Что представляют собой зависимости служб в условном доступе Microsoft Entra?

С помощью политик условного доступа вы можете указать требования доступа к веб-сайтам и службам. Например, требования к доступу могут включать многофакторную проверку подлинности (MFA) или управляемые устройства.

Когда вы обращаетесь к сайту или сервису напрямую, влияние связанной политики обычно легко оценить. Например, если у вас есть политика, требующая многофакторной проверки подлинности (MFA) для SharePoint Online, MFA применяется для каждого входа на веб-портал SharePoint. Однако не всегда просто оценить влияние политики, поскольку существуют облачные приложения, зависящие от других облачных приложений. Например, Microsoft Teams может предоставить доступ к ресурсам в SharePoint Online. Таким образом, когда вы получаете доступ к Microsoft Teams в нашем текущем сценарии, вы также подпадаете под действие политики SharePoint MFA.

Совет

Использование приложения Office 365 будет нацелено на все приложения Office, чтобы избежать проблем с зависимостями служб в стеке Office.

Применение политики

Если у вас настроена зависимость службы, политика может применяться с помощью принудительного применения с ранней или поздней привязкой.

- Применение политики с ранней привязкой означает, что пользователь должен удовлетворить политику зависимой службы перед доступом к вызывающему приложению. Например, пользователь должен удовлетворять политике SharePoint перед входом в Microsoft Teams.

- Применение политики с поздним связыванием происходит после того, как пользователь входит в вызывающее приложение. Принудительное исполнение откладывается при вызове запросов приложений, токен для нисходящей службы. Например, Microsoft Teams обращается к планировщику и Office.com доступу к SharePoint.

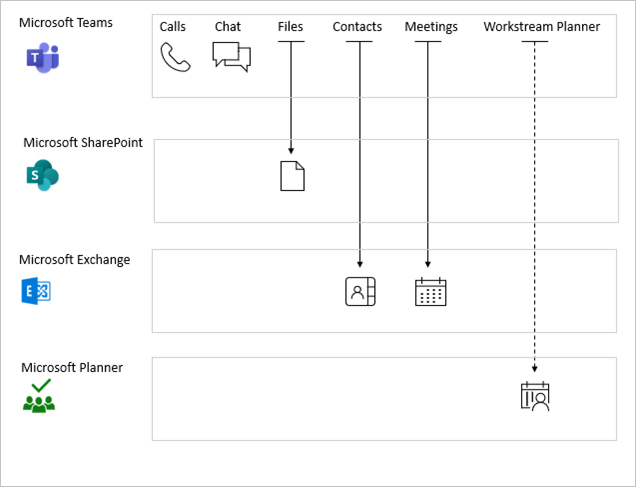

На следующей схеме показаны зависимости служб Microsoft Teams. Сплошные стрелки указывают на принудительное выполнение с ранней привязкой, пунктирная стрелка для Planner указывает на позднее выполнение.

Рекомендуется по возможности устанавливать общие политики для связанных приложений и служб. Постоянная система безопасности обеспечивает наилучшее взаимодействие с пользователем. Например, настройка общей политики в Exchange Online, SharePoint Online, Microsoft Teams и Skype для бизнеса значительно снижает непредвиденные запросы, которые могут возникнуть из различных политик, применяемых к подчиненным службам.

Отличный способ реализации общей политики с приложениями в стеке Office — использовать приложение Office 365 вместо таргетинга на отдельные приложения.

В приведенной ниже таблице перечислены еще несколько зависимостей служб, которым клиентские приложения должны удовлетворять. Этот список не является исчерпывающим.

| Клиентские приложения | Подчиненная служба | Принудительное исполнение |

|---|---|---|

| Azure Data Lake | API управления службами Windows Azure (портал и API) | Раннее связывание |

| Аудитория Майкрософт | Exchange | Раннее связывание |

| SharePoint | Раннее связывание | |

| Microsoft Teams | Exchange | Раннее связывание |

| Планировщик MS | Позднее связывание | |

| Microsoft Stream; | Позднее связывание | |

| SharePoint | Раннее связывание | |

| Skype for Business Online | Раннее связывание | |

| Доска Майкрософт | Позднее связывание | |

| Портал Office | Exchange | Позднее связывание |

| SharePoint | Позднее связывание | |

| Группы Outlook | Exchange | Раннее связывание |

| SharePoint | Раннее связывание | |

| Power Apps | API управления службами Windows Azure (портал и API) | Раннее связывание |

| Microsoft Azure Active Directory | Раннее связывание | |

| SharePoint | Раннее связывание | |

| Exchange | Раннее связывание | |

| Power Automate | Power Apps | Раннее связывание |

| Проекты | Dynamics CRM | Раннее связывание |

| Skype для бизнеса | Exchange | Раннее связывание |

| Visual Studio | API управления службами Windows Azure (портал и API) | Раннее связывание |

| Microsoft Forms | Exchange | Раннее связывание |

| SharePoint | Раннее связывание | |

| Microsoft To-Do | Exchange | Раннее связывание |

| SharePoint | Расширение веб-клиента SharePoint Online | Раннее связывание |

| Изолированное расширение веб-клиента SharePoint Online | Раннее связывание | |

| Субъект веб-приложения для клиента SharePoint (где присутствует) | Раннее связывание |

Устранение неполадок с зависимостями служб

Журнал входа Microsoft Entra является ценным источником информации при устранении неполадок, почему и как политика условного доступа применяется в вашей среде. Дополнительные сведения об устранении неполадок с непредвиденными результатами входа, связанными с условным доступом, см. в разделе Устранение проблем со входом с использованием условного доступа.

Следующие шаги

Сведения о реализации условного доступа в вашей среде см. в статье Планирование развертывания условного доступа в идентификаторе Microsoft Entra.