Регистрация мобильных приложений, вызывающих веб-API

Эта статья содержит инструкции по регистрации создаваемого вами мобильного приложения.

Поддерживаемые типы счетов

Типы учетных записей, поддерживаемые мобильными приложениями, зависят от интерфейса, который необходимо включить, и используемых потоков.

Аудитория для интерактивного получения маркера

Большинство мобильных приложений используют интерактивную проверку подлинности. Если приложение использует такую форму аутентификации, вход пользователей можно выполнять из учетной записи любого типа.

Аудитория для Встроенной проверки подлинности Windows, учетные данные и B2C

Если у вас приложение универсальной платформы Windows (UWP), для входа пользователей можно использовать Встроенную проверку подлинности Windows (IWA). Чтобы использовать IWA или сочетание имени пользователя и пароля, приложение должно выполнять вход пользователей в систему в вашем собственном арендаторе разработчика (LOB). В сценарии независимого поставщика программного обеспечения (ISV) приложение может входить пользователей в организации Microsoft Entra. Эти потоки аутентификации не поддерживаются для личных учетных записей Майкрософт.

Вы также можете выполнять вход в систему для пользователей на основе их удостоверений в социальных сетях, которые передают полномочия и политику B2C. Для этого метода можно использовать только интерактивную проверку подлинности и аутентификацию на основе имени пользователя и пароля. В настоящее время проверка подлинности с помощью имени пользователя и пароля поддерживается только в Xamarin.iOS, Xamarin.Android и UWP.

Дополнительные сведения см. в статьях Сценарии и поддерживаемые потоки проверки подлинности и Сценарии и поддерживаемые платформы и языки.

Настройка платформы и URI перенаправления

Интерактивная проверка подлинности

При создании мобильного приложения, использующего интерактивную проверку подлинности, самый важный этап регистрации — это URI перенаправления. Этот интерфейс позволяет приложению получать единый вход (SSO) через Microsoft Authenticator (и Корпоративный портал Intune в Android). Она также поддерживает политики управления устройствами.

Войдите в Центр администрирования Microsoft Entra как минимум разработчик приложений.

Перейдите к приложениям> удостоверений>Регистрация приложений.

Выберите Создать регистрацию.

Введите имя приложения.

Для параметра Поддерживаемые типы учетных записей выберите Учетные записи только в этом каталоге организации.

Выберите Зарегистрировать.

Выберите "Проверка подлинности" и нажмите кнопку "Добавить платформу".

Если список платформ поддерживается, выберите iOS или macOS.

Введите идентификатор пакета и нажмите Настроить.

После выполнения этих действий будет составлен URI перенаправления, как показано на изображении ниже.

Если вы хотите настроить URI перенаправления вручную, это можно сделать с помощью манифеста приложения. Вот рекомендуемый формат манифеста:

- iOS:

msauth.<BUNDLE_ID>://auth- Например, введите

msauth.com.yourcompany.appName://auth.

- Например, введите

- Android:

msauth://<PACKAGE_NAME>/<SIGNATURE_HASH>- Хэш подписи Android можно создать с помощью ключа выпуска или ключа отладки и команды KeyTool.

Аутентификация по имени пользователя и паролю

Совет

Действия, описанные в этой статье, могут немного отличаться на портале, с который вы начинаете работу.

Если приложение использует только проверку подлинности по имени пользователя и паролю, вам не нужно регистрировать для него URI перенаправления. Этот поток выполняет круговой путь к платформе удостоверений Майкрософт. Обратный вызов приложения через какой-либо конкретный URI не выполняется.

Тем не менее приложение должно быть общедоступным клиентским приложением. Для этого:

По-прежнему в Центре администрирования Microsoft Entra выберите приложение в Регистрация приложений, а затем выберите проверку подлинности.

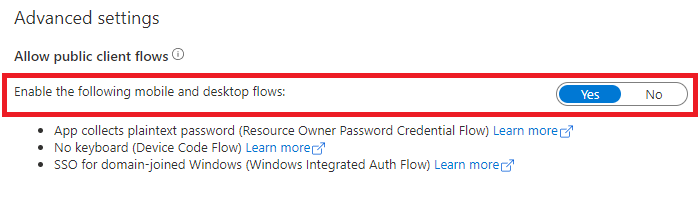

Перейдите в раздел Дополнительные параметры>Разрешить потоки общедоступных клиентов>Включить следующие потоки для мобильных и классических систем и выберите Да.

Разрешения API

Мобильные приложения вызывают интерфейсы API для пользователя, выполнившего вход. Приложению необходимо запросить делегированные разрешения. Эти разрешения также называются областями. В зависимости от желаемого интерфейса и процедуры делегированные разрешения можно запрашивать статически с помощью портала Azure. Или же их можно запросить динамически во время выполнения.

Статическая регистрация разрешений позволяет администраторам легко утвердить ваше приложение. Статическая регистрация является рекомендуемым вариантом.

Следующие шаги

Перейдите к следующей статье для данного сценария: Конфигурация кода приложения.