Руководство. Создание мультитенантной управляющей программы, использующего платформа удостоверений Майкрософт

При работе с этим руководством вы скачаете и запустите веб-приложение управляющей программы ASP.NET, на примере которого показано предоставление учетных данных клиента OAuth 2.0 для получения маркера доступа для вызова API Microsoft Graph.

В этом руководстве рассматриваются следующие темы:

- Интеграция управляющей программы с платформой удостоверений Майкрософт.

- Непосредственное предоставление разрешений приложению администратором.

- Получение маркера доступа для вызова API Microsoft Graph

- Вызовите API Microsoft Graph.

Если у вас нет подписки Azure, создайте бесплатную учетную запись, прежде чем приступить к работе.

Необходимые компоненты

- Visual Studio 2017 или 2019.

- Клиент Microsoft Entra. Дополнительные сведения см. в разделе "Как получить клиент Microsoft Entra".

- Одна или несколько учетных записей пользователей в клиенте. Этот пример не будет работать с учетной записью Майкрософт. Если вы выполнили вход с помощью учетной записи Майкрософт и никогда не создали учетную запись пользователя в каталоге, сделайте это сейчас.

Сценарий

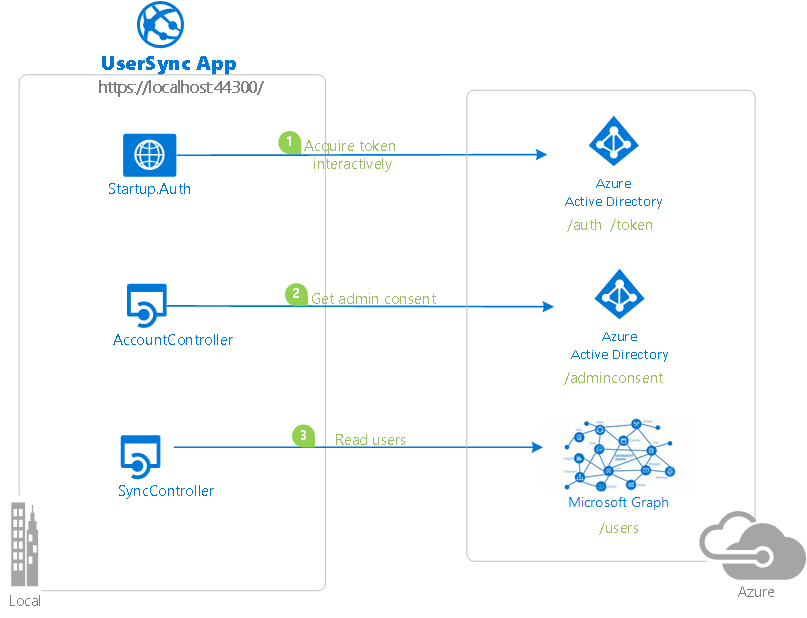

Это приложение создается в формате приложения ASP.NET MVC. Для входа пользователей в нем используется ПО промежуточного слоя OWIN для OpenID Connect.

Компонент управляющей программы в этом примере является контроллером API SyncController.cs. При вызове контроллера он извлекает список пользователей в клиенте Microsoft Entra клиента из Microsoft Graph. SyncController.cs активируется AJAX-вызовом в веб-приложении. Контроллер использует библиотеку аутентификации Майкрософт (MSAL) для .NET, чтобы получить маркер доступа для Microsoft Graph.

Так как это мультитенантное приложение, предназначенное для использования любым корпоративным клиентом Майкрософт, оно должно предоставить клиентам возможность зарегистрироваться или подключить приложение к данным организации. В рамках потока подключения глобальный администратор сначала напрямую предоставляет разрешения приложению, чтобы оно могло получать доступ к данным компании неинтерактивным способом (при отсутствии пользователя, выполнившего вход). В большей части логики в этом примере показано, как реализовать этот поток подключения с помощью конечной точки предоставления согласия администратора платформы удостоверений.

Дополнительные сведения об основных понятиях, используемых в этом примере, см. в документации по протоколу учетных данных клиента для платформы удостоверений.

Клонирование или скачивание этого репозитория

В оболочке или командной строке введите такую команду:

git clone https://github.com/Azure-Samples/active-directory-dotnet-daemon-v2.git

Вы также можете скачать пример в виде ZIP-файла.

Регистрация приложения

Этот пример содержит один проект. Чтобы зарегистрировать приложение в клиенте Microsoft Entra, можно:

- Выполните действия, описанные в разделе "Выбор клиента " и "Настройка примера для использования клиента".

- Используйте скрипты PowerShell, которые:

- Автоматически создайте приложения Microsoft Entra и связанные объекты (пароли, разрешения, зависимости) для вас.

- изменяют файлы конфигурации проектов Visual Studio.

Если вы хотите использовать автоматизацию, сделайте следующее:

В Windows запустите PowerShell и перейдите в корень клонированного каталога.

Выполните следующую команду:

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned -Scope Process -ForceЗапустите скрипт, чтобы создать приложение Microsoft Entra и настроить код примера приложения соответствующим образом:

.\AppCreationScripts\Configure.ps1Другие способы выполнения скриптов описаны в статье о скриптах создания приложения.

Откройте решение Visual Studio и щелкните Пуск, чтобы выполнить код.

Если вы не хотите использовать автоматизацию, выполните шаги из следующих разделов.

Выбор клиента

Совет

Действия, описанные в этой статье, могут немного отличаться на портале, с который вы начинаете работу.

Войдите в Центр администрирования Microsoft Entra как минимум разработчик приложений.

Если у вас есть доступ к нескольким клиентам, используйте значок

Параметры в верхнем меню, чтобы переключиться на клиент, в котором вы хотите зарегистрировать приложение из меню каталогов и подписок.

Параметры в верхнем меню, чтобы переключиться на клиент, в котором вы хотите зарегистрировать приложение из меню каталогов и подписок.Перейдите к приложениям> удостоверений>Регистрация приложений.

Выберите Создать регистрацию.

Введите имя приложения, например

dotnet-web-daemon-v2. Пользователи приложения могут видеть это имя. Вы можете изменить его позже.В разделе Поддерживаемые типы учетных записей выберите Учетные записи в любом каталоге организации.

В разделе URI перенаправления (необязательно) выберите Интернет в поле со списком и введите URI перенаправления

https://localhost:44316/иhttps://localhost:44316/Account/GrantPermissions.Если у вас более двух URI перенаправления, их придется добавить на вкладке Проверка подлинности позднее, после успешного создания приложения.

Выберите Зарегистрировать, чтобы создать приложение.

На странице приложения Обзор найдите идентификатор приложения (клиента) и запишите его, чтобы использовать позже. Он понадобится для настройки файла конфигурации Visual Studio для этого проекта.

В разделе Управление выберите Проверка подлинности.

Задайте для параметра URL-адрес выхода переднего канала значение

https://localhost:44316/Account/EndSession.В разделе Неявное предоставление разрешения и гибридные потоки выберите Маркеры доступа и Маркеры идентификации. Для этого примера должен быть включен поток неявного предоставления, чтобы пользователь мог входить в систему и вызывать API.

Выберите Сохранить.

В разделе Управление выберите Сертификаты и секреты.

В разделе Секреты клиента выберите Создать секрет клиента.

Введите описание ключа (например, секрет приложения).

Выберите срок действия ключа 1 год, 2 года или Срок действия неограничен.

Выберите Добавить. Сохраните значение ключа в надежном месте. Этот ключ потребуется позже для настройки проекта в Visual Studio.

В разделе Управление выберите Разрешения API>Добавить разрешение.

В разделе Часто используемые интерфейсы API Microsoft выберите Microsoft Graph.

В разделе разрешений приложения убедитесь, что выбраны правильные разрешения: User.Read.All.

Выберите Добавить разрешения.

Настройка примера для использования клиента

На следующих шагах значение ClientID совпадает с идентификатором приложения (AppId).

Откройте решение в Visual Studio, чтобы настроить проекты.

Настройка клиентского проекта

Если вы использовали скрипты установки, будут применены следующие изменения.

- Откройте файл UserSync\Web.Config.

- Найдите ключ приложения Ida:ClientId. Замените существующее значение идентификатором приложения dotnet-web-daemon-v2 , которое было записано ранее.

- Найдите ключ приложения ida:ClientSecret. Замените существующее значение ключом, сохраненным во время создания приложения dotnet-web-daemon-v2 .

Запуск примера

Очистите решение, перестройте решение, запустите приложение UserSync и войдите в качестве администратора в клиенте Microsoft Entra. Если у вас нет клиента Microsoft Entra для тестирования, вы можете выполнить следующие инструкции , чтобы получить его.

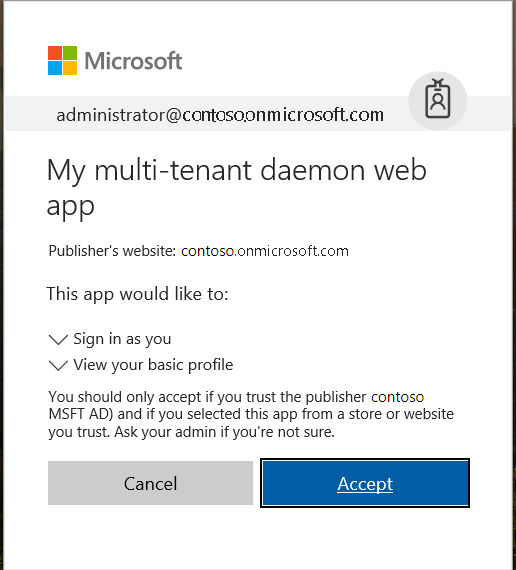

Когда вы будете входить в систему, приложение сначала запросит у вас разрешение на вход и чтение профиля пользователя. Это согласие подтверждает для приложения, что вы являетесь бизнес-пользователем.

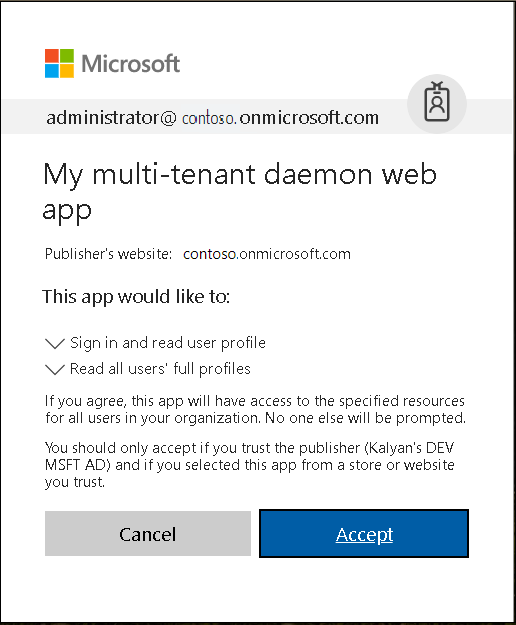

Затем приложение пытается синхронизировать список пользователей из клиента Microsoft Entra с помощью Microsoft Graph. Если это не удастся, вам (администратору арендатора) будет предложено подключить арендатор к приложению.

Затем приложение запросит разрешение на чтение списка пользователей в арендаторе.

После предоставления разрешений выполняется выход из приложения. Выход нужен для того, чтобы удалить из кэша маркеров все существующие маркеры доступа для Microsoft Graph. Когда вы войдете в следующий раз, вы получите новый маркер с разрешениями для выполнения вызовов к Microsoft Graph.

Получив от вас разрешения, приложение может запрашивать данные пользователей в любой момент. Это можно проверить, нажав кнопку Синхронизация пользователей и обновив список пользователей. Попробуйте добавить или удалить пользователя и повторно синхронизировать список. (Обратите внимание, что приложение синхронизирует только первую страницу списка пользователей.)

Примечания о коде

Соответствующий код для этого примера находится в следующих файлах:

- App_Start\Startup.Auth.cs, Controllers\AccountController.cs: начальный вход. В частности, действия на контроллере имеют атрибут Authorize, который обеспечивает принудительный вход пользователя в систему. Приложение использует поток кода авторизации для входа пользователя.

- Controllers\SyncController.cs: синхронизация списка пользователей в локальном хранилище в памяти.

- Controllers\UserController.cs: отображение списка пользователей из локального хранилища в памяти.

- Controllers\AccountController.cs: получение разрешений от администратора клиента с помощью конечной точки согласия администратора администратора.

Повторное создание примера приложения

- Создайте в Visual Studio новый проект веб-приложения ASP.NET (платформа .NET) для Visual C#.

- На следующем экране выберите шаблон проекта MVC. Добавьте также папку и ссылки на основные компоненты для веб-API, так как позднее вы добавите контроллер веб-API. Оставьте выбранный для проекта режим проверки подлинности как стандартный: проверка подлинности отсутствует.

- Выберите проект в окне обозревателя решений и нажмите клавишу F4.

- В свойствах проекта задайте для параметра SSL включен значение True. Обратите внимание на значение URL-адрес SSL. Оно понадобится при настройке регистрации этого приложения на портале Azure.

- Добавьте следующие пакеты NuGet для по промежуточного слоя OWIN ASP.NET:

- Microsoft.Owin.Security.ActiveDirectory

- Microsoft.Owin.Security.Cookies

- Microsoft.Owin.Host.SystemWeb

- Microsoft.IdentityModel.Protocol.Extensions

- Microsoft.Owin.Security.OpenIdConnect

- Microsoft.Identity.Client

- В папке App_Start :

- Создайте класс с именем Startup.Auth.cs.

- Удалите .App_Start из имени пространства имен.

- Замените код класса Startup кодом из аналогичного файла в примере приложения. Полностью скопируйте все определение класса. В определении вместо public class Startup теперь указано public partial class Startup.

- В файле Startup.Auth.cs разрешите отсутствующие ссылки, добавив инструкции using, которые предложит Visual Studio IntelliSense.

- Щелкните проект правой кнопкой мыши, а затем выберите Добавить и Класс.

- В поле поиска введите OWIN. В качестве выделенного фрагмента отобразится класс запуска OWIN. Выберите его и присвойте классу имя Startup.cs.

- В файле Startup.cs замените код класса Startup кодом из аналогичного файла в примере приложения. В этом определении также вместо public class Startup теперь указано public partial class Startup.

- В папке Models добавьте новый класс с именем MsGraphUser.cs. Замените реализацию содержимым файла с тем же именем из примера.

- Добавьте новый экземпляр Контроллер MVC 5 — пустой с именем AccountController. Замените реализацию содержимым файла с тем же именем из примера.

- Добавьте новый экземпляр Контроллер MVC 5 — пустой с именем UserController. Замените реализацию содержимым файла с тем же именем из примера.

- Добавьте новый экземпляр Контроллер Web API 2 — пустой с именем SyncController. Замените реализацию содержимым файла с тем же именем из примера.

- Для пользовательского интерфейса в папке Views\Account добавьте три пустых представления (без модели) с именами GrantPermissions, Index и UserMismatch. Еще одно с именем Index добавьте в папку Views\User. Замените реализацию содержимым файла с тем же именем из примера.

- Обновите файлы Shared_Layout.cshtml и Home\Index.cshtml, чтобы правильно связать разные представления.

Развертывание примера в Azure

Этот проект содержит проекты веб-приложения и веб-API. Чтобы развернуть их на веб-сайтах Azure, выполните следующие шаги для каждого из них:

- Создайте веб-сайт Azure.

- Опубликуйте на этом веб-сайте веб-приложение и веб-API.

- Измените клиенты, чтобы они вызвали этот веб-сайт вместо IIS Express.

Создание и публикация dotnet-web-daemon-v2 на веб-сайте Azure

- Войдите на портал Azure.

- В левом нижнем углу щелкните Создать ресурс.

- Выберите Интернет>Веб-приложение и присвойте веб-сайту имя. Например, dotnet-web-daemon-v2-contoso.azurewebsites.net.

- Заполните поля Подписка, Группа ресурсов, а также Расположение или план службы приложений- Для параметра Операционная система укажите Windows, а для параметра Публиковать — значение Код.

- Щелкните Создать и дождитесь создания службы приложений.

- Когда появится уведомление Развертывание выполнено, щелкните Перейти к ресурсу, чтобы перейти к созданной службе приложений.

- После создания веб-сайта найдите его на панели мониторинга и щелкните, чтобы открыть окно Обзор для службы приложений.

- На этой вкладке Обзор службы приложений скачайте профиль публикации, щелкнув ссылку Скачать профиль публикации, и сохраните его. Вы также можете использовать другие механизмы развертывания, например развертывание из системы управления версиями.

- Перейдите в Visual Studio, а затем:

- Перейдите к проекту dotnet-web-daemon-v2.

- В обозревателе решений щелкните правой кнопкой мыши проект и выберите Опубликовать.

- Щелкните Импортировать профиль на нижней панели и импортируйте скачанный ранее профиль публикации.

- Выберите Настроить.

- На вкладке Подключение измените значение URL-адреса назначения, чтобы в нем был указан протокол HTTPS. Например, используйте

https://dotnet-web-daemon-v2-contoso.azurewebsites.net. Выберите Далее. - На вкладке Параметры убедитесь, что снят флажок Включение аутентификации в организации.

- Выберите Сохранить. Щелкните Опубликовать на главном экране.

Visual Studio опубликует проект и автоматически откроет в браузере страницу с URL-адресом этого проекта. Если вы увидите стандартную веб-страницу проекта, значит публикация прошла успешно.

Обновление регистрации приложения клиента Microsoft Entra для dotnet-web-daemon-v2

- Вернитесь в Центр администрирования Microsoft Entra, а затем выберите приложение dotnet-web-daemon-v2 в Регистрация приложений.

- На странице Аутентификация приложения обновите поля URL-адрес выхода переднего канала, указав адрес службы. Например, укажите

https://dotnet-web-daemon-v2-contoso.azurewebsites.net/Account/EndSession. - В меню Фирменная символика измените URL-адрес домашней страницы на адрес службы. Например, укажите

https://dotnet-web-daemon-v2-contoso.azurewebsites.net. - Сохраните конфигурацию.

- Добавьте тот же URL-адрес в список значений в меню Проверка подлинности>URI перенаправления. При наличии нескольких URL-адресов перенаправления убедитесь, что для каждого из них есть новая запись, в которой указан соответствующий URI службы приложений.

Очистка ресурсов

Удалите ненужный объект приложения, созданный на шаге Регистрация приложения. Чтобы удалить приложение, следуйте инструкциям в разделеУдаление приложения, созданного вами или организацией.

Справка

Для получения поддержки от сообщества используйте Microsoft Q&A.

Задайте вопросы на сайте Microsoft Q&A и просмотрите имеющиеся проблемы, чтобы узнать, не задавал ли кто-то аналогичные вопросы раньше.

Убедитесь, что ваши вопросы или комментарии помечены тегами azure-ad-adal-deprecation, azure-ad-msalи dotnet-standard."

Если вы найдете ошибку в примере, напишите о ней в разделе проблем на сайте GitHub.

Если в MSAL.NET обнаружена ошибка, напишите об этой ошибке в разделе проблем с MSAL.NET на сайте GitHub.

Чтобы предоставить рекомендацию, откройте страницу форума User Voice.

Следующие шаги

Узнайте подробнее о создании управляющих приложений, использующих платформу удостоверений Майкрософт для доступа к защищенным веб-API: