Отправка запроса на публикацию приложения в коллекции приложений Microsoft Entra

Вы можете публиковать приложения, разрабатываемые в коллекции приложений Microsoft Entra, которая является каталогом тысяч приложений. Когда вы опубликуете свои приложения, они станут общедоступными, и пользователи смогут добавлять их в свои арендаторы. Дополнительные сведения см. в статье "Обзор коллекции приложений Microsoft Entra".

Чтобы опубликовать приложение в коллекции приложений Microsoft Entra, необходимо выполнить следующие задачи:

- Обязательно выполните предварительные требования.

- Разработайте и опубликуйте документацию.

- Отправьте приложение.

- Присоединитесь к программе Microsoft Partner Network.

Необходимые компоненты

Чтобы опубликовать приложение в коллекции, необходимо сначала изучить и принять определенные условия.

- Реализуйте поддержку единого входа. Дополнительные сведения о поддерживаемых вариантах см. в статье Планирование развертывания единого входа.

Для выполнения единого входа на основе пароля приложение должно поддерживать аутентификацию с помощью формы, чтобы обеспечить хранение паролей.

Для федеративных приложений (SAML/WS-Fed) приложение должно поддерживать модель программного обеспечения как услуга (SaaS), но она не является обязательной и может быть локальным приложением. Приложения из корпоративной коллекции должны поддерживать множество конфигураций пользователей, а не какого-то конкретного пользователя.

Для OpenID Подключение большинство приложений работают, а также мультитенантное приложение, реализующее платформу согласия Microsoft Entra. См. эту ссылку, чтобы преобразовать приложение в мультитенантный. Если приложению требуется дополнительная конфигурация для каждого экземпляра, например клиенты, нуждающиеся в управлении собственными секретами и сертификатами, можно опубликовать однотенантное приложение open ID Подключение.

- Подготовка необязательна, но настоятельно рекомендуется. Дополнительные сведения о Microsoft Entra SCIM см. в статье о сборке конечной точки SCIM и настройке подготовки пользователей с помощью идентификатора Microsoft Entra.

Вы можете зарегистрироваться для получения бесплатной тестовой учетной записи для разработчиков. Это бесплатно в течение 90 дней, и вы получаете все функции Microsoft Entra уровня "Премиум" с ним. Вы также можете расширить учетную запись, если вы используете ее для разработки; см. статью Присоединение к программе для разработчиков Microsoft 365.

Разработка и публикация документации

Предоставление документации по приложению для сайта

Простота внедрения является важным фактором для тех, кто принимает решения в отношении корпоративного программного обеспечения. Четкая и простая для понимания документация помогает вашим пользователям внедрять технологии и снижает затраты на поддержку.

Создайте документацию, содержащую как минимум следующие сведения:

- Общие сведения о функциональных возможностях единого входа

- Протоколы

- версия и SKU;

- список поддерживаемых поставщиков удостоверений с ссылками на документацию.

- Сведения о лицензировании вашего приложения.

- Управление доступом на основе ролей для настройки единого входа.

- Действия по настройке единого входа

- элементы настройки пользовательского интерфейса для SAML с ожидаемыми значениями от поставщика;

- сведения о поставщике услуг, которые будут передаваться поставщикам удостоверений.

- Если вы используете OIDC/OAuth, список разрешений для получения согласия с бизнес-обоснованиями.

- Порядок тестирования для пользователей в пилотном проекте.

- Сведения об устранении неполадок, включая коды ошибок и сообщения.

- Механизмы поддержки для пользователей.

- Сведения о вашей конечной точке SCIM, включая поддерживаемые ресурсы и атрибуты.

Документация по приложению на сайте Майкрософт

При добавлении приложения SAML в коллекцию создается документация, объясняющая пошаговый процесс. Пример см. в руководствах по интеграции приложений SaaS с идентификатором Microsoft Entra. Эта документация создается на основе отправки в коллекцию. Вы можете легко обновить документацию, если внесете изменения в свое приложение, используя свою учетную запись GitHub.

Для приложения OIDC нет конкретной документации по приложению, у нас есть только универсальный учебник для всех приложений OpenID Подключение.

Отправка приложения

После проверки, что приложение работает с идентификатором Microsoft Entra, отправьте запрос приложения на портале Microsoft Application Network. При первом входе на портал вы видите один из двух экранов.

- Если вы получите сообщение "Это не работало", обратитесь в группу интеграции Microsoft Entra SSO. Укажите электронный адрес, который вы хотите использовать для отправки запроса. Рекомендуется использовать рабочий электронный адрес, например

name@yourbusiness.com. Затем команда Microsoft Entra добавляет учетную запись на портале Microsoft Application Network. - Если отображается страница "Запрос доступа", укажите бизнес-обоснование и выберите Запросить доступ.

После добавления учетной записи можно войти на портал Microsoft Application Network и отправить запрос, щелкнув плитку Отправить запрос (ISV) на домашней странице. Если при входе вы видите ошибку "Вход был заблокирован", см. статью Устранение проблем со входом на портал Microsoft Application Network.

Варианты, связанные с конкретной реализацией

В форме Регистрация приложения выберите функцию, которую вы хотите включить. Выберите OpenID Подключение и OAuth 2.0, SAML 2.0/WS-Fed или пароль SSO(UserName и Password) в зависимости от функции, которую поддерживает ваше приложение.

Если вы реализуете конечную точку SCIM 2.0 для подготовки пользователей, выберите Подготовка пользователей (SCIM 2.0). Скачайте схему для предоставления в запросе на подключение. Дополнительные сведения см. в статье Экспорт конфигурации подготовки и откат к известному рабочему состоянию. Настроенная вами схема используется при тестировании приложения, которое не добавлено в коллекцию, для создания приложения для коллекции.

Если вы хотите зарегистрировать приложение MDM в коллекции приложений Microsoft Entra, выберите "Зарегистрировать приложение MDM".

Вы можете отслеживать запросы на приложения по имени клиента на портале Microsoft Application Network. Дополнительные сведения см. в статье Запросы приложений по клиентам.

Временная шкала

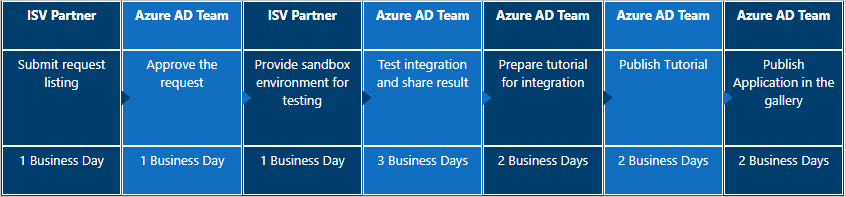

Перечисление приложения SAML 2.0 или WS-Fed в коллекции занимает от 12 до 15 рабочих дней.

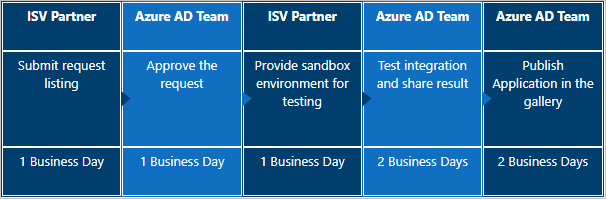

Перечисление приложения OpenID Подключение в коллекции занимает от 7 до 10 рабочих дней.

Перечисление приложения подготовки SCIM в коллекции зависит от множества факторов.

Не все приложения можно подключить. Согласно условиям, может быть принято решение не вносить приложение в список. Решение за подключение приложения принимает команда по подключению.

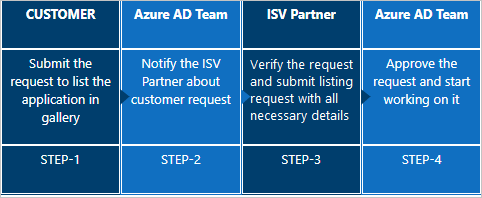

Ниже приведена схема процесса получения и обработки запросов от клиентов на публикацию приложений.

Для эскалации проблем любого рода отправьте сообщение электронной почты группе интеграции Microsoft Entra SSO. Ответ обычно отправляется как можно скорее.

Обновление или удаление приложения из коллекции

Отправить запрос на обновление приложения можно на портале Microsoft Application Network. При первом входе на портал вы видите один из двух экранов.

Если вы получите сообщение "Это не работало", обратитесь в группу интеграции Microsoft Entra SSO. Укажите электронный адрес, который вы хотите использовать для отправки запроса. Рекомендуется использовать рабочий электронный адрес, например

name@yourbusiness.com. Затем команда Microsoft Entra добавляет учетную запись на портале Microsoft Application Network.Если отображается страница "Запрос доступа", укажите бизнес-обоснование и выберите Запросить доступ.

После добавления учетной записи можно выполнить вход на портале Microsoft Application Network, отправить запрос, щелкнув плитку Отправить запрос (ISV) на домашней странице, нажать Обновить публикацию приложения в коллекции и выбрать один из следующих вариантов.

Если требуется обновить функцию единого входа приложений, выберите Обновить функцию федеративного единого входа для приложения.

Если требуется обновить функцию единого входа с паролем, выберите Обновить функцию единого входа с паролем для приложения.

Если требуется изменить единый вход в приложение с единого входа с паролем на федеративный, выберите Изменить единый вход с паролем для приложения на федеративный единый вход.

Если требуется обновить публикацию MDM, выберите Обновить приложение MDM.

Если требуется улучшить функцию подготовки пользователей, выберите Улучшить функцию подготовки пользователей для приложения.

Если вы хотите удалить приложение из коллекции приложений Microsoft Entra, выберите "Удалить список приложений" из коллекции.

Если при входе вы видите ошибку Вход был заблокирован, см. статью Устранение проблем со входом на портал Microsoft Application Network.

Присоединение к программе Microsoft Partner Network

Программа Microsoft Partner Network обеспечивает мгновенный доступ к эксклюзивным программам, средствам и подключениям и ресурсам. Чтобы присоединиться к сети и создать план выхода на рынок, см. страницу, посвященную охвату клиентов из коммерческого сектора.

Следующие шаги

- Дополнительные сведения об управлении корпоративными приложениями с помощью управления приложениями в идентификаторе Microsoft Entra?