Изменение ролей ресурсов для пакета доступа в управлении правами

Как менеджер пакетов доступа, вы можете изменить ресурсы в пакете доступа в любое время, не беспокоясь о предоставлении пользователю доступа к новым ресурсам или удалении его доступа из предыдущих ресурсов. В данной статье описывается, как изменить роли ресурсов для существующего пакета доступа.

В данном видео представлен обзор того, как изменить пакет доступа.

Проверка каталога на наличие ресурсов

Совет

Действия, описанные в этой статье, могут немного отличаться на портале, с который вы начинаете работу.

Если вам нужно добавить ресурсы в пакет для доступа, вы должны проверить, доступны ли в каталоге пакета для доступа необходимые вам ресурсы. Если вы являетесь менеджером пакетов для доступа, вы не можете добавлять ресурсы в каталог, даже если они вам принадлежат. Вы можете лишь использовать ресурсы, доступные в каталоге.

Требуемые роли: глобальный администратор, администратор управления удостоверениями, владелец каталога или менеджер пакетов доступа.

Войдите в Центр администрирования Microsoft Entra как минимум Администратор istrator для управления удостоверениями.

Перейдите к пакету управления правами управления>удостоверениями>.

На странице пакетов Access откройте пакет доступа, который необходимо проверка, чтобы убедиться, что в каталоге есть необходимые ресурсы.

В меню слева выберите "Каталог " и откройте каталог.

В меню слева выберите "Ресурсы" , чтобы просмотреть список ресурсов в этом каталоге.

Если ресурсов еще нет в каталоге, а вы являетесь администратором или владельцем каталога, вы можете добавить ресурсы в каталог. Типы ресурсов, которые можно добавить, являются группами, приложениями, интегрированными с каталогом и сайтами SharePoint Online. Например:

- Группы можно создавать в облаке Группы Microsoft 365 или облачными группами безопасности Microsoft Entra. Группы, которые возникают в локальная служба Active Directory, не могут быть назначены в качестве ресурсов, так как их владелец или член не могут быть изменены в идентификаторе Microsoft Entra. Чтобы предоставить пользователям доступ к приложению, использующего членство в группах безопасности AD, создайте новую группу в идентификаторе Microsoft Entra, настройте обратную запись группы в AD и включите запись этой группы в AD. Группы, которые возникают в Exchange Online, так как группы рассылки не могут быть изменены в идентификаторе Microsoft Entra ID.

- Приложения могут быть корпоративными приложениями Microsoft Entra, которые включают в себя приложения SaaS, локальные приложения, использующие другой каталог или базу данных, а также собственные приложения, интегрированные с идентификатором Microsoft Entra. Если приложение еще не интегрировано с каталогом Microsoft Entra, ознакомьтесь с управлением доступом к приложениям в вашей среде и интегрируйте приложение с идентификатором Microsoft Entra.

- Сайтами могут быть сайты SharePoint Online или семейства веб-сайтов SharePoint Online.

Если вы являетесь диспетчером пакетов доступа и необходимо добавить ресурсы в каталог, вы можете попросить владельца каталога добавить их.

Определение ролей ресурсов для включения в пакет доступа

Роль ресурса — это коллекция разрешений, связанных с ресурсом и определяемых ими. При добавлении ролей ресурсов из каждого из ресурсов каталога в пакет доступа можно сделать доступными для пользователей. Вы можете добавлять роли ресурсов, предоставляемые группами, командами, приложениями и сайтами SharePoint. Когда пользователь получает назначение пакету доступа, он добавляется ко всем ролям ресурсов в пакете доступа.

Когда они теряют назначение пакета доступа, они удаляются из всех ролей ресурсов в пакете доступа.

Примечание.

Если пользователи были добавлены в ресурсы за пределами управления правами, и им нужно сохранить доступ, даже если они позже получают пакет доступа назначаем и срок действия назначений пакетов доступа, то не добавляйте роли ресурсов в пакет доступа.

Если вы хотите, чтобы некоторые пользователи получали разные роли ресурсов, чем другие, необходимо создать несколько пакетов доступа в каталоге с отдельными пакетами доступа для каждой из ролей ресурсов. Вы также можете пометить пакеты для доступа как несовместимые друг с другом, чтобы пользователи не могли запрашивать доступ к пакетам для доступа, которые давали бы им чрезмерный доступ.

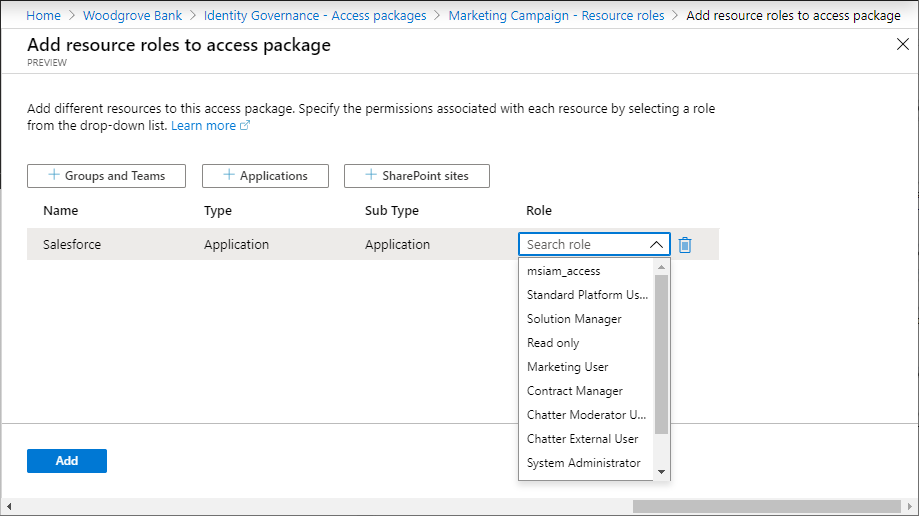

В частности, приложения могут иметь несколько ролей приложений. При добавлении роли приложения в качестве роли ресурса в пакет доступа, если у этого приложения несколько ролей приложения, необходимо указать соответствующую роль для этих пользователей в пакете доступа.

Примечание.

Если приложение имеет несколько ролей приложения, а несколько ролей этого приложения находятся в пакете доступа, пользователь получит все включенные роли этого приложения. Если вместо этого пользователи должны иметь только некоторые роли приложения, вам потребуется создать несколько пакетов доступа в каталоге с отдельными пакетами доступа для каждой из ролей приложения.

Кроме того, приложения также могут полагаться на группы безопасности для выражения разрешений. Например, приложение может иметь одну роль User приложения, а также проверка членство в двух группах — Ordinary Users группу и Administrative Access группы. Пользователь приложения должен быть членом именно одной из этих двух групп. Если вы хотите настроить, что пользователи могут запрашивать любое разрешение, вы будете помещены в каталог три ресурса: приложение, группу Ordinary Users и группу Administrative Access. Затем вы создадите в этом каталоге два пакета доступа и укажите, что каждый пакет доступа несовместим с другим:

- первый пакет доступа с двумя ролями ресурсов, роль

Userприложения и членство в группеOrdinary Users - второй пакет доступа с двумя ролями ресурсов, роль

Userприложения и членство в группеAdministrative Access

Проверьте, назначены ли пользователи роли ресурса

Если роль ресурса добавляется в пакет доступа администратором, пользователи, которые уже находятся в этой роли ресурса, но не имеют назначений пакету доступа, останутся в роли ресурса, но не будут назначены пакету доступа. Например, если пользователь является членом группы, а затем создается пакет для доступа, и роль участника этой группы добавляется в пакет для доступа, пользователь не получит назначение пакета для доступа автоматически.

Если вы хотите, чтобы пользователи, имеющие членство в роли ресурса, также были назначены пакету доступа, вы можете напрямую назначить пользователей пакету доступа с помощью Центра администрирования Microsoft Entra или массово с помощью Graph или PowerShell. Пользователи, назначенные пакету доступа, также получат доступ к другим ролям ресурсов в пакете доступа. Однако, так как те пользователи, которые были в роли ресурса, уже имеют доступ до добавления в пакет доступа, когда их назначение пакета доступа удаляется, они будут удалены из этой роли ресурса.

Добавление ролей ресурсов

Роль предварительных требований: глобальный Администратор istrator, управление удостоверениями Администратор istrator, владелец каталога или диспетчер пакетов Access

Войдите в Центр администрирования Microsoft Entra как минимум Администратор istrator для управления удостоверениями.

Перейдите к пакету управления правами управления>удостоверениями>.

На странице пакетов Access откройте пакет доступа, к которому нужно добавить роли ресурсов.

В меню слева выберите роли ресурсов.

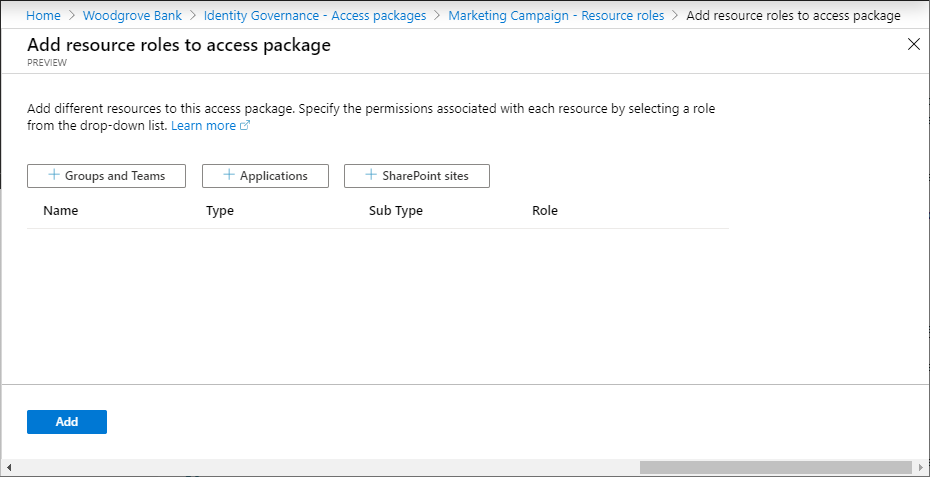

Выберите " Добавить роли ресурсов", чтобы открыть страницу "Добавление ролей ресурсов" для доступа к странице пакета.

В зависимости от того, хотите ли вы добавить членство в группе или группе, доступ к приложению, сайту SharePoint или роли Microsoft Entra (предварительная версия) выполните действия, описанные в одном из следующих разделов роли ресурсов.

Добавление роли ресурса группы или команды

Управление правами можно автоматически добавлять пользователей в группу или команду в Microsoft Teams при назначении пакета доступа.

- Если членство в группе или команде является ролью ресурса, которая является частью пакета доступа, и пользователь назначается этому пакету доступа, пользователь добавляется в качестве члена этой группы или команды, если он еще не присутствует.

- Когда срок действия назначения пакета доступа пользователя истекает, они удаляются из группы или команды, если в настоящее время они не имеют назначения другому пакету доступа, который включает в себя ту же группу или команду.

Вы можете выбрать любую группу безопасности Microsoft Entra или группу Microsoft 365. Пользователи в роли администратора, которые могут управлять группами, могут добавлять любую группу в каталог; Владельцы каталогов могут добавить любую группу в каталог, если они являются владельцем группы. При выборе группы следует учитывать следующие ограничения Microsoft Entra:

- Когда пользователь, включая гостя, добавляется в качестве члена в группу или команду, они могут видеть всех остальных членов этой группы или команды.

- Идентификатор Microsoft Entra не может изменить членство в группе, которая была синхронизирована из Windows Server Active Directory с помощью Microsoft Entra Подключение или созданного в Exchange Online в качестве группы рассылки. Если вы планируете управлять доступом к приложениям, используюющим группы безопасности AD, узнайте , как настроить обратную запись групп с помощью управления правами.

- Членство в динамических группах не может быть обновлено путем добавления или удаления члена, поэтому динамические членства в группах не подходят для использования с управлением правами.

- Группы Microsoft 365 имеют дополнительные ограничения, описанные в обзоре Группы Microsoft 365 для администраторов, включая ограничение в 100 владельцев на группу, ограничивает количество участников одновременного доступа к групповым беседам и 7000 групп на члена.

Дополнительные сведения см. в разделах Сравнение групп и Группы Microsoft 365 и Microsoft Teams.

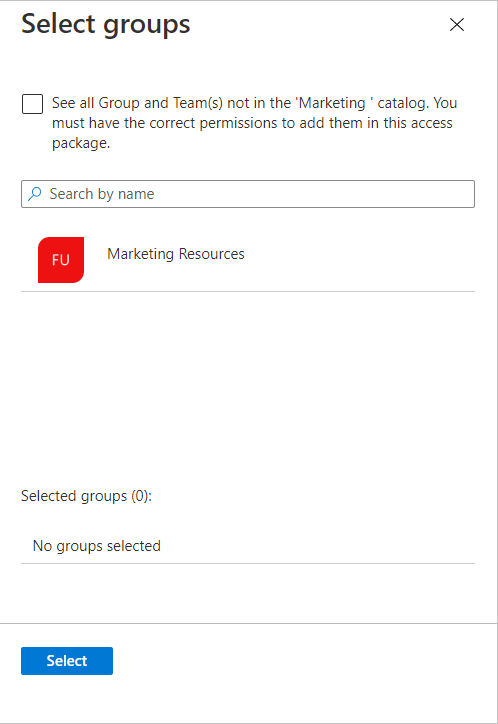

На странице "Добавление ролей ресурсов для доступа к пакету" выберите "Группы" и "Команды", чтобы открыть панель "Выбор групп".

Выберите группы и команды, которые вы хотите включить в пакет доступа.

Выберите Выбрать.

После выбора группы или команды столбец подтипа выводит один из следующих подтипов:

Подтип Description Безопасность Используется для предоставления доступа к ресурсам. Распределение Используется для отправки уведомлений группе людей. Microsoft 365 Группа Microsoft 365, которая не включена в Teams. Используется для совместной работы пользователей как внутри, так и за пределами вашей компании. Группа Группа Microsoft 365 с поддержкой Teams. Используется для совместной работы пользователей как внутри, так и за пределами вашей компании. В списке Роль выберите Владелец или Участник.

Как правило, выбирается роль Участника. Если выбрать роль владельца, пользователи становятся владельцем группы, что позволяет пользователям добавлять или удалять других участников или владельцев.

Выберите Добавить.

Все пользователи с существующими назначениями в пакет доступа автоматически становятся членами (или владельцами) этой группы или команды после его добавления. Дополнительные сведения см . в статье о применении изменений.

Добавление роли ресурса приложения

Вы можете автоматически назначать пользователям доступ к корпоративному приложению Microsoft Entra, включая приложения SaaS, локальные приложения и приложения вашей организации, интегрированные с идентификатором Microsoft Entra, когда пользователю назначен пакет доступа. Для приложений, которые интегрируются с идентификатором Microsoft Entra с помощью федеративного единого входа, Microsoft Entra ID выдает маркеры федерации для пользователей, назначенных приложению.

Если приложение еще не интегрировано с каталогом Microsoft Entra, ознакомьтесь с управлением доступом к приложениям в вашей среде и интегрируйте приложение с идентификатором Microsoft Entra.

Приложения могут иметь несколько ролей приложений, определенных в манифесте и управляемых с помощью пользовательского интерфейса ролей приложения. При добавлении роли приложения в качестве роли ресурса в пакет доступа, если это приложение имеет несколько ролей приложения, необходимо указать соответствующую роль для тех пользователей в этом пакете доступа. Если вы разрабатываете приложения, вы можете узнать больше о том, как эти роли добавляются в ваши приложения, в разделе Как настроить утверждение роли, выданное в маркере SAML для корпоративных приложений. Если вы используете библиотеки проверки подлинности Майкрософт, есть также пример кода для использования ролей приложений для управления доступом.

Примечание.

Если приложение имеет несколько ролей приложения, а несколько ролей этого приложения находятся в пакете доступа, пользователь получит все включенные роли этого приложения. Если вместо этого пользователи должны иметь только некоторые роли приложения, вам потребуется создать несколько пакетов доступа в каталоге с отдельными пакетами доступа для каждой из ролей приложения.

После того как роль приложения является ресурсом пакета доступа:

- Когда пользователю назначен пакет доступа, пользователь добавляется в роль приложения, если он еще не присутствует. Если приложению требуются атрибуты, значения атрибутов, собранных из запроса, будут записаны на пользователя.

- Когда срок действия назначения пакета доступа пользователя истекает, его доступ удаляется из приложения, если у него нет назначения другому пакету доступа, который включает в себя роль приложения. Если необходимые атрибуты приложения, эти атрибуты удаляются из пользователя.

Ниже представлены некоторые соображения при выборе приложения:

- Приложения также могут иметь группы, назначенные их ролям приложений. Вы можете добавить группу вместо приложения и ее роли в пакете доступа, однако приложение не будет видно пользователю в рамках пакета доступа на портале "Мой доступ".

- Центр администрирования Microsoft Entra также может отображать субъекты-службы для служб, которые не могут быть выбраны в качестве приложений. В частности, Exchange Online и SharePoint Online — это службы, а не приложения с ролями ресурсов в каталоге, поэтому они не могут быть включены в пакет доступа. Вместо этого используйте групповое лицензирование и установите подходящую лицензию для пользователей, которым нужен доступ к этим службам.

- Приложения, поддерживающие только личные пользователи учетной записи Майкрософт для проверки подлинности и не поддерживающие учетные записи организации в каталоге, не имеют ролей приложений и не могут быть добавлены для доступа к каталогам пакетов.

На странице "Добавление ролей ресурсов для доступа к пакету" выберите "Приложения", чтобы открыть область "Выбор приложений".

Выберите приложения, которые хотите включить в пакет доступа.

Выберите Выбрать.

В списке ролей выберите роль приложения.

Выберите Добавить.

Все пользователи с существующими назначениями в пакет доступа автоматически получат доступ к этому приложению при его добавлении. Дополнительные сведения см . в статье о применении изменений.

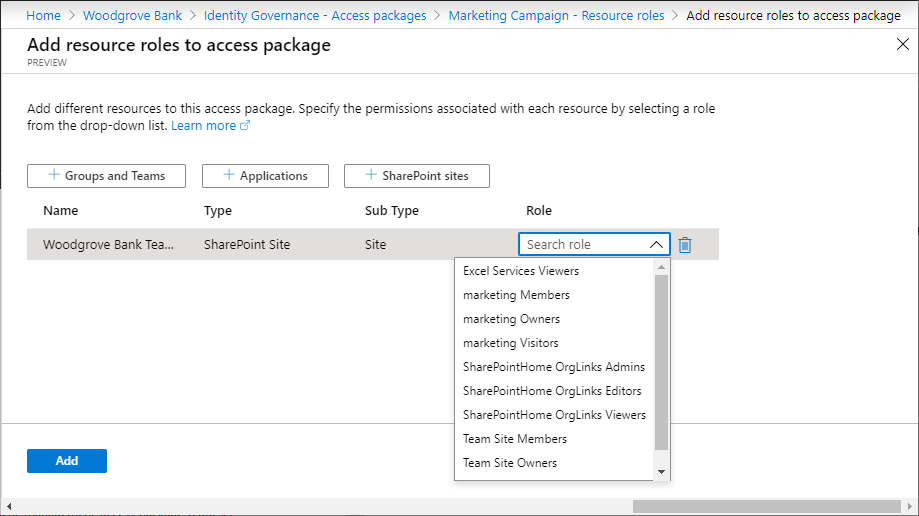

Добавление ролей ресурса сайта SharePoint

Идентификатор Microsoft Entra может автоматически назначать пользователям доступ к сайту SharePoint Online или семейству веб-сайтов SharePoint Online при назначении пакета доступа.

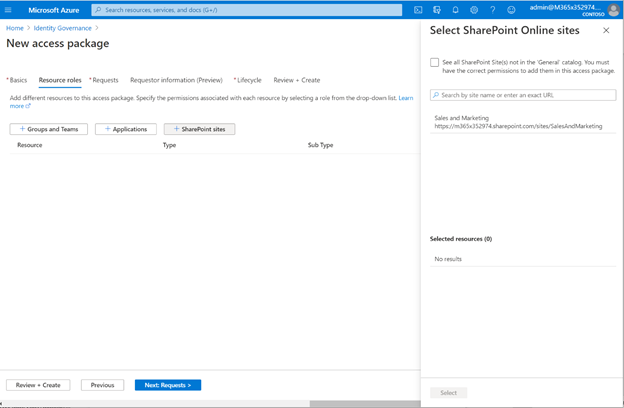

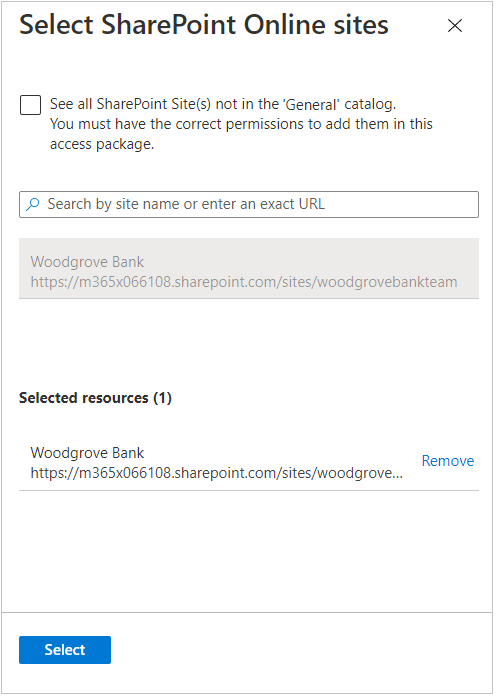

На странице "Добавление ролей ресурсов для доступа к пакету" выберите сайты SharePoint, чтобы открыть панель "Выбор сайтов SharePoint Online".

Выберите сайты SharePoint Online, которые вы хотите включить в пакет доступа.

Выберите Выбрать.

В списке Роль выберите роль сайта SharePoint Online.

Выберите Добавить.

Все пользователи с существующими назначениями пакета доступа автоматически получат доступ к этому сайту SharePoint Online при добавлении. Дополнительные сведения см . в статье о применении изменений.

Добавление назначения ролей Microsoft Entra

Если пользователям требуются дополнительные разрешения для доступа к ресурсам вашей организации, вы можете управлять этими разрешениями, назначив им роли Microsoft Entra через пакеты доступа. Назначив роли Microsoft Entra сотрудникам и гостям с помощью управления правами, вы можете быстро определить, какие роли назначены пользователю. При включении роли Microsoft Entra в качестве ресурса в пакет доступа можно также указать, является ли назначение роли "допустимым" или "активным".

Назначение ролей Microsoft Entra через пакеты доступа помогает эффективно управлять назначениями ролей в масштабе и улучшает жизненный цикл назначения ролей.

Примечание.

Рекомендуется использовать управление привилегированными пользователями для обеспечения JIT-доступа к пользователю для выполнения задачи, требующей повышенных разрешений. Эти разрешения предоставляются с помощью ролей Microsoft Entra, помеченных как привилегированные, в нашей документации: Встроенные роли Microsoft Entra. Управление правами лучше подходит для назначения пользователям пакета ресурсов, которые могут включать роль Microsoft Entra, необходимую для выполнения одной задачи. Пользователи, назначенные пакетам доступа, как правило, имеют более длительный доступ к ресурсам. Хотя мы рекомендуем управлять высоко привилегированными ролями с помощью управление привилегированными пользователями, вы можете настроить право на эти роли с помощью пакетов доступа в службе управления правами.

Выполните следующие действия, чтобы включить роль Microsoft Entra в качестве ресурса в пакет доступа:

Войдите в Центр администрирования Microsoft Entra как минимум Администратор istrator для управления удостоверениями.

Перейдите к пакетам управления>правами управления>правами для удостоверений.

На странице пакетов Access откройте пакет доступа, к которому нужно добавить роли ресурсов, и выберите роли ресурсов.

На странице "Добавление ролей ресурсов для доступа к пакету" выберите роли Microsoft Entra (предварительная версия), чтобы открыть панель "Выбор ролей Microsoft Entra".

Выберите роли Microsoft Entra, которые необходимо включить в пакет доступа.

В списке ролей выберите подходящий член или активный участник.

Выберите Добавить.

Примечание.

Если выбрано право, пользователи получат право на эту роль и могут активировать назначение с помощью управление привилегированными пользователями в Центре администрирования Microsoft Entra. Если выбрать "Активный", пользователи будут иметь активное назначение ролей, пока они больше не имеют доступа к пакету доступа. Для ролей Entra, помеченных как привилегированные, вы сможете выбрать только подходящие роли. Здесь можно найти список привилегированных ролей: встроенные роли Microsoft Entra.

Чтобы добавить роль Microsoft Entra программным способом, см. статью о добавлении роли Microsoft Entra в качестве ресурса в пакете доступа программным способом.

Добавление ролей ресурсов с помощью программных средств

Существует два способа добавления роли ресурса в пакет доступа программным способом через Microsoft Graph и с помощью командлетов PowerShell для Microsoft Graph.

Добавление ролей ресурсов в пакет доступа с помощью Microsoft Graph

Роль ресурса можно добавить в пакет доступа с помощью Microsoft Graph. Пользователь в соответствующей роли с приложением, которому делегировано разрешение EntitlementManagement.ReadWrite.All, может вызывать API, чтобы:

- Перечислите ресурсы в каталоге и создайте accessPackageResourceRequest для всех ресурсов, которые еще не указаны в каталоге.

- Извлеките роли и область каждого ресурса в каталоге. Затем этот список ролей будет использоваться для выбора роли при последующем создании resourceRoleScope.

- Создайте resourceRoleScope для каждой роли ресурса, необходимой в пакете доступа.

Добавление ролей ресурсов в пакет доступа с помощью Microsoft PowerShell

Вы также можете добавить роли ресурсов в пакет доступа в PowerShell с помощью командлетов Microsoft Graph PowerShell для модуля управления удостоверениями версии 2.1.x или более поздней версии модуля.

Сначала получите идентификатор каталога и ресурса в этом каталоге и его область и ролей, которые необходимо включить в пакет доступа. Используйте сценарий, аналогичный следующему примеру. Предполагается, что в каталоге есть один ресурс приложения.

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$catalog = Get-MgEntitlementManagementCatalog -Filter "displayName eq 'Marketing'" -All

if ($catalog -eq $null) { throw "catalog not found" }

$rsc = Get-MgEntitlementManagementCatalogResource -AccessPackageCatalogId $catalog.id -Filter "originSystem eq 'AadApplication'" -ExpandProperty scopes

if ($rsc -eq $null) { throw "resource not found" }

$filt = "(id eq '" + $rsc.Id + "')"

$rrs = Get-MgEntitlementManagementCatalogResource -AccessPackageCatalogId $catalog.id -Filter $filt -ExpandProperty roles,scopes

Затем назначьте роль ресурса из этого ресурса пакету доступа. Например, если вы хотите включить первую роль ресурса ресурса, возвращенную ранее в качестве роли ресурса пакета доступа, вы будете использовать сценарий, аналогичный приведенному ниже.

$apid = "cdd5f06b-752a-4c9f-97a6-82f4eda6c76d"

$rparams = @{

role = @{

id = $rrs.Roles[0].Id

displayName = $rrs.Roles[0].DisplayName

description = $rrs.Roles[0].Description

originSystem = $rrs.Roles[0].OriginSystem

originId = $rrs.Roles[0].OriginId

resource = @{

id = $rrs.Id

originId = $rrs.OriginId

originSystem = $rrs.OriginSystem

}

}

scope = @{

id = $rsc.Scopes[0].Id

originId = $rsc.Scopes[0].OriginId

originSystem = $rsc.Scopes[0].OriginSystem

}

}

New-MgEntitlementManagementAccessPackageResourceRoleScope -AccessPackageId $apid -BodyParameter $rparams

Удаление ролей ресурса

Роль предварительных требований: глобальный Администратор istrator, управление удостоверениями Администратор istrator, владелец каталога или диспетчер пакетов Access

Войдите в Центр администрирования Microsoft Entra как минимум Администратор istrator для управления удостоверениями.

Перейдите к пакету управления правами управления>удостоверениями>.

На странице пакетов Access откройте пакет доступа, для которого нужно удалить роли ресурсов.

В меню слева выберите роли ресурсов.

В списке ролей ресурсов найдите роль ресурса, которую вы хотите удалить.

Выберите многоточие (...) и выберите команду "Удалить роль ресурса".

Все пользователи с существующими назначениями пакета доступа автоматически отозваны к этой роли ресурса при удалении.

Когда применяются изменения

При управлении правами идентификатор Microsoft Entra обрабатывает массовые изменения для назначения и ресурсов в пакетах доступа несколько раз в день. Таким образом, если вы вносите назначение или изменяете роли ресурсов пакета доступа, это может занять до 24 часов, чтобы это изменение было сделано в идентификаторе Microsoft Entra, а также время, необходимое для распространения этих изменений в других веб-службах Майкрософт или подключенных приложениях SaaS. Если изменение влияет только на несколько объектов, изменение, скорее всего, займет несколько минут, чтобы применить его в идентификаторе Microsoft Entra, после чего другие компоненты Microsoft Entra будут обнаруживать это изменение и обновлять приложения SaaS. Если изменение влияет на тысячи объектов, изменение занимает больше времени. Например, если у вас есть пакет доступа с 2 приложениями и 100 назначениями пользователей, и вы решили добавить роль сайта SharePoint в пакет доступа, может быть задержка до тех пор, пока все пользователи не будут частью этой роли сайта SharePoint. Ход выполнения можно отслеживать с помощью журнала аудита Microsoft Entra, журнала подготовки Microsoft Entra и журналов аудита сайта SharePoint.

При удалении члена команды они также удаляются из группы Microsoft 365. С удалением из чата команды может возникнуть задержка. Для получения дополнительной информации см. раздел Членство в группах.