Устранение неполадок в работе сквозной аутентификации Microsoft Entra

Эта статья поможет найти сведения об устранении распространенных проблем, связанных с сквозной проверкой подлинности Microsoft Entra.

Важно!

Если вы столкнулись с проблемами в работе сквозной проверки подлинности, которые касаются входа пользователей, не отключайте эту функцию и не удаляйте агенты сквозной проверки подлинности, если у вас нет облачной учетной записи глобального администратора или учетной записи администратора гибридных удостоверений, на которую можно переключиться. См. дополнительные сведения о добавлении облачной учетной записи глобального администратора. Этот шаг очень важен для того, чтобы не потерять доступ к клиенту.

Общие проблемы

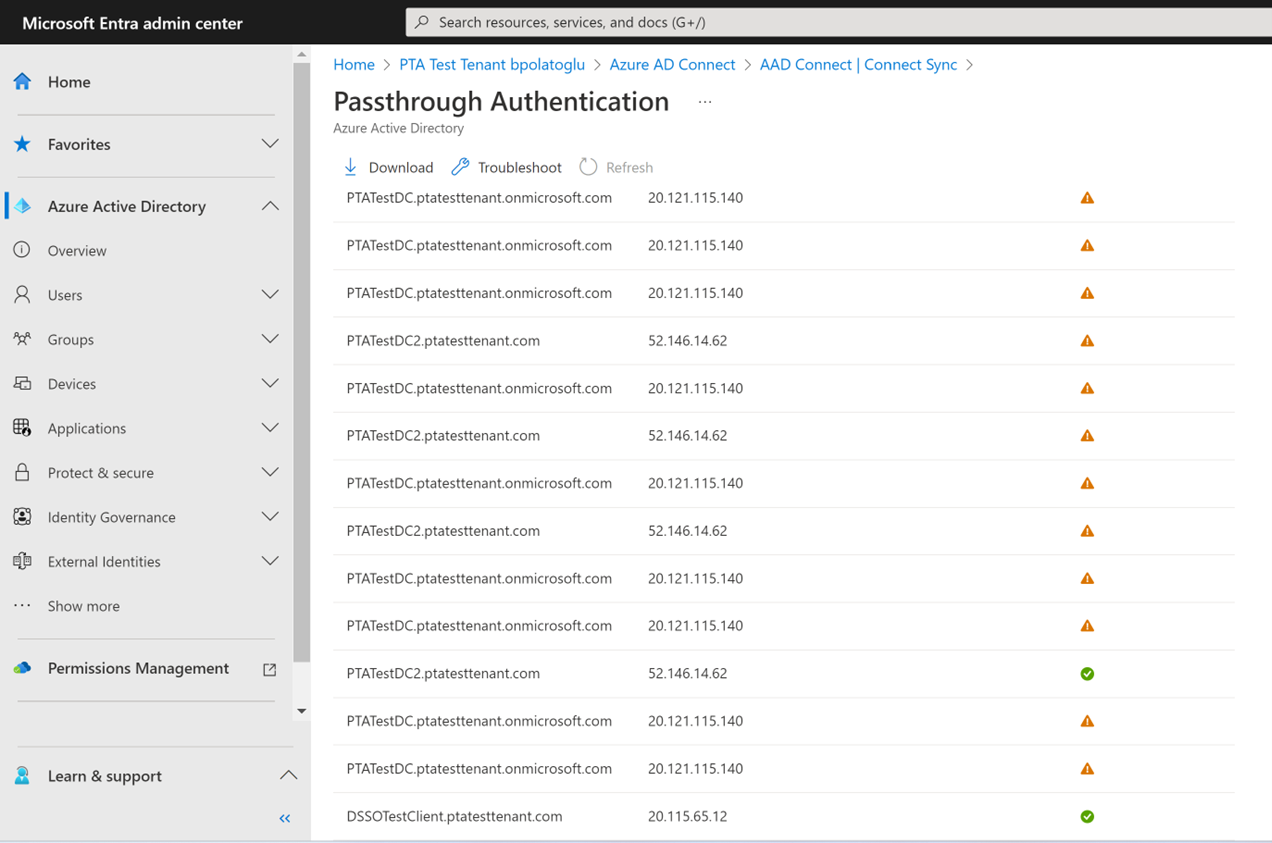

Проверьте состояние компонента и агентов проверки подлинности

Убедитесь, что компонент сквозной проверки подлинности по-прежнему включен в клиенте и что для состояния агентов проверки подлинности отображается значение Active (Активны), а не Inactive (Неактивны). Можно проверить состояние, перейдя в колонку Microsoft Entra Connect в Центре администрирования Microsoft Entra.

Сообщения об ошибках при входе пользователей

Если пользователь не может войти с помощью сквозной проверки подлинности, на экране входа в Microsoft Entra может появиться одна из следующих ошибок, с которыми сталкиваются пользователи:

| Ошибка | Описание | Решение |

|---|---|---|

| AADSTS80001 | Не удалось подключиться к Active Directory | Убедитесь, что серверы с агентами являются членами того же леса, что и пользователи, чьи пароли должны быть проверены, и могут подключиться к Active Directory. |

| AADSTS80002 | Истекло время ожидания подключения к Active Directory | Убедитесь, что служба Active Directory доступна и отвечает на запросы агентов. |

| AADSTS80004 | Агенту передано недопустимое имя пользователя | Убедитесь, что пользователь пытается войти в систему с правильным именем пользователя. |

| AADSTS80005 | При проверке было обнаружено непредсказуемое исключение WebException | Это временная проблема. Повторите запрос. Если проблема не исчезла, обратитесь в службу поддержки Майкрософт. |

| AADSTS80007 | Произошла ошибка при взаимодействии с Active Directory | Посмотрите дополнительные сведения в журналах агентов и убедитесь, что Active Directory работает должным образом. |

Пользователи получают ошибку, связанную с недопустимым именем пользователя или паролем

Такая ошибка может возникнуть, если локальное имя участника-пользователя (UPN) отличается от UPN пользователя в облаке.

Чтобы убедиться, что проблема заключается в этом, сначала проверьте, правильно ли работает агент сквозной проверки подлинности:

Создайте тестовую учетную запись.

Импортируйте модуль PowerShell на компьютер агента:

Import-Module "C:\Program Files\Microsoft Azure AD Connect Authentication Agent\Modules\PassthroughAuthPSModule\PassthroughAuthPSModule.psd1"Выполните команду вызова PowerShell:

Invoke-PassthroughAuthOnPremLogonTroubleshooterПри появлении запроса на ввод учетных данных введите те же имя пользователя и пароль, которые используются для входа на странице (https://login.microsoftonline.com).

Если отобразится то же сообщение об ошибке, связанной с именем пользователя и паролем, то агент сквозной проверки подлинности работает правильно и проблема может заключаться в том, что локальное имя участника-пользователя не поддерживает маршрутизацию. Дополнительные сведения см. в статье Настройка альтернативного идентификатора входа.

Важно!

Если сервер Microsoft Entra Подключение не присоединен к домену, требуется упоминание, упоминание в Microsoft Entra Подключение: предварительные требования, возникает недопустимая проблема имени пользователя и пароля.

Причины сбоя входа в Центр администрирования Microsoft Entra (требуется лицензия Premium)

Если у вашего клиента есть лицензия Microsoft Entra ID P1 или P2, вы также можете просмотреть отчет о действиях входа в Центре администрирования Microsoft Entra.

Перейдите к идентификатору Microsoft Entra ->Sign-ins в [Центре администрирования Microsoft Entra](https://portal.azure.com/) и щелкните действие входа определенного пользователя. Найдите поле КОД ОШИБКИ ВХОДА. Сопоставьте значение этого поля c причиной сбоя и способом разрешения с помощью следующей таблицы:

| Код ошибки входа | Причина ошибки входа | Разрешение |

|---|---|---|

| 50144 | Истек срок действия пароля пользователя Active Directory. | Сбросьте пароль пользователя в локальной службе Active Directory. |

| 80001 | Агент аутентификации недоступен. | Установите и зарегистрируйте агент аутентификации. |

| 80002 | Истекло время ожидания запроса на проверку пароля агента аутентификации. | Проверьте, доступна ли из агента аутентификации служба Active Directory. |

| 80003 | Агент аутентификации получил недопустимый ответ. | Если проблема возникает постоянно для многих пользователей, проверьте конфигурацию Active Directory. |

| 80004 | В запросе на вход использовано неправильное имя участника-пользователя (UPN). | Попросите пользователя выполнить вход, используя правильное имя пользователя. |

| 80005 | Агент аутентификации: произошла ошибка. | Это временная проблема. Повторите попытку позже. |

| 80007 | Агенту аутентификации не удалось подключиться к Active Directory. | Проверьте, доступна ли из агента аутентификации служба Active Directory. |

| 80010 | Агенту аутентификации не удалось расшифровать пароль. | Если проблема возникает постоянно, установите и зарегистрируйте новый агент аутентификации. Также удалите текущий агент. |

| 80011 | Агенту аутентификации не удается получить ключ расшифровки. | Если проблема возникает постоянно, установите и зарегистрируйте новый агент аутентификации. Также удалите текущий агент. |

| 80014 | Ответ на запрос на проверку получен после превышения максимального затраченного времени. | Истекло время ожидания для агента проверки подлинности. Чтобы получить дополнительные сведения об этой ошибке, отправьте запрос в службу поддержки с кодом ошибки, идентификатором корреляции и меткой времени. |

Важно!

Агенты сквозной проверки подлинности проходят проверку подлинности пользователей Microsoft Entra, проверяя имена пользователей и пароли в Active Directory путем вызова API Win32 LogonUser. Поэтому, если вы используете параметр Active Directory "Вход в", чтобы ограничить доступ ко входу для рабочих станций, потребуется также добавить в этот параметр серверы, на которых размещены агенты сквозной проверки подлинности. Не удается выполнить это, пользователи смогут войти в идентификатор Microsoft Entra.

Проблемы с установкой агента аутентификации

Произошла непредвиденная ошибка

Соберите журналы агента с сервера и обратитесь в службу поддержки Майкрософт с этой проблемой.

Проблемы с регистрацией агента аутентификации

Зарегистрировать агент аутентификации не удалось из-за заблокированных портов

Убедитесь, что сервер, на котором установлен агент аутентификации, может взаимодействовать с URL-адресами и портами нашей службы, перечисленными здесь.

Сбой регистрации агента аутентификации из-за ошибок проверки подлинности учетной записи или токена

Убедитесь, что вы используете учетную запись глобального Администратор istrator только для облака или учетную запись гибридного удостоверения Администратор istrator для всех операций установки и регистрации агента проверки подлинности Microsoft Entra Подключение или автономного агента проверки подлинности. Существует известная проблема с учетными записями глобального администратора с поддержкой Многофакторной идентификации. В качестве обходного решения временно отключите Многофакторную идентификацию (только чтобы завершить операции).

Произошла непредвиденная ошибка

Соберите журналы агента с сервера и обратитесь в службу поддержки Майкрософт с этой проблемой.

Проблемы с удалением агента аутентификации

Предупреждение об удалении Microsoft Entra Подключение

Если вы включили сквозную проверку подлинности на клиенте и пытаетесь удалить Microsoft Entra Connect, появится следующее предупреждение: "Пользователи не смогут войти в Microsoft Entra ID, если на других серверах не установлены другие агенты сквозной проверки подлинности" .

Прежде чем удалять Microsoft Entra Connect, убедитесь, что у вас высокодоступная конфигурация, чтобы избежать нарушения входа пользователей.

Проблемы с включением функции

Не удалось включить функцию из-за отсутствия доступных агентов аутентификации

Чтобы включить сквозную аутентификацию на клиенте, необходимо иметь хотя бы один активный агент аутентификации. Агент проверки подлинности можно установить, установив Microsoft Entra Подключение или автономный агент проверки подлинности.

Не удалось включить функцию из-за заблокированных портов

Убедитесь, что сервер, на котором установлен microsoft Entra Подключение, может взаимодействовать с URL-адресами и портами службы, перечисленными здесь.

Не удалось включить функцию из-за ошибок проверки подлинности учетной записи или токена

При включении функции вы должны использовать только облачную учетную запись глобального администратора. Существует известная проблема с учетными записями глобального администратора с поддержкой MFA. В качестве обходного решения временно отключите Многофакторную идентификацию (только чтобы завершить операции).

Сбор журналов агента сквозной аутентификации

Журналы агента сквозной аутентификации будут находиться в разных расположениях в зависимости от типа возникшей проблемы.

Журналы Подключение Microsoft Entra

Ошибки, связанные с установкой, проверка журналы %ProgramData%\AADConnect\trace-*.logMicrosoft Entra Подключение.

Журналы событий агента аутентификации

Чтобы посмотреть ошибки, связанные с агентом проверки подлинности, откройте на сервере приложение "Просмотр событий" и проверьте расположение Application and Service Logs\Microsoft\AzureAdConnect\AuthenticationAgent\Admin.

Для получения подробных сведений включите журнал "Сеанс" (кликните правой кнопкой мыши в приложении "Просмотр событий", чтобы найти этот параметр). Не запускайте агент аутентификации со включенным журналом во время обычной работы. Используйте его только для устранения неполадок. Содержимое этого журнала будет видно только после того, как он снова будет отключен.

Подробные журналы трассировки

Для диагностики и устранения неполадок при входе пользователей найдите журналы трассировки в папке %ProgramData%\Microsoft\Azure AD Connect Authentication Agent\Trace\. В этих журналах содержатся причины сбоев, возникших при входе пользователей с помощью сквозной аутентификации. Эти ошибки также сопоставляются с причинами ошибок входа, показанными в предыдущей таблице причин ошибок входа. Ниже приведен пример записи в журнале.

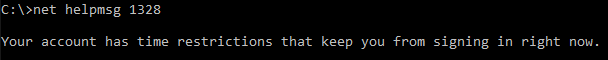

AzureADConnectAuthenticationAgentService.exe Error: 0 : Passthrough Authentication request failed. RequestId: 'df63f4a4-68b9-44ae-8d81-6ad2d844d84e'. Reason: '1328'.

ThreadId=5

DateTime=xxxx-xx-xxTxx:xx:xx.xxxxxxZ

Описание ошибки (ее номер — 1328 в приведенном выше примере) можно получить, открыв окно командной строки и выполнив указанную ниже команду. Номер 1328 следует заменить на нужный номер ошибки, который отображается в журналах.

Net helpmsg 1328

Журналы входа сквозной проверки подлинности

Если ведение журнала аудита включено, дополнительные сведения можно найти в журналах безопасности сервера сквозной проверки подлинности. Простой способ запроса запросов на вход — фильтровать журналы безопасности с помощью следующего запроса:

<QueryList>

<Query Id="0" Path="Security">

<Select Path="Security">*[EventData[Data[@Name='ProcessName'] and (Data='C:\Program Files\Microsoft Azure AD Connect Authentication Agent\AzureADConnectAuthenticationAgentService.exe')]]</Select>

</Query>

</QueryList>

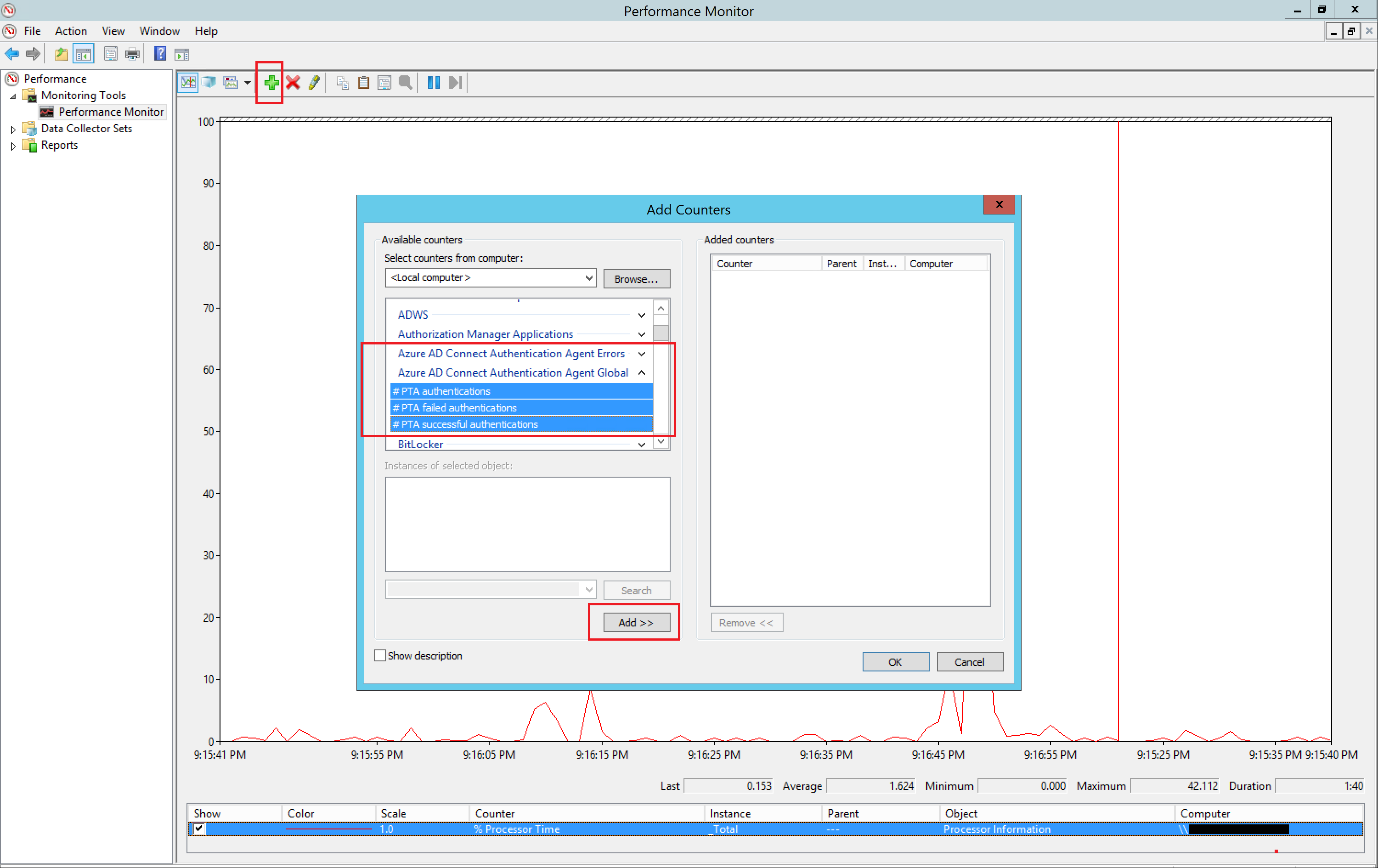

Счетчики системного монитора

Другой способ наблюдения за агентами аутентификации — отслеживание счетчиков системного монитора на каждом сервере, на котором установлен агент аутентификации. Используйте приведенные глобальные счетчики (# PTA authentications, #PTA failed authentications и #PTA successful authentications) и счетчики ошибок (# PTA authentication errors).

Важно!

Сквозная аутентификация обеспечивает высокий уровень доступности за счет нескольких агентов аутентификации, но не предоставляет возможности балансировки нагрузки. В зависимости от вашей конфигурации не все агенты аутентификации могут получать примерно одинаковое число запросов. Возможно, какой-либо агент аутентификации вообще не получает трафик.