Что собой представляет защита идентификации?

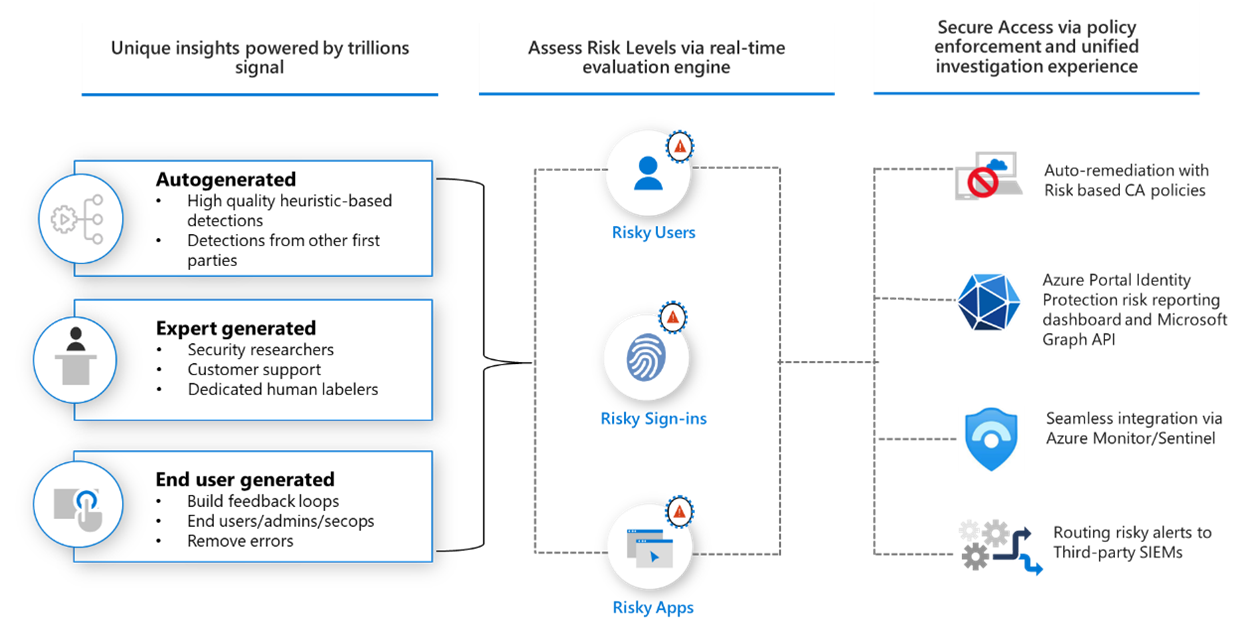

Защита идентификации Microsoft Entra помогает организациям обнаруживать, исследовать и устранять риски на основе удостоверений. Эти риски на основе удостоверений можно использовать в таких средствах, как условный доступ для принятия решений о доступе или обратно в средство управления данными безопасности и событиями (SIEM) для дальнейшего изучения и корреляции.

Обнаружение рисков

Корпорация Майкрософт постоянно добавляет и обновляет обнаружения в нашем каталоге для защиты организаций. Эти обнаружения основаны на анализе триллионов сигналов каждый день от Active Directory, учетных записей Майкрософт и игр с Xbox. Этот широкий спектр сигналов помогает защите идентификации обнаруживать рискованное поведение, например:

- Использование анонимного IP-адреса

- Атаки с распыления паролем

- Утечка учетных данных

- и другие...

Во время каждого входа защита идентификации выполняет все обнаружения входа в режиме реального времени, создающие уровень риска сеанса входа, указывающий, насколько вероятно, что вход скомпрометирован. На основе этого уровня риска политики затем применяются для защиты пользователя и организации.

Полный список рисков и их обнаружения см. в статье "Что такое риск".

Анализ

Все риски, обнаруженные на удостоверении, отслеживаются с помощью отчетов. Защита идентификации предоставляет три ключевых отчета администраторам для изучения рисков и принятия мер.

- Обнаружение рисков: каждый обнаруженный риск сообщается как обнаружение рисков.

- Рискованные входы: рискованные входы передаются при наличии одного или нескольких обнаружений рисков, сообщаемых для этого входа.

- Рискованные пользователи: о рискованных пользователях сообщается, если одно или оба из следующих значений имеют значение true:

- У пользователя есть один или несколько рискованных входов.

- Сообщается о одном или нескольких обнаружениях рисков.

Дополнительные сведения об использовании отчетов см. в статье "Практическое руководство. Изучение риска".

Устранение рисков

Почему автоматизация важна для безопасности?

В записи блога Cyber Signals: Защита от кибер-угроз с помощью последних исследований, аналитических сведений и тенденций , датированные 3 февраля 2022 г., Корпорация Майкрософт поделилась кратким отчетом по аналитике угроз, включая следующую статистику:

Проанализировано ...24 трлн сигналов системы безопасности в сочетании с аналитическими данными, которые мы отслеживаем путем мониторинга более чем 40 национальных групп и более 140 групп угроз...

... С января 2021 по декабрь 2021 года мы заблокировали более 25,6 млрд атак проверки подлинности методом подбора Microsoft Entra...

Масштабы сигналов и атак требуют некоторого уровня автоматизации только для поддержания.

Автоматическое исправление

Политики условного доступа на основе рисков можно включить, чтобы требовать контроль доступа, например предоставление надежной проверки подлинности, выполнение многофакторной проверки подлинности или выполнение безопасного сброса пароля на основе обнаруженного уровня риска. Если пользователь успешно выполняет контроль доступа, риск автоматически устраняется.

Исправление вручную

Если исправление пользователя не включено, администратор должен вручную просмотреть их в отчетах на портале, через API или в Microsoft 365 Defender. Администратор istrator могут выполнять действия вручную, чтобы закрыть, подтвердить безопасность или подтвердить компрометацию по рискам.

Использование данных

Данные из защиты идентификации можно экспортировать в другие средства для архива, дальнейшего изучения и корреляции. Интерфейсы API на основе Microsoft Graph позволяют организациям сохранять эти данные для дальнейшей обработки в таких средствах, как SIEM. Сведения о том, как получить доступ к API защиты идентификации, см. в статье,Начало работы с Защита идентификации Microsoft Entra и Microsoft Graph

Сведения об интеграции сведений защиты идентификации с Microsoft Sentinel см. в статье Подключение данных из Защита идентификации Microsoft Entra.

Организации могут хранить данные в течение более длительных периодов, изменяя параметры диагностики в идентификаторе Microsoft Entra. Они могут отправлять данные в рабочую область Log Analytics, архивировать данные в учетную запись хранения, передавать данные в Центры событий или отправлять данные в другое решение. Подробную информацию о том, как это сделать, можно найти в статье Практическое руководство по экспорту данных о рисках.

Обязательные роли

Защита идентификации требует, чтобы пользователи были назначены одной из следующих ролей для доступа.

| Роль | Разрешено | Не разрешено |

|---|---|---|

| администратор безопасности; | Полный доступ к защите идентификации | Сброс пароля для пользователя |

| Оператор безопасности | Просмотр всех отчетов и обзоров защиты идентификации Закрытие уведомления о риске для пользователя, подтверждение безопасного входа в систему, подтверждение компрометации. |

Настройка или изменение политик Сброс пароля для пользователя Настройка оповещений |

| читатель сведений о безопасности; | Просмотр всех отчетов Защиты идентификации и страницы обзора | Настройка или изменение политик Сброс пароля для пользователя Настройка оповещений Отправка отзывов о обнаружении |

| Глобальный читатель | Доступ только для чтения к службе защиты идентификации | |

| Глобальный администратор | Полный доступ к защите идентификации |

Сейчас роли "Оператор безопасности" не предоставляется доступ к отчету о рискованных входах.

Администраторы условного доступа могут создавать политики, учитывающие риск пользователя или входа в систему в качестве условия. Дополнительные сведения см. в статье "Условный доступ: условия".

Требования к лицензиям

Для использования этой функции требуются лицензии Microsoft Entra ID P2. Чтобы правильно выбрать лицензию с учетом своих требований, ознакомьтесь с разделом Сравнение общедоступных возможностей идентификатора Microsoft Entra.

| Возможность | Подробно | Бесплатный и Приложения Microsoft 365 идентификатора Microsoft Entra | Microsoft Entra ID, лицензия P1 | Microsoft Entra ID, лицензия P2 |

|---|---|---|---|---|

| Политики в отношении рисков | Политики риска входа и пользователя (с помощью защиты идентификации или условного доступа) | No | No | Да |

| Отчеты о безопасности | Обзор | No | No | Да |

| Отчеты о безопасности | Пользователи, выполняющие рискованные действия | Ограниченные сведения. Отображаются только пользователи, выполняющие действия со средним и высоким уровнем риска. Отсутствует панель с подробными сведениями или журнал рисков. | Ограниченные сведения. Отображаются только пользователи, выполняющие действия со средним и высоким уровнем риска. Отсутствует панель с подробными сведениями или журнал рисков. | Полный доступ |

| Отчеты о безопасности | Вход, представляющий риск | Ограниченные сведения. Панель с подробными сведениями или журнал рисков не отображается. | Ограниченные сведения. Панель с подробными сведениями или журнал рисков не отображается. | Полный доступ |

| Отчеты о безопасности | Обнаружения рисков | No | Ограниченные сведения. Панель с подробными сведениями отсутствует. | Полный доступ |

| Notifications | Предупреждения об обнаружении пользователей под угрозой | No | No | Да |

| Notifications | Еженедельный дайджест | No | No | Да |

| Политика регистрации с MFA | No | No | Да |

Дополнительные сведения об этих богатых отчетах см. в статье " Практическое руководство. Изучение риска".

Чтобы использовать риск идентификации рабочей нагрузки, включая удостоверения рабочей нагрузки и обнаружение удостоверений рабочей нагрузки в области обнаружения рисков в центре администрирования, необходимо иметь лицензирование удостоверений рабочей нагрузки Premium. Дополнительные сведения см. в статье "Защита удостоверений рабочей нагрузки".