Обзор управления доступом на основе ролей в Microsoft Entra ID

В этой статье описывается, как понять, как управлять доступом на основе ролей в Microsoft Entra. Роли Microsoft Entra позволяют предоставлять подробные разрешения администраторам, соблюдая принцип наименьших привилегий. Встроенные и пользовательские роли Microsoft Entra работают над понятиями, аналогичными тем, которые вы найдете в системе управления доступом на основе ролей для ресурсов Azure (роли Azure). Различие между этими двумя системами управления доступом на основе ролей:

- Роли Microsoft Entra управляют доступом к ресурсам Microsoft Entra, таким как пользователи, группы и приложения с помощью API Microsoft Graph

- Роли Azure контролируют доступ к ресурсам Azure, в том числе к виртуальным машинам и хранилищам, с помощью управления ресурсами Azure.

Для обеих систем используются схожие определения и назначения ролей. Однако разрешения роли Microsoft Entra нельзя использовать в пользовательских ролях Azure и наоборот.

Общие сведения об управлении доступом на основе ролей Microsoft Entra

Идентификатор Microsoft Entra поддерживает два типа определений ролей:

Встроенные роли — это готовые роли с фиксированным набором разрешений. Эти определения ролей нельзя изменить. Существует множество встроенных ролей , поддерживаемых идентификатором Microsoft Entra, и список растет. Чтобы округить края и удовлетворить сложные требования, идентификатор Microsoft Entra также поддерживает пользовательские роли. Предоставление разрешений с помощью настраиваемых ролей Microsoft Entra — это двухэтапный процесс, состоящий из создания определения настраиваемой роли и последующего ее назначения. Определение настраиваемой роли — это коллекция разрешений, добавляемых из предопределенного списка. Это те же разрешения, которые используются во встроенных ролях.

После создания определения пользовательской роли (или используя встроенную роль) ее можно назначить пользователю, создав назначение роли. При назначении роли пользователю предоставляются разрешения, указанные в определении роли, в пределах заданной области. Этот двухэтапный процесс позволяет создать одно определение роли и назначить его несколько раз для разных областей. Область определяет набор ресурсов Microsoft Entra, к которым у участника роли есть доступ. Наиболее распространенной областью является вся организация. Настраиваемая роль может быть назначена в масштабах всей организации. В этом случае у членов такой роли будут разрешения для всех ресурсов в этой организации. Областью назначения настраиваемой роли также может быть объект. Примером области в масштабах объекта может служить одно приложение. Одну и ту же роль можно назначить одному пользователю для всех приложений в организации, а затем другому пользователю, область которого охватывает только приложение "Отчеты о расходах Contoso".

Как идентификатор Microsoft Entra id определяет, имеет ли пользователь доступ к ресурсу

Ниже приведены высокоуровневые шаги, которые идентификатор Microsoft Entra использует для определения наличия доступа к ресурсу управления. Используйте эти сведения для устранения неполадок, связанных с доступом.

- Пользователь (или субъект-служба) получает маркер для конечной точки Microsoft Graph.

- Пользователь вызывает идентификатор Microsoft Entra ID через Microsoft Graph с помощью выданного маркера.

- В зависимости от обстоятельств идентификатор Microsoft Entra id принимает одно из следующих действий:

- Оценивает членство пользователя в ролях на основе утверждения wids в маркере доступа пользователя.

- Извлекает все назначения ролей пользователя, применимые (напрямую или через членство в группе) к ресурсу, с которым выполняется действие.

- Идентификатор Microsoft Entra определяет, входит ли действие в вызов API, которое пользователь имеет для этого ресурса.

- Если у пользователя нет роли с действием в запрашиваемой области, доступ не предоставляется. В противном случае доступ предоставляется.

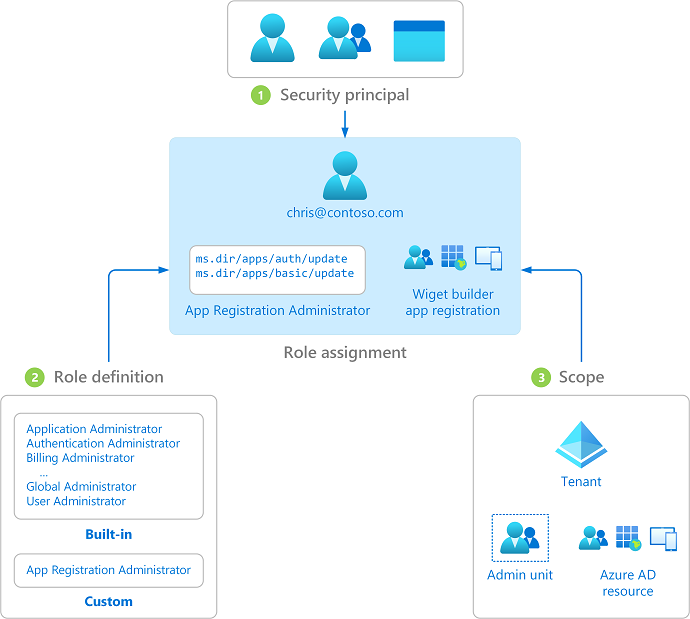

Назначение ролей

Назначение ролей — это ресурс Microsoft Entra, который присоединяет определение роли к субъекту безопасности в определенном область для предоставления доступа к ресурсам Microsoft Entra. Доступ предоставляется путем создания назначения ролей, а отзывается путем его удаления. По сути, назначение ролей состоит из трех элементов.

- Субъект безопасности — удостоверение, которое получает разрешения. Это может быть пользователь, группа или субъект-служба.

- Определение роли — коллекция разрешений.

- Область — способ ограничить применимость этих разрешений.

Вы можете создавать назначения ролей и перечислять назначения ролей с помощью Центра администрирования Microsoft Entra, Microsoft Graph PowerShell или API Microsoft Graph. Azure CLI не поддерживается для назначений ролей Microsoft Entra.

На приведенной ниже схеме показан пример назначения ролей. В этом примере Ивану назначена настраиваемая роль администратора регистрации приложений в области регистрации приложения "Построитель мини-приложений Contoso". Назначение предоставляет Ивану разрешения роли администратора регистрации приложений только для данной конкретной регистрации приложения.

Субъект безопасности

Субъект безопасности представляет пользователя, группу или субъект-службу, которому назначен доступ к ресурсам Microsoft Entra. Пользователь — это пользователь, имеющий профиль пользователя в идентификаторе Microsoft Entra. Группа — это новая группа безопасности Microsoft 365 или группа безопасности, которая была задана в качестве группы с возможностью назначения ролей. Субъект-служба — это удостоверение, созданное для использования с приложениями, размещенными службами и автоматизированными средствами для доступа к ресурсам Microsoft Entra.

Определение роли

Определение роли (или сама роль) представляет собой коллекцию разрешений. Определение роли содержит список операций, которые могут выполняться в ресурсах Microsoft Entra, таких как создание, чтение, обновление и удаление. Существует два типа ролей в идентификаторе Microsoft Entra:

- встроенные роли, созданные корпорацией Майкрософт, которые невозможно изменить;

- настраиваемые роли, созданные вашей организацией и находящиеся под ее управлением.

Область

Область — это способ ограничить допустимость действий до определенного набора ресурсов в рамках назначения роли. Например, если вы хотите предоставить разработчику настраиваемую роль, но только для управления регистрацией конкретного приложения, можно указать регистрацию конкретного приложения в качестве области в назначении роли.

При назначении роли необходимо указать один из следующих типов области.

- Клиент

- единица Администратор istrative

- Ресурс Microsoft Entra

Если в качестве область указать ресурс Microsoft Entra, это может быть одно из следующих вариантов:

- группы Microsoft Entra

- Корпоративные приложения

- Регистрация приложений

Если роль назначается через контейнер область, например клиент или Администратор istrative Unit, она предоставляет разрешения на объекты, которые они содержат, но не в самом контейнере. Напротив, если роль назначается через область ресурсов, она предоставляет разрешения для самого ресурса, но она не распространяется за рамки (в частности, она не распространяется на члены группы Microsoft Entra).

Дополнительные сведения см. в разделе "Назначение ролей Microsoft Entra" в разных область.

Параметры назначения роли

Идентификатор Microsoft Entra id предоставляет несколько вариантов назначения ролей:

- Роли можно назначать пользователям напрямую, что является способом назначения ролей по умолчанию. Встроенные и пользовательские роли Microsoft Entra можно назначать пользователям на основе требований к доступу. Дополнительные сведения см. в разделе "Назначение ролей Microsoft Entra пользователям".

- С помощью идентификатора Microsoft Entra ID P1 можно создавать группы с возможностью назначения ролей и назначать роли этим группам. Назначение ролей группе вместо отдельных лиц позволяет легко добавлять или удалять пользователей из роли и создавать согласованные разрешения для всех членов группы. Дополнительные сведения см. в разделе "Назначение ролей Microsoft Entra группам".

- С помощью идентификатора Microsoft Entra ID P2 вы можете использовать microsoft Entra управление привилегированными пользователями (Microsoft Entra PIM) для обеспечения JIT-доступа к ролям. Эта функция позволяет предоставлять ограниченный по времени доступ к роли пользователям, которым это требуется, а не предоставлять постоянный доступ. Он также предоставляет подробные возможности создания отчетов и аудита. Дополнительные сведения см. в разделе "Назначение ролей Microsoft Entra" в управление привилегированными пользователями.

Требования к лицензиям

Использование встроенных ролей в идентификаторе Microsoft Entra является бесплатным. Использование пользовательских ролей требует лицензии Microsoft Entra ID P1 для каждого пользователя с пользовательским назначением ролей. Чтобы подобрать лицензию под свои требования, ознакомьтесь с разделом Сравнение общедоступных функций выпусков Free и Premium.