Настройка Front Door Уровня "Стандартный" или "Премиум" перед azure Управление API

ОБЛАСТЬ ПРИМЕНЕНИЯ: все уровни Управление API

Azure Front Door — это современная сетевая платформа доставки приложений, обеспечивающая безопасную масштабируемую сеть доставки содержимого (CDN), динамическое ускорение сайта и балансировку нагрузки глобальных HTTP-адресов для глобальных веб-приложений. При использовании перед Управление API Front Door может предоставлять разгрузку TLS, сквозную передачу TLS, балансировку нагрузки, кэширование ответов запросов GET и брандмауэр веб-приложения, среди прочего. Полный список поддерживаемых функций см. в статье "Что такое Azure Front Door?"

Примечание.

Для веб-рабочих нагрузок настоятельно рекомендуется использовать защиту от атак DDoS Azure и брандмауэр веб-приложения для защиты от новых атак DDoS. Другой вариант — использовать Azure Front Door вместе с брандмауэром веб-приложения. Azure Front Door обеспечивает защиту на уровне платформы от атак DDoS на уровне сети. Дополнительные сведения см . в разделе "Базовые показатели безопасности" для служб Azure.

В этой статье показано, как сделать следующее:

- Настройте профиль Azure Front Door уровня "Стандартный" или "Премиум" перед общедоступным экземпляром Azure Управление API: либо без сети, либо внедряется в виртуальную сеть во внешнем режиме.

- Ограничить Управление API принимать трафик API только из Azure Front Door.

Необходимые компоненты

- Экземпляр управления API.

- Если вы решили использовать экземпляр, внедренный в сеть, его необходимо развернуть во внешней виртуальной сети. (Внедрение виртуальной сети поддерживается на уровнях служб developer и Premium.)

- Импортируйте один или несколько API в экземпляр Управление API, чтобы подтвердить маршрутизацию через Front Door.

Настройка Azure Front Door

Создание профиля

Инструкции по созданию профиля Azure Front Door уровня "Стандартный" или "Премиум" см. в кратком руководстве по созданию профиля Azure Front Door в портал Azure. В этой статье можно выбрать профиль Front Door Standard. Сравнение Front Door Standard и Front Door Premium см . в разделе "Сравнение уровней".

Настройте следующие параметры Front Door, относящиеся к использованию конечной точки шлюза Управление API экземпляра в качестве источника Front Door. Описание других параметров см. в кратком руководстве по Front Door.

| Параметр | Значение |

|---|---|

| Тип источника | Выберите Управление API |

| Имя узла источника | Выберите имя узла экземпляра Управление API, например myapim.azure-api.net |

| Кэширование | Выбор включения кэширования для Front Door для кэширования статического содержимого |

| Поведение кэширования строки запроса | Выберите "Использовать строку запроса" |

Обновление группы источников по умолчанию

После создания профиля обновите группу источников по умолчанию, чтобы включить проверку работоспособности Управление API.

На портале перейдите к профилю Front Door.

В меню слева в разделе Параметры выберите группы>origin-origin-group по умолчанию.

В окне группы источников обновления настройте следующие параметры пробы работоспособности и нажмите кнопку "Обновить".

Параметр Значение Состояние Выберите "Включить пробы работоспособности" Путь Введите /status-0123456789abcdefПротокол Выбор HTTPS Method Выберите GET Интервал (в секундах) Введите 30

Обновление маршрута по умолчанию

Мы рекомендуем обновить маршрут по умолчанию, связанный с группой источников Управление API, чтобы использовать HTTPS в качестве протокола пересылки.

- На портале перейдите к профилю Front Door.

- В меню слева в разделе Параметры выберите группы "Источник".

- Разверните группу источников по умолчанию.

- В контекстном меню (...) маршрута по умолчанию выберите "Настроить маршрут".

- Задайте для принятых протоколов значение HTTP и HTTPS.

- Включите перенаправление всего трафика для использования HTTPS.

- Задайте только протоколпересылки HTTPS, а затем нажмите кнопку "Обновить".

Тестирование конфигурации.

Проверьте конфигурацию профиля Front Door путем вызова API, размещенного Управление API. Сначала вызовите API непосредственно через шлюз Управление API, чтобы убедиться, что API доступен. Затем вызовите API через Front Door. Для тестирования можно использовать клиент командной строки, curl например для вызовов, или средство, например Postman.

Вызов API непосредственно через Управление API

В следующем примере операция в API демонстрации конференции, размещенной экземпляром Управление API, вызывается непосредственно с помощью Postman. В этом примере имя узла экземпляра находится в домене по умолчанию azure-api.net , а действительный ключ подписки передается с помощью заголовка запроса. Успешный ответ показывает 200 OK и возвращает ожидаемые данные:

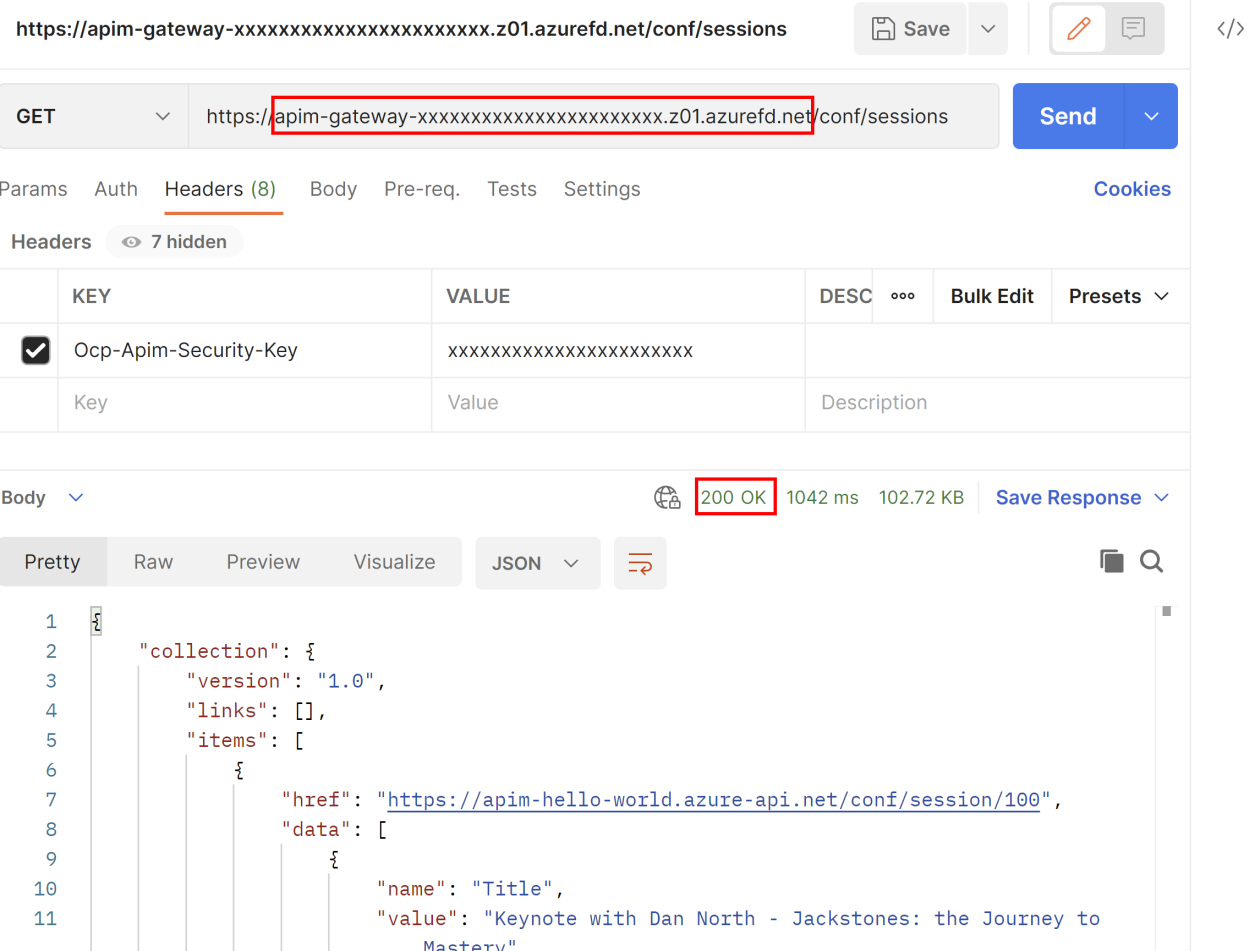

Вызов API непосредственно через Front Door

В следующем примере та же операция в API демонстрации конференции вызывается с помощью конечной точки Front Door, настроенной для вашего экземпляра. Имя узла конечной точки в azurefd.net домене отображается на портале на странице обзора профиля Front Door. Успешный ответ показывает 200 OK и возвращает те же данные, что и в предыдущем примере:

Ограничение входящего трафика для Управление API экземпляра

Используйте политики Управление API, чтобы убедиться, что экземпляр Управление API принимает трафик только из Azure Front Door. Это ограничение можно выполнить с помощью одного или обоих из следующих методов:

- Ограничение входящих IP-адресов экземплярам Управление API

- Ограничение трафика на основе значения заголовка

X-Azure-FDID

ограничение входящих IP-адресов;

Политику входящего ip-фильтра можно настроить в Управление API, чтобы разрешить только трафик, связанный с Front Door, который включает в себя:

Серверное пространство IP-адресов Front Door — разрешить IP-адреса, соответствующие разделу AzureFrontDoor.Backend в диапазонах IP-адресов Azure и тегах служб.

Примечание.

Если экземпляр Управление API развернут во внешней виртуальной сети, выполните то же ограничение, добавив правило группы безопасности сети в подсеть, используемую для Управление API экземпляра. Настройте правило, чтобы разрешить трафик HTTPS из тега службы источника AzureFrontDoor.Backend через порт 443.

Службы инфраструктуры Azure. Разрешить IP-адреса 168.63.129.16 и 169.254.169.254.

Проверка заголовка Front Door

Запросы, перенаправленные через Front Door, включают заголовки, относящиеся к конфигурации Front Door. Политику заголовка проверка можно настроить для фильтрации входящих запросов на основе уникального значения заголовка X-Azure-FDID HTTP-запроса, отправляемого в Управление API. Это значение заголовка — идентификатор Front Door, который отображается на портале на странице обзора профиля Front Door.

В следующем примере политики идентификатор Front Door указывается с помощью именованного значения с именем FrontDoorId.

<check-header name="X-Azure-FDID" failed-check-httpcode="403" failed-check-error-message="Invalid request." ignore-case="false">

<value>{{FrontDoorId}}</value>

</check-header>

Запросы, которые не сопровождаются допустимым X-Azure-FDID заголовком, возвращают 403 Forbidden ответ.

(Необязательно) Настройка Front Door для портала разработчика

При необходимости настройте портал разработчика Управление API экземпляра в качестве конечной точки в профиле Front Door. Хотя управляемый портал разработчика уже подключен к управляемому azure CDN, вы можете воспользоваться преимуществами функций Front Door, таких как WAF.

Ниже приведены шаги высокого уровня, чтобы добавить конечную точку для портала разработчика в профиль:

Чтобы добавить конечную точку и настроить маршрут, см. статью "Настройка и конечная точка" с помощью диспетчера Front Door.

При добавлении маршрута добавьте группу источников и параметры источника для представления портала разработчика:

- Тип источника — выбор настраиваемого типа

- Имя узла— введите имя узла портала разработчика, например myapim.developer.azure-api.net

Дополнительные сведения и сведения о параметрах см. в статье "Настройка источника для Azure Front Door".

Примечание.

Если вы настроили идентификатор Microsoft Entra илипоставщик удостоверений Azure AD B2C для портала разработчика, необходимо обновить соответствующую регистрацию приложения с дополнительным URL-адресом перенаправления на Front Door. В регистрации приложения добавьте URL-адрес конечной точки портала разработчика, настроенной в профиле Front Door.

Следующие шаги

Чтобы автоматизировать развертывание Front Door с помощью Управление API, ознакомьтесь с шаблоном Front Door Standard/Premium с Управление API источником

Узнайте, как развернуть Брандмауэр веб-приложений (WAF) в Azure Front Door для защиты экземпляра Управление API от вредоносных атак.