Блокирование среды службы приложений

Важно!

Эта статья о Среде службы приложений версии 2, которая используется с планами Службы приложений (ценовая категория "Изолированный") Поддержка среды службы приложений версии 2 будет прекращена 31 августа 2024 года. Имеется новая версия среды службы приложений, которая проще в использовании и которая работает на более мощной инфраструктуре. Чтобы узнать больше о новой версии, начните с изучения статьи Введение в Среду службы приложений. Если вы используете Среду службы приложений версии 2, выполните действия, описанные в этой статье, чтобы перейти на новую версию.

С 29 января 2024 г. вы больше не можете создавать новые ресурсы Среда службы приложений версии 2 с помощью любого из доступных методов, включая шаблоны ARM/Bicep, портал Azure, Azure CLI или REST API. Необходимо выполнить миграцию в Среда службы приложений версии 3 до 31 августа 2024 г., чтобы предотвратить удаление ресурсов и потерю данных.

Среда Службы приложений (ССП) имеет множество внешних зависимостей, доступ к которым необходим для правильной работы. ССП находится в пользовательской виртуальной сети Azure. Пользователи должны разрешить трафик зависимостей ССП, что является проблемой для тех пользователей, которым нужно заблокировать все выходы из своей виртуальной сети.

Существует множество входящих конечных точек, которые используются для управления Средой службы приложений. Входящий трафик управления невозможно отправлять через устройство брандмауэра. Исходные адреса этого трафика известны и опубликованы в документе Адреса управления среды Службы приложений. Существует также тег службы с именем AppServiceManagement, который можно использовать с группами безопасности сети (NSG) для защиты входящего трафика.

Исходящие зависимости ASE почти полностью определены с полными доменными именами, которые не имеют статических адресов. Отсутствие статических адресов означает, что группы безопасности сети не могут использоваться для блокировки исходящего трафика из ASE. Адреса изменяются достаточно часто, чтобы нельзя было настроить правила на основе текущего разрешения и использовать их для создания групп безопасности сети.

Решение для защиты исходящих адресов заключается в использовании устройства брандмауэра, которое может контролировать исходящий трафик на основе доменных имен. Брандмауэр Azure может ограничить исходящий трафик HTTP и HTTPS на основе FQDN назначения.

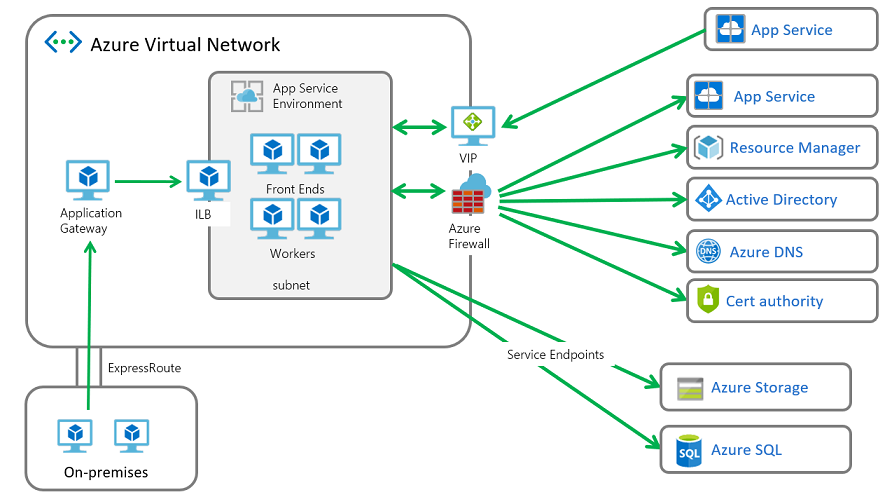

Архитектура системы

Развертывание Среды службы приложений с исходящим трафиком, проходящим через устройство брандмауэра, требует изменения маршрутов в подсети Среды службы приложений. Маршруты работают на уровне протокола IP. Если вы не осторожны в определении маршрутов, вы можете принудительно отправить трафик ответа TCP из другого адреса. Если адрес ответа отличается от трафика адреса, проблема называется асимметричной маршрутизацией, и она прерывает TCP.

Вам нужно определить маршруты, чтобы входящий трафик к Среде службы приложений мог отправлять ответы по тем же адресам, с которых поступил трафик. Маршруты также должны быть определены для входящих запросов управления и входящих запросов приложений.

Входящий и исходящий трафик Среды службы приложений должен удовлетворять следующим требованиям:

- Трафик к SQL Azure, служба хранилища и Концентраторам событий не поддерживается с использованием устройства брандмауэра. Такой трафик должен направляться непосредственно в эти службы. Для этого вы можете настроить конечные точки этих служб.

- Определите таблицы маршрутизации, которые обеспечат отправку входящего трафика управления обратно.

- Определите таблицы маршрутизации, которые обеспечат отправку входящего трафика приложений обратно.

- Весь остальной трафик, поступающий от Среды службы приложений, можно отправлять на устройство брандмауэра, настроив правило таблицы маршрутизации.

Блокировка входящего трафика управления

Если подсеть ASE еще не назначена группе безопасности сети, создайте ее. В группе безопасности сети задайте первое правило, разрешающее трафик от тега службы с именем AppServiceManagement на портах 454 и 455. Правило, разрешающее доступ из тега AppServiceManagement, — это единственное, что требуется для управления Средой службы приложений с общедоступных IP-адресов. Адреса, расположенные за таким тегом службы, используются только для администрирования Службы приложений Azure. Трафик управления, который проходит через эти подключения, шифруется и защищается с помощью сертификатов аутентификации. Типичный трафик на этом канале включает такие данные, как инициированные клиентом команды и пробы работоспособности.

Среды службы приложений, созданные на портале с новой подсетью, создаются с группой безопасности сети, которая содержит разрешающее правило для тега AppServiceManagement.

Среда службы приложений также должна разрешать входящие запросы от тега Load Balancer через порт 16001. Запросы от Load Balancer через порт 16001 — это проверки активности между внешними интерфейсами Load Balancer и Средой службы приложений. Если порт 16001 заблокирован, asE неработоспособен.

Настройка брандмауэра Azure с помощью СПП

Шаги по блокировке исходящего трафика существующей Среды службы приложений с помощью Брандмауэра Azure:

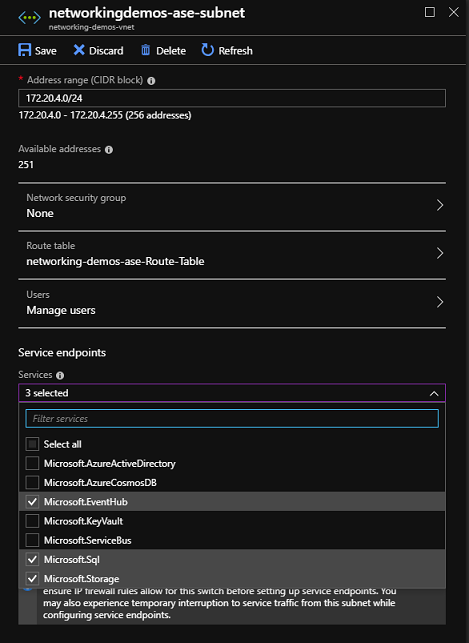

Включите конечные точки службы в SQL, служба хранилища и Центры событий в подсети ASE. Чтобы включить конечные точки служб, перейдите на портал сети,> перейдите к подсетям и выберите Microsoft.EventHub, Microsoft.SQL и Microsoft.Storage в раскрывающемся списке конечных точек служб. Включив конечные точки служб для SQL Azure, необходимо также настроить конечные точки для всех зависимостей SQL Azure, которые есть у ваших приложений.

Создайте подсеть с именем AzureFirewallSubnet в виртуальной сети, в которой находится среда ASE. Следуйте указаниям, приведенным в документации по Брандмауэру Azure, чтобы создать Брандмауэр Azure.

В пользовательском интерфейсе Брандмауэра Azure откройте >«Правила» > «Коллекция правил приложения» и выберите «Добавить коллекцию правил приложения». Укажите имя, приоритет и в поле "Действие" установите значение "Разрешить". В области тегов полных доменных имен введите имя, задайте * в качестве исходного адреса и выберите значение "Среда службы приложений" и "Центр обновления Windows".

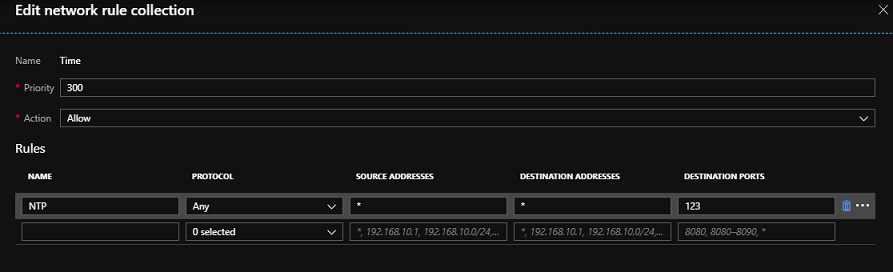

В пользовательском интерфейсе Брандмауэра Azure откройте >«Правила» > «Коллекция правил сети» и выберите «Добавить коллекцию правил сети». Укажите имя, приоритет и в поле "Действие" установите значение "Разрешить". В области "Правила" под списком IP-адресов введите имя, в поле "Протокол" выберите Любой, в полях адресов источника и назначения укажите *, а в поле "Порты назначения" — 123. Это правило позволяет системе выполнять синхронизации часов, используя NTP. Таким же образом создайте правило для порта 12000, чтобы упростить диагностику проблем с системой.

В пользовательском интерфейсе Брандмауэра Azure откройте >«Правила» > «Коллекция правил сети» и выберите «Добавить коллекцию правил сети». Укажите имя, приоритет и в поле "Действие" установите значение "Разрешить". В разделе "Правила" для тегов служб укажите имя, в поле "Протокол" выберите Любой, в поле адреса источника укажите *, выберите тег службы AzureMonitor, а в поле "Порты назначения" укажите 80, 443. Это правило позволяет системе передавать Azure Monitor сведения о работоспособности и метриках.

Создайте таблицу маршрутов с маршрутом для тега службы AppServiceManagement с помощью следующего прыжка в Интернете. Эта запись таблицы маршрутов необходима, чтобы избежать асимметричных проблем маршрутизации. Добавьте маршрут виртуального модуля к таблице маршрутов для 0.0.0.0/0, при этом следующий прыжок должен представлять частный IP-адрес вашего Брандмауэра Azure. Вместо IP-адресов следует использовать тег службы, чтобы избежать необходимости обновлять таблицу маршрутов при изменении адресов управления. Однако если вам нужно использовать адреса управления, вы можете скачать файл ссылки на тег службы для облака, который вы используете из Среда службы приложений адресов управления и создать маршруты из этих адресов.

Назначьте таблицу маршрутов, созданную в вашей подсети Среды службы приложений.

Развертывание Среды службы приложений за брандмауэром

Действия по развертыванию ASE за брандмауэром совпадают с настройкой существующей среды ASE с помощью Брандмауэр Azure за исключением того, что необходимо создать подсеть ASE, а затем выполнить предыдущие действия. Чтобы создать Среду службы приложений в существующей подсети, необходимо использовать шаблон Resource Manager.

Трафик приложения

Описанные выше действия позволяют ASE работать без проблем. Чтобы удовлетворить потребности приложения, вам все же необходимо выполнить некоторые настройки. С приложениями в СПП, настроенными с помощью брандмауэра Azure, возникают две проблемы.

- В Брандмауэр Azure или таблицу маршрутов необходимо добавить зависимости приложения.

- Маршруты должны создаваться для трафика приложения, чтобы избежать проблемы с асимметричной маршрутизацией.

Если ваше приложение имеет зависимости, то их необходимо добавить в брандмауэр Azure. Создайте правила приложения, чтобы разрешать трафик протокола HTTP/HTTPS, и правила сети для всего остального.

Если вы знаете диапазон адресов, из который поступает трафик запроса приложения, вы можете добавить его в таблицу маршрутов, назначенную подсети ASE. Если диапазон адресов большой или не задан, то вы можете использовать сетевое устройство, такое как приложение Gateway, которое даст вам один адрес, который необходимо добавить в таблицу маршрутов. Дополнительные сведения о настройке шлюза приложений с подсистемой балансировки нагрузки СПП см. в статье Интеграция среды Службы приложений с внутренней подсистемой балансировки нагрузки со шлюзом приложений Azure

Такое использование Шлюза приложений — один из примеров того, как настроить систему. Если вы предпочтете этот вариант, вам понадобится добавить маршрут к таблице маршрутов подсети Среды службы приложений, чтобы ответный трафик, передаваемый в Шлюз приложений, поступал туда напрямую.

Ведение журнала

Брандмауэр Azure может отправлять журналы в журналы служба хранилища Azure, Центры событий или журналы Azure Monitor. Чтобы интегрировать приложение с любым поддерживаемым местом назначения, перейдите в раздел «Журналы диагностики» > на портале Брандмауэра Azure и включите журналы для требуемого расположения. При интеграции с журналами Azure Monitor вы сможете увидеть ведение журналов с любым трафиком, отправляемым в Брандмауэр Azure. Чтобы просмотреть отклоняемый трафик, откройте раздел «Журналы» на портале > Log Analytics и введите следующий запрос.

AzureDiagnostics | where msg_s contains "Deny" | where TimeGenerated >= ago(1h)

Интеграция Брандмауэр Azure с журналами Azure Monitor полезна при первом получении приложения, если вы не знаете обо всех зависимостях приложения. Дополнительные сведения о журналах Azure Monitor см. в статье Анализ данных журнала в Azure Monitor.

Настройка брандмауэра стороннего разработчика для среды ASE

Следующие сведения требуются, только если вы хотите настроить не Брандмауэр Azure, а другой брандмауэр. Сведения о брандмауэре Azure см. в разделе выше.

При развертывании стороннего брандмауэра в среде ASE учитывайте следующие зависимости:

- В разделе "Конечные точки" должны быть указаны конечные точки для включенных служб.

- Зависимости IP-адреса задаются для трафика, не использующего протокол HTTP/HTTPS (TCP и UDP-трафик)

- В устройство брандмауэра можно добавить FQDN конечных точек для протокола HTTP/HTTPS.

- Произвольные конечные точки для HTTP/HTTPS — это зависимости, которые могут меняться вместе со средой СПП в зависимости от множества квалификаторов.

- Зависимости Linux являются лишь проблемой, если вы развертываете приложения Linux в ASE. Если вы не развертываете приложения Linux в среде ASE, эти адреса не нужно добавлять в брандмауэр.

Зависимости конечной точки службы

| Конечная точка |

|---|

| Azure SQL |

| Хранилище Azure |

| Центры событий Azure |

Зависимости IP-адреса

| Конечная точка | Сведения |

|---|---|

| *:123 | Проверка часов NTP. Трафик проверяется в нескольких конечных точках на порте 123. |

| *:12000 | Этот порт используется для некоторых операций мониторинга системы. Если заблокировано, некоторые проблемы сложнее обработать, но ASE продолжает работать |

| 40.77.24.27:80 | Требуется для отслеживания проблем со Средой службы приложений и создания оповещений о них. |

| 40.77.24.27:443 | Требуется для отслеживания проблем со Средой службы приложений и создания оповещений о них. |

| 13.90.249.229:80 | Требуется для отслеживания проблем со Средой службы приложений и создания оповещений о них. |

| 13.90.249.229:443 | Требуется для отслеживания проблем со Средой службы приложений и создания оповещений о них. |

| 104.45.230.69:80 | Требуется для отслеживания проблем со Средой службы приложений и создания оповещений о них. |

| 104.45.230.69:443 | Требуется для отслеживания проблем со Средой службы приложений и создания оповещений о них. |

| 13.82.184.151:80 | Требуется для отслеживания проблем со Средой службы приложений и создания оповещений о них. |

| 13.82.184.151:443 | Требуется для отслеживания проблем со Средой службы приложений и создания оповещений о них. |

При использовании Брандмауэр Azure вы автоматически настроите следующую настройку с тегами FQDN.

Зависимости FQDN протокола HTTP/HTTPS

| Конечная точка |

|---|

| graph.microsoft.com:443 |

| login.live.com:443 |

| login.windows.com:443 |

| login.windows.net:443 |

| login.microsoftonline.com:443 |

| *.login.microsoftonline.com:443 |

| *.login.microsoft.com:443 |

| client.wns.windows.com:443 |

| definitionupdates.microsoft.com:443 |

| go.microsoft.com:80 |

| go.microsoft.com:443 |

| www.microsoft.com:80 |

| www.microsoft.com:443 |

| wdcpalt.microsoft.com:443 |

| wdcp.microsoft.com:443 |

| ocsp.msocsp.com:443 |

| ocsp.msocsp.com:80 |

| oneocsp.microsoft.com:80 |

| oneocsp.microsoft.com:443 |

| mscrl.microsoft.com:443 |

| mscrl.microsoft.com:80 |

| crl.microsoft.com:443 |

| crl.microsoft.com:80 |

| www.thawte.com:443 |

| crl3.digicert.com:80 |

| ocsp.digicert.com:80 |

| ocsp.digicert.com:443 |

| csc3-2009-2.crl.verisign.com:80 |

| crl.verisign.com:80 |

| ocsp.verisign.com:80 |

| cacerts.digicert.com:80 |

| azperfcounters1.blob.core.windows.net:443 |

| azurewatsonanalysis-prod.core.windows.net:443 |

| global.metrics.nsatc.net:80 |

| global.metrics.nsatc.net:443 |

| az-prod.metrics.nsatc.net:443 |

| antares.metrics.nsatc.net:443 |

| azglobal-black.azglobal.metrics.nsatc.net:443 |

| azglobal-red.azglobal.metrics.nsatc.net:443 |

| antares-black.antares.metrics.nsatc.net:443 |

| antares-red.antares.metrics.nsatc.net:443 |

| prod.microsoftmetrics.com:443 |

| maupdateaccount.blob.core.windows.net:443 |

| clientconfig.passport.net:443 |

| packages.microsoft.com:443 |

| schemas.microsoft.com:80 |

| schemas.microsoft.com:443 |

| management.core.windows.net:443 |

| management.core.windows.net:80 |

| management.azure.com:443 |

| www.msftconnecttest.com:80 |

| shavamanifestcdnprod1.azureedge.net:443 |

| validation-v2.sls.microsoft.com:443 |

| flighting.cp.wd.microsoft.com:443 |

| dmd.metaservices.microsoft.com:80 |

| admin.core.windows.net:443 |

| prod.warmpath.msftcloudes.com:443 |

| prod.warmpath.msftcloudes.com:80 |

| gcs.prod.monitoring.core.windows.net:80 |

| gcs.prod.monitoring.core.windows.net:443 |

| azureprofileruploads.blob.core.windows.net:443 |

| azureprofileruploads2.blob.core.windows.net:443 |

| azureprofileruploads3.blob.core.windows.net:443 |

| azureprofileruploads4.blob.core.windows.net:443 |

| azureprofileruploads5.blob.core.windows.net:443 |

| azperfmerges.blob.core.windows.net:443 |

| azprofileruploads1.blob.core.windows.net:443 |

| azprofileruploads10.blob.core.windows.net:443 |

| azprofileruploads2.blob.core.windows.net:443 |

| azprofileruploads3.blob.core.windows.net:443 |

| azprofileruploads4.blob.core.windows.net:443 |

| azprofileruploads6.blob.core.windows.net:443 |

| azprofileruploads7.blob.core.windows.net:443 |

| azprofileruploads8.blob.core.windows.net:443 |

| azprofileruploads9.blob.core.windows.net:443 |

| azureprofilerfrontdoor.cloudapp.net:443 |

| settings-win.data.microsoft.com:443 |

| maupdateaccount2.blob.core.windows.net:443 |

| maupdateaccount3.blob.core.windows.net:443 |

| dc.services.visualstudio.com:443 |

| gmstorageprodsn1.blob.core.windows.net:443 |

| gmstorageprodsn1.file.core.windows.net:443 |

| gmstorageprodsn1.queue.core.windows.net:443 |

| gmstorageprodsn1.table.core.windows.net:443 |

| rteventservice.trafficmanager.net:443 |

| ctldl.windowsupdate.com:80 |

| ctldl.windowsupdate.com:443 |

| global-dsms.dsms.core.windows.net:443 |

Зависимости подстановочного знака протокола HTTP/HTTPS

| Конечная точка |

|---|

| gr-prod-*.cloudapp.net:443 |

| gr-prod-*.azurewebsites.windows.net:443 |

| *.management.azure.com:443 |

| *.update.microsoft.com:443 |

| *.windowsupdate.microsoft.com:443 |

| *.identity.azure.net:443 |

| *.ctldl.windowsupdate.com:80 |

| *.ctldl.windowsupdate.com:443 |

| *.prod.microsoftmetrics.com:443 |

| *.dsms.core.windows.net:443 |

| *.prod.warm.ingest.monitor.core.windows.net:443 |

Зависимости Linux

| Конечная точка |

|---|

| wawsinfraprodbay063.blob.core.windows.net:443 |

| registry-1.docker.io:443 |

| auth.docker.io:443 |

| production.cloudflare.docker.com:443 |

| download.docker.com:443 |

| us.archive.ubuntu.com:80 |

| download.mono-project.com:80 |

| packages.treasuredata.com:80 |

| security.ubuntu.com:80 |

| oryx-cdn.microsoft.io:443 |

| *.cdn.mscr.io:443 |

| *.data.mcr.microsoft.com:443 |

| mcr.microsoft.com:443 |

| *.data.mcr.microsoft.com:443 |

| packages.fluentbit.io:80 |

| packages.fluentbit.io:443 |

| apt-mo.trafficmanager.net:80 |

| apt-mo.trafficmanager.net:443 |

| azure.archive.ubuntu.com:80 |

| azure.archive.ubuntu.com:443 |

| changelogs.ubuntu.com:80 |

| 13.74.252.37:11371 |

| 13.75.127.55:11371 |

| 13.76.190.189:11371 |

| 13.80.10.205:11371 |

| 13.91.48.226:11371 |

| 40.76.35.62:11371 |

| 104.215.95.108:11371 |

Настройка брандмауэра с ASE в регионах US Gov

Если вы используете Среды службы приложений в регионах US Gov, выполните инструкции из этого раздела, чтобы настроить Брандмауэр Azure для Среды службы приложений.

Если вы хотите использовать сторонний брандмауэр в US Gov, необходимо рассмотреть следующие зависимости:

- В разделе "Конечные точки" должны быть указаны конечные точки для включенных служб.

- В устройство брандмауэра можно добавить FQDN конечных точек для протокола HTTP/HTTPS.

- Произвольные конечные точки для HTTP/HTTPS — это зависимости, которые могут меняться вместе со средой СПП в зависимости от множества квалификаторов.

Linux недоступна в регионах США Gov и поэтому не указана в качестве необязательной конфигурации.

Зависимости конечной точки службы

| Конечная точка |

|---|

| Azure SQL |

| Хранилище Azure |

| Центры событий Azure |

Зависимости IP-адреса

| Конечная точка | Сведения |

|---|---|

| *:123 | Проверка часов NTP. Трафик проверяется в нескольких конечных точках на порте 123. |

| *:12000 | Этот порт используется для некоторых операций мониторинга системы. Если заблокировано, некоторые проблемы сложнее обработать, но ASE продолжает работать |

| 40.77.24.27:80 | Требуется для отслеживания проблем со Средой службы приложений и создания оповещений о них. |

| 40.77.24.27:443 | Требуется для отслеживания проблем со Средой службы приложений и создания оповещений о них. |

| 13.90.249.229:80 | Требуется для отслеживания проблем со Средой службы приложений и создания оповещений о них. |

| 13.90.249.229:443 | Требуется для отслеживания проблем со Средой службы приложений и создания оповещений о них. |

| 104.45.230.69:80 | Требуется для отслеживания проблем со Средой службы приложений и создания оповещений о них. |

| 104.45.230.69:443 | Требуется для отслеживания проблем со Средой службы приложений и создания оповещений о них. |

| 13.82.184.151:80 | Требуется для отслеживания проблем со Средой службы приложений и создания оповещений о них. |

| 13.82.184.151:443 | Требуется для отслеживания проблем со Средой службы приложений и создания оповещений о них. |

Зависимости FQDN протокола HTTP/HTTPS

| Конечная точка |

|---|

| admin.core.usgovcloudapi.net:80 |

| azperfmerges.blob.core.windows.net:80 |

| azperfmerges.blob.core.windows.net:80 |

| azprofileruploads1.blob.core.windows.net:80 |

| azprofileruploads10.blob.core.windows.net:80 |

| azprofileruploads2.blob.core.windows.net:80 |

| azprofileruploads3.blob.core.windows.net:80 |

| azprofileruploads4.blob.core.windows.net:80 |

| azprofileruploads5.blob.core.windows.net:80 |

| azprofileruploads6.blob.core.windows.net:80 |

| azprofileruploads7.blob.core.windows.net:80 |

| azprofileruploads8.blob.core.windows.net:80 |

| azprofileruploads9.blob.core.windows.net:80 |

| azureprofilerfrontdoor.cloudapp.net:80 |

| azurewatsonanalysis.usgovcloudapp.net:80 |

| cacerts.digicert.com:80 |

| client.wns.windows.com:80 |

| crl.microsoft.com:80 |

| crl.verisign.com:80 |

| crl3.digicert.com:80 |

| csc3-2009-2.crl.verisign.com:80 |

| ctldl.windowsupdate.com:80 |

| definitionupdates.microsoft.com:80 |

| download.windowsupdate.com:80 |

| fairfax.warmpath.usgovcloudapi.net:80 |

| flighting.cp.wd.microsoft.com:80 |

| gcwsprodgmdm2billing.queue.core.usgovcloudapi.net:80 |

| gcwsprodgmdm2billing.table.core.usgovcloudapi.net:80 |

| global.metrics.nsatc.net:80 |

| go.microsoft.com:80 |

| gr-gcws-prod-bd3.usgovcloudapp.net:80 |

| gr-gcws-prod-bn1.usgovcloudapp.net:80 |

| gr-gcws-prod-dd3.usgovcloudapp.net:80 |

| gr-gcws-prod-dm2.usgovcloudapp.net:80 |

| gr-gcws-prod-phx20.usgovcloudapp.net:80 |

| gr-gcws-prod-sn5.usgovcloudapp.net:80 |

| login.live.com:80 |

| login.microsoftonline.us:80 |

| management.core.usgovcloudapi.net:80 |

| management.usgovcloudapi.net:80 |

| maupdateaccountff.blob.core.usgovcloudapi.net:80 |

| mscrl.microsoft.com:80 |

| ocsp.digicert.com:80 |

| ocsp.verisign.com:80 |

| rteventse.trafficmanager.net:80 |

| settings-n.data.microsoft.com:80 |

| shavamafestcdnprod1.azureedge.net:80 |

| shavanifestcdnprod1.azureedge.net:80 |

| v10ortex-win.data.microsoft.com:80 |

| wp.microsoft.com:80 |

| dcpalt.microsoft.com:80 |

| www.microsoft.com:80 |

| www.msftconnecttest.com:80 |

| www.thawte.com:80 |

| admin.core.usgovcloudapi.net:443 |

| azperfmerges.blob.core.windows.net:443 |

| azperfmerges.blob.core.windows.net:443 |

| azprofileruploads1.blob.core.windows.net:443 |

| azprofileruploads10.blob.core.windows.net:443 |

| azprofileruploads2.blob.core.windows.net:443 |

| azprofileruploads3.blob.core.windows.net:443 |

| azprofileruploads4.blob.core.windows.net:443 |

| azprofileruploads5.blob.core.windows.net:443 |

| azprofileruploads6.blob.core.windows.net:443 |

| azprofileruploads7.blob.core.windows.net:443 |

| azprofileruploads8.blob.core.windows.net:443 |

| azprofileruploads9.blob.core.windows.net:443 |

| azureprofilerfrontdoor.cloudapp.net:443 |

| azurewatsonanalysis.usgovcloudapp.net:443 |

| cacerts.digicert.com:443 |

| client.wns.windows.com:443 |

| crl.microsoft.com:443 |

| crl.verisign.com:443 |

| crl3.digicert.com:443 |

| csc3-2009-2.crl.verisign.com:443 |

| ctldl.windowsupdate.com:443 |

| definitionupdates.microsoft.com:443 |

| download.windowsupdate.com:443 |

| fairfax.warmpath.usgovcloudapi.net:443 |

| gcs.monitoring.core.usgovcloudapi.net:443 |

| flighting.cp.wd.microsoft.com:443 |

| gcwsprodgmdm2billing.queue.core.usgovcloudapi.net:443 |

| gcwsprodgmdm2billing.table.core.usgovcloudapi.net:443 |

| global.metrics.nsatc.net:443 |

| prod.microsoftmetrics.com:443 |

| go.microsoft.com:443 |

| gr-gcws-prod-bd3.usgovcloudapp.net:443 |

| gr-gcws-prod-bn1.usgovcloudapp.net:443 |

| gr-gcws-prod-dd3.usgovcloudapp.net:443 |

| gr-gcws-prod-dm2.usgovcloudapp.net:443 |

| gr-gcws-prod-phx20.usgovcloudapp.net:443 |

| gr-gcws-prod-sn5.usgovcloudapp.net:443 |

| login.live.com:443 |

| login.microsoftonline.us:443 |

| management.core.usgovcloudapi.net:443 |

| management.usgovcloudapi.net:443 |

| maupdateaccountff.blob.core.usgovcloudapi.net:443 |

| mscrl.microsoft.com:443 |

| ocsp.digicert.com:443 |

| ocsp.msocsp.com:443 |

| ocsp.msocsp.com:80 |

| oneocsp.microsoft.com:80 |

| oneocsp.microsoft.com:443 |

| ocsp.verisign.com:443 |

| rteventservice.trafficmanager.net:443 |

| settings-win.data.microsoft.com:443 |

| shavamanifestcdnprod1.azureedge.net:443 |

| shavamanifestcdnprod1.azureedge.net:443 |

| v10.vortex-win.data.microsoft.com:443 |

| wdcp.microsoft.com:443 |

| wdcpalt.microsoft.com:443 |

| www.microsoft.com:443 |

| www.msftconnecttest.com:443 |

| www.thawte.com:443 |

| global-dsms.dsms.core.usgovcloudapi.net:443 |

Зависимости подстановочного знака протокола HTTP/HTTPS

| Конечная точка |

|---|

| *.ctldl.windowsupdate.com:80 |

| *.management.usgovcloudapi.net:80 |

| *.update.microsoft.com:80 |

| *ctldl.windowsupdate.com:443 |

| *.management.usgovcloudapi.net:443 |

| *.update.microsoft.com:443 |

| *.prod.microsoftmetrics.com:443 |

| *.prod.warm.ingest.monitor.core.usgovcloudapi.net:443 |