В этой статье описывается, как облачное решение для управления безопасностью и событиями (SIEM), например Microsoft Sentinel , может использовать индикаторы угроз для обнаружения, предоставления контекста и информирования о существующих или потенциальных кибер-угрозах.

Архитектура

Скачайте файл Visio этой архитектуры.

Рабочий процесс

Решение Microsoft Sentinel может использоваться для решения следующих задач.

- Импорт индикаторов угроз из структурированного выражения информации об угрозах (STIX) и доверенных серверов автоматической обмена информацией об аналитике (TAXII) или любого решения платформы аналитики угроз (TIP).

- Просмотр и запрос данных индикатора угроз.

- Создайте правила аналитики для создания оповещений системы безопасности, инцидентов и автоматических ответов из данных аналитики киберугретов (CTI).

- Визуализировать сведения CTI ключа в книгах.

Соединители данных индикаторов угроз

Microsoft Sentinel импортирует индикаторы угроз, как и все другие данные событий, с помощью соединителей данных. Два соединителя данных Microsoft Sentinel для индикаторов угроз:

- Аналитика угроз — TAXII

- Платформы аналитики угроз

В зависимости от того, где ваша организация получает данные индикатора угроз, можно использовать один или оба соединителя данных. Включите соединители данных в каждой рабочей области, в которой требуется получить данные.

Аналитика угроз — соединитель данных TAXII

Отраслевыми стандартами передачи CTI являются формат данных STIX и протокол TAXII. Организации, получающие индикаторы угроз из текущих решений STIX/TAXII версии 2.x, могут импортировать свои индикаторы угроз в Microsoft Sentinel с помощью соединителя данных TAXII. Встроенный в Microsoft Sentinel клиент TAXII импортирует данные аналитики угроз с серверов TAXII 2.x.

Дополнительные сведения о импорте данных индикатора угроз STIX/TAXII в Microsoft Sentinel см. в статье "Импорт индикаторов угроз" с соединителем данных TAXII.

Соединитель данных TIP

Многие организации используют решения TIP, такие как MISP, Anomali ThreatStream, Threat Подключение или Palo Alto Networks MineMeld, чтобы агрегировать каналы индикаторов угроз из различных источников. Организации используют подсказку для обработки данных. Затем они выбирают, какие индикаторы угроз будут применяться к решениям безопасности, таким как сетевые устройства, решения расширенной защиты от угроз или SIEMs, например Microsoft Sentinel. Соединитель данных TIP позволяет организациям использовать собственное решение TIP, интегрированное с Microsoft Sentinel.

Соединитель данных TIP использует API индикаторов tiIndicator Microsoft Graph Security. Любая организация с пользовательским советом может использовать этот соединитель данных для использования tiIndicators API и отправки индикаторов в Microsoft Sentinel и других решений по безопасности Майкрософт, таких как ATP Defender.

Дополнительные сведения о импорте данных TIP в Microsoft Sentinel см. в статье "Импорт индикаторов угроз" с помощью соединителя данных "Платформы".

Журналы индикаторов угроз

После импорта индикаторов угроз в Microsoft Sentinel с помощью соединителей данных аналитики угроз — TAXII или Threat Intelligence Platform можно просмотреть импортированные данные в таблице ThreatIntelligenceIndicator в журналах, где хранятся все данные событий Microsoft Sentinel. Некоторые функции Microsoft Sentinel, например Аналитика и Книги, также используют эту таблицу.

Дополнительные сведения о работе с журналом индикаторов угроз см. в статье "Работа с индикаторами угроз" в Microsoft Sentinel.

Аналитика Microsoft Sentinel

Наиболее важным способом использования индикаторов угроз в решениях SIEM является аналитика питания, которая соответствует событиям с индикаторами угроз для создания оповещений системы безопасности, инцидентов и автоматических ответов. Microsoft Sentinel Analytics создает правила аналитики, которые активируются по расписанию и генерируют оповещения. Вы выражаете параметры правила в виде запросов. Затем вы настраиваете частоту выполнения правила, какие результаты запроса создают оповещения системы безопасности и инциденты, а также все автоматические ответы на оповещения.

Вы можете создать новые правила аналитики с нуля или набор встроенных шаблонов правил Microsoft Sentinel, которые можно использовать или изменить в соответствии с вашими потребностями. Шаблоны правил аналитики, соответствующие индикаторам угроз с данными событий, называются с карты TI. Все они работают так же.

Различия между шаблонами — это тип используемых индикаторов угроз, таких как домен, электронная почта, хэш файла, IP-адрес или URL-адрес, а также типы событий для сопоставления. Каждый шаблон перечисляет необходимые источники данных для работы правила, чтобы увидеть, есть ли необходимые события, уже импортированные в Microsoft Sentinel.

Дополнительные сведения о создании правила аналитики из шаблона см. в статье "Создание правила аналитики из шаблона".

В Microsoft Sentinel включенные правила аналитики находятся на вкладке Активные правила раздела Аналитика. Активные правила можно редактировать, включать и отключать, дублировать и удалять.

Сгенерированные оповещения сохраняются в таблице Оповещения системы безопасности в разделе Журналы Microsoft Sentinel. Оповещения системы безопасности также создают инциденты безопасности в разделе "Инциденты ". Специалисты по обеспечению безопасности рассматривают и исследуют эти инциденты, чтобы определить соответствующие ответы. Дополнительные сведения см. в статье Руководство. Исследование инцидентов с помощью Microsoft Sentinel.

Можно также настроить автоматизацию для активации, когда правила генерируют оповещения системы безопасности. Автоматизация в Microsoft Sentinel использует сборники схем, созданные Azure Logic Apps. Дополнительные сведения см. в Руководстве по настройке автоматических ответов на угрозы в Microsoft Sentinel.

Книги аналитики угроз в Microsoft Sentinel

Книги представляют собой мощные интерактивные панели мониторинга, с помощью которых вы можете получать представление обо всех аспектах работы Microsoft Sentinel. Книгу Microsoft Sentinel можно использовать для визуализации основных сведений о CTI. Шаблоны предоставляют отправную точку, и вы можете легко настроить их для ваших бизнес-потребностей. Вы можете создавать новые панели мониторинга, которые объединяют множество различных источников данных и визуализировать данные уникальным образом. Книги Microsoft Sentinel основаны на книгах Azure Monitor, а значит, вам доступны полная документация и множество шаблонов.

Дополнительные сведения о просмотре и редактировании книги Microsoft Sentinel Threat Intelligence см. в статье "Просмотр и изменение книги аналитики угроз".

Альтернативные варианты

- Индикаторы угроз предоставляют полезный контекст в других интерфейсах Microsoft Sentinel, таких как охота и записные книжки. Дополнительные сведения об использовании CTI в записных книжках см . в записных книжках Jupyter в Sentinel.

- Любая организация, у которой есть настраиваемая платформа TIP, может использовать API индикаторов tiIndicator Microsoft Graph для отправки индикаторов угроз в другие решения Майкрософт для обеспечения безопасности, например в ATP в Защитнике Microsoft.

- Microsoft Sentinel предоставляет множество других встроенных соединителей данных для таких решений, как Microsoft Threat Protection, источники Microsoft 365 и приложения Microsoft Defender для облака. Существуют также встроенные соединители для более широкой экосистемы решений сторонних разработчиков. Кроме того, чтобы подключить источники данных к Microsoft Sentinel, вы можете использовать общий формат событий, Syslog или REST API. Дополнительные сведения см. в статье о подключении источников данных.

Подробности сценария

Аналитика кибер-угроз может поступать из многих источников, таких как веб-каналы данных с открытым кодом, совместное использование аналитики угроз, платные каналы аналитики и расследования безопасности в организациях.

CTI может варьироваться от письменных отчетов о мотивациях, инфраструктуре и методах субъекта угроз до конкретных наблюдений за IP-адресами, доменами и хэшами файлов. CTI предоставляет важный контекст о необычных действиях, поэтому персонал по обеспечению безопасности может быстро реагировать для защиты людей и ресурсов.

Наиболее часто используемые CTI в решениях SIEM, таких как Microsoft Sentinel, — это данные индикатора угроз, иногда называемые индикаторами взлома (IoC). Индикаторы угроз связывают URL-адреса, хэши файлов, IP-адреса и другие данные с известными действиями злоумышленников, такими как фишинг, ботнеты или вредоносные программы.

Эта форма аналитики угроз часто называется тактической аналитикой угроз, так как продукты безопасности и автоматизация могут использовать ее в большом масштабе для защиты и обнаружения потенциальных угроз. Microsoft Sentinel помогает обнаруживать угрозы и реагировать на них, а также предоставляет контекст CTI для вредоносных кибератак.

Потенциальные варианты использования

- Подключение к источникам данных индикаторов угроз с открытым исходным кодом с общедоступных серверов для выявления и анализа угроз, и реагирования на них.

- Используйте существующие платформы аналитики угроз или пользовательские решения с API Microsoft Graph

tiIndicatorsдля подключения и контроля доступа к данным индикатора угроз. - Предоставление контекста и отчетов CTI специалистам по исследованию угроз безопасности и заинтересованным лицам.

Рекомендации

- Соединители данных аналитики угроз в Microsoft Sentinel в настоящее время доступны в общедоступной предварительной версии. Некоторые функции могут не поддерживаться или их возможности могут быть ограничены.

- Microsoft Sentinel использует управление доступом на основе ролей Azure (Azure RBAC) для назначения встроенных ролей участника, читателя и ответа пользователям, группам и службам Azure. Эти роли могут взаимодействовать с ролями Azure (владелец, участник, читатель) и ролями Log Analytics (читатель Log Analytics, Log Analytics участник). Вы можете создавать пользовательские роли и использовать расширенные RBAC Azure для данных, которые вы храните в Microsoft Sentinel. Дополнительные сведения см. в статье Разрешения в Microsoft Sentinel.

- Доступ к Microsoft Sentinel предоставляется бесплатно на 31 день в любой рабочей области Log Analytics службы Azure Monitor. После этого вы можете использовать модели резервирования по мере использования или оплаты по мере использования для данных, которые вы используете и храните. Дополнительные сведения см. на странице цен на Microsoft Sentinel.

Развертывание этого сценария

В следующих разделах приведены инструкции.

- Включение соединителей данных Аналитика угроз — TAXII и TIP.

- Создание правила аналитики в Microsoft Sentinel для генерации оповещений системы безопасности и инцидентов на основе данных CTI.

- Просмотр и изменение книги аналитики угроз в Microsoft Sentinel.

Импорт индикаторов угроз с помощью соединителя данных TAXII

Предупреждение

В следующих инструкциях используется бесплатный канал STIX/TAXII Anomali. Этот веб-канал достиг конца жизни и больше не обновляется. Приведенные ниже инструкции не могут быть выполнены как написанные. Вы можете заменить этот веб-канал другим веб-каналом, совместимым с API, к которым можно получить доступ.

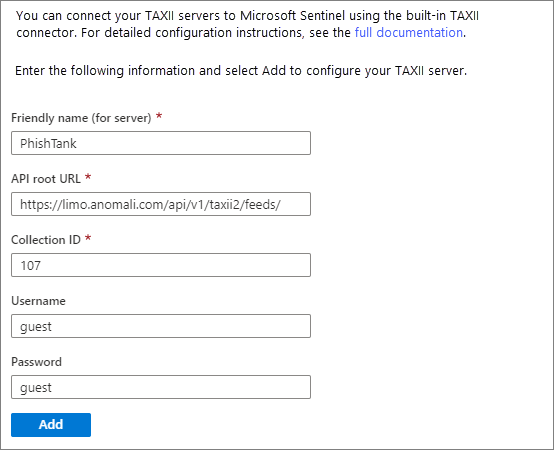

Серверы TAXII 2.x объявляют корни API, которые являются URL-адресами, в которых размещаются коллекции аналитики угроз. Если вы уже знаете корень API сервера TAXII и идентификатор коллекции, с которыми вы хотите работать, можно пропустить и включить соединитель TAXII в Microsoft Sentinel.

Если у вас нет корневого каталога API, его обычно можно получить на странице документации поставщика аналитики угроз, но иногда доступна единственная информация — URL-адрес конечной точки обнаружения. Корневой каталог API можно найти с помощью конечной точки обнаружения. В примере ниже мы используем конечную точку обнаружения сервера ThreatStream TAXII 2.0 Anomali Limo.

В браузере перейдите в конечную точку

https://limo.anomali.com/taxiiобнаружения сервера ThreatStream TAXII 2.0. Войдите с помощью гостя имени пользователя и гостя паролей. После входа в систему отобразятся следующие сведения:{ "api_roots": [ "https://limo.anomali.com/api/v1/taxii2/feeds/", "https://limo.anomali.com/api/v1/taxii2/trusted_circles/", "https://limo.anomali.com/api/v1/taxii2/search_filters/" ], "contact": "info@anomali.com", "default": "https://limo.anomali.com/api/v1/taxii2/feeds/", "description": "TAXII 2.0 Server (guest)", "title": "ThreatStream Taxii 2.0 Server" }Чтобы просмотреть коллекции, введите корневой каталог API, полученный на предыдущем шаге в браузере:

https://limo.anomali.com/api/v1/taxii2/feeds/collections/Отобразятся следующие сведения:{ "collections": [ { "can_read": true, "can_write": false, "description": "", "id": "107", "title": "Phish Tank" }, ... { "can_read": true, "can_write": false, "description": "", "id": "41", "title": "CyberCrime" } ] }

Теперь у вас есть все необходимые данные для подключения Microsoft Sentinel к одной или нескольким коллекциям сервера TAXII от Anomali Limo. Например:

| Корневой каталог API | Идентификатор коллекции |

|---|---|

| PhishTank | 107 |

| CyberCrime | 41 |

Чтобы включить соединитель данных Аналитика угроз — TAXII в Microsoft Sentinel, выполните следующие действия.

На портале Microsoft Azure найдите и выберите Microsoft Sentinel.

Выберите рабочую область, в которую требуется импортировать индикаторы угроз с сервера TAXII.

Выберите соединители данных в левой области. Найдите и выберите "Аналитика угроз" — TAXII (предварительная версия) и выберите "Открыть соединитель".

На странице "Конфигурация" введите понятное имя (для сервера), например название коллекции. Введите корневой URL-адрес API и идентификатор коллекции, которые вы хотите импортировать. При необходимости введите имя пользователя и пароль и нажмите кнопку "Добавить".

Вы увидите подключение в списке настроенных серверов TAXII 2.0. Повторите эти действия для каждой коллекции, которую требуется подключить с того же или другого сервера TAXII.

Импорт индикаторов угроз с помощью соединителя данных TIP

tiIndicators API должен иметь идентификатор приложения (клиента), идентификатор каталога (клиента) и секрет клиента из подсказки или пользовательского решения для подключения и отправки индикаторов угроз в Microsoft Sentinel. Чтобы получить эти сведения, зарегистрируйте приложение подсказки или решения в идентификаторе Microsoft Entra и предоставьте ему необходимые разрешения.

Дополнительные сведения см. в статье Подключение платформы аналитики угроз к Microsoft Sentinel.

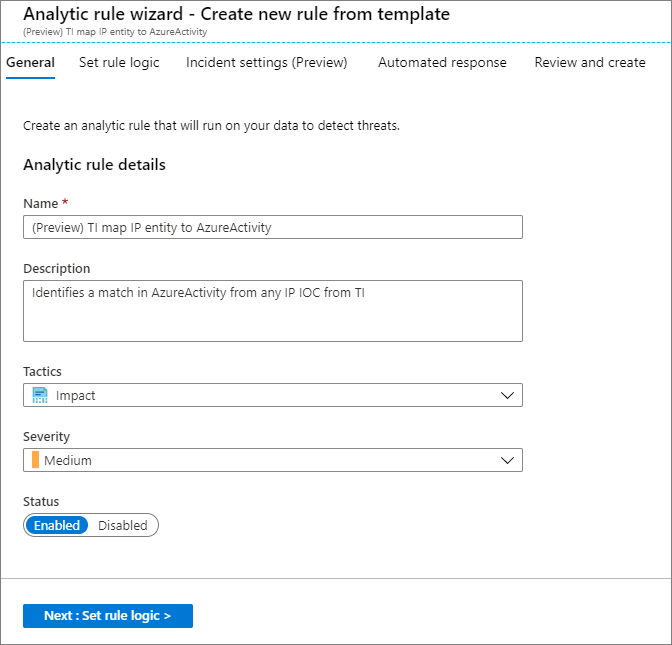

Создание правила аналитики на основе шаблона

В этом примере мы будем работать с шаблоном правила TI map IP entity to AzureActivity, которое сравнивает индикаторы угроз, связанных с IP-адресами, со всеми событиями IP-адресов журнала действий Azure. При обнаружении соответствия генерируется оповещение системы безопасности и соответствующий инцидент, которые могут исследовать ваши специалисты по обеспечению безопасности.

В этом примере предполагается, что вы использовали один или оба соединителя данных аналитики угроз для импорта индикаторов угроз и соединителя данных действий Azure для импорта событий уровня подписки Azure. Для использования этого правила аналитики требуются оба типа соединителей данных.

На портале Microsoft Azure найдите и выберите Microsoft Sentinel.

Выберите рабочую область, в которой импортированы индикаторы угроз с помощью соединителя данных аналитики угроз.

На левой панели выберите "Аналитика".

На вкладке "Шаблоны правил" найдите и выберите сущность IP-адреса схемы TI правила (предварительная версия) с AzureActivity. Выберите Создать правило.

В первом мастере правил аналитики создайте новое правило на странице шаблона, убедитесь, что для параметра "Состояние правила" задано значение "Включено". Измените имя или описание правила, если вы хотите. Выберите Далее: настройка логики правила.

На странице логики правила содержатся сведения о запросе для правила, сущностях для сопоставления, расписании правила и количестве возвращенных результатов запроса, при котором генерируется оповещение системы безопасности. Параметры шаблона выполняются один раз в час. Они определяют любые IP-адреса IoCs, соответствующие любым IP-адресам из событий Azure. Они также создают оповещения системы безопасности для всех совпадений. Эти параметры можно сохранить или изменить в соответствии с вашими потребностями. По завершении нажмите кнопку Далее: параметры инцидента (предварительная версия).

В разделе "Параметры инцидента" (предварительная версия) убедитесь, что для создания инцидентов из оповещений, инициированных этим правилом аналитики, задано значение "Включено". Нажмите кнопку "Далее": автоматический ответ.

На этом этапе можно настроить активацию службы автоматизации в случаях, когда правило генерирует оповещение системы безопасности. Автоматизация в Microsoft Sentinel использует сборники схем, созданные Azure Logic Apps. Дополнительные сведения см. в Руководстве по настройке автоматических ответов на угрозы в Microsoft Sentinel. В этом примере нажмите кнопку "Далее: проверка". Проверьте параметры и выберите Создать.

Правило активируется немедленно при его создании, а затем активируется в обычном расписании.

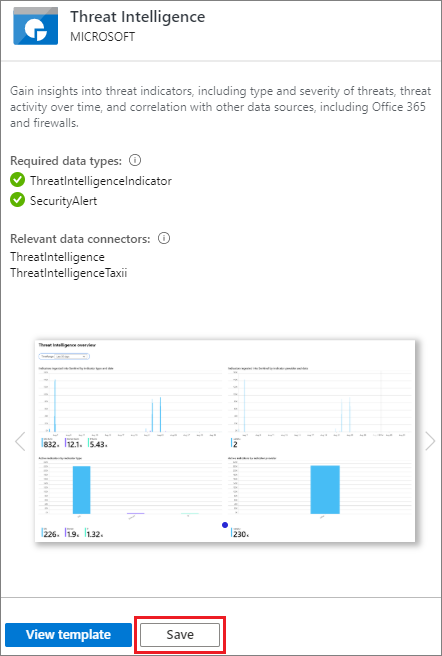

Просмотр и изменение книги аналитики угроз

На портале Microsoft Azure найдите и выберите Microsoft Sentinel.

Выберите рабочую область, в которую вы импортировали индикаторы угроз с помощью того или иного соединителя данных аналитики угроз.

На левой панели выберите книги.

Найдите и выберите книгу с названием Аналитика угроз.

Убедитесь, что у вас есть необходимые данные и подключения, как показано ниже. Выберите Сохранить.

Во всплывающем окне выберите расположение и нажмите кнопку "ОК". На этом шаге книга сохраняется, чтобы ее можно было изменить и сохранить.

Выберите Просмотр сохраненной книги, чтобы открыть книгу и просмотреть диаграммы по умолчанию из шаблона.

Чтобы изменить книгу, нажмите кнопку "Изменить". Можно нажать кнопку Правка рядом с любой диаграммой, чтобы изменить запрос и параметры для этой диаграммы.

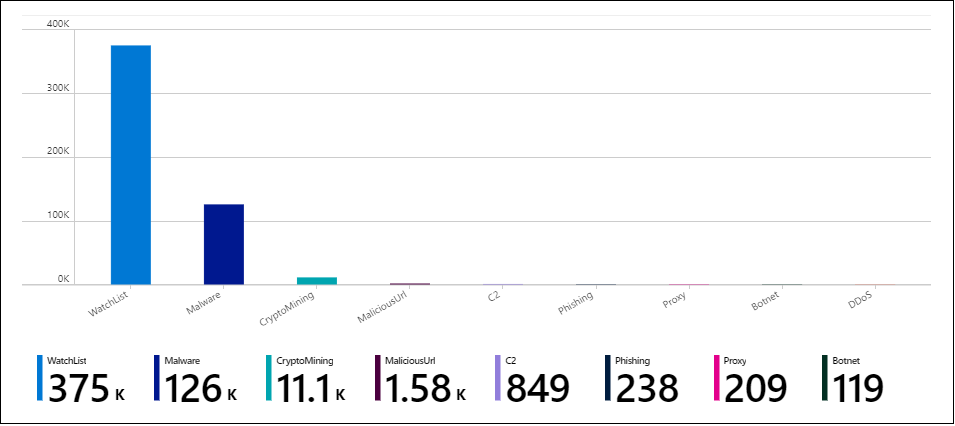

Чтобы добавить новую диаграмму с разбивкой индикаторов угроз по типам угроз, выполните следующие действия.

Выберите Изменить. Прокрутите страницу до нижней части страницы и выберите "Добавить>запрос".

В поле Запрос журналов из рабочей области Log Analytics введите следующий запрос:

ThreatIntelligenceIndicator | summarize count() by ThreatTypeВыберите линейчатую диаграмму в раскрывающемся списке "Визуализация" и выберите "Готово редактирование".

В верхней части страницы выберите "Готово редактирование". Щелкните значок "Сохранить", чтобы сохранить новую диаграмму и книгу.

Следующие шаги

Перейдите в репозиторий Microsoft Sentinel на GitHub, чтобы просмотреть вклады сообщества в целом и корпорацией Майкрософт. Здесь вы найдете новые идеи, шаблоны и беседы обо всех областях функций Microsoft Sentinel.

Книги Microsoft Sentinel основаны на книгах Azure Monitor, а значит, вам доступны полная документация и множество шаблонов. Начать неплохо со статьи о создании интерактивных отчетов с помощью книг Azure Monitor. Вы можете скачать коллекцию шаблонов книг Azure Monitor, управляемых сообществом, на сайте GitHub.

Дополнительные сведения о рекомендуемых технологиях см. в следующих статье:

- Что такое Microsoft Sentinel?

- Краткое руководство. Подключение к Microsoft Sentinel

- API индикаторов tiIndicator Microsoft Graph Security

- Руководство по исследованию инцидентов с помощью Microsoft Sentinel

- Руководство по настройке автоматического реагирования на угрозы в Microsoft Sentinel