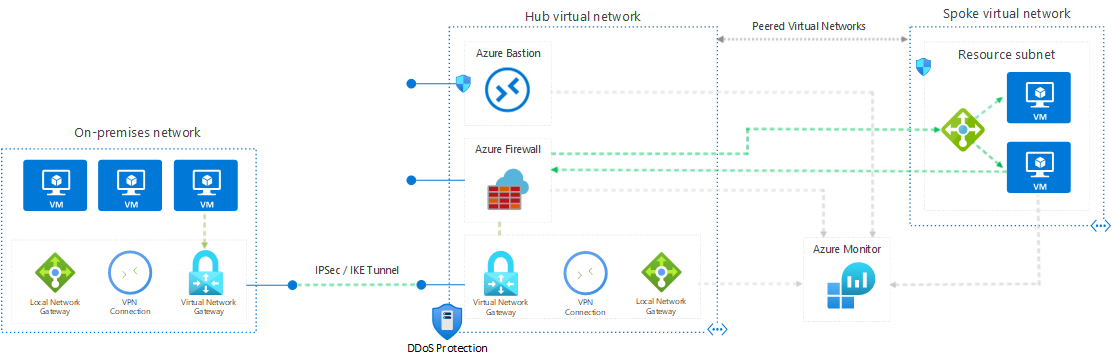

Эта эталонная архитектура представляет собой защищенную гибридную сеть, которая расширяет локальную сеть в Azure. Архитектура реализует сеть периметра, которая также называется dmZ между локальной сетью и виртуальной сетью Azure. Весь входящий и исходящий трафик проходит через Брандмауэр Azure.

Архитектура

Скачайте файл Visio для этой архитектуры.

Компоненты

Архитектура состоит из следующих аспектов:

Локальная сеть. Частная локальная сеть, реализованная в пределах организации.

Виртуальная сеть Azure. Виртуальная сеть размещает компоненты решения и другие ресурсы, работающие в Azure.

Маршруты виртуальной сети определяют поток IP-трафика в виртуальной сети Azure. На схеме есть две пользовательские таблицы маршрутов.

В подсети шлюза трафик направляется через экземпляр Брандмауэр Azure.

Примечание.

В зависимости от требований VPN-подключения можно настроить маршруты протокола BGP для реализации правил пересылки, которые направляют трафик обратно через локальную сеть.

Шлюз. Шлюз обеспечивает подключение между маршрутизаторами в локальной сети и виртуальной сетью. Шлюз помещается в собственную подсеть.

Брандмауэр Azure. Брандмауэр Azure — это управляемый брандмауэр как услуга. Экземпляр брандмауэра помещается в собственную подсеть.

Группы безопасности сети. Используйте группы безопасности для ограничения сетевого трафика в виртуальной сети.

Бастион Azure. Бастион Azure позволяет входить в виртуальные машины (виртуальные машины) в виртуальной сети через протокол SSH или протокол удаленного рабочего стола (RDP), не предоставляя виртуальные машины непосредственно в Интернете. Используйте Бастион для управления виртуальными машинами в виртуальной сети.

Бастион требует выделенной подсети с именем AzureBastionSubnet.

Потенциальные варианты использования

Эта архитектура требует подключения к локальному ЦОД с помощью VPN-шлюза или соединения ExpressRoute. Типичные способы использования этой архитектуры:

- Гибридные приложения, в которых рабочие нагрузки выполняются частично локально и частично в Azure.

- Инфраструктура, требующая детального контроля над трафиком, входящим в виртуальную сеть Azure из локального центра обработки данных.

- Приложения, которые должны выполнять аудит исходящего трафика. Аудит часто является нормативным требованием многих коммерческих систем и может помочь предотвратить публичное раскрытие частной информации.

Рекомендации

Следующие рекомендации применимы для большинства ситуаций. Следуйте этим рекомендациям, если они не противоречат особым требованиям для вашего случая.

Рекомендации по управлению доступом

Управление доступом на основе ролей Azure (Azure RBAC) позволяет управлять ресурсами в приложении. Рекомендуем создать следующие пользовательские роли:

Роль DevOps с разрешениями на администрирование инфраструктуры для приложения, развертывание компонентов приложения, а также мониторинг и перезапуск виртуальных машин.

Централизованная роль ИТ-администратора для мониторинга сетевых ресурсов и управления ими.

Роль ИТ-администратора безопасности для управления безопасными сетевыми ресурсами, такими как брандмауэр.

Роль ИТ-администратора не должна иметь доступа к ресурсам брандмауэра. Доступ должен быть ограничен ролью ИТ-администратора безопасности.

Рекомендации по группам ресурсов

Такие ресурсы Azure, как виртуальные машины, виртуальные сети и подсистемы балансировки нагрузки, можно легко управлять, группируя их в группы ресурсов. Назначение ролей Azure каждой группе ресурсов для ограничения доступа.

Рекомендуем создать следующие группы ресурсов:

- Группа ресурсов, содержащая виртуальную сеть (за исключением виртуальных машин), групп безопасности сети и ресурсов шлюза для подключения к локальной сети. Назначьте централизованную роль ИТ-администратора этой группе ресурсов.

- Группа ресурсов, содержащая виртуальные машины для экземпляра Брандмауэр Azure и определяемых пользователем маршрутов для подсети шлюза. Назначьте роль ИТ-администратора безопасности этой группе ресурсов.

- Отдельные группы ресурсов для каждой периферийной виртуальной сети, содержащей подсистему балансировки нагрузки и виртуальные машины.

Рекомендации по сети

Чтобы принять входящий трафик из Интернета, добавьте правило преобразования сетевых адресов назначения (DNAT) в Брандмауэр Azure.

- Целевой адрес = общедоступный IP-адрес экземпляра брандмауэра.

- Преобразованный адрес = частный IP-адрес в виртуальной сети.

Принудительное туннелирование всех исходящих интернет-трафика через локальную сеть с помощью VPN-туннеля типа "сеть — сеть" и маршрутизации в Интернет с помощью преобразования сетевых адресов (NAT). Эта конструкция предотвращает случайное утечку конфиденциальной информации и позволяет проверять и проверять весь исходящий трафик.

Не полностью блокируйте интернет-трафик из ресурсов в периферийных сетевых подсетях. Блокировка трафика не позволит этим ресурсам использовать службы PaaS Azure, использующие общедоступные IP-адреса, такие как ведение журнала виртуальных машин диагностика, скачивание расширений виртуальных машин и другие функциональные возможности. Для Диагностики Azure также требуется, чтобы компоненты имели разрешение на чтение и запись в учетной записи службы хранилища Azure.

Убедитесь, что принудительное туннелирование исходящего интернет-трафика правильно реализовано. Если вы используете VPN-подключение с службой маршрутизации и удаленного доступа на локальном сервере, используйте средство, например WireShark.

Рекомендуется использовать Шлюз приложений или Azure Front Door для завершения SSL.

Рекомендации

Эти рекомендации реализуют основные принципы платформы Azure Well-Architected Framework, которая является набором руководящих принципов, которые можно использовать для улучшения качества рабочей нагрузки. Дополнительные сведения см. в статье Microsoft Azure Well-Architected Framework.

Оптимизация производительности

Уровень производительности — это способность вашей рабочей нагрузки эффективно масштабироваться в соответствии с требованиями, предъявляемыми к ней пользователями. Дополнительные сведения см. в разделе "Общие сведения о эффективности производительности".

Дополнительные сведения об ограничениях пропускной способности VPN-шлюз см. в разделе SKU шлюза. Для повышения пропускной способности рекомендуем выполнить обновление до шлюза ExpressRoute. ExpressRoute обеспечивает до 10 Гбит/с пропускной способностью с меньшей задержкой, чем VPN-подключение.

Дополнительные сведения о масштабируемости шлюзов Azure см. в разделах о масштабируемости в следующих разделах:

- Реализация гибридной сетевой архитектуры с помощью Azure и локальной VPN

- Реализация защищенной гибридной сетевой архитектуры в Azure ExpressRoute

Дополнительные сведения об управлении виртуальными сетями и группами безопасности сети в масштабе см. в статье Azure виртуальная сеть Manager (AVNM): создание защищенного концентратора и периферийной сети для создания новых (и подключения существующих) топологий виртуальной сети для централизованного управления подключениями и правил NSG.

Надежность

Надежность гарантирует, что ваше приложение позволит вам выполнить ваши обязательства перед клиентами. Дополнительные сведения см. в разделе "Обзор основы надежности".

Если вы используете Azure ExpressRoute для обеспечения подключения между виртуальной сетью и локальной сетью, настройте VPN-шлюз, чтобы обеспечить отработку отказа, если подключение ExpressRoute становится недоступным.

Сведения о поддержании доступности для подключений VPN и ExpressRoute см. в следующих рекомендациях.

- Реализация гибридной сетевой архитектуры с помощью Azure и локальной VPN

- Реализация защищенной гибридной сетевой архитектуры в Azure ExpressRoute

Эффективность работы

Оперативное превосходство охватывает процессы операций, которые развертывают приложение и продолжают работать в рабочей среде. Дополнительные сведения см. в разделе "Общие сведения о принципах эффективности работы".

Если подключение шлюза из локальной сети к Azure не работает, вы по-прежнему можете получить доступ к виртуальным машинам в виртуальной сети Azure через Бастион Azure.

В эталонной архитектуре подсеть каждого уровня защищена правилами NSG. Вам может потребоваться правило, которое позволяет открыть порт 3389 для доступа по протоколу удаленного рабочего стола (RDP) на виртуальных машинах Windows или порт 22 для доступа по протоколу Secure Shell (SSH) на виртуальных машинах Linux. Для других средств управления и мониторинга могут потребоваться правила, которые позволяют открыть дополнительные порты.

Если вы используете ExpressRoute для подключения локального ЦОД к Azure, примените набор средств подключения Azure (AzureCT) для мониторинга и устранения неполадок с подключением.

Дополнительные сведения о мониторинге подключений VPN и ExpressRoute и управлении ими см. в статье "Реализация гибридной сетевой архитектуры с помощью Azure и локальной VPN".

Безопасность

Безопасность обеспечивает гарантии от преднамеренного нападения и злоупотребления ценными данными и системами. Дополнительные сведения см. в разделе "Общие сведения о компоненте безопасности".

В этой эталонной архитектуре реализовано несколько уровней безопасности.

Маршрутизация всех локальных запросов пользователей через Брандмауэр Azure

Определяемый пользователем маршрут в подсети шлюза блокирует все запросы пользователей, кроме полученных из локальной сети. Маршрут передает разрешенные запросы брандмауэру. Запросы передаются ресурсам в периферийных виртуальных сетях, если они разрешены правилами брандмауэра. Вы можете добавить другие маршруты, но убедитесь, что они непреднамеренно обходят брандмауэр или блокируют административный трафик, предназначенный для подсети управления.

Использование групп безопасности сети для блокировки и передачи трафика в периферийные подсети виртуальной сети

Трафик к подсетям ресурсов в периферийных виртуальных сетях ограничен с помощью групп безопасности сети. Если у вас есть требование расширить правила NSG, чтобы разрешить более широкий доступ к этим ресурсам, взвесьте эти требования в отношении рисков безопасности. Каждый новый путь входящего трафика может привести к случайному или намеренному повреждению приложения либо утечке данных.

Защита от атак DDoS

Защита от атак DDoS Azure в сочетании с рекомендациями по проектированию приложений предоставляет расширенные функции защиты от атак DDoS. Необходимо включить защиту от атак DDOS Azure в любой виртуальной сети периметра.

Создание базовых правил Администратор безопасности с помощью AVNM

AVNM позволяет создавать базовые показатели правил безопасности, которые могут принимать приоритет над правилами группы безопасности сети. Правила администратора безопасности оцениваются перед правилами NSG и имеют одинаковый характер групп безопасности, с поддержкой приоритизации, тегов служб и протоколов L3-L4. AVNM позволяет центральному ИТ-отделу применять базовые показатели правил безопасности, позволяя неуступленность дополнительных правил NSG владельцами периферийных виртуальных сетей. Чтобы упростить управляемое развертывание изменений правил безопасности, функция развертывания AVNM позволяет безопасно выпускать критические изменения этих конфигураций в центральных и периферийных средах.

Права доступа DevOps

Используйте Azure RBAC , чтобы ограничить операции, которые DevOps могут выполнять на каждом уровне. При предоставлении разрешений используйте принцип минимальных привилегий. Ведите журнал всех административных операций и проводите регулярный аудит, чтобы следить за тем, все ли изменения конфигурации были запланированы.

Оптимизация затрат

Оптимизация затрат заключается в поиске способов уменьшения ненужных расходов и повышения эффективности работы. Дополнительные сведения см. в разделе Обзор критерия "Оптимизация затрат".

Для оценки затрат используйте калькулятор цен Azure. Другие рекомендации описаны в разделе оптимизации затрат в Microsoft Azure Well-Architected Framework.

Ниже приведены рекомендации по затратам для служб, используемых в этой архитектуре.

Брандмауэр Azure

В этой архитектуре Брандмауэр Azure развертывается в виртуальной сети для управления трафиком между подсетью шлюза и ресурсами в периферийных виртуальных сетях. Таким образом, Брандмауэр Azure является экономически эффективным, так как он используется в качестве общего решения, используемого несколькими рабочими нагрузками. Ниже приведены модели ценообразования Брандмауэр Azure:

- Фиксированная частота в час развертывания.

- Данные, обработанные на ГБ для поддержки автоматического масштабирования.

В сравнении с виртуальными сетевыми модулями (NVA) при использовании Брандмауэра Azure можно сэкономить до 30–50 %. Дополнительные сведения см. в разделе Брандмауэр Azure и NVA.

Бастион Azure

Бастион Azure безопасно подключается к виртуальной машине по протоколу RDP и SSH без необходимости настройки общедоступного IP-адреса на виртуальной машине.

Выставление счетов бастиона сравнимо с базовой низкоуровневой виртуальной машиной, настроенной как поле перехода. Бастион является более экономичным, чем поле перехода, так как он имеет встроенные функции безопасности, и не несет дополнительных затрат на хранение и управление отдельным сервером.

Виртуальная сеть Azure

Виртуальная сеть Azure доступна бесплатно. В рамках каждой подписки можно создать до 50 виртуальных сетей во всех регионах. Весь трафик, который происходит в границах виртуальной сети, свободен. Например, виртуальные машины в одной виртуальной сети, которые общаются друг с другом, не несут расходов на сетевой трафик.

Внутренняя подсистема балансировки нагрузки

Базовая балансировка нагрузки между виртуальными машинами, размещенными в одной виртуальной сети, является бесплатной.

В этой архитектуре внутренние подсистемы балансировки нагрузки используются для балансировки трафика в виртуальной сети.

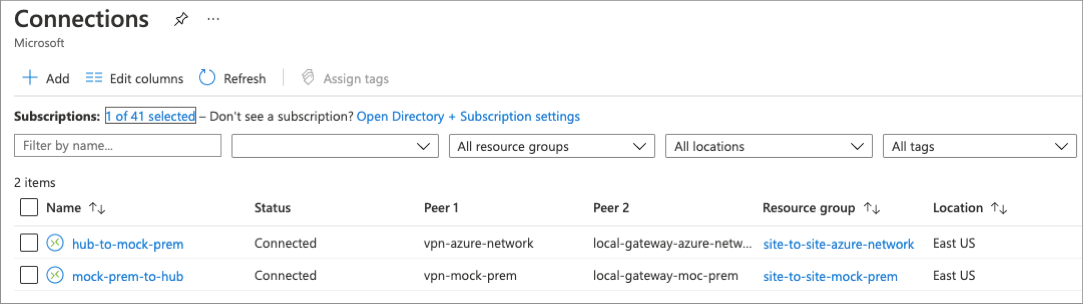

Развертывание этого сценария

Это развертывание создает две группы ресурсов; Первый содержит макет локальной сети, второй набор центральных и периферийных сетей. Макет локальной сети и центральной сети подключены с помощью шлюзов Azure виртуальная сеть для формирования подключения типа "сеть — сеть". Эта конфигурация очень похожа на подключение локального центра обработки данных к Azure.

Это развертывание может занять до 45 минут. Рекомендуемый метод развертывания использует приведенный ниже вариант портала.

Нажмите следующую кнопку, чтобы развернуть эталонную архитектуру на портале Azure.

После завершения развертывания проверьте подключение типа "сеть — сеть", просмотрев только что созданные ресурсы подключения. В портал Azure найдите "подключения" и обратите внимание, что состояние каждого подключения.

Экземпляр IIS, найденный в периферийной сети, можно получить с виртуальной машины, расположенной в локальной сети. Создайте подключение к виртуальной машине с помощью включенного узла Бастиона Azure, откройте веб-браузер и перейдите по адресу сетевой подсистемы балансировки нагрузки приложения.

Подробные сведения и дополнительные варианты развертывания см. в шаблонах Azure Resource Manager (шаблоны ARM), используемых для развертывания этого решения: безопасная гибридная сеть.

Следующие шаги

- Виртуальный центр обработки данных: перспектива сети.

- Документация по безопасности Azure.