необходимые компоненты агента Подключение компьютера

Внимание

Эта статья ссылается на CentOS, дистрибутив Linux, который приближается к состоянию конца жизни (EOL). Пожалуйста, рассмотрите возможность использования и планирования соответствующим образом. Дополнительные сведения см. в руководстве centOS End Of Life.

В этом разделе описываются основные требования к установке агента Подключение ed Machine для подключения физического сервера или виртуальной машины к серверам с поддержкой Azure Arc. Некоторые методы подключения могут иметь больше требований.

Поддерживаемые среды

Серверы с поддержкой Azure Arc поддерживают установку агента Подключение машин на физических серверах и виртуальных машинах, размещенных за пределами Azure. Это включает поддержку виртуальных машин, работающих на таких платформах, как:

- VMware (включая Решение Azure VMware)

- Azure Stack HCI

- Другие облачные среды

Вы не должны устанавливать Azure Arc на виртуальных машинах, размещенных в Azure, Azure Stack Hub или Azure Stack Edge, так как они уже имеют аналогичные возможности. Однако вы можете использовать виртуальную машину Azure для имитации локальной среды только для тестирования.

Обратите внимание на использование Azure Arc в системах, которые:

- Клонированы

- Восстановлены из резервного копирования в качестве второго экземпляра сервера

- Используются для создания "золотого образа", с помощью которого создаются другие виртуальные машины

Если два агента используют одну и ту же конфигурацию, вы столкнетесь с несогласованным поведением при попытке обоих агентов выступать в качестве одного ресурса Azure. Рекомендуется использовать средство автоматизации или скрипт для подключения сервера к Azure Arc после клонирования, восстановления из резервного копирования или создания из золотого образа.

Примечание.

Дополнительные сведения об использовании серверов с поддержкой Azure Arc в средах VMware см. в разделе часто задаваемых вопросов о VMware.

Поддерживаемые операционные системы

Azure Arc поддерживает следующие операционные системы Windows и Linux. Поддерживаются только архитектуры x86–64 (64-разрядная версия). Агент машин с Подключение Azure не выполняется в архитектурах x86 (32-разрядная версия) или на основе ARM.

- AlmaLinux 9

- Amazon Linux 2 и 2023

- Azure Linux (CBL-Mariner) 1.0, 2.0

- Azure Stack HCI

- CentOS Linux 7 и 8

- Debian 10, 11 и 12

- Oracle Linux 7, 8 и 9

- Red Hat Enterprise Linux (RHEL) 7, 8 и 9

- Роки Linux 8 и 9

- SUSE Linux Enterprise Server (SLES) 12 с пакетом обновления 3–5 (SP3–SP5) и 15

- Ubuntu 16.04, 18.04, 20.04 и 22.04 (LTS)

- Windows 10, 11 (см. руководство по операционной системе клиента)

- Windows IoT Корпоративная

- Windows Server 2008 R2 с пакетом обновления 1 (SP1), 2012, 2012 R2, 2016, 2019 и 2022

- Поддерживаются как классический интерфейс, так и интерфейс на основе Server Core.

- Выпуски Azure поддерживаются в Azure Stack HCI

Агент azure Подключение ed Machine не был протестирован в операционных системах, защищенных центром информационной безопасности (CIS).

Руководство по операционной системе клиента

Служба Azure Arc и агент машин с Подключение Azure поддерживаются в клиентских операционных системах Windows 10 и 11 только при использовании этих компьютеров в серверной среде. То есть компьютер всегда должен быть следующим:

- С подключением к Интернету

- Подключение в источник питания

- Включено

Например, компьютер под управлением Windows 11, отвечающий за цифровые подписи, решения по точке продажи и общие задачи управления внутренними офисами, является хорошим кандидатом для Azure Arc. Компьютеры с производительностью конечных пользователей, такие как ноутбук, который может работать в автономном режиме в течение длительного периода времени, не следует использовать Azure Arc и вместо этого следует рассмотреть Microsoft Intune или Microsoft Configuration Manager.

Кратковременные серверы и инфраструктура виртуальных рабочих столов

Корпорация Майкрософт не рекомендует запускать Azure Arc на коротких (временных) серверах или виртуальных машинах инфраструктуры виртуальных рабочих столов (VDI). Azure Arc предназначен для долгосрочного управления серверами и не оптимизирован для сценариев, когда вы регулярно создаете и удаляете серверы. Например, Azure Arc не знает, находится ли агент в автономном режиме из-за планового обслуживания системы или если виртуальная машина была удалена, поэтому она не будет автоматически очищать серверные ресурсы, которые перестали отправлять пульс. В результате вы можете столкнуться с конфликтом, если вы повторно создадите виртуальную машину с тем же именем, и существует существующий ресурс Azure Arc с тем же именем.

Виртуальный рабочий стол Azure в Azure Stack HCI не использует короткие виртуальные машины и поддерживает запуск Azure Arc на настольных виртуальных машинах.

Требования к программному обеспечению

Операционные системы Windows:

- Для Windows Server 2008 R2 с пакетом обновления 1 (SP1) требуется PowerShell 4.0 или более поздней версии. Корпорация Майкрософт рекомендует использовать последнюю версию Windows Management Framework 5.1.

Операционные системы Linux:

- systemd

- wget (для скачивания скрипта установки)

- openssl

- gnupg (только системы на основе Debian)

Локальный вход пользователя в систему windows

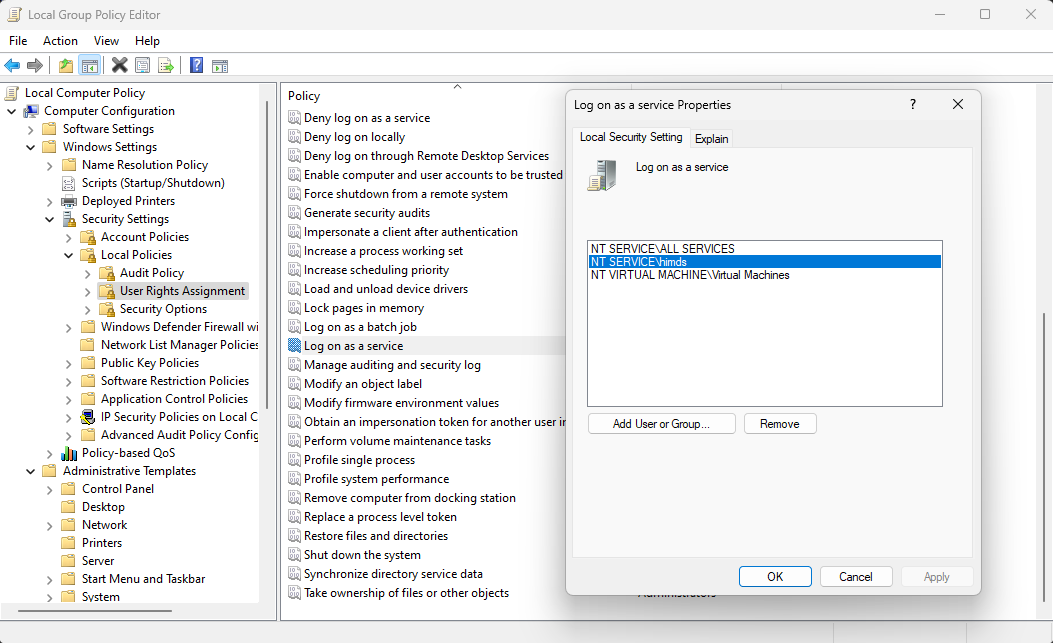

Служба метаданных гибридного экземпляра Azure выполняется под низко привилегированной виртуальной учетной записью NT SERVICE\himds. Для запуска этой учетной записи требуется право входа в систему как услуга. В большинстве случаев вам ничего не нужно делать, так как это право предоставляется виртуальным учетным записям по умолчанию. Однако если в организации используется групповая политика для настройки этого параметра, необходимо добавить NT SERVICE\himds в список учетных записей, разрешенных для входа в качестве службы.

Вы можете проверка текущую политику на компьютере, открыв редактор локальной групповой политики (gpedit.msc) из меню и перейдя к следующему элементу политики:

> Настройка компьютера Windows Параметры > безопасность Параметры > локальных политик > в журнале назначения > прав пользователей в качестве службы

Проверьте, есть ли в списке какой-либо NT SERVICE\ALL SERVICESNT SERVICE\himdsидентификатор безопасности или S-1-5-80-4215458991-2034252225-2287069555-1155419622-2701885083 (статический идентификатор безопасности для NT SERVICE\himds). Если нет в списке, вам потребуется работать с администратором групповой политики, чтобы добавить NT SERVICE\himds в любые политики, которые настраивают назначения прав пользователей на серверах. Администратор групповой политики должен внести изменения на компьютер с установленным агентом компьютера Azure Подключение ed Machine, чтобы средство выбора объектов правильно разрешал удостоверение. Чтобы внести это изменение, агент не должен быть настроен или подключен к Azure.

Необходимые разрешения

Вам потребуются следующие встроенные роли Azure для разных сценариев управления подключенными компьютерами:

- Чтобы подключить компьютеры, необходимо иметь роль подключения или участника Подключение машин Azure для группы ресурсов, на которой вы управляете серверами.

- Чтобы прочитать, изменить и удалить компьютер, необходимо иметь роль Подключение ресурса Администратор istrator для группы ресурсов Azure Подключение.

- Чтобы выбрать группу ресурсов из раскрывающегося списка при использовании метода создания скрипта , вам также потребуется роль читателя для этой группы ресурсов (или другая роль, которая включает доступ читателя ).

Ограничения подписки и служб Azure

Нет ограничений на количество серверов с поддержкой Azure Arc, которые можно зарегистрировать в любой отдельной группе ресурсов, подписке или клиенте.

Каждый сервер с поддержкой Azure Arc связан с объектом Microsoft Entra и учитывает квоту каталога. Сведения о максимальном количестве объектов, которые можно использовать в каталоге Microsoft Entra, см . в ограничениях и ограничениях службы Microsoft Entra.

Поставщики ресурсов Azure

Чтобы использовать серверы с поддержкой Azure Arc, в подписке должны быть зарегистрированы следующие поставщики ресурсов Azure:

- Microsoft.HybridCompute

- Microsoft.GuestConfiguration

- Microsoft.HybridConnectivity

- Microsoft.AzureArcData (если вы планируете использовать серверы SQL Server с поддержкой Arc)

- Microsoft.Compute (для диспетчера обновлений Azure и автоматического обновления расширений)

Вы можете зарегистрировать поставщиков ресурсов с помощью следующих команд:

Azure PowerShell:

Connect-AzAccount

Set-AzContext -SubscriptionId [subscription you want to onboard]

Register-AzResourceProvider -ProviderNamespace Microsoft.HybridCompute

Register-AzResourceProvider -ProviderNamespace Microsoft.GuestConfiguration

Register-AzResourceProvider -ProviderNamespace Microsoft.HybridConnectivity

Register-AzResourceProvider -ProviderNamespace Microsoft.AzureArcData

Azure CLI:

az account set --subscription "{Your Subscription Name}"

az provider register --namespace 'Microsoft.HybridCompute'

az provider register --namespace 'Microsoft.GuestConfiguration'

az provider register --namespace 'Microsoft.HybridConnectivity'

az provider register --namespace 'Microsoft.AzureArcData'

Вы также можете зарегистрировать поставщиков ресурсов в портал Azure.

Следующие шаги

- Ознакомьтесь с требованиями к сети для развертывания серверов с поддержкой Azure Arc.

- Перед развертыванием агента машин Подключение Azure и интеграции с другими службами управления и мониторинга Azure ознакомьтесь с руководством по планированию и развертыванию.* Чтобы устранить проблемы, ознакомьтесь с руководством по устранению неполадок с подключением агента.