Настройка шифрования дисков для экземпляров Кэш Azure для Redis с помощью управляемых клиентом ключей

Данные на сервере Redis хранятся в памяти по умолчанию. Эти данные не шифруются. Вы можете реализовать собственное шифрование данных перед записью в кэш. В некоторых случаях данные могут находиться на диске либо из-за операций операционной системы, либо из-за преднамеренных действий для сохранения данных с помощью экспорта или сохраняемости данных.

Кэш Azure для Redis предлагает ключи, управляемые платформой (PMKs), также известные как управляемые корпорацией Майкрософт ключи (MMKs), по умолчанию для шифрования данных на диске на всех уровнях. Уровни корпоративной и корпоративной флэш-памяти Кэш Azure для Redis также предоставляют возможность шифрования дисков сохраняемости ОС и данных с помощью управляемого клиентом ключа (CMK). Управляемые клиентом ключи можно использовать для упаковки MMK для управления доступом к этим ключам. Это делает CMK ключом шифрования ключей или KEK. Дополнительные сведения см. в разделе "Управление ключами" в Azure.

Область доступности для шифрования дисков CMK

| Уровень | "Базовый", "Стандартный" и "Премиум" | Enterprise, Enterprise Flash |

|---|---|---|

| Управляемые майкрософт ключи (MMK) | Да | Да |

| Управляемые клиентом ключи (CMK) | No | Да |

Предупреждение

По умолчанию все уровни Кэш Azure для Redis используют управляемые корпорацией Майкрософт ключи для шифрования дисков, подключенных к экземплярам кэша. Однако на уровнях "Базовый" и "Стандартный" номера SKU C0 и C1 не поддерживают шифрование дисков.

Внимание

На уровне "Премиум" сохраняемость данных передает данные непосредственно в служба хранилища Azure, поэтому шифрование дисков менее важно. служба хранилища Azure предлагает различные методы шифрования, которые следует использовать вместо этого.

Покрытие шифрования

Категории "Корпоративный"

На уровне Enterprise шифрование дисков используется для шифрования диска сохраняемости, временных файлов и диска ОС:

- диск сохраняемости: хранит сохраненные файлы RDB или AOF в рамках сохраняемости данных

- временные файлы, используемые в экспорте: зашифрованы временные данные, используемые экспортом. При экспорте данных шифрование окончательных экспортированных данных контролируется параметрами в учетной записи хранения.

- Диск ОС

MMK используется для шифрования этих дисков по умолчанию, но можно также использовать CMK.

На уровне Enterprise Flash ключи и значения также частично хранятся на диске с помощью хранилища флэш-памяти (NVMe). Однако этот диск не совпадает с тем, который используется для сохраненных данных. Вместо этого это эфемерный, и данные не сохраняются после остановки кэша, освобождения или перезагрузки. MMK поддерживается только на этом диске, так как эти данные являются временными и временными.

| Сохраненные данные | Диск | Параметры шифрования |

|---|---|---|

| Файлы сохраняемости | Диск сохраняемости | MMK или CMK |

| Файлы RDB, ожидающие экспорта | Диск ОС и диск сохраняемости | MMK или CMK |

| Ключи и значения (только для уровня Enterprise Flash) | Временный диск NVMe | MMK |

Другие уровни

На уровнях "Базовый", "Стандартный" и "Премиум" диск ОС шифруется по умолчанию с помощью MMK. Вместо этого не подключен диск сохраняемости и служба хранилища Azure используется. Номера SKU C0 и C1 не используют шифрование дисков.

Предварительные требования и ограничения

Общие предварительные требования и ограничения

- Шифрование дисков недоступно на уровнях "Базовый" и "Стандартный" для номеров SKU C0 или C1

- Для подключения к Azure Key Vault поддерживается только назначенное пользователем управляемое удостоверение. Назначаемое системой управляемое удостоверение не поддерживается.

- Изменение между MMK и CMK в существующем экземпляре кэша вызывает длительную операцию обслуживания. Мы не рекомендуем использовать это для рабочей среды, так как происходит нарушение работы службы.

Предварительные требования и ограничения Azure Key Vault

- Ресурс Azure Key Vault, содержащий управляемый клиентом ключ, должен находиться в том же регионе, что и ресурс кэша.

- Защита от очистки и обратимое удаление должны быть включены в экземпляре Azure Key Vault. Защита от очистки не включена по умолчанию.

- При использовании правил брандмауэра в Azure Key Vault экземпляр Key Vault должен быть настроен для разрешения доверенных служб.

- Поддерживаются только ключи RSA

- Управляемое удостоверение, назначаемое пользователем, должно быть предоставлено разрешения Get, Unwrap Key и Wrap Key в политиках доступа Key Vault или эквивалентные разрешения в контроль доступа на основе ролей Azure. Рекомендуемое встроенное определение роли с минимальными привилегиями, необходимыми для этого сценария, называется пользователем шифрования службы шифрования keyVault.

Настройка шифрования CMK в кэшах Enterprise

Создание кэша с поддержкой CMK с помощью портала

Войдите в портал Azure и запустите краткое руководство по созданию кэша Redis Enterprise.

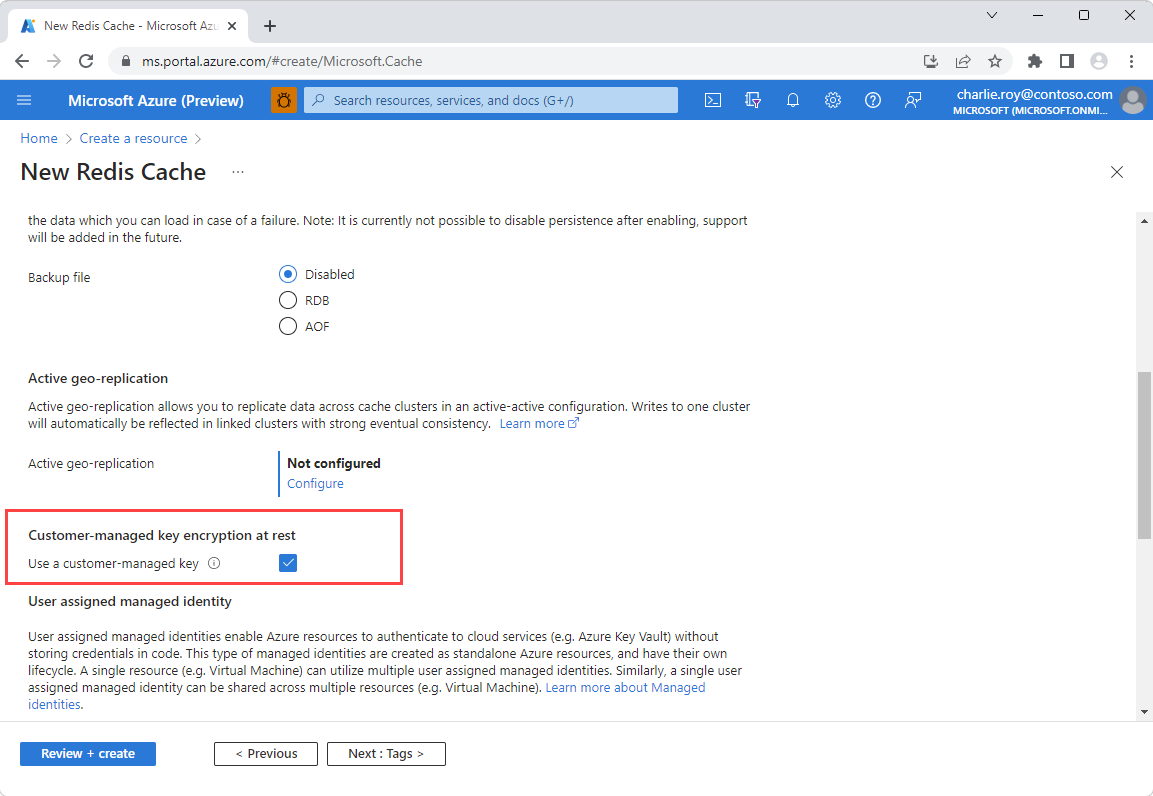

На странице "Дополнительно" перейдите в раздел с заголовком "Шифрование ключей, управляемых клиентом" и включите параметр "Использовать управляемый клиентом ключ".

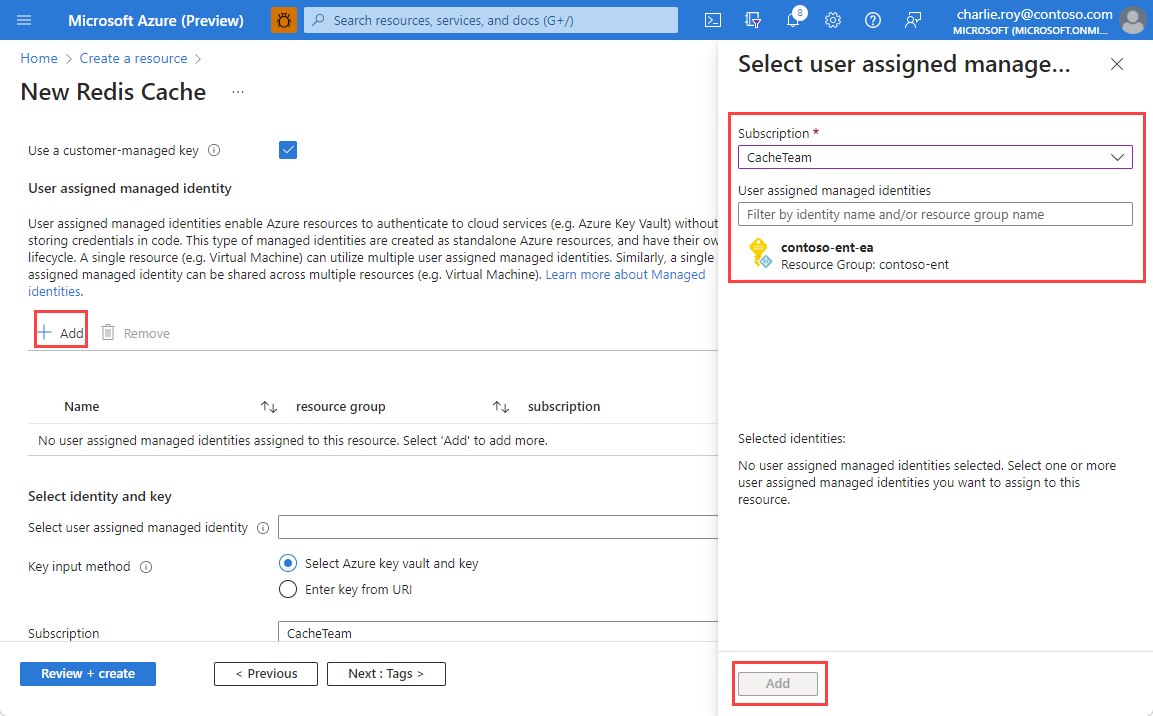

Выберите "Добавить", чтобы назначить управляемому удостоверению, назначенному пользователем, ресурсу. Это управляемое удостоверение используется для подключения к экземпляру Azure Key Vault , в котором хранится управляемый клиентом ключ.

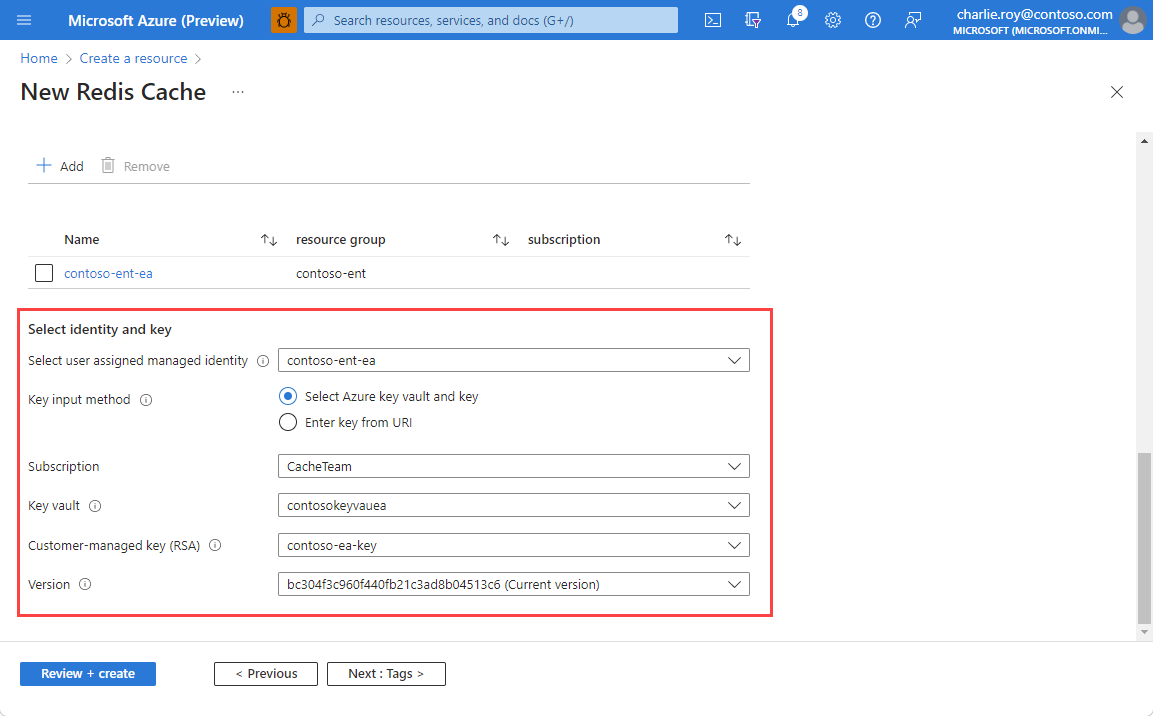

Выберите выбранное управляемое удостоверение, назначаемое пользователем, и выберите метод ввода ключа для использования.

При использовании метода выбора хранилища ключей Azure и метода ввода ключей выберите экземпляр Key Vault, содержащий управляемый клиентом ключ. Этот экземпляр должен находиться в том же регионе, что и кэш.

Примечание.

Инструкции по настройке экземпляра Azure Key Vault см. в кратком руководстве по Azure Key Vault. Вы также можете выбрать ссылку "Создать хранилище ключей" под выбором Key Vault, чтобы создать новый экземпляр Key Vault. Помните, что защита от очистки и обратимого удаления должны быть включены в экземпляре Key Vault.

Выберите конкретный ключ и версию с помощью раскрывающихся списков ключей, управляемых клиентом (RSA) и версий .

При использовании метода ввода URI введите URI идентификатора ключа для выбранного ключа из Azure Key Vault.

Когда вы ввели все сведения для кэша, нажмите кнопку "Просмотр и создание".

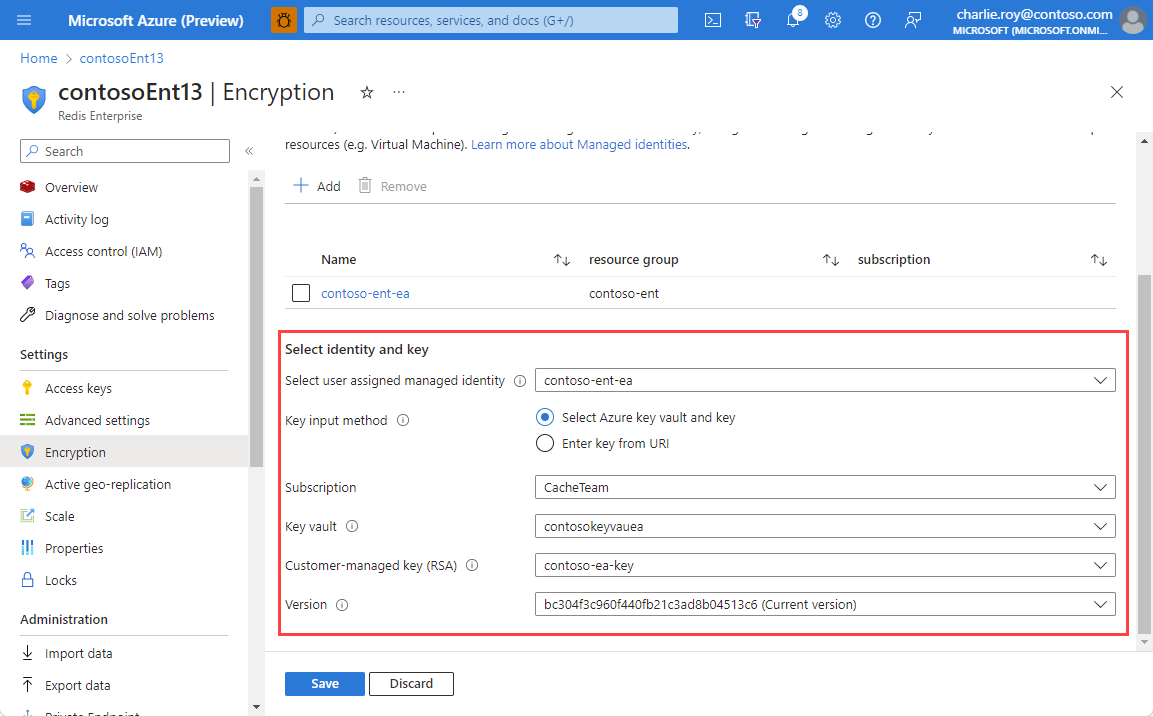

Добавление шифрования CMK в существующий корпоративный кэш

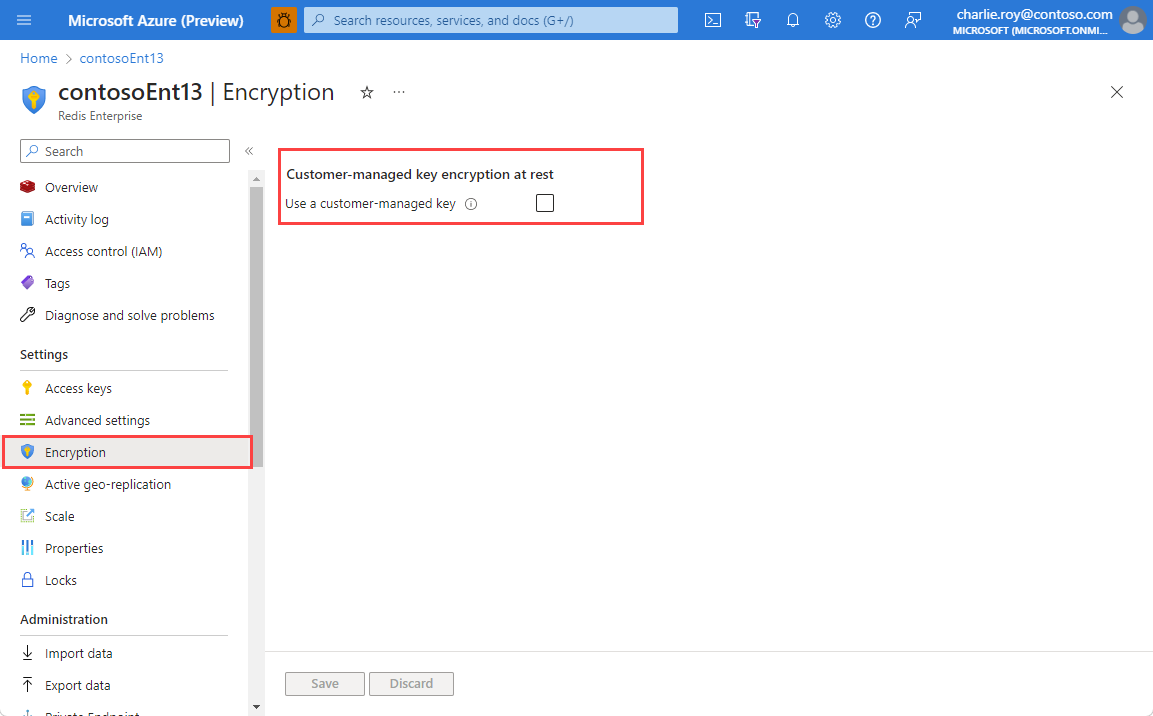

Перейдите в меню "Шифрование ресурсов" экземпляра кэша. Если CMK уже настроен, вы увидите ключевые сведения.

Если вы не настроили или хотите изменить параметры CMK, выберите "Изменить параметры шифрования"

Выберите " Использовать управляемый клиентом ключ" , чтобы просмотреть параметры конфигурации.

Выберите "Добавить", чтобы назначить управляемому удостоверению, назначенному пользователем, ресурсу. Это управляемое удостоверение используется для подключения к экземпляру Azure Key Vault , в котором хранится управляемый клиентом ключ.

Выберите выбранное управляемое удостоверение, назначаемое пользователем, и выберите используемый метод ввода ключа.

При использовании метода выбора хранилища ключей Azure и метода ввода ключей выберите экземпляр Key Vault, содержащий управляемый клиентом ключ. Этот экземпляр должен находиться в том же регионе, что и кэш.

Примечание.

Инструкции по настройке экземпляра Azure Key Vault см. в кратком руководстве по Azure Key Vault. Вы также можете выбрать ссылку "Создать хранилище ключей" под выбором Key Vault, чтобы создать новый экземпляр Key Vault.

Выберите конкретный ключ с помощью раскрывающегося списка "Управляемый клиентом " ключа (RSA ). Если выбрано несколько версий ключа, используйте раскрывающийся список "Версия ".

При использовании метода ввода URI введите URI идентификатора ключа для выбранного ключа из Azure Key Vault.

Выберите Сохранить

Следующие шаги

Дополнительные сведения о функциях Кэш Azure для Redis: