Использование частных конечных точек для управляемой рабочей области Prometheus и Azure Monitor

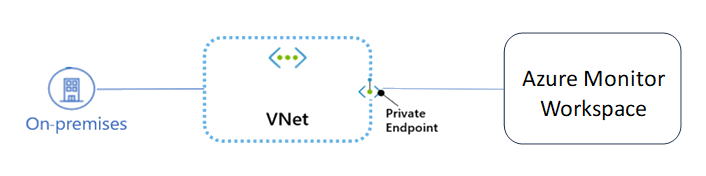

Используйте частные конечные точки для управляемого Prometheus и рабочей области Azure Monitor, чтобы клиенты в виртуальной сети могли безопасно запрашивать данные через Приватный канал. Частная конечная точка использует отдельный IP-адрес в диапазоне адресов виртуальной сети ресурса рабочей области Azure Monitor. Сетевой трафик между клиентами в виртуальной сети и ресурсом рабочей области проходит через виртуальную сеть и приватный канал в магистральной сети Майкрософт, устраняя уязвимость из общедоступного Интернета.

Примечание

Если вы используете Azure Managed Grafana для запроса данных, настройте управляемую частную конечную точку , чтобы запросы из Управляемой Grafana в рабочую область Azure Monitor использовали магистральную сеть Майкрософт без доступа к Интернету.

Использование частных конечных точек для рабочей области позволяет:

- Защитите рабочую область, настроив параметр сети общего доступа, чтобы заблокировать все подключения к общедоступной конечной точке запроса для рабочей области.

- улучшить безопасность в виртуальной сети благодаря возможностям предотвращения кражи данных из виртуальной сети;

- Безопасное подключение к рабочим областям из локальных сетей, которые подключаются к виртуальной сети с помощью VPN или ExpressRoutes с частным пирингом.

Общие сведения

Частная конечная точка — это особый сетевой интерфейс для службы Azure в виртуальной сети. При создании частной конечной точки для рабочей области она обеспечивает безопасное подключение между клиентами в виртуальной сети и рабочей областью. Частной конечной точке назначается IP-адрес из диапазона IP-адресов вашей виртуальной сети. Подключение между частной конечной точкой и рабочей областью использует безопасный приватный канал.

Приложения в виртуальной сети могут легко подключаться к рабочей области через частную конечную точку, используя те же строки подключения и механизмы авторизации, что и в противном случае.

Частные конечные точки можно создавать в подсетях, использующих конечные точки служб. Клиенты в подсети затем могут подключаться к рабочей области с помощью частной конечной точки, а конечные точки служб — для доступа к другим службам.

При создании частной конечной точки для рабочей области в виртуальной сети владельцу учетной записи рабочей области отправляется запрос согласия на утверждение. Если пользователь, запрашивающий создание частной конечной точки, также является владельцем рабочей области, этот запрос на согласие утверждается автоматически.

Владельцы рабочих областей Azure Monitor могут управлять запросами согласия и частными конечными точками с помощью вкладки "Частный доступ" на странице Сеть для рабочей области в портал Azure.

Совет

Если вы хотите ограничить доступ к рабочей области только через частную конечную точку, выберите "Отключить общий доступ и использовать частный доступ" на вкладке "Общедоступный доступ" на странице Сеть для рабочей области в портал Azure.

Создание частной конечной точки

Сведения о создании частной конечной точки с помощью портал Azure, PowerShell или Azure CLI см. в следующих статьях. В статьях в качестве целевой службы рассматривается веб-приложение Azure, но действия по созданию приватного канала одинаковы для рабочей области Azure Monitor.

При создании частной конечной точки выберите типMicrosoft.Monitor/accounts ресурса и укажите рабочую область Azure Monitor, к которой она подключается. Выберите prometheusMetrics в качестве подресурса Целевой объект.

Подключение к частной конечной точке

Клиенты в виртуальной сети, использующие частную конечную точку, должны использовать ту же конечную точку запроса для рабочей области Azure Monitor, что и клиенты, подключающиеся к общедоступной конечной точке. Мы полагаемся на разрешение DNS для автоматической маршрутизации подключений из виртуальной сети в рабочую область по приватному каналу.

По умолчанию мы создаем частную зону DNS, подключенную к виртуальной сети, с необходимыми обновлениями для частных конечных точек. Однако если вы используете собственный DNS-сервер, то вам может потребоваться внести дополнительные изменения в конфигурацию DNS. В разделе об изменениях DNS ниже описаны обновления, необходимые для частных конечных точек.

Изменения DNS для частных конечных точек

Примечание

Дополнительные сведения о настройке параметров DNS для частных конечных точек см. в статье Настройка DNS частной конечной точки Azure.

При создании частной конечной точки запись ресурса CNAME DNS для рабочей области обновляется до псевдонима в поддомене с префиксом privatelink. По умолчанию также создается частная зона DNS, соответствующая поддомену privatelink, с записями ресурсов DNS A для частных конечных точек.

При разрешении URL-адреса конечной точки запроса извне виртуальной сети с помощью частной конечной точки он разрешается в общедоступную конечную точку рабочей области. При разрешении из виртуальной сети, в котором размещается частная конечная точка, URL-адрес конечной точки запроса разрешается в IP-адрес частной конечной точки.

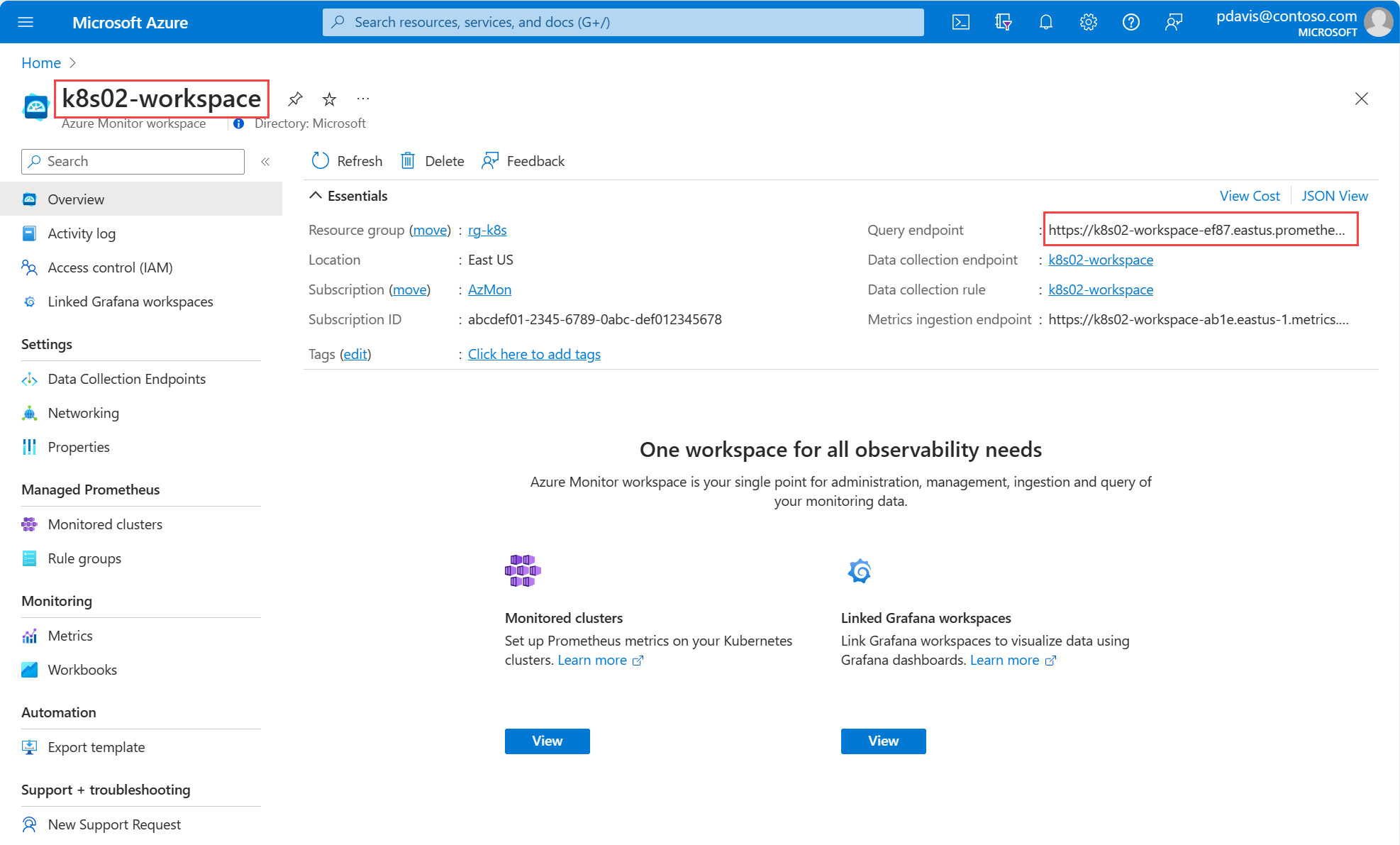

В приведенном ниже примере мы используем k8s02-workspace расположенную в регионе Восточная часть США. Имя ресурса не гарантируется как уникальное, поэтому необходимо добавить несколько символов после имени, чтобы сделать URL-путь уникальным; например, k8s02-workspace-<key>. Эта уникальная конечная точка запроса отображается на странице Обзор рабочей области Azure Monitor.

Записи ресурсов DNS для рабочей области Azure Monitor при разрешении извне виртуальной сети, в которых размещена частная конечная точка, перечислены ниже.

| Имя | Тип | Значение |

|---|---|---|

k8s02-workspace-<key>.<region>.prometheus.monitor.azure.com |

CNAME | k8s02-workspace-<key>.privatelink.<region>.prometheus.monitor.azure.com |

k8s02-workspace-<key>.privatelink.<region>.prometheus.monitor.azure.com |

CNAME | <Общедоступная конечная точка региональной службы AMW> |

| <Общедоступная конечная точка региональной службы AMW> | A | <Общедоступный IP-адрес региональной службы AMW> |

Как упоминалось ранее, вы можете запретить или контролировать доступ клиентов за пределами виртуальной сети через общедоступную конечную точку с помощью вкладки "Общий доступ" на странице Сеть рабочей области.

Записи ресурсов DNS для k8s02-workspace, разрешаемые клиентом в виртуальной сети, где размещена частная конечная точка, являются следующими:

| Имя | Тип | Значение |

|---|---|---|

k8s02-workspace-<key>.<region>.prometheus.monitor.azure.com |

CNAME | k8s02-workspace-<key>.privatelink.<region>.prometheus.monitor.azure.com |

k8s02-workspace-<key>.privatelink.<region>.prometheus.monitor.azure.com |

Объект | <IP-адрес частной конечной точки> |

Такой подход обеспечивает доступ к рабочей области с помощью одной и той же конечной точки запроса для клиентов в виртуальной сети, где размещаются частные конечные точки, а также клиентов за пределами виртуальной сети.

Если вы используете пользовательский DNS-сервер в сети, клиенты должны иметь возможность разрешить полное доменное имя конечной точки запроса рабочей области в IP-адрес частной конечной точки. Необходимо настроить DNS-сервер для делегирования поддомена приватного канала в частную зону DNS для виртуальной сети или настроить записи A для k8s02-workspace с IP-адресом частной конечной точки.

Совет

При использовании настраиваемого или локального DNS-сервера следует настроить DNS-сервер для разрешения имени конечной точки запроса рабочей области в поддомене в privatelink IP-адрес частной конечной точки. Это можно сделать, делегировав поддомен privatelink частной зоне DNS виртуальной сети или настроив зону DNS на DNS-сервере и добавив записи DNS A.

Рекомендуемые имена зон DNS для частных конечных точек для рабочей области Azure Monitor:

| Ресурс | Целевой подресурс | Имя зоны |

|---|---|---|

| Рабочая область Azure Monitor | prometheusMetrics | privatelink.<region>.prometheus.monitor.azure.com |

Дополнительные сведения о настройке собственного DNS-сервера для поддержки частных конечных точек см. в следующих статьях:

Цены

Дополнительные сведения о ценах см. на странице цен на службу "Приватный канал" Azure.

Известные проблемы

Помните о следующих известных проблемах, связанных с частными конечными точками для рабочей области Azure Monitor.

Ограничения доступа к запросам рабочей области для клиентов в виртуальных сетей с частными конечными точками

Клиенты в виртуальных сетей с существующими частными конечными точками сталкиваются с ограничениями при доступе к другим рабочим областям Azure Monitor с частными конечными точками. Например, предположим, что виртуальная сеть N1 имеет частную конечную точку для рабочей области A1. Если рабочая область A2 имеет частную конечную точку в виртуальной сети N2, клиенты в виртуальной сети N1 также должны запрашивать данные рабочей области в учетной записи A2 с помощью частной конечной точки. Если в рабочей области A2 не настроены частные конечные точки, клиенты в виртуальной сети N1 могут запрашивать данные из этой рабочей области без частной конечной точки.

Это ограничение является результатом изменений DNS, внесенных, когда рабочая область A2 создает частную конечную точку.