Настройка общедоступных конечных точек в Управляемый экземпляр SQL Azure

Применимо к:Управляемый экземпляр SQL Azure

Общедоступные конечные точки для Управляемый экземпляр SQL Azure обеспечивают доступ к данным к управляемому экземпляру за пределами виртуальной сети. Вы можете получить доступ к управляемому экземпляру из мультитенантных служб Azure, таких как Power BI, приложение Azure Service или локальная сеть. Используя общедоступную конечную точку в управляемом экземпляре, вам не нужно использовать VPN, что может помочь избежать проблем с пропускной способностью VPN.

Вы узнаете, как выполнять следующие задачи:

- Включение или отключение общедоступной конечной точки для управляемого экземпляра

- Настройте группу безопасности сети управляемого экземпляра (NSG), чтобы разрешить трафик к общедоступной конечной точке управляемого экземпляра.

- Получение строки подключения общедоступной конечной точки управляемого экземпляра

Разрешения

Из-за конфиденциальности данных, которые в управляемом экземпляре, конфигурация для включения общедоступной конечной точки управляемого экземпляра требует двухэтапного процесса. Эта мера безопасности придерживается принципа разделения обязанностей (SoD):

- Администратор управляемого экземпляра должен включить общедоступную конечную точку в управляемом экземпляре. Администратор управляемого экземпляра можно найти на странице обзора ресурса управляемого экземпляра.

- Администратор сети должен разрешить трафик управляемому экземпляру с помощью группы безопасности сети (NSG). Дополнительные сведения см. в разделе "Разрешения группы безопасности сети".

Включить общедоступную конечную точку

Вы можете включить общедоступную конечную точку для Управляемый экземпляр SQL с помощью портал Azure, Azure PowerShell или Azure CLI.

Чтобы включить общедоступную конечную точку для Управляемый экземпляр SQL в портал Azure, выполните следующие действия.

- Переход на портал Azure.

- Откройте группу ресурсов с управляемым экземпляром и выберите управляемый экземпляр SQL, для которого требуется настроить общедоступную конечную точку.

- На вкладке "Параметры безопасности " выберите вкладку "Сеть ".

- На странице "Конфигурация виртуальной сети" выберите Включить, а затем нажмите значок Сохранить, чтобы обновить конфигурацию.

Отключение общедоступной конечной точки

Вы можете отключить общедоступную конечную точку для Управляемый экземпляр SQL с помощью портал Azure, Azure PowerShell и Azure CLI.

Чтобы отключить общедоступную конечную точку с помощью портал Azure, выполните следующие действия.

- Переход на портал Azure.

- Откройте группу ресурсов с управляемым экземпляром и выберите управляемый экземпляр SQL, для которого требуется настроить общедоступную конечную точку.

- На вкладке "Параметры безопасности " выберите вкладку "Сеть ".

- На странице конфигурации виртуальной сети выберите "Отключить ", а затем значок "Сохранить ", чтобы обновить конфигурацию.

Разрешить трафик общедоступной конечной точки в группе безопасности сети

Используйте портал Azure, чтобы разрешить общедоступный трафик в группе безопасности сети. Выполните следующие действия:

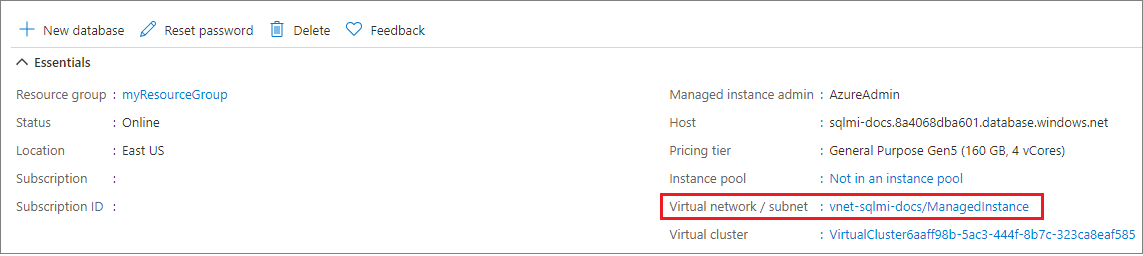

Перейдите на страницу обзора Управляемый экземпляр SQL в портал Azure.

Выберите ссылку "Виртуальная сеть или подсеть ", которая перейдет на страницу конфигурации виртуальной сети.

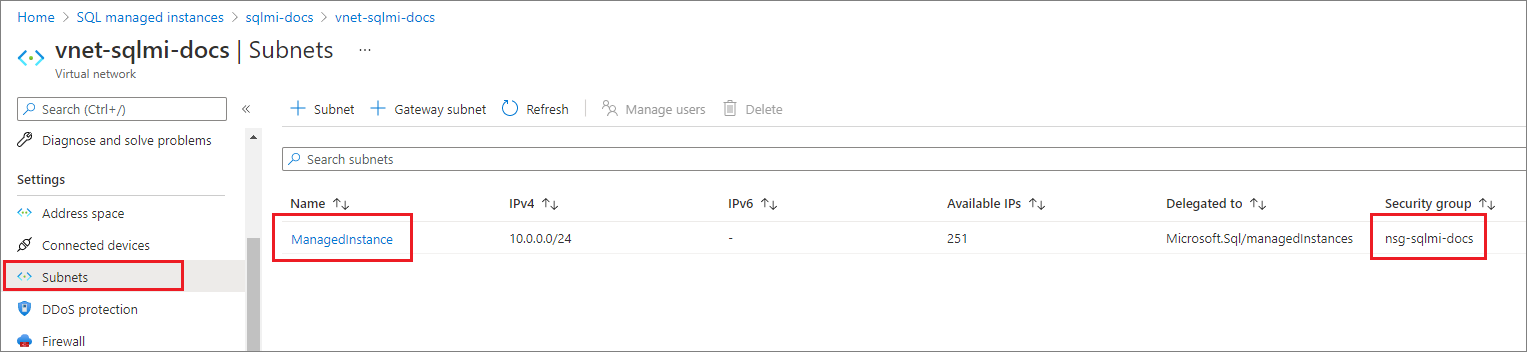

Перейдите на вкладку "Подсети" в области конфигурации виртуальной сети и запишите имя ГРУППЫ БЕЗОПАСНОСТИ для управляемого экземпляра.

Вернитесь к группе ресурсов, содержащей управляемый экземпляр. Вы увидите имя группы безопасности сети, указанное ранее. Выберите имя группы безопасности сети, чтобы открыть страницу конфигурации группы безопасности сети.

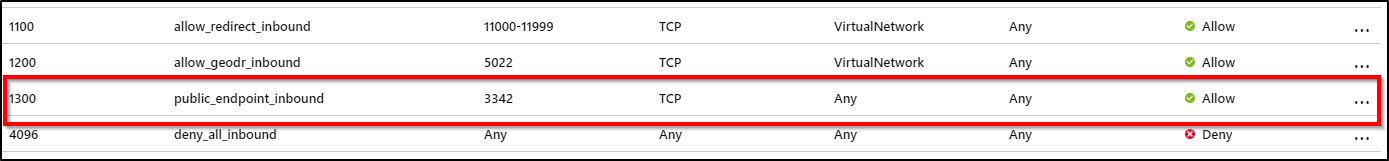

Перейдите на вкладку Правила безопасности для входящего трафика и добавьте правило с более высоким приоритетом, чем правило deny_all_inbound со следующими параметрами:

Параметр Предлагаемое значение Description Источник Любой IP-адрес или тег службы - Для служб Azure, например Power BI, выберите тег облачной службы Azure.

- Для компьютера или виртуальной машины Azure используйте IP-адрес NAT.

Диапазоны исходных портов * Оставьте это значение * (любой) как исходные порты обычно динамически выделяются и, как это, непредсказуемые Назначение Любые Укажите для назначения значение "Любое", чтобы разрешить трафик в подсеть управляемого экземпляра. Диапазоны портов назначения 3342 Укажите для порта назначения значение 3342, которое является общедоступной конечной точкой TDS управляемого экземпляра. Протокол TCP Управляемый экземпляр SQL использует протокол TCP для TDS. Действие Allow Разрешите входящий трафик в управляемый экземпляр через общедоступную конечную точку. Приоритет 1300 Убедитесь, что это правило имеет более высокий приоритет, чем правило deny_all_inbound.

Примечание.

Порт 3342 используется для подключений общедоступной конечной точки к управляемому экземпляру и в настоящее время не может быть изменен.

Убедитесь, что маршрутизация настроена правильно

Маршрут с префиксом адреса 0.0.0.0/0 указывает Azure способы направления трафика, предназначенного для IP-адреса, который не находится в префиксе адреса любого другого маршрута в таблице маршрутов подсети. При создании подсети Azure создает маршрут по умолчанию с префиксом адреса 0.0.0.0/0 и типом следующего прыжка Интернет.

Переопределение этого маршрута по умолчанию без добавления необходимых маршрутов для обеспечения перенаправления трафика общедоступной конечной точки непосредственно в Интернет может вызвать асимметричные проблемы с маршрутизацией, так как входящий трафик не передается через шлюз виртуальной (модуль) или виртуальной сети. Убедитесь, что весь трафик, поступающий через управляемый экземпляр через общедоступный Интернет, возвращается через общедоступный Интернет, а также добавляет определенные маршруты для каждого источника или задает маршрут по умолчанию для префикса адреса 0.0.0.0/0 обратно в Интернет в качестве типа следующего прыжка.

Дополнительные сведения о влиянии изменений на этот маршрут по умолчанию см. в префиксе адреса 0.0.0.0/0.

Получение общедоступной конечной точки строка подключения

Перейдите на страницу конфигурации управляемого экземпляра, для которого была включена общедоступная конечная точка. В разделе конфигурации Параметры перейдите на вкладку Строки подключения.

Имя узла общедоступной конечной точки поставляется в формате <mi_name>.public.<>dns_zone.database.windows.net и что порт, используемый для подключения, равен 3342. Далее приведен пример значения сервера в строке подключения, указывающего порт общедоступной конечной точки, который можно использовать в соединениях SQL Server Management Studio или Azure Data Studio:

<mi_name>.public.<dns_zone>.database.windows.net,3342.

Следующие шаги

См. дополнительные сведения в статье Безопасное использование управляемого экземпляра SQL Azure с общедоступными конечными точками.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по