Настройка политик конечных точек службы (предварительная версия) для Управляемого экземпляра SQL Azure

Применимо к:Управляемому экземпляру SQL Azure

Политики конечных точек службы для службы хранилища Azure и виртуальной сети позволяют фильтровать исходящий трафик виртуальной сети к службе хранилища Azure, разрешая передачу данных только к определенным учетным записям хранения.

Возможность настройки политик конечных точек и связывания их с Управляемым экземпляром SQL в настоящее время доступна в предварительной версии.

Основные преимущества

Настройка политик конечных точек службы для службы хранилища Azure виртуальной сети для Управляемого экземпляра SQL Azure предоставляет следующие преимущества:

Повышение безопасности трафика в службу хранилища Azure для Управляемого экземпляра SQL Azure: политики конечных точек обеспечивают контроль безопасности, который позволяет избежать ошибочной утечки или злонамеренной кражи критически важных для бизнеса данных. Трафик может быть разрешен только для тех учетных записей хранения, которые соответствуют требованиям к управлению данными.

Детальное управление доступом к учетным записям хранения: политики конечных точек службы позволяют разрешить трафик к учетным записям хранения на уровне подписки, группы ресурсов и отдельных учетных записей хранения. Администраторы могут использовать политики конечных точек службы, чтобы обеспечить соблюдение архитектуры безопасности данных организации в Azure.

Системный трафик не затрагивается: политики конечных точек службы никогда не препятствуют доступу к хранилищу, который необходим для работы Управляемого экземпляра SQL Azure. Это относится к хранению резервных копий, файлов данных, файлов журналов транзакций и других ресурсов.

Важно!

Политики конечных точек службы контролируют только трафик, который поступает из подсети Управляемого экземпляра SQL и местом назначения которого является хранилище Azure. Политики не влияют, например, экспорт базы данных в локальный BACPAC-файл, интеграцию Фабрики данных Azure, сбор диагностических сведений с помощью параметров диагностики Azure или другие механизмы извлечения данных, которые не предназначены непосредственно для службы хранилища Azure.

Ограничения

На включение политик конечных точек службы для Управляемого экземпляра SQL Azure распространяются следующие ограничения:

- Во время предварительной версии политика конечной точки службы в подсети будет препятствовать возможности экземпляров в этой подсети выполнять восстановление на определенный момент времени (PITR) из экземпляра в другой подсети. Однако политика конечной точки службы не позволяет экземплярам в других подсетях восстанавливать резервные копии из этой подсети.

- В предварительной версии эта функция доступна во всех регионах Azure, в которых поддерживаются Управляемые экземпляры SQL, за исключением следующих регионов: Восточный Китай 2, Северный Китай 2, Центральная часть США (EUAP), Восточная часть США 2 (EUAP), US Gov (Аризона), US Gov (Техас), US Gov (Вирджиния) и Центрально-западная часть США.

- Функция доступна только для виртуальных сетей, развернутых посредством модели развертывания с помощью Azure Resource Manager.

- Эта функция доступна только в подсетях, в которых включены конечные точки службы для службы хранилища Azure.

- При назначении политики для конечной точки службы конечная точка службы изменяется с региональной на глобальную. Другими словами, весь трафик к службе хранилища Azure будет проходить через конечную точку службы независимо от региона, в котором находится учетная запись хранения.

- Разрешение учетной записи хранения автоматически разрешает доступ к вторичной учетной записи ХРАНЕНИЯ RA-GRS.

Подготовка инвентаризации хранилища

Прежде чем приступить к настройке политик конечной точки службы в подсети, составьте список учетных записей хранения, к которым у управляемого экземпляра должен быть доступ в этой подсети.

Ниже приводится список рабочих процессов, которые могут связываться со службой хранилища Azure:

- Аудит в службе хранилища Azure.

- Выполнение резервного копирования только с копированием в службу хранилища Azure.

- Восстановление базы данных из службы хранилища Azure.

- Импорт данных с помощью инструкции BULK INSERT или OPENROWSET(BULK ...).

- Запись расширенных событий в целевой объект файла событий в службе хранилища Azure.

- Автономный перенос Azure DMS в Управляемый экземпляр SQL Azure.

- Автономный перенос службы воспроизведения журналов в Управляемый экземпляр SQL Azure.

- Синхронизация таблиц с помощью репликации транзакций.

Обратите внимание на имя учетной записи, группу ресурсов и подписку для всех учетных записей хранения, которые участвуют в этих или любых других процессах, которые обращаются к хранилищу.

Настройка политик

Сначала необходимо создать политику конечной точки службы, а затем связать ее с подсетью Управляемого экземпляра SQL. Измените рабочий процесс в этом разделе в соответствии с потребностями вашей организации.

Примечание.

- Подсети Управляемых экземпляров SQL должны содержать псевдонимы службы /Services/Azure/ManagedInstance (см. шаг 5).

- Управляемые экземпляры, развернутые в подсети, которая уже содержит политики конечных точек службы, будут автоматически обновлены в соответствии с псевдонимом службы /Services/Azure/ManagedInstance.

Создание политики конечной точки службы

Чтобы создать политику конечной точки службы, выполните следующие действия:

Войдите на портал Azure.

Выберите действие Создать ресурс.

В области поиска введите политика конечной точки службы, выберите Политика конечной точки службы и щелкните Создать.

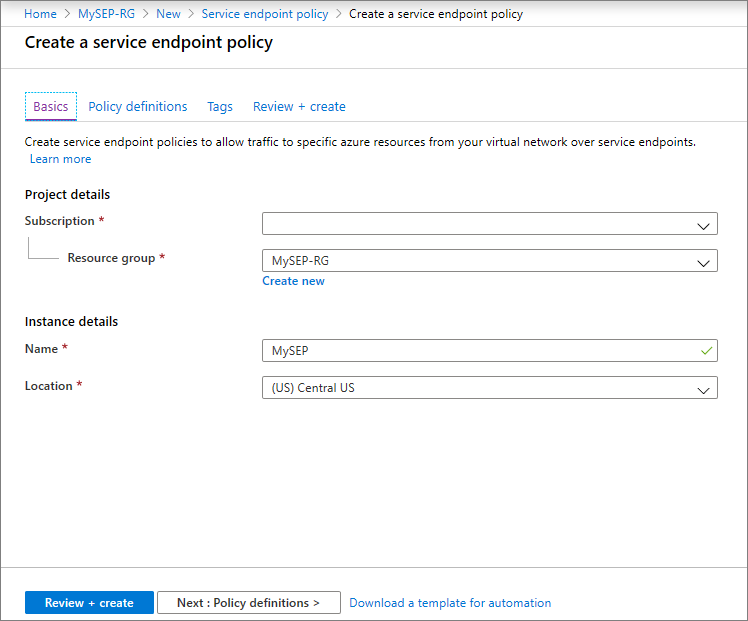

На вкладке Основные данные задайте следующие значения:

- Подписка: выберите подписку для своей политики из раскрывающегося списка.

- Группа ресурсов: выберите группу ресурсов, в которой находится управляемый экземпляр, или нажмите Создать и укажите имя новой группы ресурсов.

- Имя: укажите имя политики, например, mySEP.

- Расположение: выберите регион виртуальной сети, в котором размещается управляемый экземпляр.

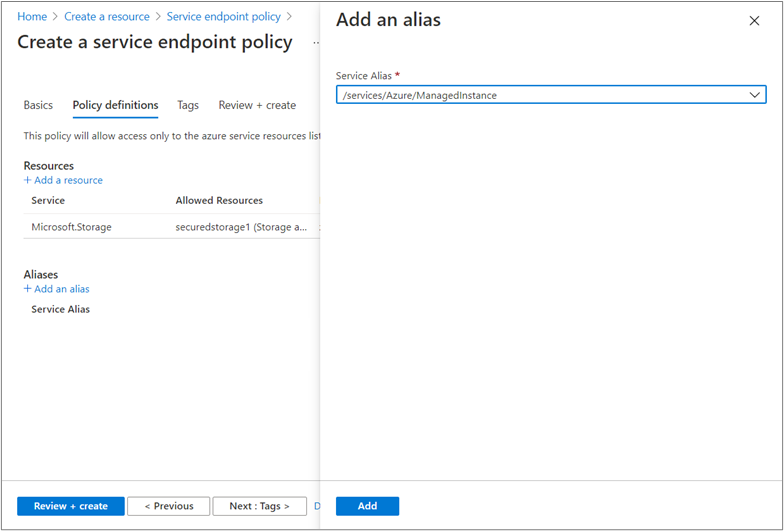

В разделе Определения политик выберите Добавить псевдоним и укажите следующие сведения в области Добавление псевдонима:

- Псевдоним службы: выберите /Services/Azure/ManagedInstance.

- Нажмите кнопку Добавить, чтобы завершить добавление псевдонима службы.

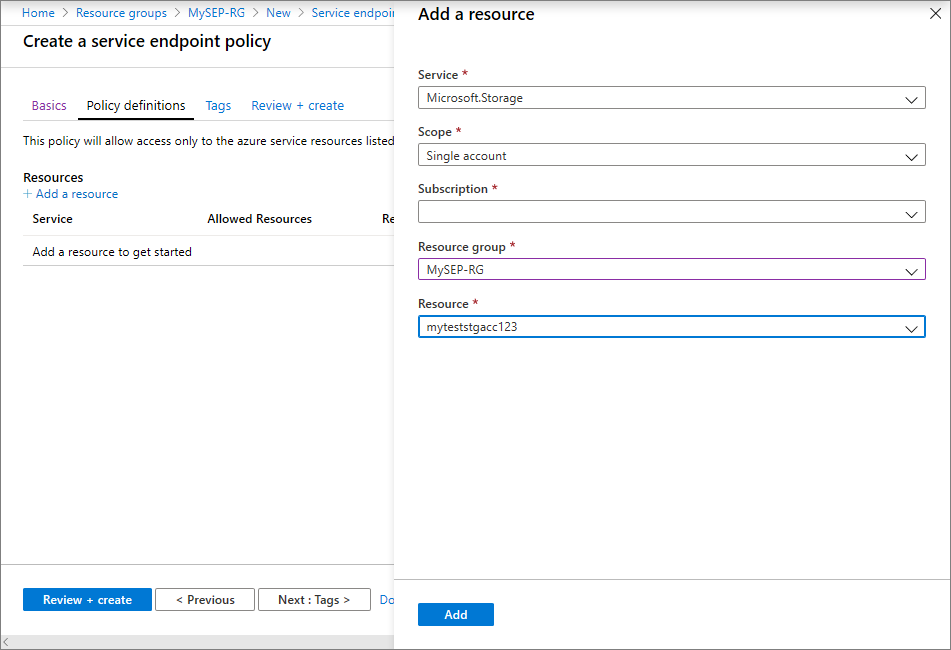

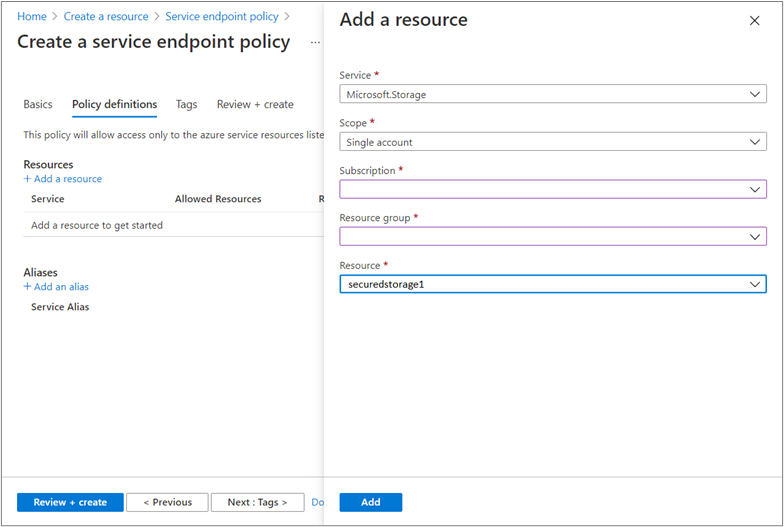

В разделе "Определения политик" выберите + Добавить в разделе Ресурсы и введите или выберите следующую информацию в области Добавление ресурса:

- Служба: выберите Microsoft.Storage.

- Область: выберите Все учетные записи в подписке.

- Подписка: выберите подписку, содержащую учетные записи хранения, которым необходимо предоставить разрешение. Обратитесь к инвентаризации учетных записей хранения Azure, которая была создана ранее.

- Нажмите кнопку Добавить, чтобы завершить добавление ресурса.

- Повторите этот шаг, чтобы добавить дополнительные подписки.

Необязательно: вы можете настроить теги в политике конечной точки службы в разделе Теги.

Выберите Review + Create (Просмотреть и создать). Проверьте сведения и нажмите кнопку Создать. Чтобы внести дополнительные изменения, нажмите кнопку Назад.

Совет

Сначала настройте политики, чтобы разрешить доступ ко всем подпискам. Проверьте конфигурацию, убедившись в том, что все рабочие процессы работают нормально. Затем при желании можно перенастроить политики, чтобы разрешить отдельные учетные записи хранения или учетные записи в группе ресурсов. Для этого выберите Одна учетная запись или Все учетные записи в группе ресурсов в поле Область: и заполните остальные поля соответствующим образом.

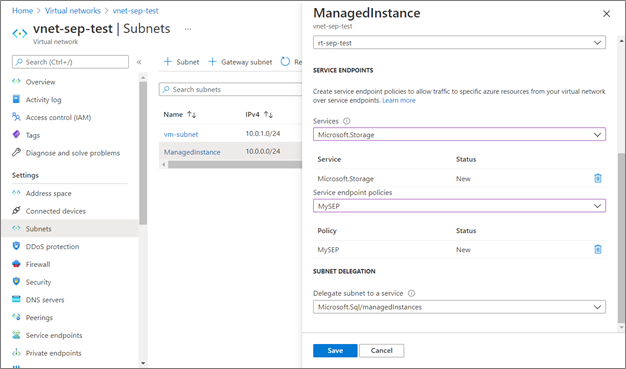

Связывание политики с подсетью

После создания политики конечной точки службы свяжите ее с подсетью Управляемого экземпляра SQL.

Чтобы связать политику, выполните указанные ниже действия:

В поле Все службы на портале Azure выполните поиск по фразе виртуальные сети. Выберите Виртуальные сети.

Найдите и выберите виртуальную сеть, в которой размещается управляемый экземпляр.

Выберите Подсети и выберите подсеть, выделенную для управляемого экземпляра. Укажите следующие сведения в области "Подсеть":

- Службы: выберите Microsoft.Storage. Если это поле является пустым, необходимо настроить конечную точку службы для службы хранилища Azure в этой подсети.

- Политики конечных точек службы: выберите политики конечных точек службы, которые необходимо применить к подсети Управляемого экземпляра SQL.

Нажмите кнопку Сохранить, чтобы завершить настройку виртуальной сети.

Предупреждение

Если политики в этой подсети не имеют /Services/Azure/ManagedInstance псевдонима, может появить следующая ошибка: Failed to save subnet 'subnet'. Error: 'Found conflicts with NetworkIntentPolicy.Details: Service endpoint policies on subnet are missing definitions Чтобы устранить эту проблему, обновите все политики в подсети, так чтобы они включали псевдоним /Services/Azure/ManagedInstance.

Дальнейшие действия

- Ознакомьтесь с дополнительными сведениями о защите учетных записей службы хранилища Azure.

- Ознакомьтесь с Возможностями Управляемого экземпляра SQL по обеспечению безопасности.

- Изучите архитектуру подключения Управляемого экземпляра SQL.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по