Сведения о многопользовательской авторизации с помощью Resource Guard

Многопользовательская авторизация (MUA) для Azure Backup позволяет добавить дополнительный уровень защиты к критически важным операциям в хранилищах служб восстановления и хранилищах резервных копий. Для MUA служба Azure Backup использует ресурс Azure Resource Guard, чтобы обеспечить выполнение критических операций только с соответствующей авторизацией.

Примечание.

Авторизация с несколькими пользователями с помощью Resource Guard для хранилища резервных копий теперь общедоступна.

Как работает MUA для Backup?

Azure Backup использует Resource Guard в качестве дополнительного механизма авторизации для хранилища служб восстановления или хранилища резервных копий. Поэтому для выполнения критических операций (описанных ниже) необходимо также иметь достаточные разрешения в связанной службе Resource Guard.

Важно!

Для правильной работы ресурс Resource Guard должен принадлежать другому пользователю, а у администратора хранилища не должно быть разрешений участника. Вы можете разместить Resource Guard в подписке или клиенте, отличающемся от одного из хранилищ, чтобы обеспечить лучшую защиту.

Критические операции

В следующей таблице перечислены операции, определенные как критические. Их можно защитить с помощью службы Resource Guard. Вы можете отключить защиту определенных операций с помощью Resource Guard во время связывания хранилищ.

Примечание.

Вы не можете исключить операции, обозначаемые как обязательные, от защиты с помощью Resource Guard для хранилищ, связанных с ним. Кроме того, критические операции с отключенной защитой Resource Guard будут применяться ко всем хранилищам, связанным с этой службой.

Выбор хранилища

| Операция | Обязательный или необязательный |

|---|---|

| Отключение обратимого удаления | Обязательный |

| Отключение защиты MUA | Обязательный |

| Изменение политики резервного копирования (уменьшенный срок хранения) | Необязательно |

| Изменение защиты (уменьшенный срок хранения) | Необязательно |

| Отключите защиту с удалением данных | Необязательно |

| Изменение ПИН-кода безопасности функции MARS | Необязательно |

Основные понятия и процесс

Ниже описаны основные понятия и процессы, связанные с использованием MUA для Azure Backup.

Чтобы лучше понимать процесс и обязанности, рассмотрим двух следующих пользователей. Эти две роли будут упоминаться в ходе всей статьи.

Администратор резервного копирования: владелец хранилища служб восстановления или хранилища резервного копирования, выполняющий операции управления в хранилище. Прежде всего, у администратора резервного копирования не должно быть разрешений для Resource Guard.

Администратор безопасности. Владелец Resource Guard, который следит за критическими операциями в хранилище. Следовательно, администратор безопасности контролирует разрешения, необходимые администратору резервного копирования для выполнения критических операций в хранилище.

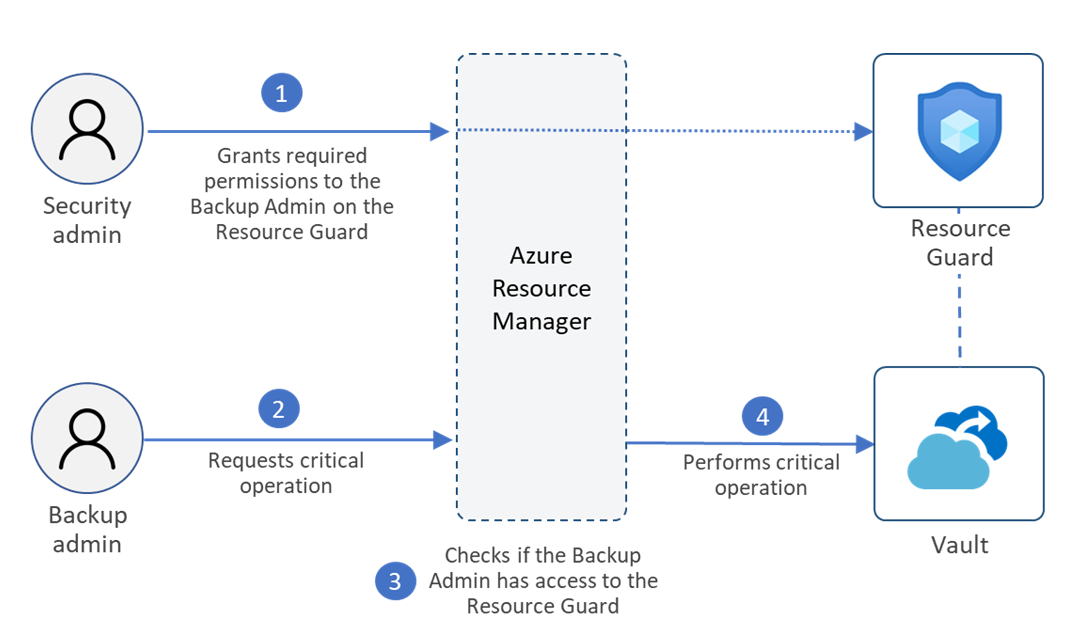

Ниже представлена схема выполнения критической операции в хранилище, где настроена функция MUA с использованием Resource Guard.

Ниже приведен поток событий в типичном сценарии:

Администратор резервного копирования создает хранилище служб восстановления или хранилище резервных копий.

Ресурс Resource Guard создает администратор безопасности. Resource Guard может находиться в другой подписке или другом клиенте в отношении хранилища. Необходимо убедиться, что администратор резервного копирования не имеет разрешений участника в Resource Guard.

Администратор безопасности предоставляет администратору резервного копирования роль читателя для Resource Guard (или соответствующей области). Эта роль необходима администратору резервного копирования, чтобы включить MUA в хранилище.

Администратор резервного копирования теперь настраивает хранилище для защиты с помощью muA с помощью Resource Guard.

Теперь, если администратор резервного копирования хочет выполнить критическую операцию в хранилище, ему необходимо запросить доступ к Resource Guard. Администратор резервного копирования может обратиться к администратору безопасности за сведениями о том, как получить доступ к таким операциям. Это можно сделать с помощью функции управления привилегированными пользователями (PIM) или других процессов, разрешенных в организации.

Администратор безопасности временно предоставляет администратору резервного копирования роль участника в Resource Guard для выполнения критических операций.

Администратор резервного копирования инициирует критическую операцию.

Платформа Azure Resource Manager проверяет наличие у администратора резервного копирования необходимых разрешений. Так как у администратора резервного копирования теперь есть роль участника в Resource Guard, запрос будет выполнен.

Если администратор резервного копирования не имеет необходимых разрешений или ролей, запрос завершится ошибкой.

Администратор безопасности должен отозвать разрешения на выполнение критических операций после завершения авторизованных действий или по истечении определенного периода. Использование средств JIT Microsoft Entra управление привилегированными пользователями может оказаться полезным для обеспечения этого.

Примечание.

MUA обеспечивает защиту только для указанных выше операций, выполняемых только в резервных копиях с хранилищем. Все операции, выполняемые непосредственно в источнике данных (т. е. защищенный ресурс или рабочая нагрузка Azure), выходят за рамки область Resource Guard.

Сценарии использования

В следующей таблице перечислены сценарии создания Resource Guard и хранилищ (хранилища служб восстановления и хранилища резервных копий), а также относительной защиты, предлагаемой каждой из них.

Важно!

У администратора резервного копирования не должно быть разрешений участника для Resource Guard ни в одном из сценариев.

| Сценарий использования | Защита с помощью MUA | Простота реализации | Примечания |

|---|---|---|---|

| Хранилище и Resource Guard находятся в одной подписке . Администратор резервного копирования не имеет доступа к Resource Guard. |

Наименьшая изоляция администратора резервного копирования от администратора безопасности. | Относительно простая реализация, так как требуется только одна подписка. | Необходимо обеспечить правильное назначение разрешений и ролей на уровне ресурсов. |

| Хранилище и Resource Guard находятся в разных подписках, но в одном клиенте. Администратор резервного копирования не имеет доступа к Resource Guard или соответствующей подписке. |

Средний уровень изоляции администратора резервного копирования от администратора безопасности. | Средний уровень простоты реализации, так как требуются две подписки (но только один клиент). | Убедитесь, что разрешения и роли правильно назначены для ресурса или подписки. |

| Хранилище и Resource Guard находятся в разных клиентах. Администратор резервного копирования не имеет доступа к Resource Guard, соответствующей подписке или соответствующему клиенту. |

Максимальная изоляция администратора резервного копирования от администратора безопасности, обеспечивающая максимальную защиту. | Относительно сложно выполнять проверку, так как требуется два клиента или каталога. | Убедитесь, что разрешения или роли правильно назначены ресурсу, подписке или каталогу. |

Следующие шаги

Настройка многопользовательской авторизации с помощью Resource Guard.