Безопасное сохранение парольной фразы агента MARS и управление ими в Azure Key Vault

Azure Backup с помощью агента служб восстановления (MARS) позволяет создавать резервные копии файлов и папок и данных состояния системы в хранилище служб восстановления Azure. Эти данные шифруются с помощью парольной фразы, предоставляемой во время установки и регистрации агента MARS. Эта парольная фраза необходима для извлечения и восстановления резервных данных и должна быть сохранена в безопасном внешнем расположении.

Важно!

Если эта парольная фраза потеряна, корпорация Майкрософт не сможет получить данные резервного копирования, хранящиеся в хранилище служб восстановления. Рекомендуется хранить эту парольную фразу в безопасном внешнем расположении, например Azure Key Vault.

Теперь вы можете безопасно сохранить парольную фразу шифрования в Azure Key Vault в качестве секрета из консоли MARS во время установки для новых компьютеров и изменив парольную фразу для существующих компьютеров. Чтобы разрешить сохранение парольной фразы в Azure Key Vault, необходимо предоставить хранилищу служб восстановления разрешения на создание секрета в Azure Key Vault.

Перед началом работы

- Создайте хранилище служб восстановления, если у вас его нет.

- Для хранения всех парольных фраз следует использовать один Azure Key Vault. Создайте Key Vault в случае, если у вас нет этого хранилища.

- Цены на Azure Key Vault применимы при создании нового Хранилища ключей Azure для хранения парольной фразы.

- После создания Хранилища ключей для защиты от случайного или вредоносного удаления парольной фразы убедитесь, что защита от обратимого удаления и очистки включена.

- Эта функция поддерживается только в общедоступных регионах Azure с агентом MARS версии 2.0.9262.0 или более поздней.

Настройка хранилища служб восстановления для хранения парольной фразы в Azure Key Vault

Прежде чем сохранить парольную фразу в Azure Key Vault, настройте хранилище служб восстановления и Azure Key Vault.

Чтобы настроить хранилище, выполните следующие действия в заданной последовательности, чтобы достичь предполагаемых результатов. Каждое действие подробно обсуждается в разделах ниже:

- Управляемое удостоверение, назначаемое системой, для хранилища служб восстановления.

- Назначьте разрешения хранилищу служб восстановления, чтобы сохранить парольную фразу в качестве секрета в Azure Key Vault.

- Включите обратимое удаление и защиту от очистки в Azure Key Vault.

Примечание.

- После включения этой функции необходимо отключить управляемое удостоверение (даже временно). Отключение управляемого удостоверения может привести к несогласованному поведению.

- Назначаемое пользователем управляемое удостоверение в настоящее время не поддерживается для сохранения парольной фразы в Azure Key Vault.

Включение управляемого удостоверения, назначаемого системой, для хранилища служб восстановления

Выберите клиент:

Выполните следующие действия:

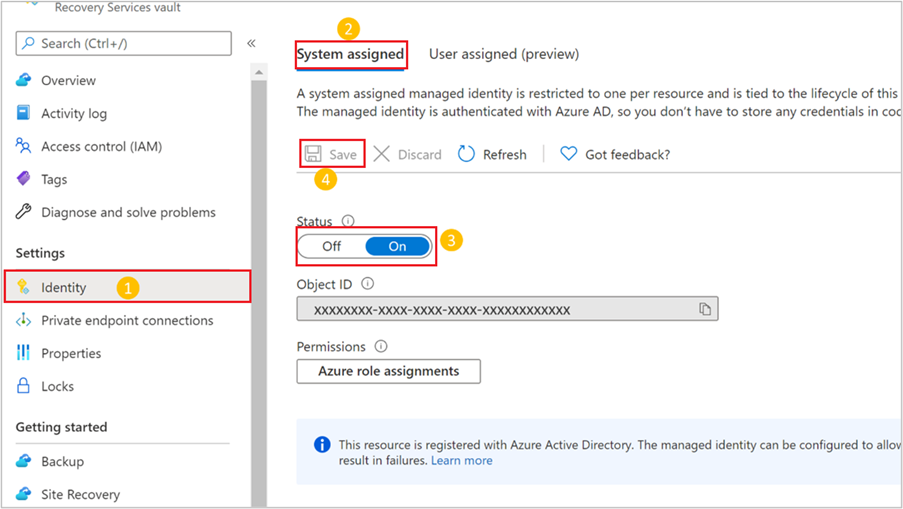

Перейдите к удостоверению хранилища>служб восстановления.

Выберите вкладку Назначаемое системой.

Измените Состояние на Вкл.

Нажмите кнопку "Сохранить", чтобы включить удостоверение для хранилища.

Создается идентификатор объекта, который является управляемым удостоверением хранилища, назначенным системой.

Назначение разрешений для сохранения парольной фразы в Azure Key Vault

На основе модели разрешений Key Vault (разрешения на основе ролей или модели разрешений на основе политик доступа), настроенной для Key Vault, см. следующие разделы.

Включение разрешений с помощью модели разрешений доступа на основе ролей для Key Vault

Выберите клиент:

Чтобы назначить разрешения, выполните следующие действия.

Перейдите в Azure Key Vault> Параметры> Access Configuration, чтобы убедиться, что модель разрешений — RBAC.

Выберите элемент управления доступом (IAM)>+Добавить, чтобы добавить назначение ролей.

Удостоверение хранилища служб восстановления требует разрешения Set для создания и добавления парольной фразы в качестве секрета в Key Vault.

Вы можете выбрать встроенную роль , например специалист по секретам Key Vault с разрешением (наряду с другими разрешениями, не необходимыми для этой функции) или создать пользовательскую роль только с разрешением Set on Secret.

В разделе "Сведения" выберите "Вид ", чтобы просмотреть разрешения, предоставленные ролью, и убедитесь, что разрешение set для секрета доступно.

Нажмите кнопку "Далее ", чтобы выбрать "Участники" для назначения.

Выберите управляемое удостоверение и нажмите кнопку "Выбрать участников". Выберите подпискуцелевого хранилища служб восстановления, выберите хранилище служб восстановления в управляемом удостоверении, назначаемом системой.

Выполните поиск и выберите имя хранилища служб восстановления.

Нажмите кнопку "Далее", просмотрите назначение и нажмите кнопку "Проверить и назначить".

Перейдите к элементу управления доступом (IAM) в Key Vault, выберите назначения ролей и убедитесь, что хранилище служб восстановления указано в списке.

Включение разрешений с помощью модели разрешений политики доступа для Key Vault

Выберите клиент:

Выполните следующие действия:

Перейдите к политикам доступа к политикам> доступа к Azure Key Vault>и нажмите кнопку +Создать.

В разделе "Разрешения секрета" выберите "Задать операцию".

Это указывает разрешенные действия в секрете.

Перейдите к выбору участника и найдите хранилище в поле поиска с помощью его имени или управляемого удостоверения.

Выберите хранилище из результата поиска и нажмите кнопку "Выбрать".

Перейдите к разделу "Просмотр и создание", убедитесь, что разрешение "Задать" доступно и субъект является правильным хранилищем служб восстановления, а затем нажмите кнопку "Создать".

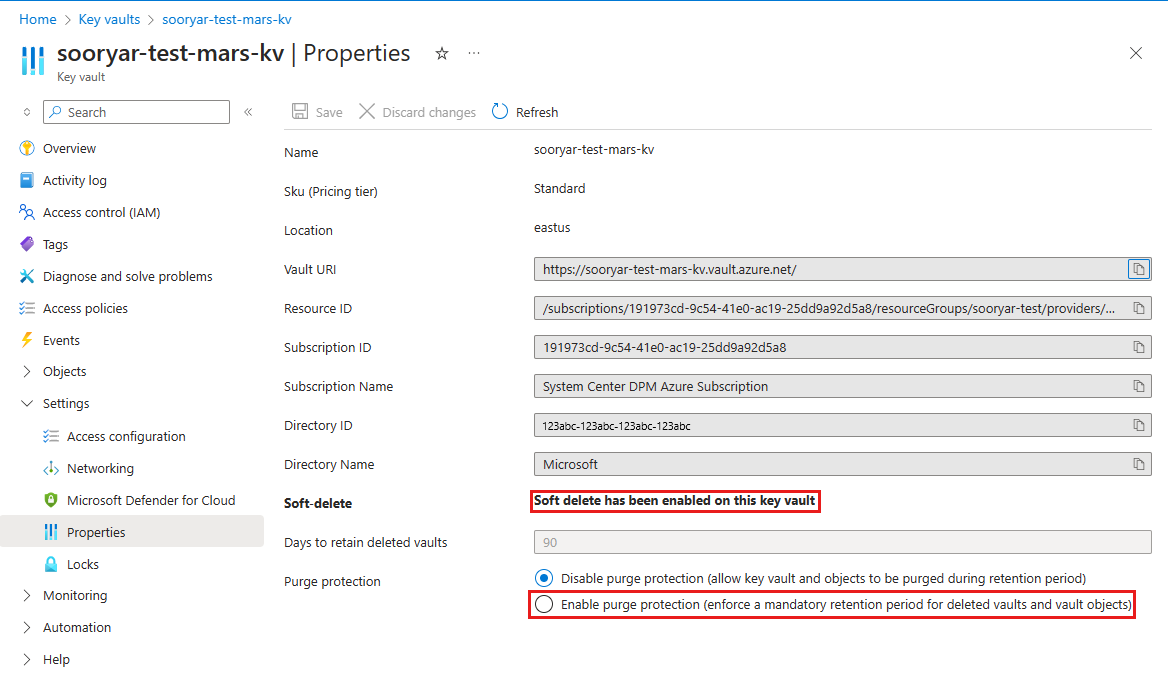

Включение обратимого удаления и защиты от очистки в Azure Key Vault

Необходимо включить обратимое удаление и очистку в Azure Key Vault, в которой хранится ключ шифрования.

Выбор клиента*

Вы можете включить обратимое удаление и защиту от очистки из Azure Key Vault.

Кроме того, вы можете задать эти свойства при создании Key Vault. Дополнительные сведения об этих свойствах Key Vault.

Сохранение парольной фразы в Azure Key Vault для новой установки MARS

Прежде чем продолжить установку агента MARS, убедитесь, что хранилище служб восстановления настроено для хранения парольной фразы в Azure Key Vault и успешно:

Создано хранилище служб восстановления.

Включено управляемое удостоверение, назначаемое системой, в хранилище служб восстановления.

Назначены разрешения для хранилища служб восстановления для создания секрета в Key Vault.

Включена обратимая удаление и защита от очистки хранилища ключей.

Чтобы установить агент MARS на компьютере, скачайте установщик MARS из портал Azure, а затем используйте мастер установки.

После предоставления учетных данных хранилища служб восстановления во время регистрации в параметре шифрования выберите параметр, чтобы сохранить парольную фразу в Azure Key Vault.

Введите парольную фразу или выберите "Создать парольную фразу".

В портал Azure откройте Key Vault, скопируйте URI Key Vault.

Вставьте универсальный код ресурса (URI ) Key Vault в консоль MARS и нажмите кнопку "Регистрация".

Если возникла ошибка, проверка раздел "Устранение неполадок" для получения дополнительных сведений.

После успешной регистрации параметр копирования идентификатора в секрет создается, а парольная фраза не сохраняется в файле локально.

Если изменить парольную фразу в будущем для этого агента MARS, будет добавлена новая версия секрета с последней парольной фразой.

Этот процесс можно автоматизировать с помощью нового параметра KeyVaultUri в Set-OBMachineSetting command скрипте установки.

Сохранение парольной фразы в Azure Key Vault для существующей установки MARS

Если у вас есть существующая установка агента MARS и хотите сохранить парольную фразу в Azure Key Vault, обновите агент до версии 2.0.9262.0 или более поздней и выполните операцию смены парольной фразы.

После обновления агента MARS убедитесь, что хранилище служб восстановления настроено для хранения парольной фразы в Azure Key Vault и успешно:

- Создано хранилище служб восстановления.

- Включено управляемое удостоверение, назначаемое системой, в хранилище служб восстановления.

- Назначены разрешения для хранилища служб восстановления для создания секрета в Key Vault.

- В Key Vault включены обратимое удаление и защита от очистки.

Чтобы сохранить парольную фразу в Key Vault, выполните следующие действия.

Откройте консоль агента MARS.

Вы увидите баннер с просьбой выбрать ссылку, чтобы сохранить парольную фразу в Azure Key Vault.

Кроме того, нажмите кнопку "Изменить свойства>", чтобы продолжить.

В диалоговом окне "Изменение свойств" появится параметр сохранения парольной фразы в Key Vault, указав универсальный код ресурса (URI) Key Vault.

Примечание.

Если компьютер уже настроен для сохранения парольной фразы в Key Vault, URI Key Vault будет автоматически заполнен в текстовом поле.

Откройте портал Azure, откройте Key Vault и скопируйте URI Key Vault.

Вставьте универсальный код ресурса (URI ) Key Vault в консоль MARS и нажмите кнопку "ОК".

Если возникла ошибка, проверка раздел "Устранение неполадок" для получения дополнительных сведений.

После успешной операции изменения парольной фразы можно скопировать идентификатор в секрет, и парольная фраза не сохраняется в файле локально.

Если изменить парольную фразу в будущем для этого агента MARS, будет добавлена новая версия секрета с последней парольной фразой.

Этот шаг можно автоматизировать с помощью нового параметра KeyVaultUri в командлете Set-OBMachineSetting .

Получение парольной фразы из Azure Key Vault для компьютера

Если компьютер становится недоступным и необходимо восстановить резервные копии из хранилища служб восстановления с помощью альтернативного восстановления расположения, вам потребуется парольная фраза компьютера.

Парольная фраза сохраняется в Azure Key Vault в качестве секрета. Один секрет создается на компьютере, а новая версия добавляется в секрет при изменении парольной фразы компьютера. Секрет называется AzBackup-machine fully qualified name-vault nameкак .

Чтобы найти парольную фразу компьютера, выполните следующие действия.

В портал Azure откройте Key Vault, используемое для сохранения парольной фразы для компьютера.

Мы рекомендуем использовать одно хранилище ключей для сохранения всех парольных фраз.

Выберите секреты и выполните поиск секрета с именем

AzBackup-<machine name>-<vaultname>.Выберите секрет, откройте последнюю версию и скопируйте значение секрета.

Это парольная фраза компьютера, которая будет использоваться во время восстановления.

Если у вас есть большое количество секретов в Key Vault, используйте cli Key Vault для перечисления и поиска секрета.

az keyvault secret list --vault-name 'myvaultname’ | jq '.[] | select(.name|test("AzBackup-<myvmname>"))'

Устранение распространенных сценариев

В этом разделе перечислены распространенные ошибки при сохранении парольной фразы в Azure Key Vault.

Удостоверение системы не настроено — 391224

Причина. Эта ошибка возникает, если в хранилище служб восстановления не настроено управляемое удостоверение, назначаемое системой.

Рекомендуемое действие. Убедитесь, что управляемое удостоверение, назначаемое системой, правильно настроено для хранилища служб восстановления в соответствии с предварительными условиями.

Разрешения не настроены — 391225

Причина. Хранилище служб восстановления имеет управляемое удостоверение, назначаемое системой, но у него нет разрешения на создание секрета в целевом хранилище ключей.

Рекомендуемое действие.

- Убедитесь, что учетные данные хранилища, используемые в хранилище служб восстановления, соответствуют предполагаемому хранилищу служб восстановления.

- Убедитесь, что универсальный код ресурса (URI) Key Vault соответствует предполагаемому хранилищу ключей.

- Убедитесь, что имя хранилища служб восстановления указано в разделе Key Vault —> политики доступа —> приложение с разрешениями секрета в качестве набора.

Если он не указан, настройте разрешение еще раз.

Неправильный URI Хранилища ключей Azure — 100272

Причина. Введенный универсальный код ресурса (URI) Key Vault не имеет правильного формата.

Рекомендуемое действие. Убедитесь, что вы ввели URI Key Vault, скопированный из портал Azure. Например, https://myvault.vault.azure.net/.

UserErrorSecretExistsSoftDeleted (391282)

Причина: секрет в ожидаемом формате уже существует в Key Vault, но он находится в обратимом удаленном состоянии. Если секрет не восстановлен, MARS не может сохранить парольную фразу для этого компьютера в предоставленном Key Vault.

Рекомендуемое действие. Проверьте, существует ли секрет в хранилище с именем AzBackup-<machine name>-<vaultname> и если он находится в обратимом удаленном состоянии. Восстановите обратимый удаленный секрет, чтобы сохранить парольную фразу в ней.

UserErrorKeyVaultSoftDeleted (391283)

Причина. Хранилище ключей, предоставленное MARS, находится в обратимом удаленном состоянии.

Рекомендуемое действие: восстановите Хранилище ключей или предоставьте новое хранилище ключей.

Регистрация не завершена

Причина: вы не выполнили регистрацию MARS, зарегистрируя парольную фразу. Таким образом, вы не сможете настраивать резервные копии, пока не зарегистрируетесь.

Рекомендуемое действие: выберите предупреждение и завершите регистрацию.