Создание SSH-подключения к виртуальной машине Linux с помощью Бастиона Azure

В этой статье описано, как безопасно и легко создать SSH-подключение к виртуальным машинам Linux, расположенным в виртуальной сети Azure, непосредственно через портал Azure. Когда вы используете Бастион Azure, вашим виртуальным машинам не требуется клиент, агент или дополнительное программное обеспечение.

Бастион Azure обеспечивает безопасное подключение ко всем виртуальным машинам в виртуальной сети, в которой он подготовлен. Бастион Azure защищает виртуальные машины от предоставления портов RDP/SSH внешним пользователям, обеспечивая при этом безопасный доступ с помощью протокола RDP/SSH. Дополнительные сведения см. в статье "Что такое Бастион Azure?" .

При подключении к виртуальной машине Linux по протоколу SSH можно использовать для проверки подлинности как имя пользователя и пароль, так и ключи SSH. Закрытый ключ SSH должен начинаться с "-----BEGIN RSA PRIVATE KEY-----" и заканчиваться на "-----END RSA PRIVATE KEY-----".

Необходимые компоненты

Вы должны настроить узел Бастиона Azure для виртуальной сети, в которой находится виртуальная машина. Дополнительные сведения см. в статье о создании узла Бастиона Azure. Когда служба "Бастион Azure" будет подготовлена и развернута в вашей виртуальной сети, вы сможете подключаться с ее помощью к любой виртуальной машине в этой сети.

Параметры подключения и функции, доступные в зависимости от используемого номера SKU Бастиона. Убедитесь, что развертывание Бастиона использует необходимый номер SKU.

- Сведения о доступных функциях и параметрах на уровне SKU см . в разделе "Номера SKU" и "Функции " статьи "Обзор бастиона".

- Чтобы проверка уровень SKU развертывания Бастиона и обновления при необходимости, см. раздел "Обновление номера SKU бастиона".

Обязательные роли

Для подключения нужны такие роли:

- роль читателя на виртуальной машине;

- роль читателя на сетевом адаптере с частным IP-адресом для виртуальной машины;

- роль читателя для ресурса "Бастион Azure".

- Роль читателя в виртуальной сети целевой виртуальной машины (если развертывание Бастиона находится в одноранговой виртуальной сети).

Порты

Чтобы можно было подключиться к виртуальной машине Linux по протоколу SSH, на ней должны быть открыты следующие порты:

- Входящий порт: SSH (22) или.

- Входящий порт: настраиваемое значение (при подключении к виртуальной машине через Бастион Azure необходимо указать этот пользовательский порт). Этот параметр недоступен для номера SKU "Базовый" или "Разработчик".

Страница подключений Бастиона

На портале Azure перейдите к виртуальной машине, к которой необходимо подключиться. В верхней части страницы обзора виртуальной машины выберите Подключение, а затем выберите Подключение через Бастион из раскрывающегося списка. Откроется страница Бастиона . Вы можете перейти на страницу Бастиона непосредственно в левой области.

На странице Бастиона параметры, которые можно настроить, зависят от уровня SKU Бастиона, который настроен для использования узлом бастиона.

Если номер SKU выше базового номера SKU, Подключение ion Параметры значения (порты и протоколы) отображаются и могут быть настроены.

Если вы используете номер SKU "Базовый" или SKU разработчика, нельзя настроить значения Параметры Подключение ion. Вместо этого подключение использует следующие параметры по умолчанию: SSH и порт 22.

Чтобы просмотреть и выбрать доступный тип проверки подлинности, используйте раскрывающийся список.

Используйте следующие разделы в этой статье, чтобы настроить параметры проверки подлинности и подключиться к виртуальной машине.

Проверка подлинности идентификатора Microsoft Entra (предварительная версия)

Примечание.

Поддержка проверки подлинности идентификатора записи Майкрософт для подключений SSH на портале доступна в предварительной версии и в настоящее время развертывается.

Если выполнены следующие предварительные требования, идентификатор Microsoft Entra становится параметром по умолчанию для подключения к виртуальной машине. Если нет, идентификатор Microsoft Entra ID не будет отображаться в качестве параметра.

Необходимые условия:

Имя входа идентификатора Записи Майкрософт должно быть включено на виртуальной машине. Имя входа идентификатора Microsoft Entra можно включить во время создания виртуальной машины или добавив расширение входа идентификатора Microsoft Entra в существующую виртуальную машину.

Для пользователя необходимо настроить одну из следующих обязательных ролей на виртуальной машине:

- Имя входа виртуальной машины Администратор istrator. Эта роль необходима, если вы хотите войти с правами администратора.

- Имя входа пользователя виртуальной машины. Эта роль необходима, если вы хотите войти с помощью обычных привилегий пользователя.

Выполните следующие действия для проверки подлинности с помощью идентификатора Microsoft Entra.

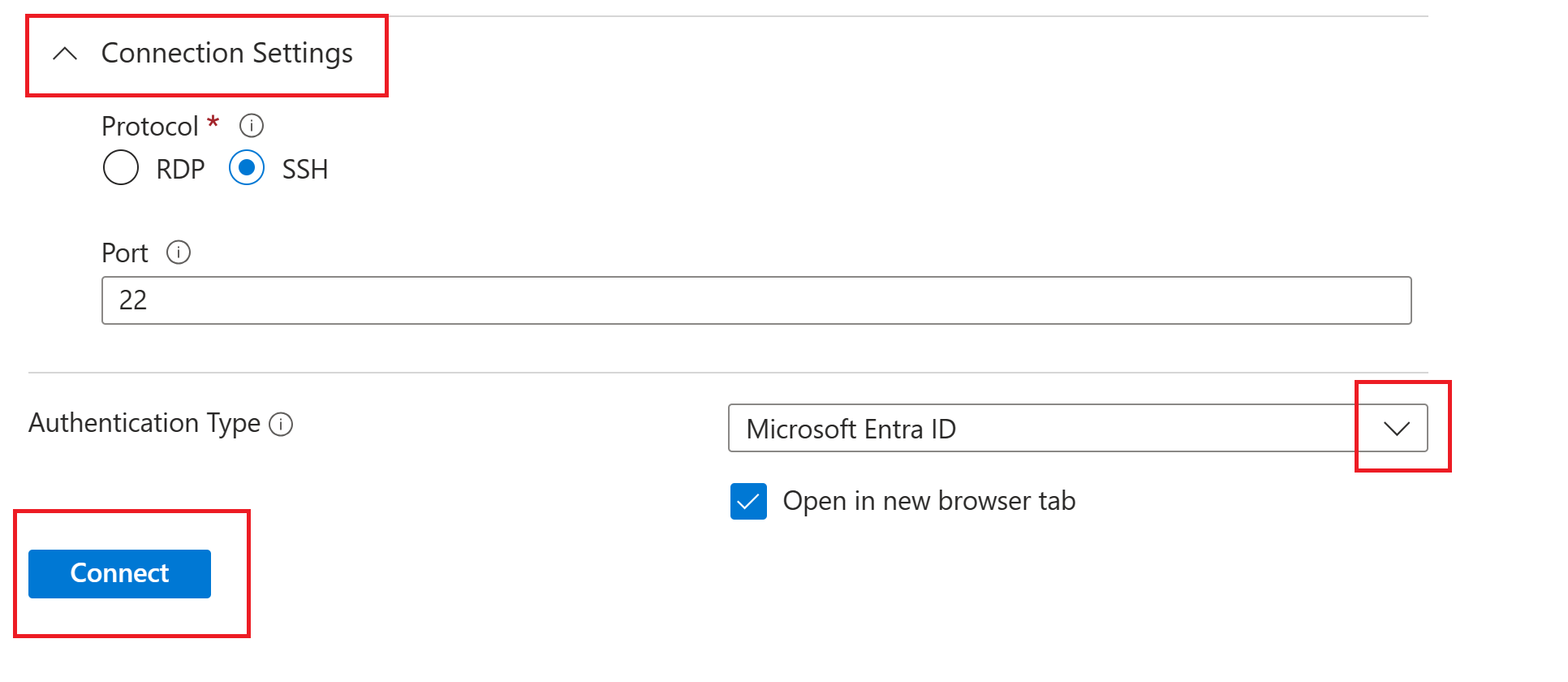

Чтобы пройти проверку подлинности с помощью идентификатора Microsoft Entra, настройте следующие параметры.

Подключение Параметры: доступно только для номеров SKU уровня "Базовый".

- Протокол: выберите SSH.

- Порт: укажите номер порта.

Тип проверки подлинности: выберите идентификатор Microsoft Entra в раскрывающемся списке.

Чтобы работать с виртуальной машиной в новой вкладке браузера, щелкните Открыть в новой вкладке браузера.

Щелкните Подключить, чтобы подключиться к виртуальной машине.

Проверка пароля

Выполните следующие действия для проверки подлинности с помощью имени пользователя и пароля.

Чтобы пройти проверку подлинности с помощью имени пользователя и пароля, настройте следующие параметры.

Подключение Параметры: доступно только для номеров SKU уровня "Базовый".

- Протокол: выберите SSH.

- Порт: укажите номер порта.

Тип проверки подлинности: в раскрывающемся списке выберите Пароль.

Имя пользователя: введите имя пользователя.

Пароль: введите пароль.

Чтобы работать с виртуальной машиной в новой вкладке браузера, щелкните Открыть в новой вкладке браузера.

Щелкните Подключить, чтобы подключиться к виртуальной машине.

Проверка подлинности паролей — Azure Key Vault

Выполните следующие действия, чтобы настроить проверку подлинности с помощью пароля из Azure Key Vault.

Чтобы пройти проверку подлинности с помощью пароля из Azure Key Vault, настройте следующие параметры.

Подключение Параметры: доступно только для номеров SKU уровня "Базовый".

- Протокол: выберите SSH.

- Порт: укажите номер порта.

Тип проверки подлинности: выберите Пароль из Azure Key Vault в раскрывающемся списке.

Имя пользователя: введите имя пользователя.

Подписка: выберите подписку.

Azure Key Vault: выберите Key Vault.

Секрет Azure Key Vault: выберите секрет Key Vault, содержащий значение закрытого ключа SSH.

Если вы не настроили ресурс Azure Key Vault, ознакомьтесь со статьей Создание хранилища ключей и сохраните закрытый ключ SSH как значение нового секрета Key Vault.

Убедитесь, что у вас есть доступ к секретам, хранящимся в ресурсе Key Vault, для операций List и Get. Сведения о том, как назначить и изменить политики доступа для ресурса Key Vault, см. в статье Назначение политики доступа для Key Vault.

Сохраните закрытый ключ SSH в Качестве секрета в Azure Key Vault с помощью PowerShell или Azure CLI . Хранение закрытого ключа с помощью портала Azure Key Vault влияет на форматирование и приводит к неудачным входу. Если вы все же сохранили закрытый ключ в качестве секрета с помощью портала и у вас больше нет доступа к исходному файлу закрытого ключа, см. инструкции по восстановлению доступа к целевой виртуальной машине с помощью новой пары ключей SSH в разделе Обновление ключа SSH.

Чтобы работать с виртуальной машиной в новой вкладке браузера, щелкните Открыть в новой вкладке браузера.

Щелкните Подключить, чтобы подключиться к виртуальной машине.

Проверка подлинности закрытого ключа SSH — локальный файл

Выполните следующие действия для проверки подлинности с помощью закрытого ключа SSH из локального файла.

Чтобы выполнить проверку подлинности с помощью закрытого ключа из локального файла, настройте следующие параметры.

Подключение Параметры: доступно только для номеров SKU уровня "Базовый".

- Протокол: выберите SSH.

- Порт: укажите номер порта.

Тип проверки подлинности: выберите Закрытый ключ SSH из локального файла в раскрывающемся списке.

Имя пользователя: введите имя пользователя.

Локальный файл: выберите локальный файл.

Парольная фраза SSH: при необходимости введите парольную фразу SSH.

Чтобы работать с виртуальной машиной в новой вкладке браузера, щелкните Открыть в новой вкладке браузера.

Щелкните Подключить, чтобы подключиться к виртуальной машине.

Проверка подлинности закрытого ключа SSH — Azure Key Vault

Выполните следующие действия, чтобы настроить проверку подлинности с помощью закрытого ключа, хранящегося в Azure Key Vault.

Чтобы пройти проверку подлинности с помощью закрытого ключа, хранящегося в Azure Key Vault, настройте следующие параметры. Для номера SKU "Базовый" параметры подключения не могут быть настроены и вместо этого будут использоваться параметры подключения по умолчанию: SSH и порт 22.

Подключение Параметры: доступно только для номеров SKU уровня "Базовый".

- Протокол: выберите SSH.

- Порт: укажите номер порта.

Тип проверки подлинности: выберите Закрытый ключ SSH из Azure Key Vault в раскрывающемся списке.

Имя пользователя: введите имя пользователя.

Подписка: выберите подписку.

Azure Key Vault: выберите Key Vault.

Если вы не настроили ресурс Azure Key Vault, ознакомьтесь со статьей Создание хранилища ключей и сохраните закрытый ключ SSH как значение нового секрета Key Vault.

Убедитесь, что у вас есть доступ к секретам, хранящимся в ресурсе Key Vault, для операций List и Get. Сведения о том, как назначить и изменить политики доступа для ресурса Key Vault, см. в статье Назначение политики доступа для Key Vault.

Сохраните закрытый ключ SSH в Качестве секрета в Azure Key Vault с помощью PowerShell или Azure CLI . Хранение закрытого ключа с помощью портала Azure Key Vault влияет на форматирование и приводит к неудачным входу. Если вы все же сохранили закрытый ключ в качестве секрета с помощью портала и у вас больше нет доступа к исходному файлу закрытого ключа, см. инструкции по восстановлению доступа к целевой виртуальной машине с помощью новой пары ключей SSH в разделе Обновление ключа SSH.

Секрет Azure Key Vault: выберите секрет Key Vault, содержащий значение закрытого ключа SSH.

Чтобы работать с виртуальной машиной в новой вкладке браузера, щелкните Открыть в новой вкладке браузера.

Щелкните Подключить, чтобы подключиться к виртуальной машине.

Следующие шаги

Дополнительные сведения о Бастионе Azure см. в статье Бастион Azure: часто задаваемые вопросы.