Функции облачной безопасности

Функции — это задачи и обязанности, которые являются ключевыми для организации. Другими словами, функции — это "задания, которые необходимо выполнить".

В этой статье приводится сводка организационных функций, необходимых для управления рисками информационной безопасности на предприятии. Эти роли и обязанности формируют сегмент человеческого вмешательства в рамках общей кибербезопасности системы.

Безопасность требует коллективных усилий

Сотрудники группы безопасности должны работать вместе и видеть друг друга как неотъемлемые части всей организации. Они также входят в состав более крупного сообщества безопасности, защищающегося от одних и того же противника.

Такое целостное мировоззрение помогает команде работать над любыми незапланированными пробелами и перекрытиями, обнаруженными во время эволюции ролей и обязанностей.

Типы функций безопасности

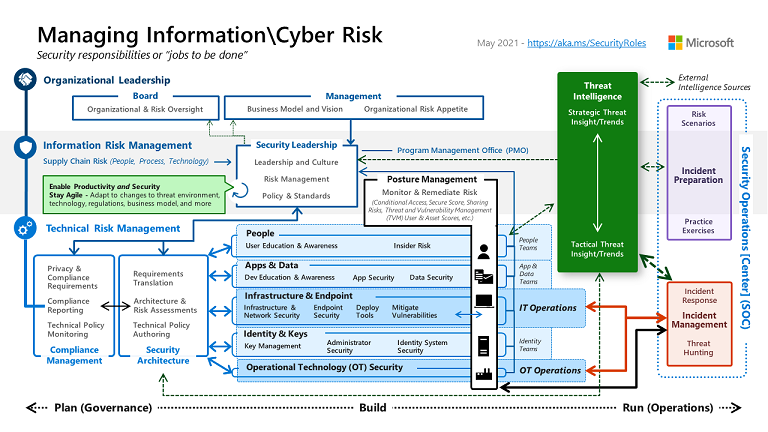

На следующей схеме показаны определенные организационные функции в области безопасности. Представленные функции представляют собой идеальное представление полной группы безопасности предприятия. Команды безопасности с ограниченными ресурсами могут не иметь формальных обязанностей, определенных во всех этих функциях. Каждая функция может выполняться одним или несколькими людьми, и каждый человек может выполнять одну или несколько функций в зависимости от таких факторов, как культура, бюджет и доступные ресурсы.

Дополнительные сведения о каждой функции см. в следующих статьях. Они включают в себя сводку целей, способов развития функции, а также связей и зависимостей, которые имеют решающее значение для ее успеха.

- Политика и стандарты

- Операции безопасности

- Архитектура безопасности

- Управление соответствием требованиям безопасности

- Безопасность людей

- Безопасность приложений и DevSecOps

- Защита данных

- Безопасность инфраструктуры и конечных точек

- Управление удостоверениями и ключами

- Аналитика угроз

- Управление состоянием

- Подготовка инцидентов

роли и обязанности.

Роли и обязанности безопасности упоминаются в документации Майкрософт, включая Azure Security Benchmark, план быстрой модернизации для защиты привилегированного доступа и рекомендации по обеспечению безопасности Azure.

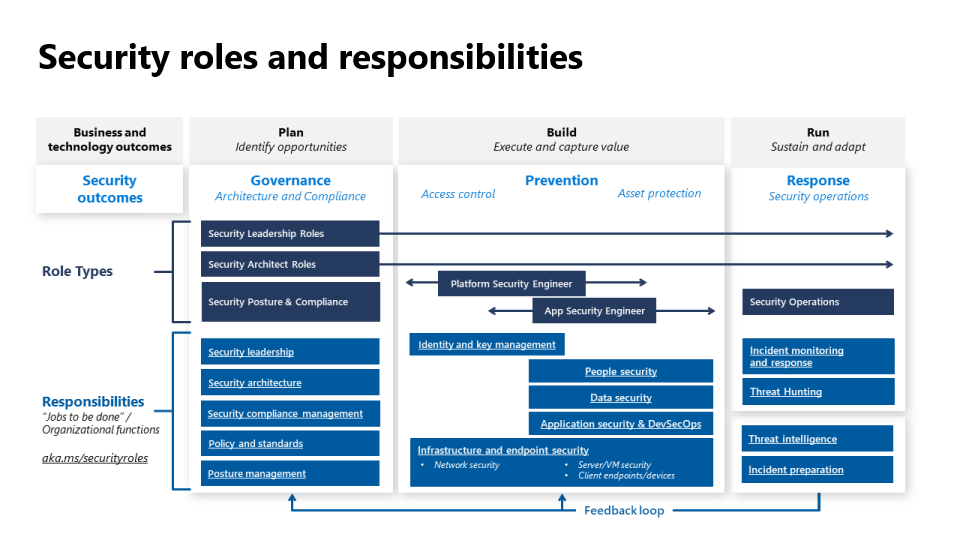

На следующей схеме показано, как эти функции согласовываются с типами ролей в организации:

Сопоставление безопасности с результатами бизнеса

На уровне организации дисциплины безопасности сопоставляются со стандартными этапами планирования, сборки и выполнения, которые широко используются в различных отраслях и организациях. Безопасность — это дисциплина с собственными уникальными функциями и критически важный элемент для интеграции в обычные бизнес-операции.

Типы ролей

На схеме обязанности организованы по типичным ролям, имеющим общие наборы навыков и профили карьеры. Такая группировка также помогает наглядно определить, как тенденции в отрасли влияют на специалистов по безопасности:

- Руководство по безопасности: Эти роли часто охватывают функции, обеспечивая координацию команд друг с другом. Они также обеспечивают определение приоритетов и устанавливают культурные нормы, политики и стандарты безопасности.

- Архитектор безопасности: Эти роли охватывают функции и обеспечивают ключевую возможность управления, обеспечивая гармоничную работу всех технических функций в рамках согласованной архитектуры.

- Состояние безопасности и соответствие требованиям. Новый тип роли, представляющий конвергенцию отчетов о соответствии традиционным дисциплинам безопасности, таким как управление уязвимостями и базовые показатели конфигурации. Хотя область и аудитория отличаются для отчетов о безопасности и соответствии, они оба измеряют безопасность организации. Способ ответа на этот вопрос становится все более похожим с помощью таких инструментов, как Оценка безопасности Майкрософт и Microsoft Defender для облака:

- Использование предоставляемых по требованию веб-каналов данных из облачных сервисов сокращает время, необходимое для составления отчета по соответствию требованиям.

- Увеличение область доступных данных позволяет системе управления безопасностью не ограничиваться традиционными обновлениями программного обеспечения и обнаруживать уязвимости в конфигурациях безопасности и операционных методах.

- Инженер по безопасности платформы: Эти технологические роли ориентированы на платформы, на которых размещается несколько рабочих нагрузок— как управление доступом, так и защита ресурсов. Эти роли часто группируются в команды со специализированными техническими навыками (безопасность сети, инфраструктура и конечные точки, управление удостоверениями и ключами и многое другое). Эти команды работают как с профилактическими, так и с выявляющими элементами управления, при этом выявляющие элементы управления взаимодействуют с SecOps, а профилактические элементы управления в основном завязаны на ИТ-операции. Подробнее см. в статье об интеграции системы безопасности.

- Инженер по безопасности приложений: Эти технологические роли ориентированы на элементы управления безопасностью для конкретных рабочих нагрузок, поддерживая как классические модели разработки, так и современные модели DevOps/DevSecOps. Они сочетают навыки безопасности приложений и разработки для уникального кода и инфраструктуры для общих технических компонентов, таких как виртуальные машины, базы данных и контейнеры. В зависимости от организационных факторов эти роли могут находиться в центральных ИТ-отделах или организациях безопасности, а также в группах бизнеса и разработчиков.

Примечание

По мере развития тенденций DevOps и инфраструктуры как кода некоторые специалисты по обеспечению безопасности, скорее всего, перейдут из групп разработчиков безопасности платформы в команды безопасности приложений и роли управления состоянием. Модель DevOps требует навыков обеспечения безопасности инфраструктуры, таких как защита операций в DevOps. Командам управления также потребуются эти навыки и опыт для эффективного мониторинга состояния технической безопасности в режиме реального времени. Кроме того, инфраструктура как код автоматизирует повторяющиеся ручные технические задачи, сокращая время, необходимое для этих навыков в ролях инженера по безопасности платформы (хотя и увеличивает потребность в широком наборе технических навыков и навыках автоматизации или скриптов).

Дальнейшие действия

Узнайте больше о безопасности в microsoft Cloud Adoption Framework.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по