Группы управления

Группы управления важны для организации и управления подписками Azure. По мере увеличения числа подписок группы управления обеспечивают важную структуру в среде Azure и упрощают управление подписками. Используйте следующее руководство, чтобы установить эффективную иерархию групп управления и упорядочить подписки в соответствии с рекомендациями.

Рекомендации по проектированию группы управления

Структуры групп управления в клиенте Microsoft Entra поддерживают сопоставление организации. Тщательно обдумайте свою структуру групп управления в рамках планирования масштабного внедрения Azure.

Как организация будет отделять службы, принадлежащие конкретным командам?

Существуют ли функции, которые необходимо отделить для соответствия бизнес-или операционным требованиям?

Группы управления можно использовать для объединения политик и назначений инициатив с помощью Политики Azure.

Дерево групп управления может поддерживать до шести уровней вложенности. Данное ограничение не включает корневой уровень клиента или уровень подписки.

Любой субъект, независимо от того, является ли пользователь или субъект-служба, в клиенте Microsoft Entra может создавать новые группы управления. Это разрешение связано с тем, что авторизация управления доступом на основе ролей (RBAC) Azure для операций группы управления не включена по умолчанию. Дополнительные сведения см. в статье Защита иерархии ресурсов.

По умолчанию все новые подписки будут помещены в корневую группу управления клиента.

Дополнительные сведения о возможностях см. в разделе Группы управления.

Рекомендации по группам управления

Сохраните иерархию групп управления достаточно плоской, в идеальном случае не более трех-четырех уровней. Это ограничение снизит сложность и затраты на управление.

Избегайте дублирования организационной структуры в иерархию групп управления с глубокой вложенностью. Группы управления следует использовать для назначения политик, а не для выставления счетов. Этот подход основан на использовании групп управления по их основному назначению в концептуальной архитектуре целевой зоны Azure. Эта архитектура предоставляет политики Azure для рабочих нагрузок, которым требуется одинаковый тип безопасности и соответствия требованиям на одном уровне группы управления.

Создайте группы управления в группе управления корневого уровня, чтобы представить типы рабочих нагрузок, которые вы будете размещать. Эти группы основаны на требованиях рабочих нагрузок к безопасности, соответствию, подключению и функциональности. С такой структурой группирования можно применять набор политик Azure на уровне группы управления. Эта структура группирования предназначена для всех рабочих нагрузок, которым требуются одинаковые параметры безопасности, соответствия, подключения и функциональности.

Используйте теги ресурсов для запроса и горизонтального перехода по иерархии группы управления. Теги ресурсов могут быть принудительно применены или добавлены с помощью Политики Azure. Затем можно сгруппировать ресурсы для нужд поиска, не используя сложную иерархию групп управления.

Создайте общую группу управления – песочницу, чтобы пользователи могли сразу поэкспериментировать с Azure. Они могут экспериментировать с ресурсами, которые еще не разрешены в рабочих средах. Песочница обеспечивает изоляцию от сред разработки, тестирования и рабочей среды.

Создайте группу управления платформы в корневой группе управления для поддержки общей политики платформы и назначения роли Azure. Такая структура группирования гарантирует, что к подпискам, используемым в основе Azure, можно применить различные политики. Это также гарантирует, что выставление счетов за общие ресурсы централизовано в одном наборе основных подписок.

Ограничьте число назначений политики Azure, сделанных в области корневой группы управления. Это ограничение сводит к минимуму отладку унаследованных политик в группах управления нижнего уровня.

Используйте политики для принудительного соблюдения требований соответствия в группе управления или области подписки, чтобы обеспечить управление на основе политик.

Убедитесь, что только привилегированные пользователи могут управлять группами управления в клиенте. Включите авторизацию Azure RBAC в параметрах иерархии группы управления, чтобы уточнить привилегии пользователя. По умолчанию все пользователи имеют право создавать собственные группы управления в корневой группе управления.

Настройте выделенную группу управления по умолчанию для новых подписок. Эта группа гарантирует, что ни одна подписка не будет помещена в корневую группу управления. Эта группа особенно важна при наличии пользователей, имеющих право на преимущества и подписки MSDN или Visual Studio. Хорошим кандидатом для этого типа группы управления является группа управления – песочница. Дополнительные сведения см. в разделе Настройка группы управления по умолчанию.

Не создавайте группы управления для рабочей среды, сред тестирования и разработки. При необходимости разделите эти группы на разные подписки в одной группе управления. Дополнительные рекомендации по этой теме см. в следующих ресурсах:

Группы управления в акселераторе целевой зоны Azure и репозитории ALZ-Bicep

Следующие решения были приняты и добавлены в реализацию для структуры группы управления. Эти решения являются частью акселератора целевой зоны Azure и модуля групп управления репозитория ALZ-Bicep.

Примечание.

Иерархию групп управления можно изменить в модуле bicep целевой зоны Azure, изменив managementGroups.bicep.

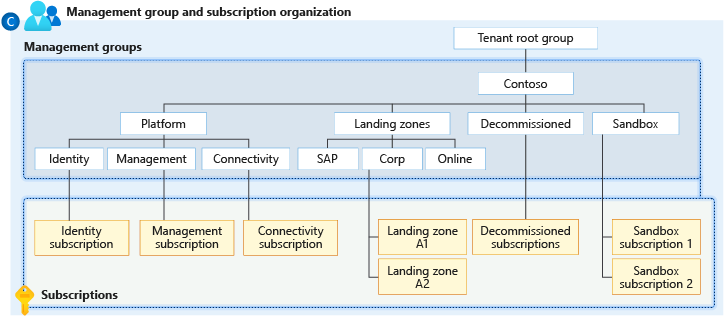

| Группа управления | Description |

|---|---|

| Промежуточная корневая группа управления | Эта группа управления находится непосредственно в корневой группе клиента. Создается с префиксом, предоставленным организацией, что позволяет избежать использования корневой группы, чтобы организации могли переместить существующие подписки Azure в иерархию. Кроме того, такой подход поддерживает будущие сценарии. Эта группа управления является родительской для всех других групп управления, созданных с помощью ускорителя целевой зоны Azure. |

| Платформа | Эта группа управления содержит все дочерние группы управления платформы, такие как управление, подключение и идентификация. |

| Управление | Эта группа управления содержит выделенную подписку для управления, мониторинга и безопасности. В этой подписке будет размещена рабочая область Azure Log Analytics, включая связанные решения, и учетная запись службы автоматизации Azure. |

| Подключение | Эта группа управления содержит выделенную подписку для подключения. В этой подписке будут размещаться сетевые ресурсы Azure, необходимые для платформы, такие как Виртуальная глобальная сеть Azure, Брандмауэр Azure и частные зоны Azure DNS. |

| Identity | Эта группа управления содержит выделенную подписку для удостоверения. Эта подписка является заполнителем виртуальных машин Windows Server домен Active Directory Services (AD DS) или доменных служб Microsoft Entra. Подписка также включает AuthN или AuthZ для рабочих нагрузок в целевых зонах. Конкретные политики Azure назначаются для защиты ресурсов в подписке удостоверения и управления ими. |

| Целевые зоны | Родительская группа управления для всех дочерних групп управления целевой зоны. В ней будут содержаться независимые от рабочей нагрузки Политики Azure, назначенные для обеспечения безопасности и соответствия рабочих нагрузок. |

| В сети | Выделенная группа управления для целевых зон в сети. Эта группа предназначена для рабочих нагрузок, для которых может потребоваться прямое входящее или исходящее соединение с Интернетом, или для рабочих нагрузок, которые могут не требовать виртуальной сети. |

| Корпорация | Выделенная группа управления для корпоративных целевых зон. Эта группа предназначена для рабочих нагрузок, которым требуется подключение или гибридное подключение к корпоративной сети через центр в подписке подключения. |

| Песочницы | Выделенная группа управления для подписок, которая будет использоваться только для тестирования и исследования. Эти подписки будут безопасно отключены от корпоративных и подключенных целевых зон. В песочницах также действует менее ограничивающий набор политик, назначенных для тестирования, исследования и настройки служб Azure. |

| Списан | Выделенная группа управления для отменяемых целевых зон. Отмененные целевые зоны будут перемещены в эту группу управления перед удалением Azure через 30–60 дней. |

Примечание.

Для многих организаций группы по умолчанию Corp и Online управления обеспечивают идеальную отправную точку.

Некоторые организации должны добавить дополнительные сведения, в то время как другие не будут находить их релевантными для своей организации.

Если вы планируете внести изменения в иерархию групп управления, обратитесь к нашей архитектуре целевой зоны Azure в соответствии с рекомендациями по требованиям .

Разрешения для ускорителя целевой зоны Azure

Требуется выделенное имя участника-службы (SPN) для выполнения операций группы управления, операций управления подписками и назначения ролей. Использование имени субъекта-службы сокращает число пользователей с повышенными правами и соответствует рекомендациям по минимальным правам доступа.

Требуется роль администратора доступа пользователей в области корневой группы управления, чтобы предоставить имени субъекта-службы доступ на корневом уровне. После предоставления разрешений имени субъекта-службы можно безопасно удалить роль администратора доступа пользователей. Таким образом, только имя субъекта-службы является частью роли администратора доступа пользователей.

Требуется роль участника для упомянутого имени субъекта-службы в области корневой группы управления, чтобы выполнять операции на уровне клиента. Этот уровень разрешений гарантирует, что имя субъекта-службы можно использовать для развертывания ресурсов и управления ими в любой подписке в организации.

Следующие шаги

Узнайте, какую роль играют подписки при планировании крупномасштабного внедрения Azure.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по