Дисциплины системы управления для SAP в Azure

SAP — это распространенная технология, которую сегодня используют многие организации для решения наиболее важных рабочих задач. При планировании архитектуры SAP особое внимание следует уделить обеспечению ее надежности и безопасности. Целью этой статьи является документирование критериев проектирования безопасности, соответствия и управления для SAP на корпоративном уровне в Azure. В этой статье рассматриваются рекомендации по проектированию, лучшие методики и аспекты проектирования, относящиеся к развертыванию платформы SAP в Azure. Чтобы полностью подготовиться к управлению корпоративным решением, важно ознакомиться с рекомендациями в области разработки целевой зоны Azure для управления безопасностью и соответствия требованиям.

Облачные решения изначально размещали отдельные, относительно изолированные приложения. По мере того как преимущества использования облачных решений становились очевидными, в облаке размещалось множество крупномасштабных рабочих нагрузок, таких как SAP в Azure. Решение проблем безопасности, надежности, производительности и стоимости развертывания в одном или нескольких регионах стало жизненно важным на протяжении всего жизненного цикла облачных служб.

Концепция безопасности, соответствия и управления целевой зоны SAP корпоративного масштаба в Azure заключается в том, чтобы предоставить организациям инструменты и процессы для предотвращения рисков и принятия эффективных решений. Целевая зона корпоративного масштаба определяет роли и обязанности по управлению безопасностью и обеспечению соответствия, поэтому все знают, чего от них следует ожидать.

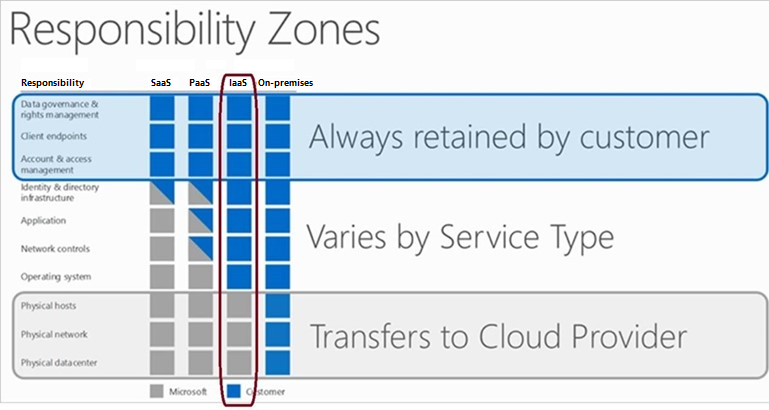

Модель общей ответственности

При оценке общедоступных облачных служб очень важно понимать, какие задачи решает поставщик облачных служб, а какие — заказчик. В рамках модели общей ответственности разделение ответственности между поставщиком облачных служб и его клиентами зависит от модели облачного хостинга вашей рабочей нагрузки: программное обеспечение как услуга (SaaS), платформа как услуга (PaaS) или инфраструктура как услуга (IaaS). Как клиент, вы всегда несете ответственность за свои данные, конечные точки, учетную запись и управление доступом, независимо от модели развертывания облака.

На следующей схеме показано разделение задач между зонами ответственности в модели общей ответственности облачного хранилища Microsoft.

Дополнительные сведения о модели общей ответственности см. в статье Общая ответственность в облаке.

Рекомендации по проектированию безопасности

Безопасность является общей ответственностью как корпорации Майкрософт, так и клиентов. Можно загрузить собственные образы виртуальных машин и баз данных в Azure или использовать образы из Azure Marketplace. Однако для этих образов требуются средства управления безопасностью, соответствующие требованиям к приложениям и организации. Необходимо применить пользовательские элементы управления безопасностью на уровне операционной системы, данных и приложения SAP.

Общепринятые рекомендации по безопасности см. в рекомендациях по кибербезопасности в Центре интернет-безопасности (CIS).

Целевые зоны Azure содержат конкретные рекомендации по обеспечению безопасности сети на основе нулевого доверия для защиты периметра сети и потоков трафика. Дополнительные сведения см. в статье Стратегии безопасности в Azure.

Включение Microsoft Defender для облака

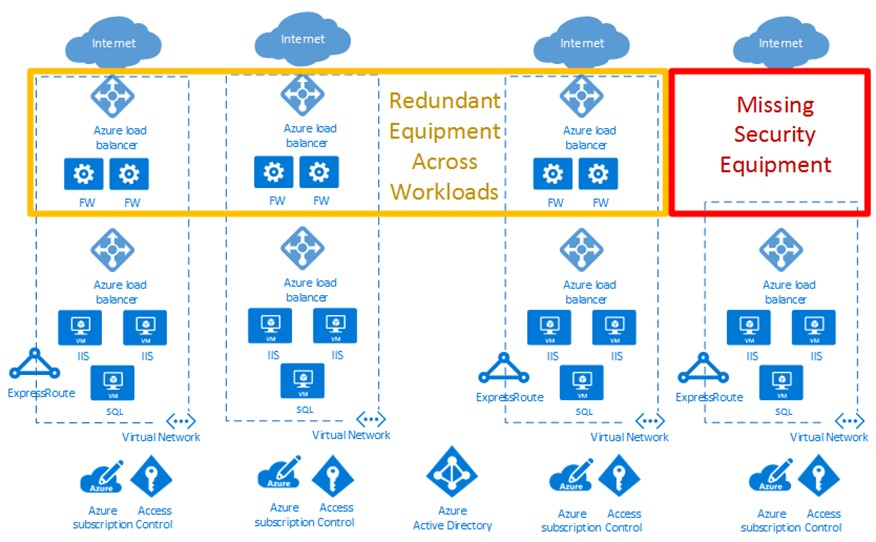

Предприятия, использующие звездообразную топологию сетей, часто развертывают шаблоны облачной архитектуры в нескольких подписках Azure. На следующей схеме развертывания облака красным прямоугольником отмечена брешь в системе безопасности. Желтая рамка показывает возможность оптимизации виртуальных сетевых устройств для рабочих нагрузок и подписок.

Microsoft Defender для облака обеспечивает защиту от угроз и дает целостное представление о состоянии безопасности всего предприятия.

Включите Microsoft Defender для облака ценовой категории "Стандартный" для SAP в подписках Azure для достижения следующих целей.

Повышение уровня безопасности центров обработки данных и обеспечение расширенной защиты от угроз для локальных и гибридных рабочих нагрузок в Azure и других облаках.

Ознакомление с состоянием полной безопасности SAP в подписках Azure и поддержанием безопасности ресурсов для виртуальных машин, дисков и приложений SAP.

Делегирование настраиваемой роли администратора SAP с JIT-доступом.

При включении Microsoft Defender для облака ценовой категории "Стандартный" для SAP не следует исключать серверы базы данных SAP из политики, которая устанавливает Endpoint Protection.

На следующем снимке экрана показана панель мониторинга защиты рабочих нагрузок на портале Azure.

Включение Microsoft Sentinel

Microsoft Sentinel — это масштабируемое облачное решение для управления событиями безопасности (SIEM) и управления безопасностью (SOAR). Microsoft Sentinel обеспечивает интеллектуальные средства для аналитики безопасности и аналитики угроз по всему предприятию, предоставляя единое решение для обнаружения предупреждений, визуального контроля угроз, упреждающей охоты и реагирования на угрозы.

Безопасная проверка подлинности

Единый вход (SSO) — это основа для интеграции продуктов SAP и Майкрософт. Благодаря маркерам Kerberos из Active Directory в сочетании с продуктами обеспечения безопасности сторонних разработчиков эта возможность уже в течение многих дет используется как для графического интерфейса SAP, так и для приложений на основе веб-браузера. Когда пользователь выполняет вход на свою рабочую станцию и успешно проходит проверку подлинности, Active Directory выдает ему маркер Kerberos. Затем сторонний продукт безопасности использует маркер Kerberos для проверки подлинности в приложении SAP без повторной проверки подлинности пользователя.

Кроме того, можно зашифровать данные при передаче от интерфейса пользователя к приложению SAP путем интеграции стороннего продукта безопасности с безопасными сетевыми соединениями (SNC) для DIAG (SAP GUI), RFC и SPNEGO для HTTPS.

Идентификатор Microsoft Entra с SAML 2.0 также может предоставлять единый вход для различных приложений и платформ SAP, таких как SAP NetWeaver, SAP HANA и SAP Cloud Platform.

Защита операционных систем

Убедитесь, что операционная система защищена от соответствующих уязвимостей, которые могут привести к атакам на базу данных SAP.

Несколько дополнительных проверок обеспечивают безопасность базовой установки:

- регулярно проверяйте целостность системных файлов;

- ограничьте доступ к операционной системе;

- ограничьте физический доступ к серверу;

- обеспечьте защиту доступа к серверу на уровне сети.

Изоляция виртуальных сетей

Изолируйте и ограничьте доступ к сетевым службам и протоколам. Для более строгого контроля можно защитить рекомендуемую звездообразную сетевую архитектуру, используя несколько механизмов безопасности Azure.

Изолируйте приложения SAP и серверы баз данных от Интернета или локальной сети, передавая весь трафик через виртуальную сеть концентратора, подключенную к периферийной сети с помощью пиринга виртуальных сетей. Одноранговые виртуальные сети гарантируют, что решение SAP в Azure изолировано от общедоступного Интернета.

Отслеживайте и фильтруйте трафик с помощью Azure Monitor, групп безопасности сети Azure (NSG) или групп безопасности приложений.

Используйте Брандмауэр Azure или любое доступное на рынке виртуальное сетевое устройство (NVA).

Для более сложных мер безопасности сети реализуйте сеть периметра. Дополнительные сведения см. в статье Реализация сети периметра между Azure и локальным центром обработки данных.

Изолируйте сеть периметра и виртуальное сетевое устройство от остальной части SAP, настройте Приватный канал Azure и безопасно управляйте ресурсами SAP в Azure.

На следующей схеме архитектуры показано, как администрировать топологию виртуальной сети Azure с изоляцией и ограничением сетевых служб и протоколов через группы безопасности сети. Убедитесь, что безопасность сети также соответствует требованиям политики безопасности организации.

Дополнительные сведения о безопасности сети SAP в Azure см. в статье Операции безопасности SAP в Azure.

Шифрование неактивных данных

Неактивные данные — это информация в постоянном хранилище на физическом носителе в любом цифровом формате. Это могут быть файлы на магнитных или оптических носителях, архивированные данные и резервные копии данных. Azure предлагает разнообразные решения для хранения данных, включая файлы, диски, BLOB- объекты и таблицы. Определенное шифрование данных службы хранилища Azure в неактивном состоянии выполняется по умолчанию с дополнительной конфигурацией клиента. Дополнительные сведения см. в статьях Шифрование неактивных данных Azure и Обзор шифрования Azure.

Шифрование на стороне сервера (SSE) для SAP на виртуальных машинах Azure защищает ваши данные и помогает выполнять обязательства организации по обеспечению безопасности и соответствию требованиям. SSE автоматически шифрует неактивные данные в ОС под управлением Azure и на дисках данных при сохранении данных в облаке. SSE прозрачно шифрует данные управляемого диска Azure с помощью 256-битного шифрования AES, одного из самых надежных блочных шифров, совместимого со стандартом FIPS 140-2. SSE не влияет на производительность управляемого диска и не требует дополнительных расходов. Дополнительные сведения о криптографических модулях, лежащих в основе управляемых дисков Azure, см. в статье Шифрование API: новое поколение.

Шифрование службы хранилища Azure включено для всех учетных записей Azure Resource Manager и классических учетных записей хранения и не может быть отключено. Поскольку ваши данные зашифрованы по умолчанию, вам не нужно изменять код или приложения, чтобы использовать шифрование службы хранилища Azure.

Для шифрования сервера базы данных SAP используйте собственную технологию шифрования SAP HANA. Если используется база данных SQL Azure, используйте прозрачное шифрование данных (TDE), предлагаемое поставщиком системы управления базами данных, для защиты ваших данных и файлов журналов, а также убедитесь, что резервные копии также зашифрованы.

Безопасность данных при передаче

Данные передаются или отправляются, когда они перемещаются из одного расположения в другое, например в пределах предприятия или в Azure либо извне, например через Интернет к пользователю. Azure предлагает несколько механизмов обеспечения конфиденциальности данных при передаче. Все механизмы могут использовать методы защиты, такие как шифрование. Эти механизмы включают в себя следующее:

- Обмен данными через виртуальные частные сети (VPN) с использованием шифрования IPsec/IKE

- Протокол TLS 1.2 или более поздней версии при использовании компонентов Azure, такие как Шлюз приложений Azure или Azure Front Door

- Протоколы, доступные на виртуальных машинах Azure, например Windows IPsec или SMB

Шифрование с использованием MACsec, стандарта IEEE на уровне канала передачи данных, автоматически включается для всего трафика Azure между центрами обработки данных Azure. Это шифрование обеспечивает конфиденциальность и целостность данных клиентов. Дополнительные сведения см. в статье Защита данных клиентов Azure.

Управление ключами и секретами

Для управления ключами и секретами шифрования диска для операционных систем, отличных от HANA Windows и Windows, используйте Azure Key Vault. Хранилище Key Vault предоставляет возможность подготовки сертификатов SSL/TLS и управления ими. Также можно защитить секреты с помощью аппаратных модулей безопасности (HSM). SAP HANA не поддерживается Azure Key Vault, поэтому необходимо использовать альтернативные методы, такие как ключи SAP ABAP или SSH.

Безопасность мобильных и веб-приложений

Для приложений с выходом в Интернет, таких как SAP Fiori, не забудьте распределить нагрузку в соответствии с требованиями приложения, сохраняя при этом уровни безопасности. Для обеспечения безопасности уровня 7 можно использовать сторонний брандмауэр веб-приложений (WAF), доступный в Azure Marketplace.

Что касается мобильных приложений, Microsoft Enterprise Mobility + Security может интегрировать приложения SAP с выходом в Интернет, поскольку это помогает защитить и обезопасить вашу организацию и предоставляет сотрудникам новые и гибкие способы работы.

Безопасное управление трафиком

Для приложений с выходом в Интернет необходимо обязательно распределить нагрузку в соответствии с требованиями приложения, сохраняя при этом уровни безопасности. Балансировка нагрузки — это распределение рабочих нагрузок между несколькими вычислительными ресурсами. Балансировка нагрузки нацелена на оптимизацию использования ресурсов, увеличение пропускной способности, уменьшение времени отклика и предотвращение перегрузки одного ресурса. Балансировка нагрузки также может повысить доступность за счет распределения рабочей нагрузки между резервными вычислительными ресурсами.

Подсистемы балансировки нагрузки направляют трафик на виртуальные машины в подсети приложений. Для обеспечения высокой доступности в этом примере используются веб-диспетчер SAP и подсистема балансировки нагрузки Azure ценовой категории "Стандартный". Эти две службы также поддерживают расширение производительности за счет горизонтального масштабирования. Также можно использовать Шлюз приложений Azure или другие продукты партнеров, в зависимости от типа трафика и требуемых функций, таких как завершение и переадресация Secure Sockets Layer (SSL).

Можно классифицировать службы балансировки нагрузки Azure по глобальным и региональным параметрам, а также для HTTP/S и отличные от HTTP/S.

Глобальные службы балансировки нагрузки распределяют трафик по региональным серверам, облакам или гибридным локальным службам. Эти службы направляют трафик конечных пользователей на ближайший доступный сервер. Эти службы также повышают доступность и производительность, реагируя на изменения в надежности или производительности службы. Эти службы можно рассматривать как системы, балансирующие нагрузку между приложениями, конечными точками или единицами масштабирования, размещенными в разных регионах или географических регионах.

Региональные службы балансировки нагрузки распределяют трафик в виртуальных сетях между виртуальными машинами или зональными и избыточными между зонами конечными точками службы в пределах региона. Можно рассматривать эти службы как системы, которые балансируют нагрузку между виртуальными машинами, контейнерами или кластерами в пределах региона в виртуальной сети.

Службы балансировки нагрузки HTTP/S — это подсистемы балансировки нагрузки уровня 7, которые принимают только трафик HTTP/S и предназначены для веб-приложений или других конечных точек HTTP/S. Службы балансировки нагрузки HTTP/S включают в себя такие функции, как разгрузка SSL, WAF, балансировка нагрузки на основе путей и сходство сеансов.

Службы балансировки нагрузки, отличные от HTTP/S, которые могут обрабатывать трафик, отличный от HTTP/S, рекомендуются для рабочих нагрузок, не связанных с Интернетом.

В следующей таблице представлены службы балансировки нагрузки Azure по категориям.

| Service | Глобальная или региональная | Рекомендуемый трафик |

|---|---|---|

| Azure Front Door | Глобальный | HTTP/S |

| Диспетчер трафика | Глобальный | Без поддержки HTTP/S |

| Шлюз приложений | Региональный | HTTP/S |

| Azure Load Balancer | Региональный | Без поддержки HTTP/S |

Azure Front Door — это сеть доставки приложений, которая обеспечивает глобальную балансировку нагрузки и ускорение сайтов для веб-приложений. Azure Front Door предлагает возможности балансировки нагрузки уровня 7, например разгрузку SSL, маршрутизацию на основе путей, быструю отработку отказа и кэширование для повышения производительности и доступности ваших приложений.

Диспетчер трафика — это подсистема балансировки нагрузки трафика на основе DNS, которая позволяет оптимально распределять трафик между службами в глобальных регионах Azure, обеспечивая при этом высокую доступность и скорость отклика. Поскольку Диспетчер трафика — это служба балансировки нагрузки на основе DNS, она балансирует нагрузку только на уровне домена. По этой причине эта служба не может выполнять отработку отказа так же быстро, как Azure Front Door. Это связано с распространенными проблемами с кэшированием DNS и системами, не поддерживающими значения срока жизни DNS.

Шлюз приложений предоставляет управляемый контроллер доставки приложений с различными возможностями балансировки нагрузки уровня 7. Можно использовать шлюз приложений, чтобы оптимизировать производительность веб-фермы за счет разгрузки прекращения запросов SSL, требующей интенсивного использования ЦП, на шлюзе.

Azure Load Balancer — это высокопроизводительная служба балансировки входящей и исходящей нагрузки уровня 4 со сверхнизкой задержкой для всех протоколов UDP и TCP. Подсистема балансировки нагрузки обрабатывает миллионы запросов в секунду. Подсистема балансировки нагрузки является зонально-избыточной, что обеспечивает высокую доступность в зонах доступности.

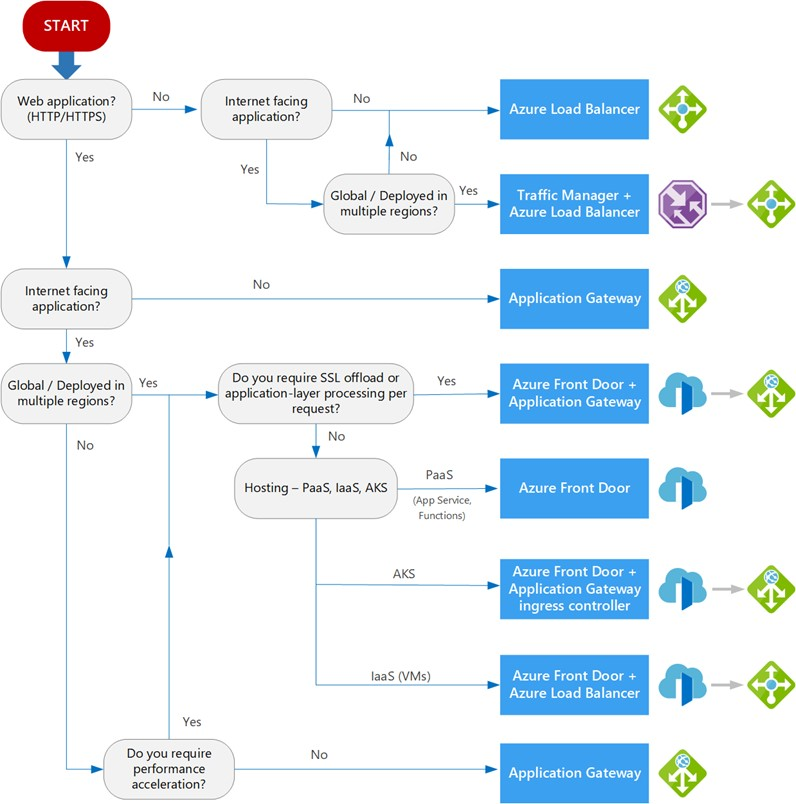

Обратитесь к следующему дереву решений, чтобы принять решение о балансировке нагрузки приложений SAP в Azure.

Каждое приложение SAP имеет уникальные требования, поэтому рассматривайте приведенную выше схему и рекомендации в качестве отправной точки для более подробной оценки. Если ваше приложение SAP состоит из нескольких рабочих нагрузок, оценивайте каждую рабочую нагрузку отдельно. Полное решение может включать два или более решений для балансировки нагрузки.

Мониторинг безопасности

Azure Monitor для решений SAP — это собственный продукт Azure для мониторинга ландшафтов SAP, который работает как с SAP на виртуальных машинах Azure, так и с крупными экземплярами HANA. Используя Azure Monitor для решений SAP, вы можете собирать данные телеметрии из инфраструктуры и баз данных Azure в одном централизованном расположении, а также визуально сопоставлять данные телеметрии для быстрого устранения неполадок.

Решения безопасности

Следующие рекомендации предназначены для различных сценариев безопасности. Требования в области безопасности заключаются в том, чтобы решение для обеспечения безопасности было рентабельным и масштабируемым.

| Область (сценарий) | Рекомендация | Примечания. |

|---|---|---|

| Ознакомьтесь с общим представлением о состоянии безопасности всей среды Azure и локальной среды. | Microsoft Defender для облака ценовой категории "Стандартный" | Microsoft Defender для облака ценовой категории "Стандартный" помогает подключить компьютеры Windows и Linux из локальной среды и облака и демонстрирует общее состояние безопасности. |

| Шифруйте все базы данных SAP в Azure, чтобы обеспечить соответствие нормативным требованиям. | Собственное шифрование SAP HANA и SQL TDE | Для баз данных используйте собственную технологию шифрования SAP HANA. Если вы используете базу данных SQL, включите TDE. |

| Защитите приложение SAP Fiori для глобальных пользователей при использовании HTTPS-трафика. | Azure Front Door | Azure Front Door — это сеть доставки приложений, которая обеспечивает глобальную балансировку нагрузки и ускорение сайтов для веб-приложений. |

Рекомендации по системе управления и обеспечению соответствия

Помощник по Azure предоставляется бесплатно и помогает получить общее представление по подпискам SAP в Azure. Ознакомьтесь с рекомендациями Помощника по Azure, чтобы узнать о надежности, отказоустойчивости, безопасности, производительности, стоимости и рекомендациях по проектированию совершенствования операций.

Использование Политики Azure

Политика Azure помогает обеспечивать соблюдение стандартов организации и оценивать соответствие в масштабе с помощью панели мониторинга соответствия. Политика Azure обеспечивает комплексное представление для оценки общего состояния среды с возможностью детализации для каждого ресурса и политики.

С помощью Политики Azure можно также приводить ресурсы в соответствие требованиям, используя функции пакетного исправления для имеющихся ресурсов и автоматического исправления для новых ресурсов. В примерах политик Azure разрешенные расположения применяются к группе управления, требуется тег и его значение для ресурсов, создается виртуальная машина с помощью управляемого диска или политик именования.

Управление расходами SAP на Azure

Управление расходами очень важно. Корпорация Майкрософт предлагает различные способы оптимизации расходов, такие как резервирование, правильное определение размера и отсрочка. Важно понимать и настраивать оповещения для предельной суммы расходов на Azure. Можно расширить этот мониторинг для интеграции с общим решением по управлению ИТ-услугами (ITSM).

Автоматизация развертываний SAP

Автоматизация развертываний SAP экономит ваше время и способствует уменьшению количества ошибок. Развертывание сложных ландшафтов SAP в общедоступном облаке является непростой задачей. Основные команды специалистов SAP могут быть хорошо знакомы с традиционными задачами по установке и настройке локальных систем SAP. Для проектирования, создания и тестирования развертываний облачных решений часто требуются дополнительные знания по работе с доменами. Дополнительные сведения см. в статье Автоматизация корпоративной платформы SAP и DevOps.

Блокировка ресурсов для рабочих нагрузок в рабочей среде

Создайте необходимые ресурсы Azure при запуске проекта SAP. Когда все добавления, перемещения и изменения завершены, а развертывание SAP в Azure работает, заблокируйте все ресурсы. Только суперадминистратор может разблокировать и разрешить изменение ресурса, например виртуальной машины. Дополнительные сведения см. в статье Блокировка ресурсов для предотвращения непредвиденных изменений.

Реализация управления доступом на основе ролей

Настройте управление доступом на основе ролей (RBAC) для SAP в подписках Azure, чтобы избежать случайных изменений, связанных с сетью. Можно разрешить участникам группы SAP в инфраструктуре Azure развертывать виртуальные машины в виртуальной сети Azure и запретить им изменять что-либо в виртуальной сети, связанной с подпиской концентратора. С другой стороны, вы разрешаете участникам команды по организации сети создавать и настраивать виртуальные сети, но запрещаете им развертывать или настраивать виртуальные машины в виртуальных сетях, где работают приложения SAP.

Использование соединителя Azure для SAP LaMa

В типичной среде SAP часто развертываются несколько ландшафтов приложений, таких как ERP, SCM и BW, и существует постоянная потребность в копировании и обновлении системы SAP. Примерами являются создание новых проектов SAP для технических выпусков или выпусков приложений или периодическое обновление систем контроля качества из рабочих копий. Сквозной процесс копирования и обновления системы SAP может занимать много времени и сил.

SAP Landscape Management (LaMa) Enterprise Edition может поддерживать эффективность работы за счет автоматизации некоторых шагов, связанных с копированием или обновлением системы SAP. Соединитель Azure для LaMa позволяет копировать, удалять и перемещать управляемые диски Azure, чтобы помочь рабочей команде SAP быстро выполнять копирование и обновление системы SAP, сокращая объем операций, выполняемых вручную.

Для операций с виртуальными машинами Соединитель Azure для LaMa может снизить эксплуатационные расходы ресурсов SAP в Azure. Можно останавливать или освобождать и запускать свои виртуальные машины SAP, что позволяет выполнять определенные рабочие нагрузки с уменьшенным профилем использования. Например, через интерфейс LaMa можно запланировать работу виртуальной машины в песочнице SAP S/4HANA с 08:00 до 18:00, 10 часов в день вместо 24 часов. Соединитель Azure для LaMa также позволяет изменять размер виртуальных машин, когда требования к производительности возникают непосредственно в LaMa.

Решения по управлению и соблюдению требований

Следующие рекомендации предназначены для различных сценариев соответствия и управления. Требования в области применения заключаются в том, чтобы решение было рентабельным и масштабируемым.

| Область (сценарий) | Рекомендация | Примечания. |

|---|---|---|

| Настройте модель управления для стандартных соглашений об именовании и получайте отчеты, основанные на данных по местам возникновения затрат. | Политика Azure и теги Azure | Используйте Политику Azure и теги вместе, чтобы обеспечить соответствие требованиям. |

| Избегайте случайного удаления ресурсов Azure. | Блокировки ресурсов Azure | Блокировки ресурсов Azure предотвращают случайное удаление ресурсов. |

| Получите общее представление об областях возможностей для оптимизации расходов, отказоустойчивости, безопасности, эффективности работы и производительности для SAP в Azure. | Помощник по Azure | Помощник по Azure предоставляется бесплатно и помогает получить общее представление по подпискам SAP в Azure. |

Следующие шаги

- Введение в систему безопасности Azure

- Руководство по архитектуре SAP в Azure

- Контрольный список для планирования и развертывания рабочих нагрузок SAP в Azure

- Рекомендации по переносу приложений SAP в Azure, часть 1

- SAP в Azure: проектирование для повышения эффективности и работоспособности

- SAP NetWeaver на виртуальных машинах Windows. Руководство по планированию и внедрению

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по