Управление доступом

Управление доступом — это часть системы безопасности, с которой пользователи сталкиваются в первую очередь и чаще всего. Они сталкиваются с ним при входе в систему на компьютерах и мобильных телефонах, при совместном использовании файла или попытке получить доступ к приложению, а также при использовании ключа идентификационной карточки для входа в здание или помещение. Несмотря на то что управление доступом — это еще не вся система безопасности, оно критически важно и требует надлежащего внимания для обеспечения надлежащего взаимодействия с пользователями и гарантий безопасности.

Просмотрите следующее видео, чтобы узнать, как разработать стратегию управления доступом, которая соответствует вашим конкретным потребностям.

От периметра безопасности до нулевого доверия

Традиционный подход к управлению доступом в сфере ИТ основывается на ограничении доступа к корпоративной сети и последующем добавлении надлежащих элементов управления. Эта модель позволяет ограничивать все ресурсы корпоративным сетевым подключением и становится слишком тесной для удовлетворения потребностей динамически развивающегося предприятия.

Организациям необходимо использовать подход к управлению доступом "Никому не доверяй", так как они переходят на удаленную работу и используют облачные технологии для цифрового преобразования своей бизнес-модели, модели взаимодействия с клиентами, вовлеченности сотрудников и модели предоставления прав.

Принципы модели "Никому не доверяй" помогают устанавливать и непрерывно улучшать обеспечение безопасности, в то же время поддерживая гибкость для того, чтобы идти в ногу с этим новым миром. Как правило, переход к модели "Никому не доверяй" начинается с управления доступом и работы с идентификаторами как предпочтительным и основным элементом управления при дальнейшем внедрении технологии безопасности сети в качестве ключевого элемента. Сетевые технологии и тактика периметра безопасности по-прежнему присутствуют в современной модели управления доступом, однако не являются главным и предпочтительным подходом в составе полной стратегии управления доступом.

Современное управление доступом

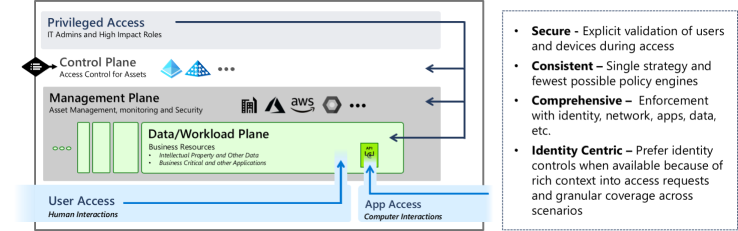

Организации должны разработать стратегию управления доступом, обладающую следующими характеристиками.

- Всесторонний характер и согласованность.

- Неукоснительное применение принципов обеспечения безопасности в рамках стека технологий.

- Гибкость, достаточная для удовлетворения потребностей организации.

На этой схеме представлены все элементы, которые должна учитывать организация при разработке стратегии управления доступом для нескольких рабочих нагрузок, нескольких облаков, различных уровней чувствительности бизнеса и доступа как для пользователей, так и для устройств.

Хорошая стратегия управления доступом предусматривает различные тактики и технологии. Для этого требуется практичный подход, применяющий для каждого сценария подходящую технологию и тактику.

Современная система управления доступом должна отвечать требованиям организации к производительности, а также обладать следующими характеристиками.

- Безопасность. Явно проверяйте уровень доверенности пользователей и устройств при запросах на доступ с помощью всех доступных данных и телеметрии. Такая конфигурация повышает вероятность обнаружения олицетворения зарегистрированных пользователей злоумышленниками. Кроме того, стратегия управления доступом должна быть направлена на исключение несанкционированной эскалации разрешений, например, предоставления разрешений, которые можно использовать для получения более высоких разрешений. Дополнительные сведения о защите привилегированного доступа см. в разделе Обеспечение безопасности привилегированного доступа.

- Согласованность. Следите за тем, чтобы средства обеспечения безопасности применялись в среде последовательно и беспрепятственно. Этот стандарт повышает удобство работы пользователей и не дает злоумышленникам возможности подключиться к уязвимостям в разъединенной или крайне сложной реализации управления доступом. Вы должны разработать единую стратегию управления доступом, использующая минимальное число обработчиков политики, чтобы избежать несогласованности конфигурации и смещения данных конфигурации.

- Всесторонний характер. Принудительное применение политики доступа должно выполняться максимально близко к ресурсам и путям доступа. Эта конфигурация повышает состояние безопасности и помогает беспрепятственно внедрить средства обеспечения безопасности в сценарии и ожидания пользователей. Воспользуйтесь преимуществами средств управления безопасностью для данных, приложений, удостоверений, сетей и баз данных, чтобы применять политики ближе к ценным активам организации.

- Ориентация на идентификаторы. Определите приоритеты использования идентификаторов и связанных элементов управления, если они доступны. Элементы управления идентификаторами предоставляют расширенный контекст для запросов доступа и контекст приложений, недоступный из необработанного сетевого трафика. Элементы управления сетью по-прежнему важны и порой оказываются единственным доступным вариантом (например, в операционных технологических средах), однако по возможности следует в первую очередь выбирать именно идентификатор. Диалоговое окно сбоя при доступе к приложению с уровня идентификатора будет точнее и информативнее блока сетевого трафика, что с большей вероятностью позволит пользователю устранить проблему без дорогостоящего обращения в службу поддержки.

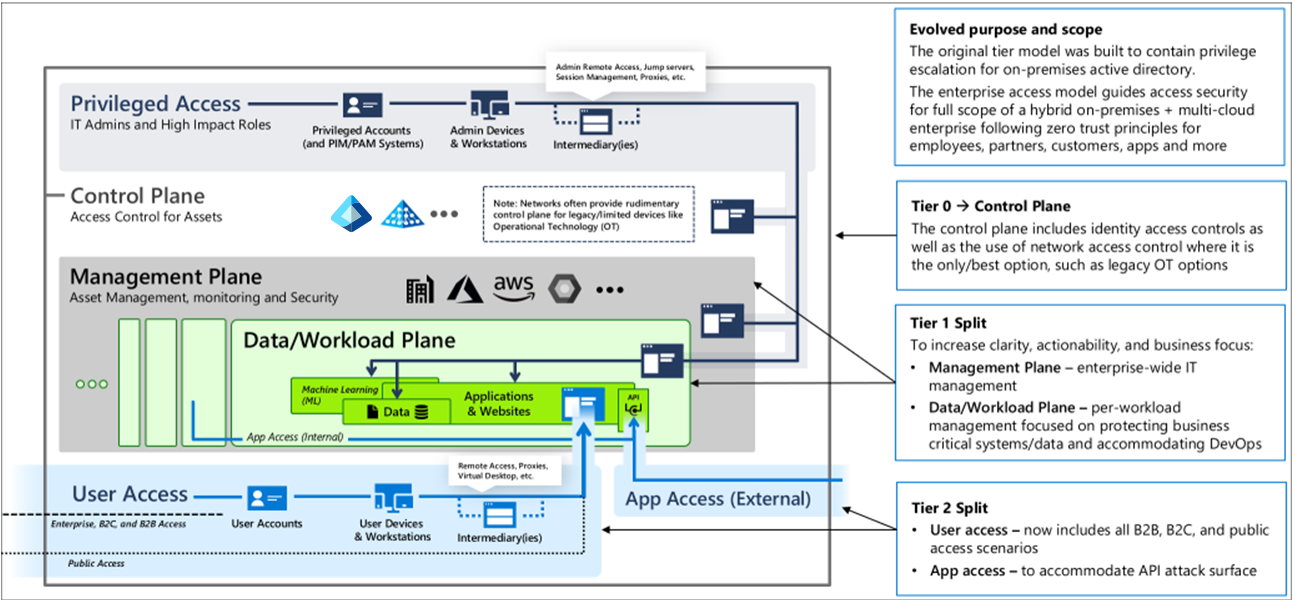

Корпоративная модель доступа

Корпоративная модель доступа — это комплексная модель доступа по принципу "Никому не доверяй". Эта модель предназначена для всех типов доступа внутренними и внешними пользователями, службами, приложениями и привилегированными учетными записями с административным доступом к системам.

Корпоративная модель доступа подробно описана в статье Корпоративная модель доступа.

Известный, надежный, разрешенный

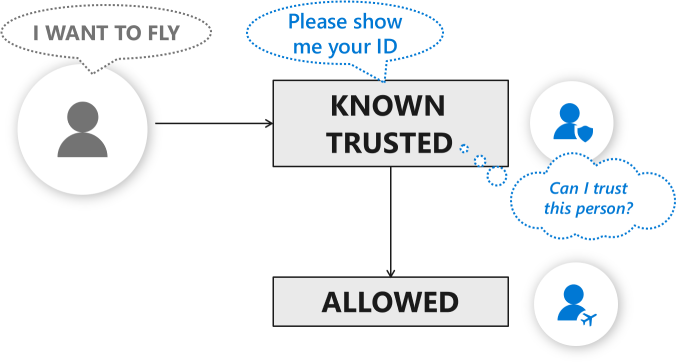

Одна из полезных перспектив по преобразованию управления доступом по принципу "Никому не доверяй" заключается в переходе от статического двухэтапного процесса проверки подлинности и авторизации к динамическому трехэтапному процессу под названием Известный, надежный, разрешенный:

- Известный. Проверка подлинности, которая гарантирует, что вы тот, за кого себя выдаете. Этот процесс аналогичен физическому процессу проверки удостоверения личности государственного образца с фотографией.

- Надежный. Проверка достаточного уровня доверенности пользователя или устройства для доступа к ресурсу. Этот процесс аналогичен сотрудникам службы безопасности в аэропорту, которые проверяют всех пассажиров на наличие рисов безопасности, прежде чем пропустить их в аэропорт.

- Разрешенный. Предоставление определенных прав и привилегий для приложения, службы или данных. Этот процесс похож на авиакомпанию, которая управляет тем, куда направляются пассажиры, в каком салоне они находятся (первый класс, бизнес-класс или эконом-класс) и должны ли они оплачивать багаж.

Основные технологии управления доступом

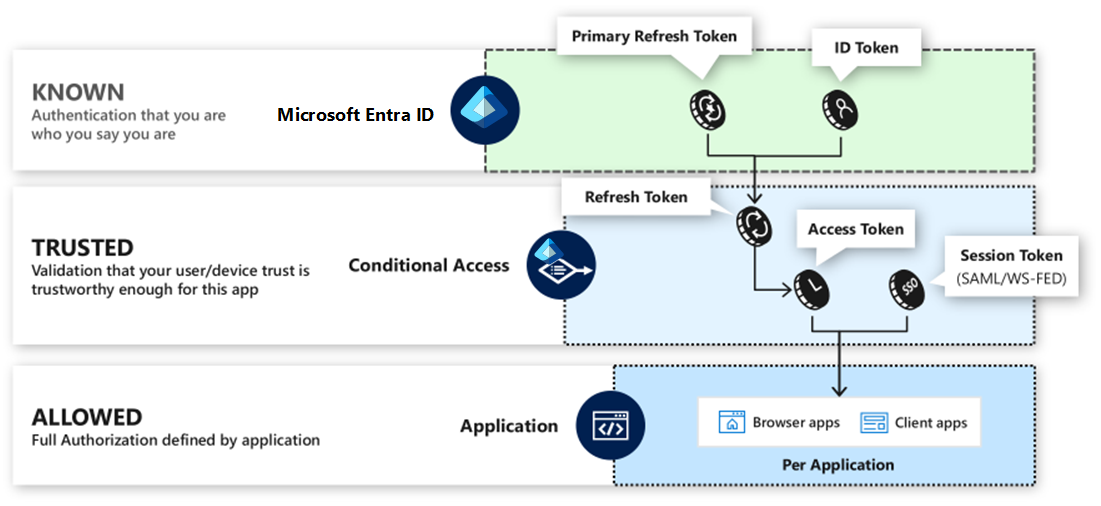

Ниже перечислены основные технические возможности, обеспечивающие современное управление доступом.

- Модуль политики. Компонент, в котором организации настраивают техническую политику безопасности в соответствии с требованиями организации к производительности и безопасности.

- Точки применения политики. Точки, обеспечивающие принятие модулем политик решений по выбору политик в ресурсах организации. Ресурсы включают данные, приложения, идентификаторы, сеть и базы данных.

На этой схеме показано, как идентификатор Microsoft Entra предоставляет механизм политики и точку применения политик, чтобы протоколы безопасности могли реализовать известный , доверенный, разрешенный подход.

Подсистема политик Microsoft Entra может быть расширена до других точек применения политик, в том числе:

- Современные приложения: приложения, использующие современные протоколы проверки подлинности.

- Устаревшие приложения: через прокси приложения Microsoft Entra.

- Решения для VPN и удаленного доступа: например, Cisco AnyConnect, Palo Alto Networks, F5, Fortinet, Citrix и Zscaler.

- Документы, электронная почта и другие файлы: через Защита информации Microsoft Purview.

- Приложения SaaS. Дополнительные сведения см. в руководствах по интеграции приложений SaaS с идентификатором Microsoft Entra.

Решения для доступа на основе данных

Для реализации принципа "Никому не доверяй" при явной проверке важно принять обоснованное решение. Модуль политики "Никому не доверяй" должен иметь доступ к различным данным пользователей и устройств, чтобы принимать целесообразные решения о безопасности. Такое разнообразие помогает с большей уверенностью выявлять следующие аспекты.

- Контролирует ли реальный пользователь учетную запись.

- Скомпрометировано ли устройство злоумышленником.

- Имеет ли пользователь соответствующие роли и разрешения.

Корпорация Майкрософт создала систему аналитики угроз, которая интегрирует контекст безопасности из множества различных источников сигналов. Дополнительные сведения см. в разделе Сводка по аналитике угроз Майкрософт.

Сегментация: разделение для защиты

Организации в рамках подхода к управлению доступом часто создают границы для разделения внутренней среды на отдельные сегменты. Цель такой конфигурации — сократить ущерб в результате успешной атаки на сегмент атаки. Сегментация обычно выполняется с помощью брандмауэров или другой технологии фильтрации сети, хотя концепцию также можно применить к идентификаторам и другим технологиям.

Сведения о применении сегментации в средах Azure см. в статье Компоненты и эталонная модель Azure.

Изоляция: как забыть о брандмауэре

Изоляция — это крайняя форма сегментации, которая иногда необходима для защиты критически важных ресурсов. Изоляция чаще всего используется для ресурсов, которые являются критически важными для бизнеса и для которых в то же время трудно обеспечить соответствие текущей политике и стандартам. Классы ресурсов, которым может потребоваться изоляция, включают такие системы операционных технологий, как:

- диспетчерское управление и сбор данных (SCADA);

- промышленная система управления (ICS).

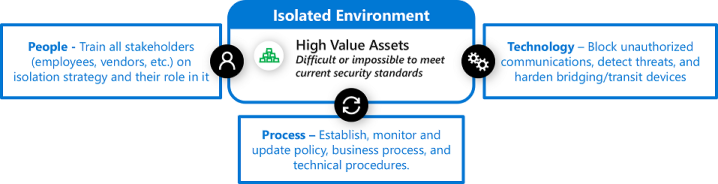

Изоляцию необходимо спроектировать в виде полноценной системы пользователей, процессов и технологий и интегрировать с бизнес-процессами для успешного и устойчивого выполнения. Этот подход обычно завершается неудачей, если реализовать его как чистого технологический без процессов и обучения для проверки и поддержания механизмов защиты. Определив проблему как статическую и техническую, можно попасть в ловушку и забыть о брандмауэре.

В большинстве случаев для реализации изоляции необходимы процессы, выполняемые различными командами, такими как команды по обеспечению безопасности, ИТ, операционным технологиям (OT), а иногда и деловым операциям. Успешная изоляция обычно состоит из следующих компонентов.

- Люди. Проинформируйте всех сотрудников, поставщиков и заинтересованных лиц о стратегии изоляции и роли, которую они в этой стратегии играют. Объясните, почему это важно, например, расскажите об угрозах, рисках и потенциальных последствиях для бизнеса, о том, что и как они должны делать.

- Процесс. Установите четкие политики, а также стандарты и процессы документирования для заинтересованных представителей бизнеса и технических заинтересованных лиц для всех сценариев, таких как доступ к поставщику, процесс управления изменениями, процедуры реагирования на угрозы, включая управление исключениями. Осуществляйте мониторинг, чтобы предотвратить смещение данных конфигурации, а также обеспечить неукоснительное и надлежащее выполнение других процессов.

- Технологии: реализуйте технические элементы управления, чтобы блокировать несанкционированные коммуникации, обнаруживать аномалии и потенциальные угрозы, а также укрепить устройства сопряжения и транзитные устройства, взаимодействующие с изолированной средой, например консоли операторов для систем операционных технологий.

Дополнительные сведения см. в разделе Защита ресурсов: сетевая изоляция.

Следующие шаги

Независимо от требований к управлению доступом ваша стратегия должна основываться на надлежащих базовых принципах. Рекомендации, приведенные в этих статьях и Cloud Adoption Framework, помогут организациям отыскать и реализовать правильный подход.

Следующая дисциплина — модернизации операций обеспечения безопасности.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по