Аналитика управления рисками

Ведение бизнеса всегда связано с рисками. Роль специалистов по безопасности состоит в том, чтобы информировать и консультировать руководителей при принятии решений по управлению рисками безопасности на существующих платформах. Цель обеспечения безопасности заключается в том, чтобы изучить особенности своего бизнеса и использовать знания и опыт в сфере безопасности для выявления рисков для бизнес-целей и активов. После этого специалисты по безопасности принимают решение по каждому риску, а затем представляют рекомендации относительно его приемлемости. Эти сведения предоставляются с учетом того, что ответственность за эти решения несет владелец ресурса или процесса.

Примечание

Общее правило для отчетности по рискам:

Лицо, которое несет риски и подтверждает их — это человек, который объясняет всем остальным, что пошло не так (зачастую перед телекамерами).

По мере дальнейшего развития целью обеспечения безопасности становится выявление и устранение рисков, а также последующая поддержка изменений бизнес-процессов при минимальных рисках. Такой уровень зрелости требует решений для аналитики рисков и интеграции глубокой безопасности. На любом уровне зрелости вашей организации в реестре риска должны отображаться основные риски безопасности. Затем эти риски необходимо снизить до приемлемого уровня.

Просмотрите следующее видео, чтобы узнать о выравнивании безопасности и управлении рисками в организации.

Что такое риск кибербезопасности?

Риск кибербезопасности — это потенциальный ущерб для бизнес-активов, дохода и репутации или их полное уничтожение. Такой ущерб вызывается тем, что злоумышленники пытаются похитить деньги, информацию или технологии.

Хотя эти атаки происходят в технической среде, они зачастую представляют риск для организации на всех уровнях. Риск кибербезопасности следует привести в соответствие с системой измерения, отслеживания и устранения рисков. Многие организации по-прежнему воспринимают риск кибербезопасности как техническую проблему, которую необходимо решить. Подобное восприятие приводит к неправильным выводам, которые не обеспечивают снижения стратегического влияния рисков на бизнес-процессы.

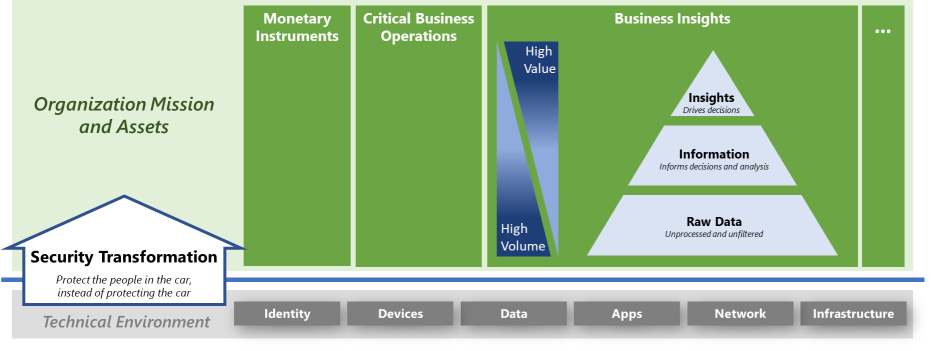

На следующей схеме показан переход от типичной технически-ориентированной программы на бизнес-платформу.

Руководители, отвечающие за безопасность, должны отступить от ориентированности на технологии и выяснить, какие активы и данные важны для руководителей в коммерческих структурах компании. Затем важно распределить приоритеты с учетом ценности для бизнеса, чтобы определить, на что именно и в каком объеме команды будут тратить время, силы и средства. Технический фокус вновь становится актуальным по мере того, как специалисты по безопасности и ИТ-специалисты разрабатывают новые решения. Однако если рассматривать риски кибербезопасности исключительно как технологические проблемы, то возникает опасность, что вы будете в итоге решать не те проблемы.

Согласованное управление рисками безопасности

Необходимо непрерывно работать над надежной коммуникацией между командой по обеспечению кибербезопасности и руководством организации. Эта концепция применима как к отношениям между людьми, так и к связи между явными процессами. Характер рисков безопасности и динамика бизнес-возможностей постоянно меняется. Источники рисков безопасности требуют непрерывных вложений в создание и совершенствование таких связей.

Ключом к этим связям является понимание того, как бизнес-ценность взаимосвязана с конкретными техническими активами. Без этого специалисты по безопасности вряд ли могут быть уверены в том, что действительно имеет значение для вашей организации. Защиту самых важных активов имя приходится обеспечивать интуитивно.

Очень важно начать этот процесс немедленно. Для начала необходимо оценить конфиденциальные и критически важные для бизнеса активы в организации.

Типичная процедура запуска такой трансформации:

- Обеспечьте взаимодействие с коммерческими структурами в рамках двусторонней связи:

- Общайтесь с каждым на понятном ему языке, чтобы разъяснить угрозы безопасности, используя понятную коммерческим специалистам терминологию. Такое разъяснение позволяет количественно оценить риск и влияние на общую бизнес-стратегию и миссию.

- Активно слушайте и изучайте информацию, общаясь с людьми в коммерческих структурах. Попробуйте оценить, насколько на важные бизнес-службы и информацию может повлиять их компрометация или нарушение безопасности. Понимание этих вещей позволяет корректно оценить значение инвестиций в политики, стандарты, обучение и средства управления безопасностью.

- Преобразуйте полученные данные о приоритетах для бизнеса и рисках в конкретные и устойчивые действия, например:

- Краткосрочные решения, которые ориентированы на выполнение важнейших задач.

- Защитите критически важные ресурсы и ценные данные с помощью соответствующих средств управления безопасностью. Эти элементы управления повышают безопасность, обеспечивая производительность бизнес-процессов.

- Сосредоточьтесь на существующих и новых угрозах, которые с наибольшей вероятностью повлияют на бизнес-процессы.

- Отслеживайте изменения в бизнес-стратегиях и инициативах, чтобы обеспечить постоянное соответствие требованиям.

- Долгосрочные решения определяют направление и приоритеты для стабильного прогресса в динамике при одновременном повышении уровня безопасности.

- Используйте принцип нулевого доверия, чтобы выработать стратегию, план и архитектуру для снижения рисков в организации. Приведите их в соответствие с принципом нулевого доверия, который предполагает нарушение безопасности, предоставление минимальных привилегий и явную проверку. Применение такого принципа позволяет перейти от статических элементов управления к более динамичным решениям, учитывающим риски. В основе этих решений — обнаружение аномального поведения в реальном времени независимо от места возникновения угрозы.

- Устранение технической задолженности можно рассматривать как согласованную стратегию, реализуемую за счет применения практических рекомендаций по обеспечению безопасности в масштабах организации. Например, можно заменить проверку подлинности на основе пароля на беспарольную многофакторную проверку подлинности, применить исправления безопасности, вывести из эксплуатации или изолировать устаревшие системы. Как и в случае с выплатой ипотеки, необходимо регулярно совершать платежи, чтобы получить доступ ко всем преимуществам и окупить свои вложения.

- Применяйте классификации данных, метки конфиденциальности и управление доступом на основе ролей для защиты от потери и компрометации данных в течение жизненного цикла. Эти действия не могут в полной мере охватить динамику и насыщенность бизнес-контекста и аналитических сведений. Однако эти ключевые факторы поддержки используются для защиты информации и управления данными, ограничивая поверхность атаки.

- Краткосрочные решения, которые ориентированы на выполнение важнейших задач.

- Развивайте здоровую культуру безопасности путем применения этих принципов на практике, публичного одобрения и моделирования правильного поведения. Культура должна быть ориентирована на открытое сотрудничество и совместную работу коммерческих структур, ИТ-отдела и специалистов по безопасности компании. Затем тот же фокус применяется в «мышлении, ориентированном на рост» в рамках непрерывного обучения. Изменения культуры должны быть ориентированы на устранение изолированных областей из систем безопасности, ИТ-инфраструктуры и более масштабной бизнес-структуры организации. Такие изменения позволяют улучшить обмен знаниями и повысить уровень отказоустойчивости.

Дополнительные сведения см. в разделе Определение стратегии безопасности.

Изучение рисков кибербезопасности

Риск кибербезопасности вызван тем, что злоумышленники пытаются похитить деньги, информацию или технологии. Важно понимать мотивацию и шаблоны поведения таких злоумышленников.

Цели

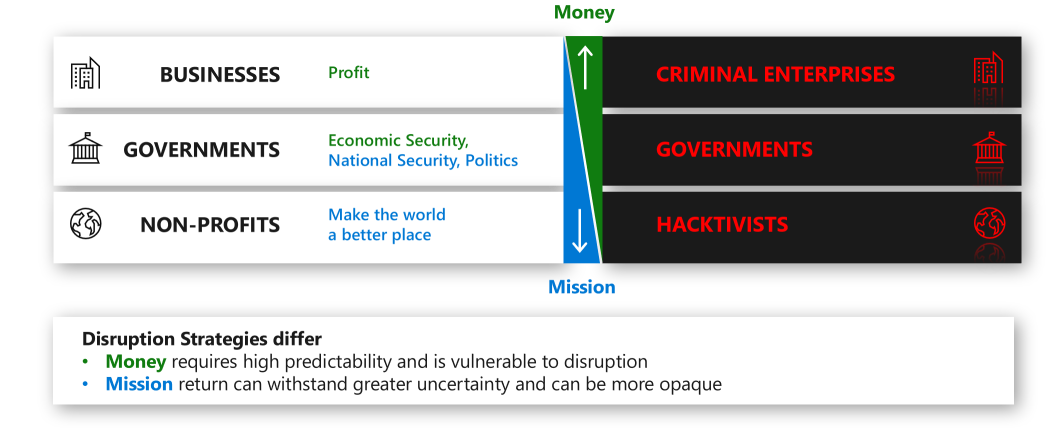

Мотивация и цели разных типов злоумышленников зеркально копируют мотивацию и цели легитимных организаций.

Понимание мотивации злоумышленников поможет оценить вероятность и потенциальные последствия различных типов атак. Несмотря на то, что в разных организациях используются примерно одни и те же стратегии безопасности и важнейшие технические инструменты управления, этот контекст помогает грамотно определить основные области для инвестиций в безопасность.

Дополнительные сведения см. в статье Снижение окупаемости инвестиций злоумышленниками.

Модели поведения

Организации сталкиваются с разнообразными моделями поведения злоумышленников, которые формируют их собственное поведение.

Товар: большинство угроз, с которыми обычно сталкиваются организации, реализованы злоумышленниками, целью которых является получение максимума прибыли при минимуме вложений. Такие злоумышленники обычно используют самые дешевые и наиболее эффективные из доступных инструментов и методик. Сложность этих атак (например, скрытые атаки и атаки с применением инструментария), как правило, возрастает по мере того, как тестируются и широко внедряются новые методы.

Лидерство: сложные атаки зависят от результатов долгосрочных действий зачастую активно финансируются. Доступность финансирования позволяет применять инновационные методики. Такие методики могут включать инвестиции в цепочки поставок или изменение тактики при реализации атаки, чтобы снизить вероятность обнаружения и расследования.

Как правило, злоумышленников отличают следующие качества:

- Гибкость: для получения доступа к сети используются несколько векторов атаки.

- Ориентированность на цель: злоумышленники достигают поставленной цели, получив доступ к вашей среде. Цели могут зависеть от конкретных людей, данных или приложений в вашей компании, но можно также определить конкретный класс целевых объектов. Например, «финансово-успешная компания, которая скорее всего заплатит за восстановление доступа к своим данным и системам».

- Скрытность: злоумышленники принимают меры предосторожности, чтобы удалить доказательства или скрыть свои следы, и как правило, это требует уже совсем других вложений и уровней приоритетности.

- Терпение: злоумышленники не торопятся, тщательно разведывая обстановку, чтобы верно оценить особенности инфраструктуры и бизнес-среды.

- Доступ к ресурсам и высокая квалификация: они хорошо подкованы в области технологий, на которые нацеливаются, хотя глубина знаний может быть разной.

- Опыт: злоумышленники используют проверенные методы и средства для получения повышенных разрешений на доступ к различным аспектам ресурсов и управление ими.

Дальнейшие действия

Чтобы повысить эффективность управления рисками, необходимо развернуть систему управления рисками для всех систем контроля и комплаенса. Чтобы правильно оценить риски, безопасность всегда следует рассматривать в рамках комплексного подхода.

- Интеграция безопасности — это следующая ключевая область в обеспечении безопасности.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по