Конфиденциальные контейнеры (предварительная версия) на Служба Azure Kubernetes

При росте разработки облачных приложений также необходимо обеспечить защиту рабочих нагрузок, выполняемых в облачных средах. Контейнеризация рабочей нагрузки формирует ключевой компонент для этой модели программирования, а затем защита контейнера имеет первостепенное значение для конфиденциальной работы в облаке.

Конфиденциальные контейнеры в Служба Azure Kubernetes (AKS) обеспечивают изоляцию уровня контейнера в рабочих нагрузках Kubernetes. Это дополнение к набору конфиденциальных вычислительных продуктов Azure и использует шифрование памяти AMD SEV-SNP для защиты контейнеров во время выполнения.

Конфиденциальные контейнеры привлекательны для сценариев развертывания, которые включают конфиденциальные данные (например, персональные данные или любые данные с строгой безопасностью, необходимой для соответствия нормативным требованиям).

Что делает контейнер конфиденциальным?

В соответствии с рекомендациями, заданными консорциумом конфиденциальных вычислений, корпорация Майкрософт является членом-основателем, конфиденциальные контейнеры должны выполнять следующие действия.

- Прозрачность: конфиденциальная среда контейнера, в которой предоставлен общий доступ к конфиденциальному приложению, вы можете увидеть и проверить, безопасно ли это. Все компоненты доверенной вычислительной базы (TCB) должны быть открытый код.

- Возможность аудита. У вас есть возможность проверить и узнать, какая версия пакета среды CoCo, включая гостевую ОС Linux, и все компоненты являются текущими. Корпорация Майкрософт подписывается на гостевую ОС и среду выполнения контейнера для проверки с помощью аттестации. Он также выпускает безопасный хэш-алгоритм (SHA) гостевой ОС сборки для создания строковой звуковой системы и истории управления.

- Полная аттестация: все, что является частью TEE, должно быть полностью измерено ЦП с возможностью удаленной проверки. Аппаратный отчет процессора AMD SEV-SNP должен отражать уровни контейнеров и хэш конфигурации среды выполнения контейнера через утверждения аттестации. Приложение может получить отчет оборудования локально, включая отчет, который отражает образ гостевой ОС и среду выполнения контейнера.

- Целостность кода. Принудительное применение среды выполнения всегда доступно с помощью определяемых клиентом политик для контейнеров и конфигурации контейнеров, таких как неизменяемые политики и подписывание контейнеров.

- Изоляция от оператора: проекты безопасности, предполагающие наименьшие привилегии и максимальную защиту изоляции от всех ненадежных сторон, включая администраторов клиента или клиента. Он включает обеспечение защиты существующего доступа к плоскости управления Kubernetes (kubelet) к конфиденциальным модулям pod.

Но с этими функциями конфиденциальности продукт должен добавить его простоту использования: он поддерживает все неизмененные контейнеры Linux с высоким уровнем соответствия функциям Kubernetes. Кроме того, он поддерживает разнородные пулы узлов (GPU, узлы общего назначения) в одном кластере для оптимизации затрат.

Какие формы конфиденциальных контейнеров в AKS?

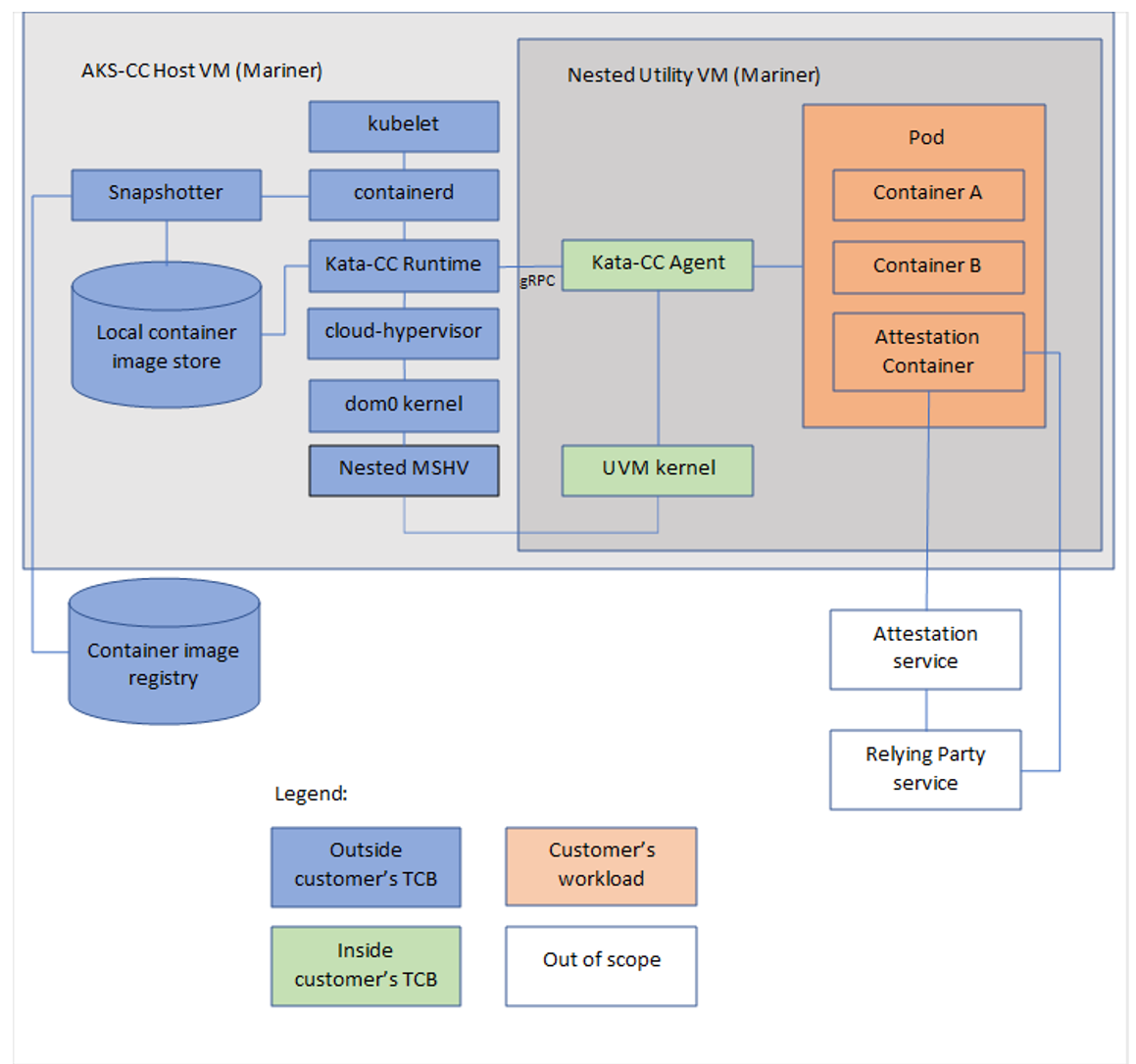

В соответствии с приверженностью Корпорации Майкрософт сообществу с открытым исходным кодом базовый стек для конфиденциальных контейнеров использует агент Kata CoCo в качестве агента, работающего на узле, на котором размещен модуль pod, на котором выполняется конфиденциальная рабочая нагрузка. Во многих технологиях TEE, требующих границы между узлом и гостем, Контейнеры Kata являются основой для начальной работы Kata CoCo. Корпорация Майкрософт также вернула сообщество Kata Coco к контейнерам питания, работающим внутри конфиденциальной виртуальной машины служебной программы.

Конфиденциальный контейнер Kata находится в узле контейнера Azure AKS Для Linux. Azure Linux и VMM облачной гипервизора (монитор виртуальных машин) — это программное обеспечение для конечных пользователей и пространства пользователей, используемое для создания виртуальных машин и управления ими.

Изоляция уровня контейнера в AKS

По умолчанию AKS все рабочие нагрузки используют одно ядро и один и тот же администратор кластера. При предварительной версии песочницы Pod в AKS изоляция выросла на более высокий уровень с возможностью обеспечить изоляцию ядра для рабочих нагрузок на одном узле AKS. Дополнительные сведения о функции см. здесь. Конфиденциальные контейнеры являются следующим шагом этой изоляции и используют возможности шифрования памяти базовых размеров виртуальных машин AMD SEV-SNP. Эти виртуальные машины представляют собой DCa_cc и ECa_cc размеры с возможностью серфинга корня доверия оборудования к модулям pod, развернутым на нем.

Начать

Чтобы приступить к работе и узнать больше о поддерживаемых сценариях, ознакомьтесь с нашей документацией ПО AKS.