Usecases

Используя технологии конфиденциальных вычислений, вы можете ужесточить виртуализированную среду от узла, гипервизора, администратора узла и даже собственного администратора виртуальной машины. В зависимости от модели угроз мы предлагаем различные технологии, которые позволяют:

Запрет несанкционированного доступа. Запустите конфиденциальные данные в облаке. Вы можете быть уверены, что Azure обеспечит наилучшую возможную защиту данных, не требуя существенно изменять рабочие процессы.

Соответствие нормативным требованиям. Миграция в облако и обеспечение полного контроля над данными для удовлетворения нормативных требований для защиты персональных данных и безопасного IP-адреса организации.

Обеспечение безопасной и ненадежной совместной работы: решение проблем в масштабах всей отрасли путем объединения данных между организациями, даже конкурентами, для разблокировки широкой аналитики данных и более глубокой аналитики.

Изоляция обработки: предложение новой волны продуктов, которые удаляют ответственность за частные данные с слепой обработкой. Пользовательские данные даже не могут быть получены поставщиком услуг.

Сценарии

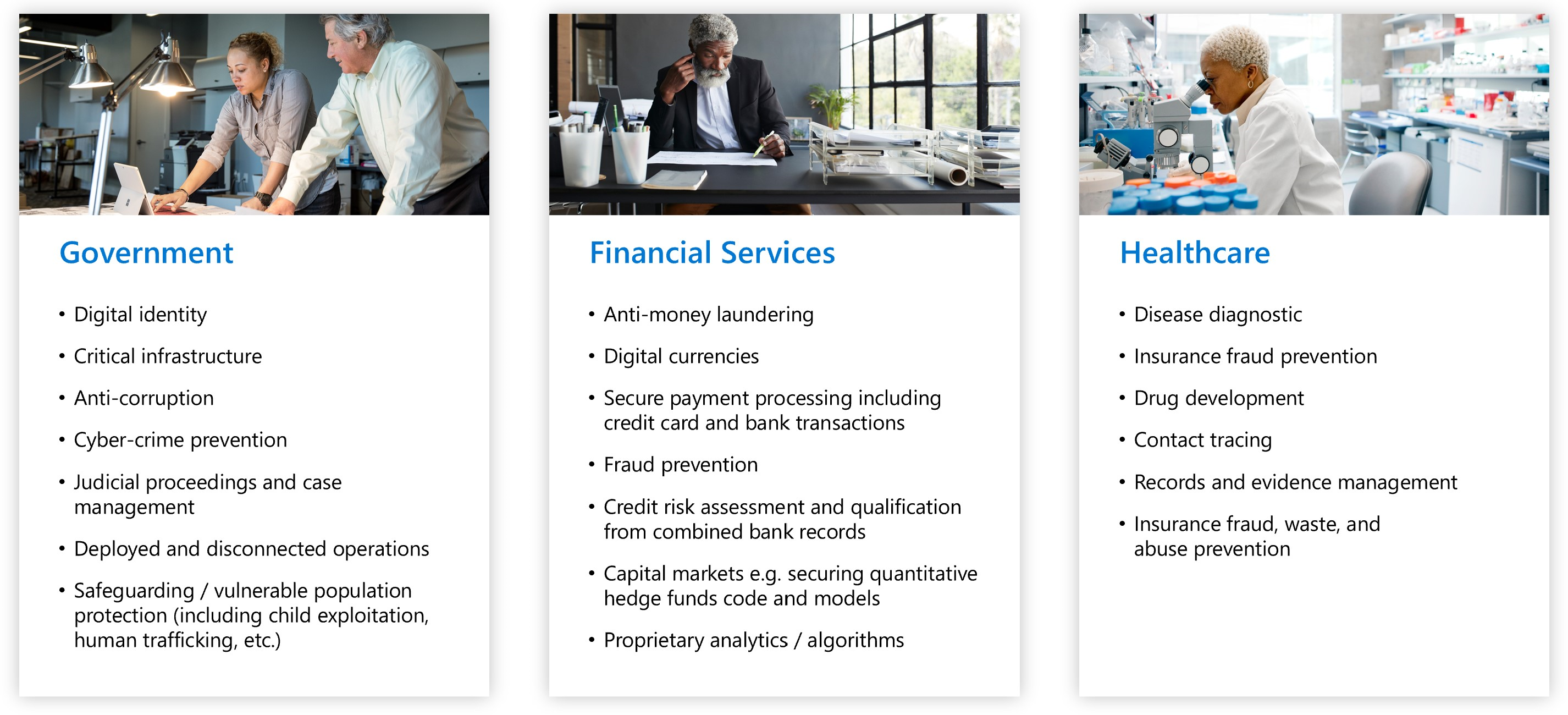

Конфиденциальные вычисления могут применяться к различным сценариям защиты данных в регулируемых отраслях, таких как государственные, финансовые услуги и институты здравоохранения. Например, предотвращение доступа к конфиденциальным данным помогает защитить цифровое удостоверение граждан от всех вовлеченных сторон, включая поставщика облачных услуг, в котором оно хранится. Одни и те же конфиденциальные данные могут содержать биометрические данные, используемые для поиска и удаления изображений со сценами противозаконной эксплуатации детей, предотвращения торговли людьми, а также для помощи в цифровой криминалистической экспертизе.

В этой статье представлен обзор нескольких распространенных сценариев. Приведенные в этой статье рекомендации станут отправной точкой при разработке приложения, которое использует службы и платформы конфиденциальных вычислений.

Ознакомившись с данной статьей, вы сможете ответить на следующие вопросы.

- Какие сценарии существуют для конфиденциальных вычислений в Azure?

- Каковы преимущества использования конфиденциальных вычислений в Azure для сценариев с несколькими сторонами, улучшенной конфиденциальности данных клиентов и блокчейн-сетей?

Безопасное вычисление с несколькими участниками

Для бизнес-транзакций и совместной работы проектов требуется совместное использование информации несколькими сторонами. Часто данные с общим доступом являются конфиденциальными. Это могут быть персональные данные, финансовые записи, медицинские записи, частные данные и т. д. Данные государственных и частных организаций должны быть защищены от несанкционированного доступа. Иногда эти организации даже хотят защитить данные от операторов вычислительной инфраструктуры или инженеров, архитекторов безопасности, бизнес-консультантов и специалистов по обработке и анализу данных.

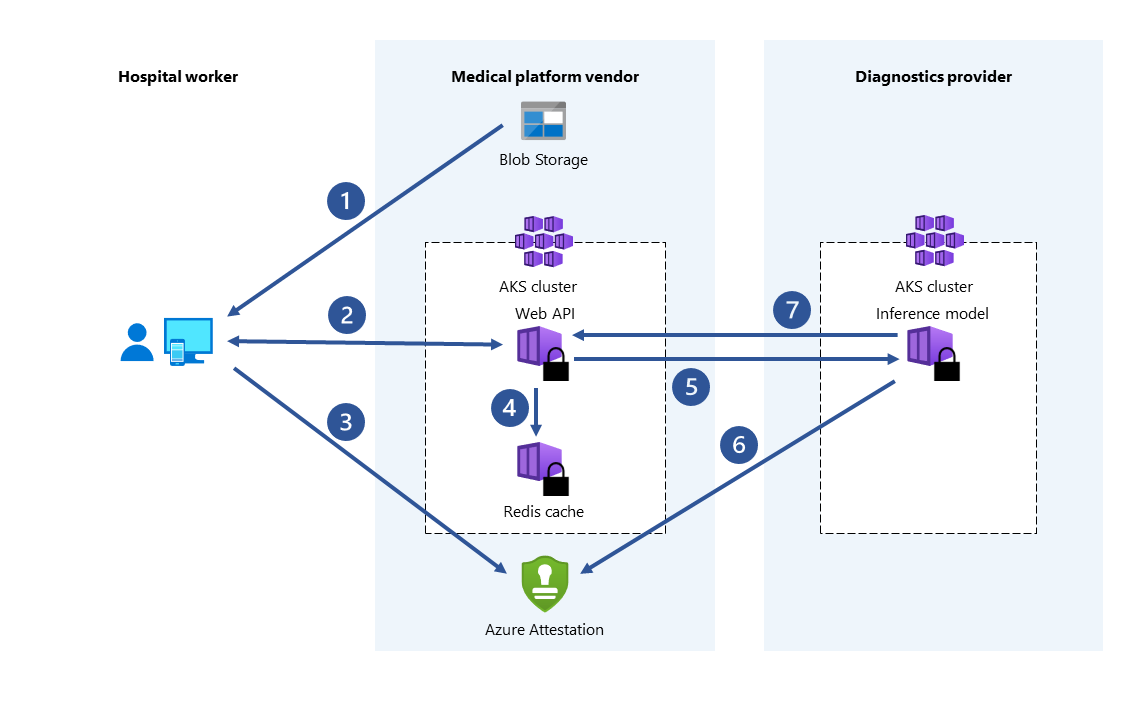

Например, использование машинного обучения для служб здравоохранения получило невероятное развитие, так как мы получили доступ к большим наборам данных и снимкам пациентов, отсканированным медицинскими устройствами. Несколько источников данных имеют преимущества для диагностики болезней и разработки лекарств. Больницы и институты здравоохранения могут совместно работать, предоставляя медицинские записи пациента в централизованной доверенной среде выполнения (TEE). Службы машинного обучения, запущенные в TEE, выполняют статистическое вычисление и анализ данных. Этот статистический анализ данных может обеспечить более высокую точность прогнозов с помощью моделей обучения в консолидированных наборах данных. Благодаря конфиденциальным вычислениям больницы могут снизить риски нарушения конфиденциальности пациентов.

Конфиденциальные вычисления в Azure позволяют обрабатывать данные из нескольких источников, не раскрывая входные данные другим сторонам. Такой тип безопасных вычислений разрешает многие сценарии, такие как противодействие отмыванию денег, обнаружение мошенничества и безопасный анализ медицинских данных.

Несколько источников могут передать свои данные в один анклав на виртуальной машине. Одна сторона отправляет анклаву команду выполнить вычисление или обработку данных. Ни одна из сторон (даже та, которая фактически выполняет анализ) не может видеть переданные в анклав данные другой стороны.

При обеспечении безопасности многосторонних вычислений зашифрованные данные переходят в анклав. Анклав расшифровывает данные с помощью ключа, выполняет анализ, получает результат и отправляет зашифрованный результат, который сторона может расшифровать с помощью назначенного ключа.

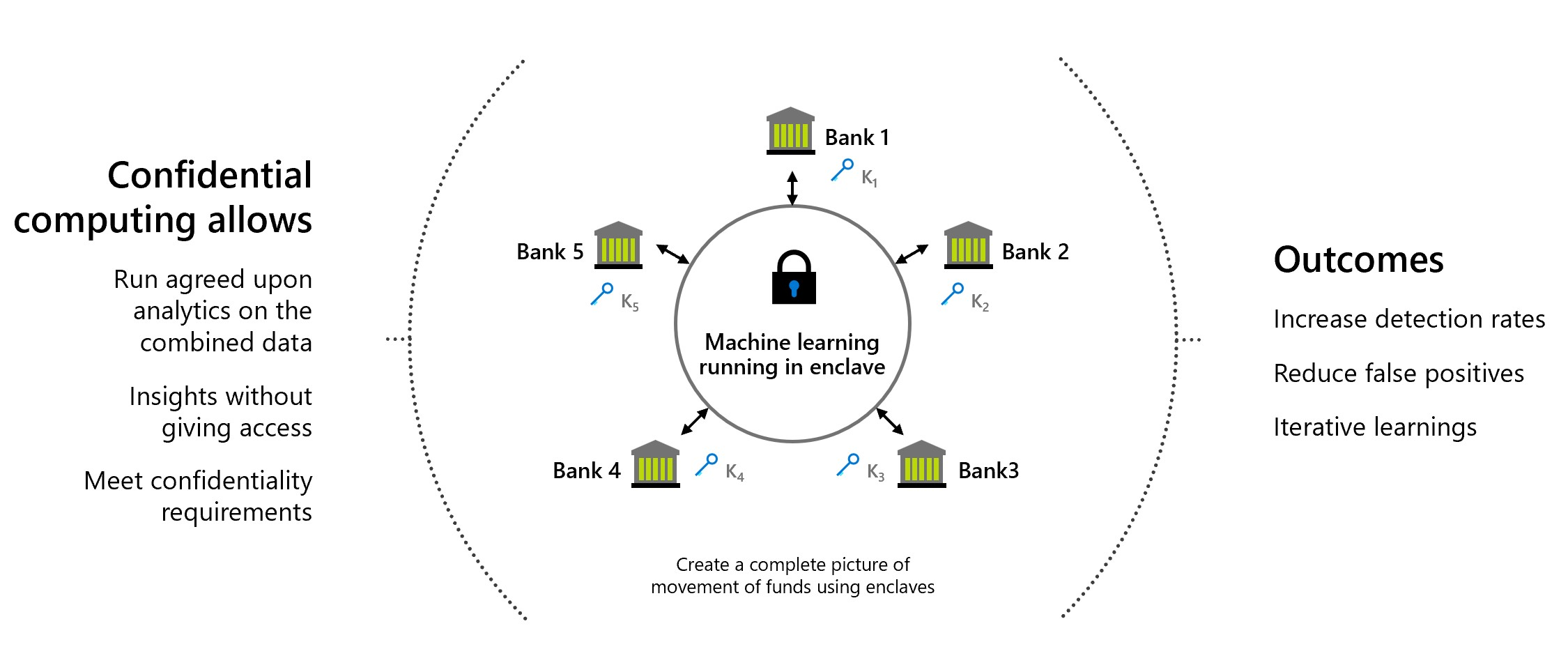

Борьба с отмыванием денег

В нашем примере защищенных вычислений с несколькими участниками объединяются данные нескольких банков, ни один из которых не предоставляет другим персональные данные своих клиентов. Банки применяют согласованные аналитические вычисления по объединенному набору конфиденциальных данных. Аналитика по объединенному набору данных позволяет обнаруживать перемещения денег, выполняемые одним человеком между несколькими банками, при этом банки не получают доступа к чужим данным.

Благодаря конфиденциальным вычислениям эти финансовые учреждения могут увеличить долю обнаруженных мошенничеств, сценариев отмывания денег, сократить количество ложных срабатываний и увеличить размер наборов данных, используемых для обучения.

Разработка медикаментов в сфере здравоохранения

Партнерские платформы здравоохранения объединяют наборы данных о пациентах и применяют их для обучения модели машинного обучения. Каждое медицинское учреждение может видеть только свой набор данных. Другие учреждения и даже поставщик облачных услуг не смогут просматривать эти данные или результирующую модель. Все учреждения получат пользу от применения обученной модели. Создавая модель по большему объему данных, мы повышаем ее точность. Каждое учреждение, которое участвовало в обучении модели, сможет использовать ее и получать полезные результаты.

Защита конфиденциальности с помощью Решений Интернета вещей и интеллектуального создания

Многие страны или регионы имеют строгие законы о конфиденциальности о сборе и использовании данных о присутствии и перемещениях людей внутри зданий. К ним могут относиться данные, которые напрямую идентифицируются с камер видеонаблюдения или индикаторов безопасности. Или косвенно идентифицируемый, где различные наборы данных датчика могут считаться личными при группировке.

Конфиденциальность должна быть сбалансирована с затратами и экологическими потребностями, где организации стремятся понять заполнение или движение, чтобы обеспечить наиболее эффективное использование энергии для тепла и освещения здания.

Определение областей корпоративной недвижимости не занято сотрудниками отдельных отделов, как правило, требует обработки некоторых персональных данных вместе с менее отдельными данными, такими как температуры и световые датчики.

В этом случае основная цель заключается в том, чтобы анализ данных о заполнении и датчиках температуры обрабатывался вместе с датчиками трассировки движения CCTV и данными прокрутки значков, чтобы понять использование без предоставления необработанных статистических данных любому пользователю.

Конфиденциальные вычисления используются здесь путем размещения приложения анализа (в этом примере, работающего на конфиденциальной Экземпляры контейнеров) в доверенной среде выполнения, в которой данные, используемые в использовании, защищены шифрованием.

Агрегированные наборы данных из многих типов датчиков и веб-канала данных управляются в базе данных Sql Azure Always Encrypted с помощью анклава, это защищает запросы, шифруя их в памяти. Это предотвращает доступ администратора сервера к статистическому набору данных во время запроса и анализа.

Юридические или юрисдикционные требования

Обычно применимо к FSI и здравоохранению, где существуют юридические или нормативные требования, ограничивающие, где могут обрабатываться определенные рабочие нагрузки и храниться неактивных данных.

В этом случае мы используем сочетание технологий конфиденциальных вычислений Azure с Политика Azure, группами безопасности сети (NSG) и условным доступом Microsoft Entra, чтобы обеспечить выполнение следующих целей защиты для "лифта и смены" существующего приложения:

- Приложение защищено от оператора облака при использовании с помощью конфиденциальных вычислений

- Ресурсы приложений можно развертывать только в регионе "Западная Европа Azure"

- Потребители приложения, выполняющие проверку подлинности с помощью современных протоколов проверки подлинности, могут быть сопоставлены с суверенным регионом, из которых они подключаются, и запрещен доступ, если они не находятся в разрешенном регионе.

- Доступ с использованием административных протоколов (RDP, SSH и т. д.) ограничен доступом из службы Бастиона Azure, интегрированной с управление привилегированными пользователями (PIM). Политика PIM требует политики условного доступа, которая проверяет, какой суверенный регион обращается администратор.

- Все действия журнала служб в Azure Monitor.

Производство — защита IP-адресов

Производственные организации защищают IP-адрес вокруг своих производственных процессов и технологий, часто производство передается на аутсорсинг третьим лицам, которые имеют дело с физическими производственными процессами, которые могут считаться "враждебными" средами, где существуют активные угрозы кражи этого IP-адреса.

В этом примере Tailspin Toys разрабатывает новую игрушку линии, конкретные измерения и инновационные дизайны своих игрушек являются корпоративными владельцем, и они хотят сохранить их в безопасности, в то время как гибкие, над которыми компания они решили физически производить свои прототипы.

Contoso, высококачественная трехмерная печать и тестирование компании предоставляют системы, которые физически печатают прототипы на большом масштабе и выполняют их с помощью тестов безопасности, необходимых для утверждений безопасности.

Компания Contoso развертывает управляемые клиентом контейнерные приложения и данные в клиенте Contoso, который использует свои трехмерные средства печати через API типа Интернета вещей.

Компания Contoso использует данные телеметрии из физических производственных систем для управления выставлением счетов, планирования и упорядочения материалов, в то время как Tailspin Toys использует данные телеметрии из набора приложений, чтобы определить, насколько успешно их игрушки могут быть изготовлены и дефекты.

Операторы Contoso могут загрузить набор приложений Tailspin Toys в клиент Contoso с помощью предоставленных образов контейнеров через Интернет.

Политика конфигурации Tailspin Toys требует развертывания на оборудовании с поддержкой конфиденциальных вычислений, чтобы все серверы приложений и базы данных Tailspin были защищены во время использования от администраторов Contoso, даже если они работают в клиенте Contoso.

Если, например, администратор-изгой в Компании Contoso пытается переместить контейнеры Tailspin Toys, предоставленные контейнерами в общее вычислительное оборудование x86, которое не может предоставить доверенное окружение выполнения, это может означать потенциальное воздействие конфиденциального IP-адреса.

В этом случае подсистема политики экземпляра контейнеров Azure откажется от выпуска ключей расшифровки или запуска контейнеров, если вызов аттестации показывает, что требования политики не могут быть выполнены, гарантируя, что IP-адрес Tailspin Toys защищен в использовании и неактивном состоянии.

Само приложение Tailspin Toys закодировано, чтобы периодически вызывать службу аттестации и сообщать результаты обратно в Tailspin Toys через Интернет, чтобы обеспечить постоянное пульс состояния безопасности.

Служба аттестации возвращает криптографически подписанные сведения от оборудования, поддерживающего клиент Contoso, чтобы убедиться, что рабочая нагрузка выполняется внутри конфиденциального анклава, как ожидалось, аттестация находится вне контроля администраторов Contoso и основана на аппаратном корне доверия, который предоставляет конфиденциальные вычисления.

Повышенный уровень конфиденциальности данных клиентов

Несмотря на то что уровень безопасности, предоставляемый Microsoft Azure, быстро становится одним из основных факторов для внедрения облачных вычислений, уровень доверия клиентов к поставщику отличается. Клиент запрашивает:

- Минимальное оборудование, программное обеспечение и операционные TCB (доверенные вычислительные базы) для конфиденциальных рабочих нагрузок.

- Техническое применение, а не только бизнес-политики и процессы.

- Прозрачность сведений о гарантиях, остаточных рисках и их устранении.

Конфиденциальные вычисления идут в этом направлении, позволяя клиентам постепенно контролировать использование TCB для выполнения облачных рабочих нагрузок. Конфиденциальные вычисления в Azure позволяют клиентам точно определить все оборудование и программное обеспечение, имеющее доступ к их рабочим нагрузкам (данные и код), и предоставляют технические механизмы для проверки принудительного применения этой гарантии. То есть клиенты сохраняют полный контроль над своими секретами.

Независимость данных

В государственных учреждениях конфиденциальные вычисления в Azure — это решение, позволяющее повысить уровень доверия в целях защиты независимости данных в общедоступном облаке. Кроме того, благодаря увеличению внедрения возможностей конфиденциальных вычислений в службы PaaS в Azure более высокий уровень доверия можно достичь с меньшим воздействием на возможности инноваций, предоставляемых общедоступными облачными службами. Это сочетание защиты суверенитета данных с уменьшением влияния на способность инноваций делает конфиденциальные вычисления Azure очень эффективным ответом на потребности суверенитета и цифровой трансформации государственных служб.

Ограниченная цепочка доверия

Огромные инвестиции и революционные инновации в конфиденциальных вычислениях разрешили беспрецедентную степень удаления поставщика облачных служб из цепочки доверия. Конфиденциальные вычисления Azure обеспечивают самый высокий уровень суверенитета, доступный на рынке сегодня. Это позволяет клиентам и правительствам соответствовать своим потребностям суверенитета сегодня и по-прежнему использовать инновации завтра.

Конфиденциальные вычисления могут увеличить число рабочих нагрузок, подходящих для развертывания в общедоступном облаке. Это может привести к быстрому внедрению государственных служб для миграции и новых рабочих нагрузок, быстро повысить состояние безопасности клиентов и быстро включить инновационные сценарии.

Сценарии BYOK (создание собственных ключей)

Внедрение аппаратных модулей безопасности (HSM) разрешает безопасную передачу ключей и сертификатов в защищенное облачное хранилище — HSM, управляемый Azure Key Vault, — без предоставления поставщику облачных служб доступа к конфиденциальной информации. Передаваемые секреты никогда не существуют вне HSM в виде открытого текста, что позволяет выполнять сценарии для независимости ключей и сертификатов, которые создает клиент и управляет ими, но которые по-прежнему используют облачное безопасное хранилище.

Безопасность блокчейн

Сеть блокчейн представляет собой децентрализованную сеть узлов. Эти узлы выполняются и обслуживаются операторами (проверяющими сторонами), которые стремятся обеспечить целостность сети и достичь консенсуса в отношении ее состояния. Каждый узел хранит реплики реестров, которые используются для мониторинга транзакций блокчейна. Каждый узел содержит полную копию журнала транзакций, что гарантирует их целостность и доступность в распределенной сети.

Технологии блокчейна, основанные на конфиденциальных вычислениях, могут использовать аппаратные методы обеспечения конфиденциальности для защиты данных и вычислений. В некоторых случаях все журналы транзакций шифруются для защиты доступа к данным. Иногда транзакции выполняются в модуле вычислений внутри анклава на том же узле.