Настройка ограничений входящего IP-адреса в приложениях контейнеров Azure

Приложения контейнеров Azure позволяют ограничить входящий трафик в приложение-контейнер, настроив ограничения входящего трафика через конфигурацию входящего трафика.

Существует два типа ограничений:

- Разрешить входящий трафик только из диапазонов адресов, указанных в правилах разрешения.

- Запрет: запретить весь входящий трафик только из диапазонов адресов, указанных в правилах запрета.

если правила ограничения IP-адресов не определены, разрешен весь входящий трафик.

Правила ограничений IP-адресов содержат следующие свойства:

| Свойство | Стоимость | Описание |

|---|---|---|

| имя | строка | Имя правила. |

| description | строка | Описание правила. |

| ipAddressRange | Диапазон IP-адресов в формате CIDR | Диапазон IP-адресов в нотации CIDR. |

| действие | Разрешить или Запретить. | Действие, которое необходимо предпринять для правила. |

Параметр ipAddressRange принимает адреса IPv4. Определите каждый блок адресов IPv4 в нотации маршрутизации без классов (CIDR).

Примечание.

Все правила должны быть одинаковыми. Нельзя объединить правила и запретить правила.

Управление ограничениями входящего IP-адреса

Правила ограничений доступа к IP-адресам можно управлять с помощью портал Azure или Azure CLI.

Добавление правил

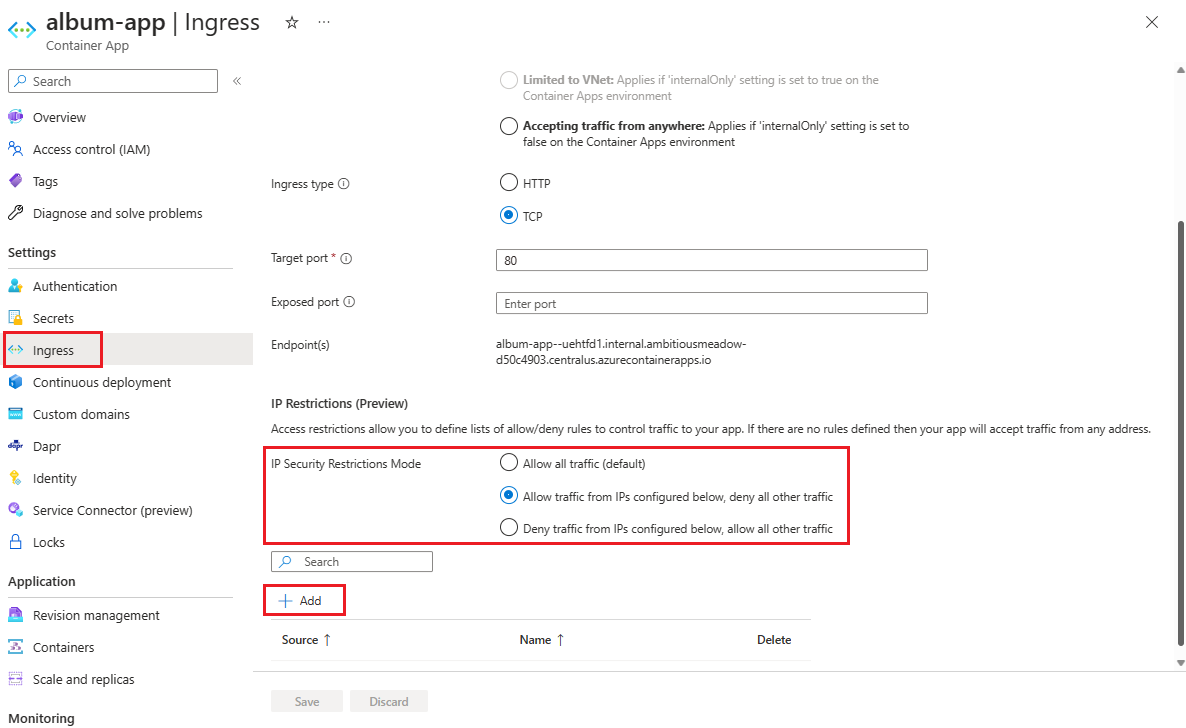

Перейдите в приложение-контейнер в портал Azure.

Выберите входящего трафика в меню слева.

Выберите режим ограничений безопасности IP-адресов, чтобы включить ограничения IP-адресов. Вы можете разрешить или запретить трафик из указанных диапазонов IP-адресов.

Чтобы создать правило, выберите Добавить.

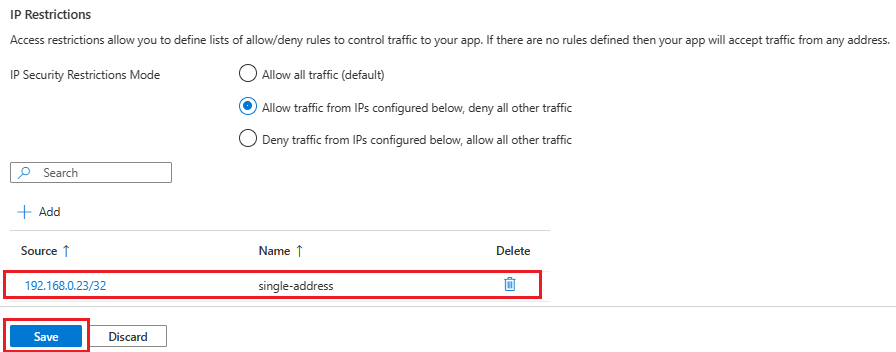

Введите значения в следующих полях:

Поле Description IPv4-адрес или диапазон Введите IP-адрес или диапазон IP-адресов в нотации CIDR. Например, чтобы разрешить доступ с одного IP-адреса, используйте следующий формат: 10.200.10.2/32. Название Введите имя правила. Description Введите описание правила. Выберите Добавить.

Повторите шаги 4-6, чтобы добавить дополнительные правила.

Завершив добавление правил, нажмите кнопку "Сохранить".

Обновление правила

- Перейдите в приложение-контейнер в портал Azure.

- Выберите входящего трафика в меню слева.

- Выберите правило, которое нужно обновить.

- Измените параметры правила.

- Нажмите кнопку "Сохранить", чтобы сохранить обновления.

- Нажмите кнопку "Сохранить " на странице входящего трафика, чтобы сохранить обновленные правила.

Удалить правило

- Перейдите в приложение-контейнер в портал Azure.

- Выберите входящего трафика в меню слева.

- Щелкните значок удаления рядом с правилом, которое вы хотите удалить.

- Выберите Сохранить.

Ограничения доступа к IP-адресам можно управлять с помощью az containerapp ingress access-restriction группы команд. Эта группа команд имеет следующие параметры:

set: создание или обновление правила.remove: удаление правила.list: вывод списка всех правил.

Создание или обновление правил

С помощью az containerapp ingress access-restriction set команды можно создать или обновить ограничения IP-адресов.

Группа az containerapp ingress access-restriction set команд использует следующие параметры.

| Аргумент | Значения | Description |

|---|---|---|

--rule-name (обязательно) |

Строка | Указывает имя правила ограничения доступа. |

--description |

Строка | Указывает описание правила ограничения доступа. |

--action (обязательно) |

Разрешить, запретить | Указывает, следует ли разрешать или запрещать доступ из указанного диапазона IP-адресов. |

--ip-address (обязательно) |

IP-адрес или диапазон IP-адресов в нотации CIDR | Задает диапазон IP-адресов для разрешения или запрета. |

Добавьте дополнительные правила, повторяя команду с другими --rule-name значениями и значениями--ip-address .

Создание правил разрешения

В следующем примере az containerapp access-restriction set команды создается правило для ограничения входящего доступа к диапазону IP-адресов. Прежде чем добавлять все правила разрешения, необходимо удалить все существующие правила запрета.

Замените значения в следующем примере собственными значениями.

az containerapp ingress access-restriction set \

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "my allow rule" \

--description "example of rule allowing access" \

--ip-address 192.168.0.1/28 \

--action Allow

Вы можете добавить в правила разрешения, повторив команду с другими --ip-address значениями и --rule-name значениями.

Создание правил запрета

В следующем примере az containerapp access-restriction set команды создается правило доступа для запрета входящего трафика из указанного диапазона IP-адресов. Перед добавлением правил запрета необходимо удалить все существующие правила разрешения.

Замените заполнители в следующем примере собственными значениями.

az containerapp ingress access-restriction set \

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "my deny rule" \

--description "example of rule denying access" \

--ip-address 192.168.0.100/28 \

--action Deny

Вы можете добавить в правила запрета, повторив команду с другими --ip-address значениями и --rule-name значениями. Если вы используете имя правила, которое уже существует, то существующее правило обновляется.

Обновление правила

Вы можете обновить правило с помощью az containerapp ingress access-restriction set команды. Диапазон IP-адресов и описание правила можно изменить, но не имя или действие правила.

Параметр --action является обязательным, но вы не можете изменить действие с allow to Deny или наоборот.

Если параметр опущен ---description , описание удаляется.

В следующем примере обновляется диапазон IP-адресов.

az containerapp ingress access-restriction set \

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "my deny rule" \

--ip-address 192.168.0.1/24 \

--description "example of rule denying access" \

--action Deny

Удаление ограничений доступа

В следующем примере az containerapp ingress access-restriction remove команда удаляет правило.

az containerapp ingress access-restriction list

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "<your rule name>"

Список ограничений доступа

В следующем примере az containerapp ingress access-restriction list команды перечислены правила ограничения IP-адресов для приложения контейнера.

az containerapp ingress access-restriction list

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP>