Отключение проверки подлинности в качестве шаблона ARM

Маркеры Azure AD используются при проверке подлинности пользователей реестра с помощью ACR. По умолчанию Реестр контейнеров Azure (ACR) принимает маркеры Azure AD с область аудитории, установленной для Azure Resource Manager (ARM), уровня управления плоскостями управления для управления ресурсами Azure.

Отключив маркеры аудитории ARM и применив маркеры аудитории ACR, вы можете повысить безопасность реестров контейнеров во время проверки подлинности, сузив область принятых маркеров.

При применении маркера аудитории ACR во время проверки подлинности реестра и входа в реестр будут приниматься только маркеры Azure AD с аудиторией, область определенной аудитории для ACR. Это означает, что ранее принятые маркеры аудитории ARM больше не будут допустимы для проверки подлинности реестра, тем самым повышая безопасность реестров контейнеров.

В этом руководстве описано следующее:

- Отключите проверку подлинности как arm в ACR — Azure CLI.

- Отключите проверку подлинности как руку в ACR — портал Azure.

Необходимые компоненты

- Установите или обновите Azure CLI версии 2.40.0 или более поздней. Чтобы узнать версию, выполните команду

az --version. - Войдите на портал Azure.

Отключение проверки подлинности как arm в ACR — Azure CLI

Отключение azureADAuthenticationAsArmPolicy приведет к принудительному использованию маркера аудитории ACR реестра. Чтобы найти версию, az --version можно использовать Azure CLI версии 2.40.0 или более поздней.

Выполните команду, чтобы отобразить текущую конфигурацию политики реестра для проверки подлинности с помощью маркеров ARM с реестром. Если состояние равно

enabled, то для проверки подлинности можно использовать как AR, так и маркеры аудитории ARM. Если состояние означаетdisabled, что для проверки подлинности можно использовать только маркеры аудитории ACR.az acr config authentication-as-arm show -r <registry>Выполните команду, чтобы обновить состояние политики реестра.

az acr config authentication-as-arm update -r <registry> --status [enabled/disabled]

Отключение проверки подлинности как руки в ACR — портал Azure

Отключение authentication-as-arm свойства путем назначения встроенной политики автоматически отключает свойство реестра для текущих и будущих реестров. Это автоматическое поведение для реестров, созданных в область политики. Возможные область политики включают уровень группы ресурсов область или уровень идентификатора подписки область в клиенте.

Вы можете отключить проверку подлинности как arm в ACR, выполнив следующие действия.

Войдите на портал Azure.

Ознакомьтесь со встроенными определениями политик ACR в определении встроенной политики azure-container-registry.

Назначьте встроенную политику, чтобы отключить определение проверки подлинности как arm — портал Azure.

Назначьте встроенное определение политики, чтобы отключить проверку подлинности маркера аудитории ARM — портал Azure.

Политику условного доступа реестра можно включить в портал Azure.

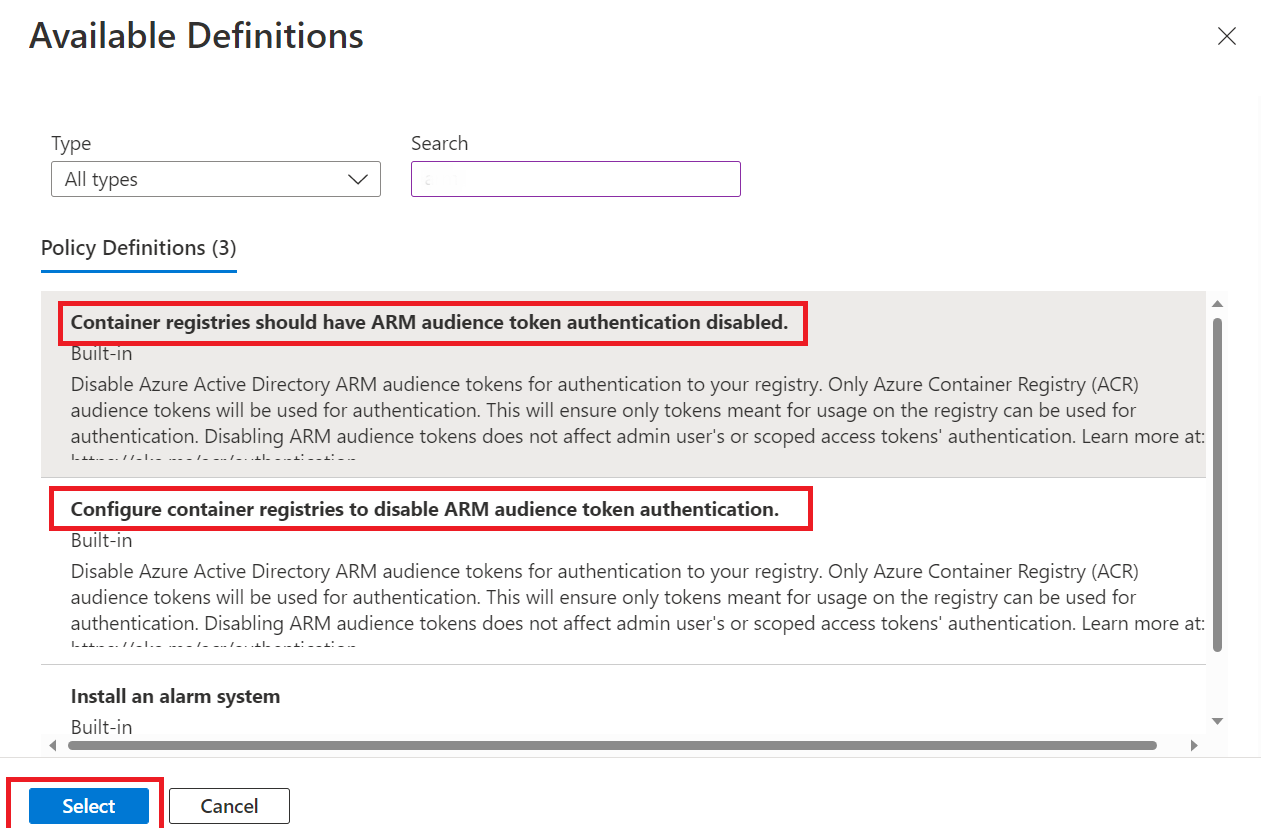

Реестр контейнеров Azure имеет два встроенных определения политик для отключения проверки подлинности как arm, как показано ниже:

Container registries should have ARM audience token authentication disabled.— Эта политика будет сообщать, блокировать любые несоответствующие ресурсы, а также отправлять запрос на обновление несоответствующего требованиям.Configure container registries to disable ARM audience token authentication.— Эта политика предлагает исправление и обновляет несоответствующие требованиям ресурсы.Войдите на портал Azure.

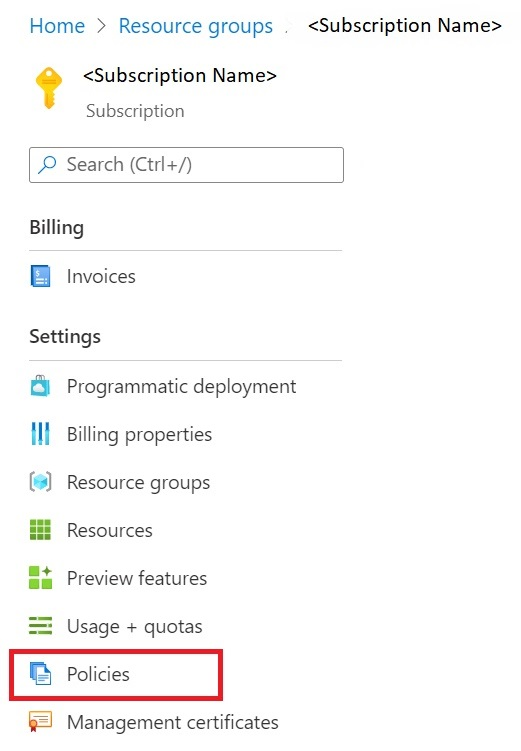

Перейдите к группе >Реестр контейнеров Azure> Resource Параметры> Policies.

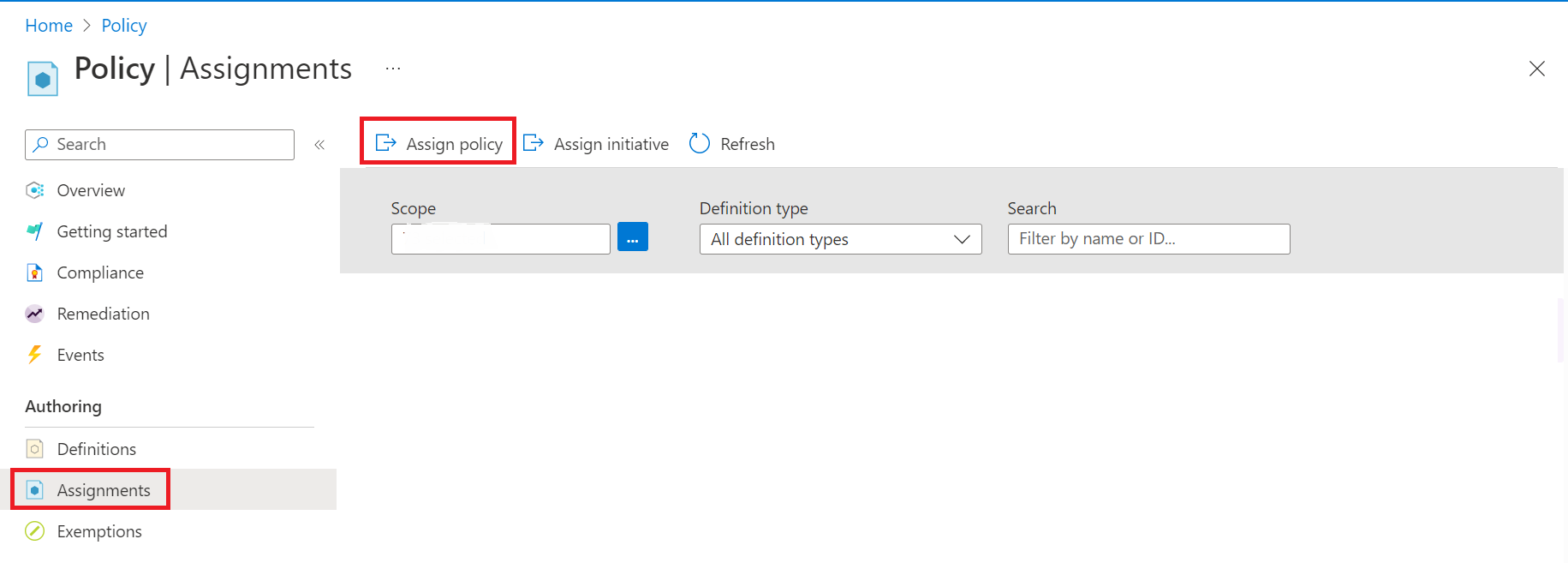

Перейдите к Политика Azure, в заданиях выберите "Назначить политику".

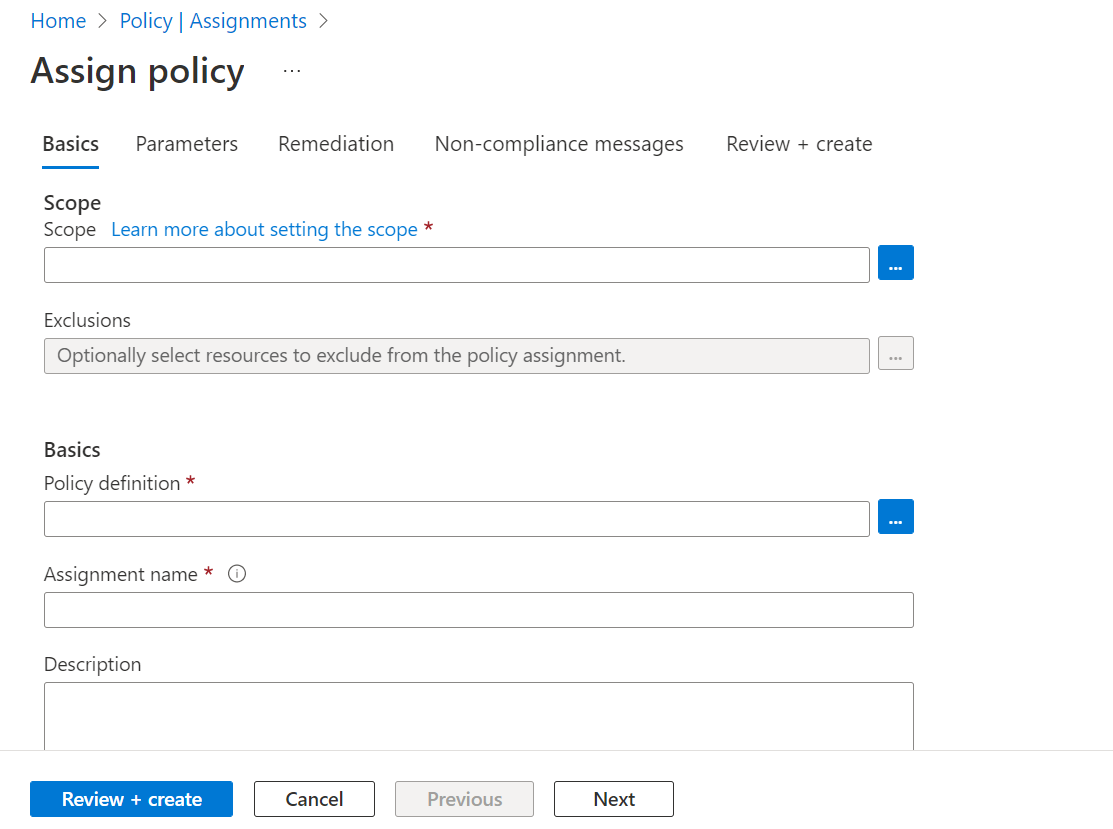

В разделе "Назначение политики" используйте фильтры для поиска и поиска области, определения политики, имени назначения.

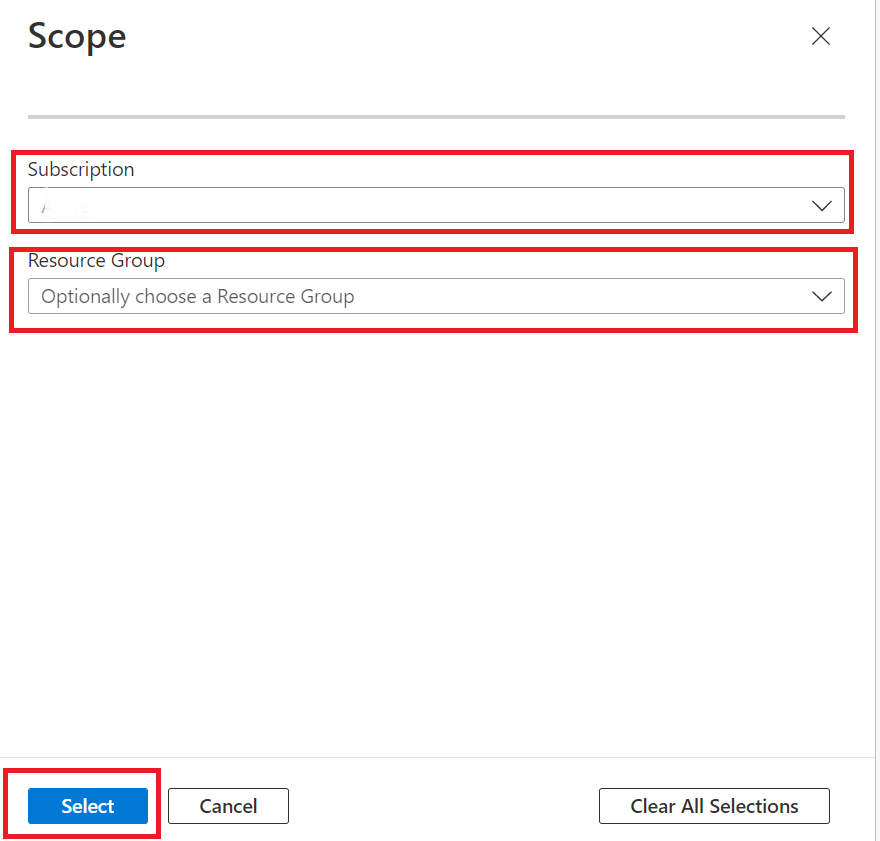

Выберите область для фильтрации и поиска подписки и группы ресурсов и нажмите кнопку "Выбрать".

Выберите определение политики для фильтрации и поиска встроенных определений политик для политики условного доступа.

Используйте фильтры для выбора и подтверждения области, определения политики и имени назначения.

Используйте фильтры для выбора состояний соответствия требованиям и поиска политик.

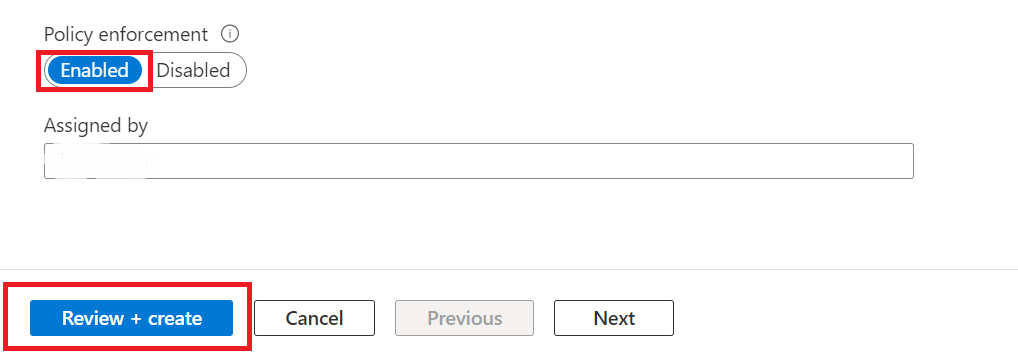

Подтвердите параметры и установите принудительное применение политик включено.

Выберите Просмотр и создание.