Частное подключение к реестру контейнеров Azure с помощью Приватного канала Azure

Ограничьте доступ к реестру, назначив частные IP-адреса виртуальной сети конечным точкам реестра и воспользовавшись Приватным каналом Azure. Сетевой трафик между клиентом в виртуальной сети и частными конечными точками реестра проходит через виртуальную сеть и приватный канал в магистральной сети Майкрософт, что позволяет избежать рисков общедоступного Интернета. Приватный канал также обеспечивает доступ к частному реестру из локальной среды через Azure ExpressRoute, частный пиринг или VPN-шлюз.

Вы можете настроить параметры DNS для частных конечных точек реестра таким образом, чтобы эти параметры обеспечивали доступ к выделенному частному IP-адресу реестра. При такой конфигурации DNS клиенты и службы в сети смогут по-прежнему обращаться к реестру по полному доменному имени реестра, например myregistry.azurecr.io.

В этой статье показано, как настроить частную конечную точку для реестра с помощью портала Azure (рекомендуется) или Azure CLI. Эта возможность доступна на уровне Премиум службы реестра контейнеров. Сведения об уровнях служб реестра и ограничениях см. в статье Уровни службы Реестра контейнеров Azure.

Важно!

Некоторые функции могут быть недоступны или требовать большего объема настройки в реестре контейнеров, который ограничивает доступ к частным конечным точкам, выбранным подсетям или IP-адресам.

- Если доступ к реестру через общедоступную сеть отключен, для доступа к реестру с помощью определенных доверенных служб, в том числе, через Центр безопасности Azure, требуется включение параметра сети для обхода сетевых правил.

- После отключения доступа к общедоступной сети экземпляры некоторых служб Azure, включая Azure DevOps Services, в настоящее время не могут получить доступ к реестру контейнеров.

- Частные конечные точки в настоящее время не поддерживаются управляемыми агентами Azure DevOps. Вам потребуется использовать локальный агент с сетевой линией видимости к частной конечной точке.

- Если в реестре есть утвержденная частная конечная точка и доступ через общедоступную сеть отключен, репозитории и теги нельзя включить в список за пределами виртуальной сети с помощью портала Azure, Azure CLI или других средств.

Примечание.

Начиная с октября 2021 года новые реестры контейнеров позволяют использовать не более 200 частных конечных точек. Созданные ранее реестры допускают не более 10 частных конечных точек. Чтобы увидеть ограничение для вашего реестра, используйте команду az acr show-usage. Откройте запрос в службу поддержки, чтобы увеличить ограничение до 200 частных конечных точек.

Необходимые компоненты

- Виртуальная сеть и подсеть, в которой настраивается частная конечная точка. Вы также можете создать новую виртуальную сеть и подсеть.

- Для тестирования рекомендуется настроить виртуальную машину в виртуальной сети. Действия по созданию тестовой виртуальной машины для доступа к реестру см. в статье Создание виртуальной машины с поддержкой Docker.

- Для выполнения действий с Azure CLI, описанных в этой статье, рекомендуется использовать Azure CLI версии 2.6.0 или более поздней. Если вам необходимо выполнить установку или обновление, см. статью Установка Azure CLI 2.0. Кроме того, можно воспользоваться запуском в Azure Cloud Shell.

- Если у вас еще нет реестра контейнеров Azure, создайте его (обязательно с уровнем "Премиум") и импортируйте в него из Microsoft Container Registry пример общедоступного образа, например

mcr.microsoft.com/hello-world. Создать реестр можно на портале Azure или с помощью Azure CLI.

Регистрация поставщика ресурсов реестра контейнеров

Чтобы настроить доступ к реестру, используя приватный канал из другой подписки или арендатора Azure, необходимо зарегистрировать в такой подписке поставщик ресурсов для Реестра контейнеров Azure. Используйте портал Azure, Azure CLI или другие инструменты.

Пример:

az account set --subscription <Name or ID of subscription of private link>

az provider register --namespace Microsoft.ContainerRegistry

Настройка закрытой конечной точки — портал (рекомендуется)

Настройте частную конечную точку при создании реестра или добавьте ее в имеющийся реестр.

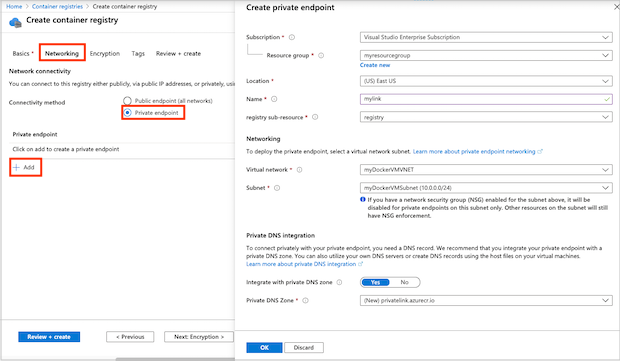

Создание частной конечной точки — новый реестр

При создании реестра на портале на вкладке Основные сведения в разделе SKU выберите Премиум.

Перейдите на вкладку Сеть.

В разделе Сетевое подключение выберите Частная конечная точка>+ Добавить.

Введите или выберите следующие сведения.

Параметр Значение Отток подписок Выберите свою подписку. Группа ресурсов Введите имя имеющейся группы или создайте новую. Имя. Введите уникальное имя. Подресурс реестра Выберите реестр. Сеть Виртуальная сеть Выберите виртуальную сеть для этой частной конечной точки. Например: myDockerVMVNET. Подсеть Выберите подсеть для частной конечной точки. Например: myDockerVMSubnet. Интеграция с частной зоной DNS Интегрировать с частной зоной DNS Выберите Да. Частная зона DNS Выберите (Создать) privatelink.azurecr.io. Настройте остальные параметры реестра, а затем нажмите кнопку Проверить и создать.

Приватный канал настроен и готов к использованию.

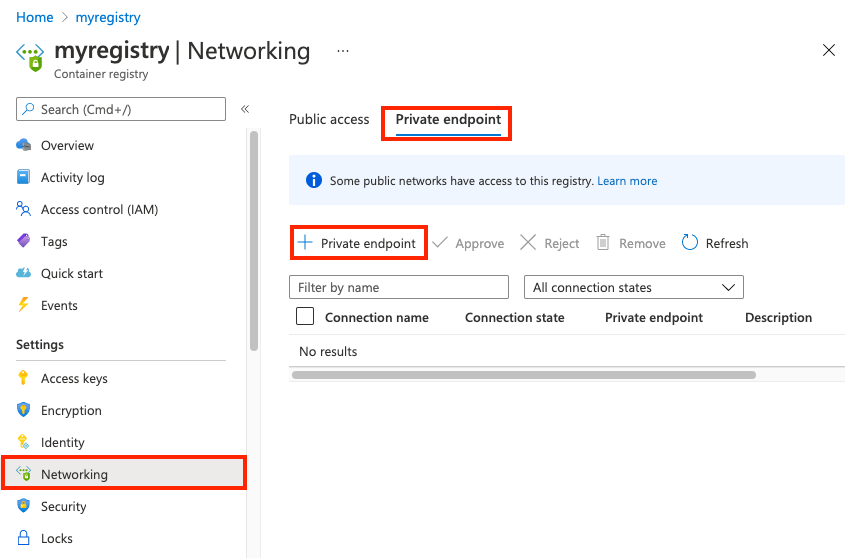

Создание частной конечной точки — имеющийся реестр

На портале перейдите к нужному реестру контейнеров.

В разделе Параметры выберите Сеть.

На вкладке Частные конечные точки выберите + Частная конечная точка.

На вкладке Основные сведения введите или выберите следующие значения параметров.

Параметр Значение Сведения о проекте Отток подписок Выберите свою подписку. Группа ресурсов Введите имя имеющейся группы или создайте новую. Сведения об экземпляре Имя. Введите имя. Регион выберите регион. По завершении выберите Далее: Ресурс.

Введите или выберите следующие сведения.

Параметр Значение Способ подключения В этом примере выберите Подключиться к ресурсу Azure в моем каталоге. Отток подписок Выберите свою подписку. Тип ресурса Выберите Microsoft.ContainerRegistry/registries. Ресурс Выберите имя реестра. Целевой подресурс Выберите реестр. Выберите Далее: Конфигурация.

Введите или выберите указанные ниже сведения.

Параметр Значение Сеть Виртуальная сеть Выберите виртуальную сеть для этой частной конечной точки. Подсеть Выберите подсеть для частной конечной точки. Интеграция с частной зоной DNS Интегрировать с частной зоной DNS Выберите Да. Частная зона DNS Выберите (Создать) privatelink.azurecr.io. Выберите Review + create (Просмотреть и создать). Вы будете перенаправлены на страницу Просмотр и создание, где Azure проверит вашу конфигурацию.

При появлении сообщения Проверка пройдена нажмите кнопку Создать.

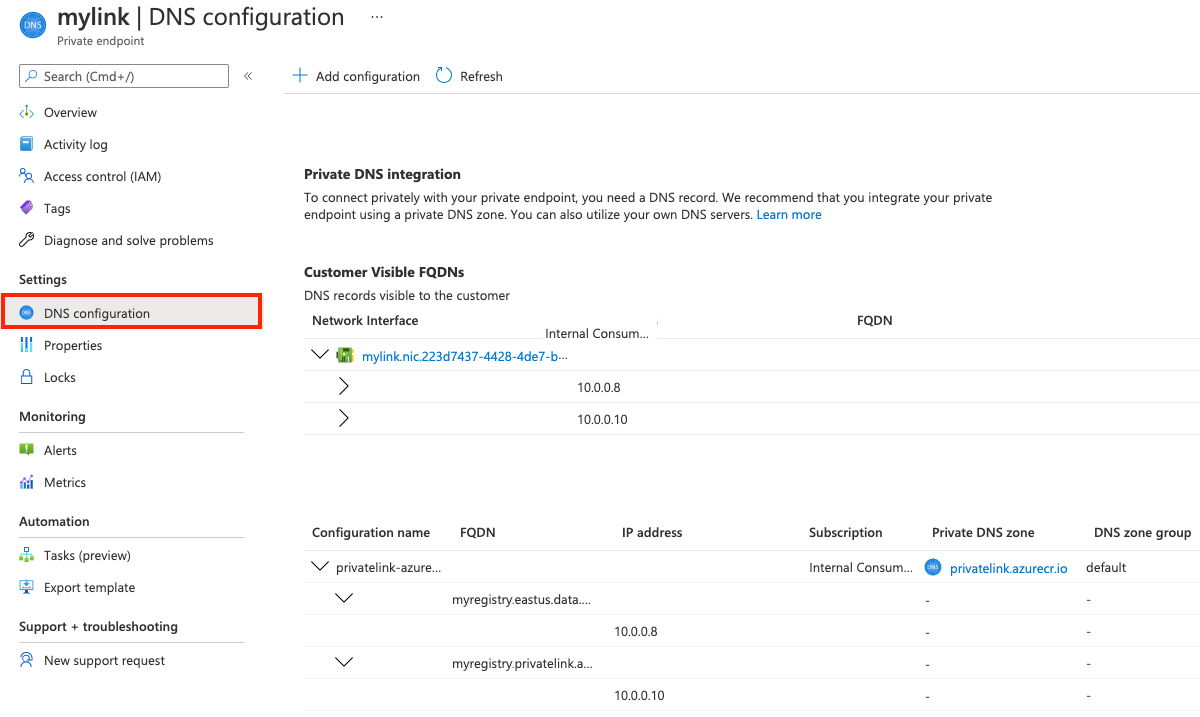

Конфигурация частной конечной точки

После создания частной конечной точки параметры DNS в частной зоне отображаются на портале в разделе параметров Частные конечные точки.

- На портале перейдите к вашему реестру контейнеров и выберите Параметры > Сеть.

- На вкладке Частные конечные точки выберите созданную частную конечную точку.

- Выберите конфигурацию DNS.

- Проверьте параметры канала и настраиваемые параметры DNS.

Настройка частных конечных точек — CLI

В примерах Azure CLI в этой статье используются следующие переменные среды. Для настройки частной конечной точки потребуются имена существующего реестра контейнеров, виртуальной сети и подсети. Подставьте соответствующие значения для вашей среды. Все примеры форматированы для оболочки Bash.

REGISTRY_NAME=<container-registry-name>

REGISTRY_LOCATION=<container-registry-location> # Azure region such as westeurope where registry created

RESOURCE_GROUP=<resource-group-name> # Resource group for your existing virtual network and subnet

NETWORK_NAME=<virtual-network-name>

SUBNET_NAME=<subnet-name>

Отключение сетевых политик в подсети

Отключите сетевые политики, например группы безопасности сети в подсети для частной конечной точки. Обновите конфигурацию подсети с помощью команды az network vnet subnet update.

az network vnet subnet update \

--name $SUBNET_NAME \

--vnet-name $NETWORK_NAME \

--resource-group $RESOURCE_GROUP \

--disable-private-endpoint-network-policies

Настройка частной зоны DNS

Создайте частную зону Azure DNS для домена частного реестра контейнеров Azure. На следующих шагах вы создадите записи DNS для вашего домена реестра в этой зоне DNS. Дополнительные сведения см. в разделе Параметры конфигурации DNS далее в этой статье.

Чтобы использовать частную зону для переопределения стандартного разрешения DNS для реестра контейнеров Azure, зона должна иметь имя privatelink.azurecr.io. Чтобы создать частную зону, выполните следующую команду az network private-dns zone create.

az network private-dns zone create \

--resource-group $RESOURCE_GROUP \

--name "privatelink.azurecr.io"

Создание канала связи

Воспользуйтесь командой az network private-dns link vnet create, чтобы связать частную зону с виртуальной сетью. В этом примере создается канал с именем myDNSLink.

az network private-dns link vnet create \

--resource-group $RESOURCE_GROUP \

--zone-name "privatelink.azurecr.io" \

--name MyDNSLink \

--virtual-network $NETWORK_NAME \

--registration-enabled false

Создание частной конечной точки реестра

В этом разделе рассказывается о том, как создать частную конечную точку реестра в виртуальной сети. Сначала получите идентификатор ресурса реестра.

REGISTRY_ID=$(az acr show --name $REGISTRY_NAME \

--query 'id' --output tsv)

Чтобы создать частную конечную точку реестра, воспользуйтесь командой az network private-endpoint create.

В следующем примере создается конечная точка myPrivateEndpoint и подключение к службе myConnection. Чтобы указать ресурс реестра контейнеров для конечной точки, передайте параметр --group-ids registry.

az network private-endpoint create \

--name myPrivateEndpoint \

--resource-group $RESOURCE_GROUP \

--vnet-name $NETWORK_NAME \

--subnet $SUBNET_NAME \

--private-connection-resource-id $REGISTRY_ID \

--group-ids registry \

--connection-name myConnection

Получение конфигурации IP конечной точки

Чтобы настроить записи DNS, получите конфигурацию IP частной конечной точки. В этом примере с сетевым интерфейсом частной конечной точки связаны два частных IP-адреса для реестра контейнеров: один для самого реестра, а другой для конечной точки данных реестра. Если реестр является геореплицируемым, то с каждой репликой связывается дополнительный IP-адрес.

Сначала выполните запрос частной конечной точки az network private-endpoint show для идентификатора сетевого интерфейса:

NETWORK_INTERFACE_ID=$(az network private-endpoint show \

--name myPrivateEndpoint \

--resource-group $RESOURCE_GROUP \

--query 'networkInterfaces[0].id' \

--output tsv)

Следующие команды az network nic show получают частные IP-адреса и полные доменные имена для реестра контейнеров и конечной точки данных реестра:

REGISTRY_PRIVATE_IP=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry'].privateIpAddress" \

--output tsv)

DATA_ENDPOINT_PRIVATE_IP=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry_data_$REGISTRY_LOCATION'].privateIpAddress" \

--output tsv)

# An FQDN is associated with each IP address in the IP configurations

REGISTRY_FQDN=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry'].privateLinkConnectionProperties.fqdns" \

--output tsv)

DATA_ENDPOINT_FQDN=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry_data_$REGISTRY_LOCATION'].privateLinkConnectionProperties.fqdns" \

--output tsv)

Дополнительные конечные точки для геореплик

Если реестр геореплицирован, запросите дополнительные конечные точки данных для каждой его реплики. Например, в регионе eastus:

REPLICA_LOCATION=eastus

GEO_REPLICA_DATA_ENDPOINT_PRIVATE_IP=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry_data_$REPLICA_LOCATION'].privateIpAddress" \

--output tsv)

GEO_REPLICA_DATA_ENDPOINT_FQDN=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry_data_$REPLICA_LOCATION'].privateLinkConnectionProperties.fqdns" \

--output tsv)

После добавления нового геоза реплика подключения к частной конечной точке устанавливается ожидание. Чтобы утвердить подключение к частной конечной точке, настроенное вручную, выполните команду az acr private-endpoint-connection утверждать .

Создание записей DNS в частной зоне

Следующие команды создают записи DNS в частной зоне для конечной точки реестра и ее конечной точки данных. Например, если у вас есть реестр с именем myregistry в регионе westeurope, именами конечных точек будут: myregistry.azurecr.io и myregistry.westeurope.data.azurecr.io.

Сначала воспользуйтесь командой az network private-dns record-set a create, чтобы создать пустой набор записей A для конечной точки реестра и конечной точки данных.

az network private-dns record-set a create \

--name $REGISTRY_NAME \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP

# Specify registry region in data endpoint name

az network private-dns record-set a create \

--name ${REGISTRY_NAME}.${REGISTRY_LOCATION}.data \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP

Чтобы создать записи A для конечной точки реестра и конечной точки данных, воспользуйтесь командой az network private-dns record-set a add-record.

az network private-dns record-set a add-record \

--record-set-name $REGISTRY_NAME \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP \

--ipv4-address $REGISTRY_PRIVATE_IP

# Specify registry region in data endpoint name

az network private-dns record-set a add-record \

--record-set-name ${REGISTRY_NAME}.${REGISTRY_LOCATION}.data \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP \

--ipv4-address $DATA_ENDPOINT_PRIVATE_IP

Дополнительные записи для геореплик

Если реестр является геореплицируемым, создайте дополнительные параметры DNS для каждой реплики. Например, в регионе eastus (продолжение):

az network private-dns record-set a create \

--name ${REGISTRY_NAME}.${REPLICA_LOCATION}.data \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP

az network private-dns record-set a add-record \

--record-set-name ${REGISTRY_NAME}.${REPLICA_LOCATION}.data \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP \

--ipv4-address $GEO_REPLICA_DATA_ENDPOINT_PRIVATE_IP

Приватный канал настроен и готов к использованию.

Отключение общего доступа

Во многих сценариях следует отключить доступ к реестру из общедоступных сетей. Эта конфигурация предотвращает доступ клиентов, находящихся за пределами виртуальной сети, к конечным точкам реестра.

Отключение общего доступа (портал)

- На портале перейдите к вашему реестру контейнеров и выберите Параметры > Сеть.

- На вкладке Открытый доступ выберите для параметра Разрешение доступа из общедоступных сетей значение Отключено. Затем выберите Сохранить.

Отключение общего доступа (интерфейс командной строки)

Примечание.

Если общий доступ отключен, команды az acr build перестанут работать.

Чтобы отключить общий доступ с помощью Azure CLI, воспользуйтесь командой az acr update и задайте для --public-network-enabled значение false.

az acr update --name $REGISTRY_NAME --public-network-enabled false

Выполнение az acr build с помощью частной конечной точки и частного реестра

Примечание.

После отключения доступа по общедоступной сети команды az acr build перестанут работать.

Если вы не используете пулы выделенных агентов, обычно это требует общедоступного IP-адреса. Задачи резервировать набор общедоступных IP-адресов в каждом регионе для исходящих запросов. При необходимости у нас есть возможность добавить эти IP-адреса в список разрешенных брандмауэров для простого взаимодействия.az acr build команда использует тот же набор IP-адресов, что и задачи.

Учтите следующее, чтобы обеспечить успешное выполнение az acr build.

- Назначьте выделенный пул агентов.

- Если пул агентов недоступен в регионе, добавьте региональный Реестр контейнеров Azure тег службы IPv4 в правила доступа к брандмауэру. Задачи резервировать набор общедоступных IP-адресов в каждом регионе (например, тег службы AzureContainerRegistry) для исходящих запросов. Вы можете добавить IP-адреса в список разрешенных брандмауэров.

- Создайте задачу ACR с управляемым удостоверением и включите доверенные службы для доступа к ACR сети.

Отключение доступа к реестру контейнеров с использованием конечной точки

Важно!

Реестр контейнеров не поддерживает включение функций приватного канала и конечной точки службы, настроенных из виртуальной сети.

После отключения общедоступного доступа и настройки приватного канала можно отключить доступ конечной точки службы к реестру контейнеров из виртуальной сети, удалив правила виртуальной сети.

- Выполните команду

az acr network-rule list, чтобы получить список существующих сетевых правил. - Выполните команду

az acr network-rule remove, чтобы удалить сетевое правило.

Проверка подключения приватного канала

Необходимо убедиться, что ресурсы в одной подсети частной конечной точки подключаются к реестру через частный IP-адрес и правильно интегрируются с частной зоной DNS.

Чтобы проверить подключение приватного канала, подключитесь к виртуальной машине, которую вы настроили в виртуальной сети.

Запустите служебную программу, например nslookup или dig, чтобы найти IP-адрес реестра по частному каналу. Например:

dig $REGISTRY_NAME.azurecr.io

В примере выходных данных показан IP-адрес реестра в адресном пространстве подсети.

[...]

; <<>> DiG 9.11.3-1ubuntu1.13-Ubuntu <<>> myregistry.azurecr.io

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 52155

;; flags: qr rd ra; QUERY: 1, ANSWER: 2, AUTHORITY: 0, ADDITIONAL: 1

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 65494

;; QUESTION SECTION:

;myregistry.azurecr.io. IN A

;; ANSWER SECTION:

myregistry.azurecr.io. 1783 IN CNAME myregistry.privatelink.azurecr.io.

myregistry.privatelink.azurecr.io. 10 IN A 10.0.0.7

[...]

Сравните этот результат с общедоступным IP-адресом в выходных данных dig для того же реестра с подключением через общедоступную конечную точку.

[...]

;; ANSWER SECTION:

myregistry.azurecr.io. 2881 IN CNAME myregistry.privatelink.azurecr.io.

myregistry.privatelink.azurecr.io. 2881 IN CNAME xxxx.xx.azcr.io.

xxxx.xx.azcr.io. 300 IN CNAME xxxx-xxx-reg.trafficmanager.net.

xxxx-xxx-reg.trafficmanager.net. 300 IN CNAME xxxx.westeurope.cloudapp.azure.com.

xxxx.westeurope.cloudapp.azure.com. 10 IN A 20.45.122.144

[...]

Выполнение операций с реестром по приватному каналу

Убедитесь, что вы можете выполнять операции с реестром из виртуальной машины в сети. Создайте SSH-подключение к виртуальной машине и воспользуйтесь командой az acr login, чтобы войти в реестр. В зависимости от конфигурации виртуальной машины, возможно, к следующим командам потребуется добавить префикс sudo.

az acr login --name $REGISTRY_NAME

Выполните операции с реестром, например, воспользуйтесь командой docker pull, чтобы извлечь пример образа. Замените hello-world:v1 соответствующими образом и тегом для вашего реестра, а также добавьте в качестве префикса имя сервера для входа в реестр (в нижнем регистре):

docker pull myregistry.azurecr.io/hello-world:v1

Средство Docker должно успешно передать образ на виртуальную машину.

Управление подключениями к частным конечным точкам

Подключениями к частным конечным точкам реестра можно управлять с помощью портала Azure или с помощью команд в группе команд az acr private-endpoint-connection. Вы можете выполнять следующие операции: утверждение, удаление, перечисление, отклонение или отображение сведений о подключениях к частным конечным точкам реестра.

Например, чтобы получить список подключений к частным конечным точкам в реестре, выполните команду az acr private-endpoint-connection list. Например:

az acr private-endpoint-connection list \

--registry-name $REGISTRY_NAME

При настройке подключения к частной конечной точке в соответствии с инструкциями в этой статье реестр автоматически принимает подключения от клиентов и служб, имеющих разрешения Azure RBAC для реестра. Вы можете настроить для конечной точки обязательное утверждение подключений вручную. Сведения о том, как утверждать и отклонять подключения к частным конечным точкам, см. в статье Управление подключением к частной конечной точке.

Важно!

В настоящее время при удалении частной конечной точки из реестра может также потребоваться удалить ссылку виртуальной сети на частную зону. Если ссылку не удалить, может появиться сообщение об ошибке вида unresolvable host.

Параметры конфигурации DNS

Частная конечная точка в этом примере интегрируется с частной зоной DNS, связанной с базовой виртуальной сетью. Эта конфигурация использует службу DNS на базе Azure, чтобы непосредственно разрешить общедоступное полное доменное имя реестра в его частные IP-адреса в виртуальной сети.

Частная ссылка поддерживает дополнительные сценарии настройки DNS, в которых используется частная зона, включая пользовательские решения DNS. Например, у вас может быть пользовательское решение DNS, развернутое в виртуальной сети или локально в сети, которое подключается к виртуальной сети с помощью VPN-шлюза или Azure ExpressRoute.

Чтобы разрешать общедоступное полное доменное имя реестра в частный IP-адрес в таких сценариях, необходимо настроить переадресацию на уровне сервера на службу Azure DNS (168.63.129.16). Точные параметры конфигурации и действия зависят от имеющихся сетей и DNS. Например, ознакомьтесь с конфигурацией DNS частной конечной точки Azure.

Важно!

Если для обеспечения высокой доступности вы создали частные конечные точки в нескольких регионах, мы рекомендуем использовать отдельную группу ресурсов в каждом из регионов и разместить в ней виртуальную сеть и связанную с ней зону DNS. Такая конфигурация также предотвращает непредсказуемое разрешение DNS из-за использования одной частной зоны DNS.

Настройка записей DNS вручную

В некоторых сценариях может потребоваться ручная настройка записи DNS в частной зоне вместо использования частной зоны, предоставленной Azure. Не забудьте создать записи для каждой из следующих конечных точек: конечная точка реестра, конечная точка данных реестра и конечные точки данных для каждой дополнительной региональной реплики. Если не настроить все записи, реестр может быть недоступен.

Важно!

Если позднее будет добавлена новая реплика, потребуется вручную добавить новую запись DNS для конечной точки данных в этом регионе. Например, если вы создаете реплику myregistry в расположении northeurope, добавьте запись для myregistry.northeurope.data.azurecr.io.

Полные доменные имена и частные IP-адреса, необходимые для создания записей DNS, связаны с сетевым интерфейсом частной конечной точки. Эти сведения можно получить с помощью Azure CLI или на портале Azure.

- На портале: перейдите к частной конечной точке и выберите Конфигурация DNS.

- С помощью Azure CLI выполните команду az network nic show. Примеры команд см. в разделе Получение конфигурации IP конечной точки ранее в этой статье.

После создания записей DNS убедитесь, что полные доменные имена реестра правильно разрешаются в соответствующие частные IP-адреса.

Очистка ресурсов

Чтобы очистить ресурсы с помощью портала, перейдите к группе ресурсов. Когда загрузится группа ресурсов, щелкните действие Удалить группу ресурсов, чтобы удалить эту группу ресурсов вместе со всем содержимым.

Если вы создали все ресурсы Azure в одной группе ресурсов и они вам больше не нужны, вы можете удалить все ресурсы сразу одной командой az group delete.

az group delete --name $RESOURCE_GROUP

Интеграция с реестром с включенным приватным каналом

Чтобы извлечь содержимое из реестра с включенным приватным каналом, клиенты должны разрешить доступ к конечной точке REST реестра, а также ко всем региональным конечным точкам данных. Прокси-сервер клиента или брандмауэр должен разрешить доступ к

Конечная точка REST: {REGISTRY_NAME}.azurecr.io конечные точки данных: {REGISTRY_NAME}.{REGISTRY_LOCATION}.data.azurecr.io

Для географического реплика реестра клиенту необходимо настроить доступ к конечной точке данных для каждого регионального реплика.

Необходимо обновить конфигурацию маршрутизации для прокси-сервера клиента и брандмауэра клиента с конечными точками данных, чтобы успешно обрабатывать запросы на вытягивание. Прокси-сервер клиента предоставляет централизованное управление трафиком для исходящих запросов. Чтобы обрабатывать локальный трафик, прокси-сервер клиента не требуется, можно добавить в noProxy раздел, чтобы обойти прокси-сервер. Дополнительные сведения о http-прокси-документации по интеграции с AKS.

Запросы к серверу маркеров через подключение к частной конечной точке не требуют конфигурации конечной точки данных.

Следующие шаги

Дополнительные сведения о Приватных каналах см. в документации по Приватным каналам Azure.

Выполните команду az acr check-health с параметром

--vnet, чтобы подтвердить параметры DNS в виртуальной сети, которые обеспечивают маршрутизацию до частной конечной точки. Дополнительные сведения см. в статье "Проверка работоспособности реестра контейнеров Azure".Если вам нужно настроить правила для доступа к реестру, расположенному за клиентским брандмауэром, воспользуйтесь руководством Настройка правил для доступа к реестру контейнеров Azure за брандмауэром.

Устранение неполадок с подключением к частной конечной точке Azure.

Если необходимо развернуть Экземпляры контейнеров Azure, которые могут извлекать изображения из ACR через частную конечную точку, см. статью "Развертывание для Экземпляры контейнеров Azure из Реестр контейнеров Azure с помощью управляемого удостоверения.