Управление пользователями, субъектами-службами и группами

В этой статье представлена модель управления удостоверениями Azure Databricks и описываются общие принципы управления пользователями, группами и субъектами-службами в Azure Databricks.

Рекомендации по настройке удостоверений в Azure Databricks см . в статье "Рекомендации по настройке удостоверений".

Сведения об управлении доступом для пользователей, субъектов-служб и групп см. в статье "Проверка подлинности и управление доступом".

Удостоверения Azure Databricks

Существует три типа удостоверений Azure Databricks.

- Пользователи: удостоверения пользователей, распознанные Azure Databricks и представленные адресами электронной почты.

- Субъекты-службы: удостоверения, предназначенные для использования с заданиями, автоматизированными инструментами и системами, например скриптами, приложениями и платформами CI/CD.

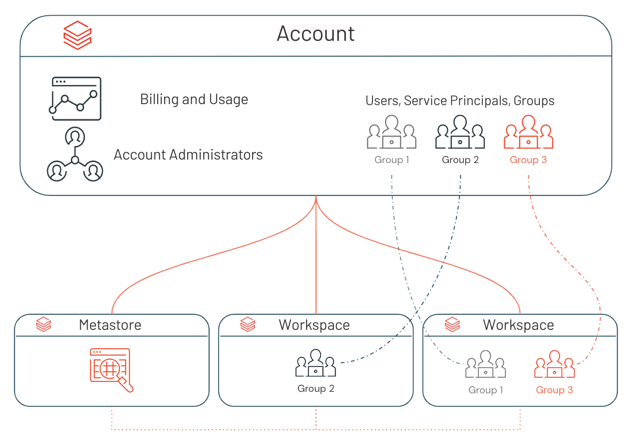

- Группы: коллекция удостоверений, используемых администраторами для управления групповым доступом к рабочим областям, данным и другим защищаемым объектам. Все удостоверения Databricks можно назначать как члены групп. В Azure Databricks есть два типа групп: группы учетных записей и локальные группы рабочей области. Дополнительные сведения см. в разделе "Разница между группами учетных записей и локальными группами рабочей области".

Учетная запись может содержать не больше 10 000 объединенных пользователей и субъектов-служб, а также 5000 групп. В каждой рабочей области может быть не больше 10 000 объединенных пользователей и субъектов-служб, а также 5000 групп.

Подробные инструкции см. в следующих разделах:

- Управление пользователями

- Управление субъектами-службами

- Управление группами

- Синхронизация пользователей и групп из Microsoft Entra ID

Кто может управлять удостоверениями в Azure Databricks?

Чтобы управлять удостоверениями в Azure Databricks, необходимо иметь одну из следующих: роль администратора учетной записи, роль администратора рабочей области или роль руководителя в субъекте-службе или группе.

Администраторы учетных записей могут добавлять пользователей, субъектов-служб и группы в учетную запись и назначать им роли администратора. Администраторы учетных записей могут обновлять и удалять пользователей, субъектов-служб и группы в учетной записи. Они могут предоставить пользователям доступ к рабочим областям, если эти рабочие области используют федерацию удостоверений.

Чтобы установить первого администратора учетной записи, см. статью "Установка первого администратора учетной записи"

Администраторы рабочей области могут добавлять пользователей и субъектов-служб в учетную запись Azure Databricks. Они также могут добавлять группы в учетную запись Azure Databricks, если их рабочие области включены для федерации удостоверений. Администраторы рабочей области могут предоставлять пользователям, субъектам-службам и группам доступ к рабочим областям. Они не могут удалять пользователей и субъектов-служб из учетной записи.

Администраторы рабочей области также могут управлять локальными группами рабочей области. Дополнительные сведения см. в разделе "Управление локальными группами рабочей области ( устаревшей версией)".

Руководители групп могут управлять членством в группах и удалять группу. Они также могут назначать других пользователей роль диспетчера групп. Администраторы учетных записей имеют роль диспетчера групп для всех групп в учетной записи. Администраторы рабочей области имеют роль диспетчера групп в группах учетных записей, которые они создают. См. Кто управление группами учетных записей?.

Руководители субъектов-служб могут управлять ролями в субъекте-службе. Администраторы учетных записей имеют роль диспетчера субъектов-служб для всех субъектов-служб в учетной записи. Администраторы рабочей области имеют роль диспетчера субъектов-служб для субъектов-служб, которые они создают. Дополнительные сведения см. в разделе "Роли" для управления субъектами-службами.

Как администраторы назначают пользователей учетной записи?

Databricks рекомендует использовать подготовку SCIM для автоматической синхронизации всех пользователей и групп из идентификатора Microsoft Entra (ранее Azure Active Directory) с учетной записью Azure Databricks. Пользователи в учетной записи Azure Databricks не имеют доступа по умолчанию к рабочей области, данным или вычислительным ресурсам. Администраторы учетных записей и администраторы рабочих областей могут назначать пользователей учетных записей рабочим областям. Администраторы рабочей области также могут добавить нового пользователя непосредственно в рабочую область, которая автоматически добавляет пользователя в учетную запись и назначает их этой рабочей области.

Использование общего ресурса панели мониторинга для учетной записи пользователи могут совместно использовать опубликованные панели мониторинга с другими пользователями в учетной записи Databricks, даже если эти пользователи не являются членами своей рабочей области. Дополнительные сведения см. в статье "Что такое общий доступ к учетной записи?".

Подробные инструкции по добавлению пользователей в учетную запись см. в следующих статье:

- Синхронизация пользователей и групп из Microsoft Entra ID

- Добавление пользователей в учетную запись

- Добавление субъектов-служб в учетную запись

- Добавление групп в учетную запись

Как администраторы учетных записей назначают пользователей рабочим областям?

Чтобы пользователь, субъект-служба или группа работали в рабочей области Azure Databricks, администратор учетной записи или администратор рабочей области должны назначить их рабочей области. Вы можете назначить доступ к рабочей области пользователям, субъектам-службам и группам, которые существуют в учетной записи, если рабочая область включена для федерации удостоверений.

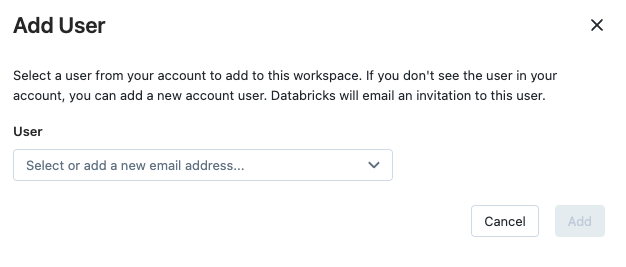

Администраторы рабочей области также могут добавлять нового пользователя, субъекта-службы или группу учетных записей непосредственно в рабочую область. Это действие автоматически добавляет выбранного пользователя, субъекта-службы или группу учетных записей в учетную запись и назначает их определенной рабочей области.

Примечание.

Администраторы рабочей области также могут создавать устаревшие локальные группы рабочей области в рабочих областях с помощью API групп рабочих областей. Локальные группы рабочей области не добавляются в учетную запись автоматически. Локальные группы рабочей области нельзя назначать дополнительным рабочим областям или предоставлять доступ к данным в хранилище метаданных каталога Unity.

Для этих рабочих областей, которые не включены для федерации удостоверений, администраторы рабочих областей управляют пользователями рабочей области, субъектами-службами и группами полностью в область рабочей области. Пользователи и субъекты-службы, добавленные в федеративные рабочие области без удостоверений, автоматически добавляются в учетную запись. Группы, добавленные в федеративные рабочие области без удостоверений, являются устаревшими локальными группами рабочей области, которые не добавляются в учетную запись.

Подробные инструкции см. в следующих разделах:

- Добавление пользователей в рабочую область

- Добавление субъектов-служб в рабочую область

- Добавление групп в рабочую область

Как администраторы включают федерацию удостоверений в рабочей области?

Если учетная запись была создана после 9 ноября 2023 г., федерация удостоверений включена во всех новых рабочих областях по умолчанию, и ее нельзя отключить.

Чтобы включить федерацию удостоверений в рабочей области, администратор учетной записи должен включить рабочую область каталога Unity, назначив хранилище метаданных каталога Unity. См. раздел Включение рабочей области для каталога Unity.

По завершении назначения федерация удостоверений помечается как включенная на вкладке "Конфигурация рабочей области" в консоли учетной записи.

Администраторы рабочей области могут сообщить, включена ли федерация удостоверений на странице параметров администратора рабочей области. В федеративной рабочей области удостоверения при добавлении пользователя, субъекта-службы или группы в параметрах администратора рабочей области можно выбрать пользователя, субъекта-службы или группу из учетной записи, чтобы добавить ее в рабочую область.

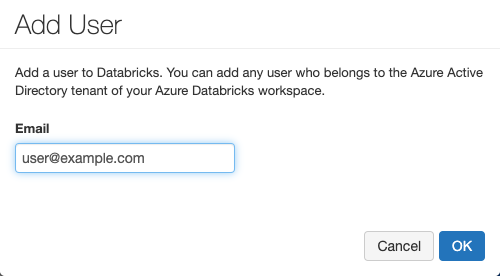

В федеративной рабочей области, отличной от удостоверений, у вас нет возможности добавлять пользователей, субъектов-служб или группы из учетной записи.

Назначение ролей администратора

Администраторы учетных записей могут назначать других пользователей в качестве администраторов учетных записей. Они также могут стать администраторами хранилища метаданных каталога Unity, создав хранилище метаданных, или передать роль администратора хранилища метаданных другому пользователю или группе.

И администраторы учетных записей, и администраторы рабочей области могут назначать других пользователей в качестве администраторов рабочей области. Роль администратора рабочей области определяется членством в группе администраторов рабочей области, которая в Azure Databricks является группой по умолчанию и не может быть удалена.

Администраторы учетных записей также могут назначать других пользователей в качестве администраторов Marketplace.

См.

- Назначение ролей администратора учетной записи пользователю

- Назначение роли администратора рабочей области пользователю с помощью страницы параметров администратора рабочей области

- Назначение администратора хранилища метаданных

- Назначение роли администратора Marketplace

Настройка единого входа

Единый вход (SSO) в виде идентификатора Microsoft Entra (прежнее название — Azure Active Directory)— доступно в Azure Databricks для всех клиентов. Единый вход Microsoft Entra ID можно использовать как для консоли учетной записи, так и для рабочих областей.

См. раздел Единый вход.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по