Руководство по тестированию имитации защиты от атак DDoS Azure

Рекомендуется проверить предположения о том, как службы реагируют на атаку, выполняя периодические имитации. Во время тестирования проверьте, продолжают ли службы или приложения функционировать должным образом и возникают ли проблемы в работе пользователя. Определите пробелы с точки зрения технологии и процесса и учтите их при разработке стратегии реагирования на атаки DDoS. Мы рекомендуем выполнять подобные проверки в промежуточных средах или в периоды низкой загрузки, чтобы свести к минимуму воздействие на производственную среду.

Симуляция поможет вам:

- Проверить, как служба "Защита от атак DDoS Azure" защищает ваши ресурсы Azure.

- Оптимизировать процесс реагирования на инциденты во время атаки DDoS.

- Обеспечить соответствие документации по защите от атак DDoS.

- Обучить команды безопасности сети.

Политика проверки методом моделирования Azure от атак DDoS

Вы можете имитировать атаки только с помощью утвержденных партнеров по тестированию:

- BreakingPoint Cloud — генератор трафика самообслуживания, в котором клиенты Azure могут создавать трафик для защиты от атак DDoS с помощью общедоступных конечных точек для моделирований.

- MazeBolt:Платформа RADAR™ постоянно идентифицирует и позволяет устранять уязвимости DDoS — упреждающее и с нулевым нарушением бизнес-операций.

- Red Button — специализированная команда экспертов, которая поможет сымитировать реальные сценарии атак DDoS в управляемой среде.

- RedWolf: самостоятельный или управляемый поставщик тестирования DDoS с помощью управления режимом реального времени.

Среды моделирования наших партнеров по тестированию создаются в Azure. Вы можете имитировать только общедоступные IP-адреса, размещенные в Azure, которые принадлежат вашей подписке Azure, которая будет проверена нашими партнерами перед тестированием. Кроме того, эти целевые общедоступные IP-адреса должны быть защищены в службе "Защита от атак DDoS Azure". Тестирование имитации позволяет оценить текущее состояние готовности, определить пробелы в процедурах реагирования на инциденты и помочь вам в разработке правильной стратегии реагирования на атаку DDoS.

Примечание.

BreakingPoint Cloud и Red Button доступны только для общедоступного облака.

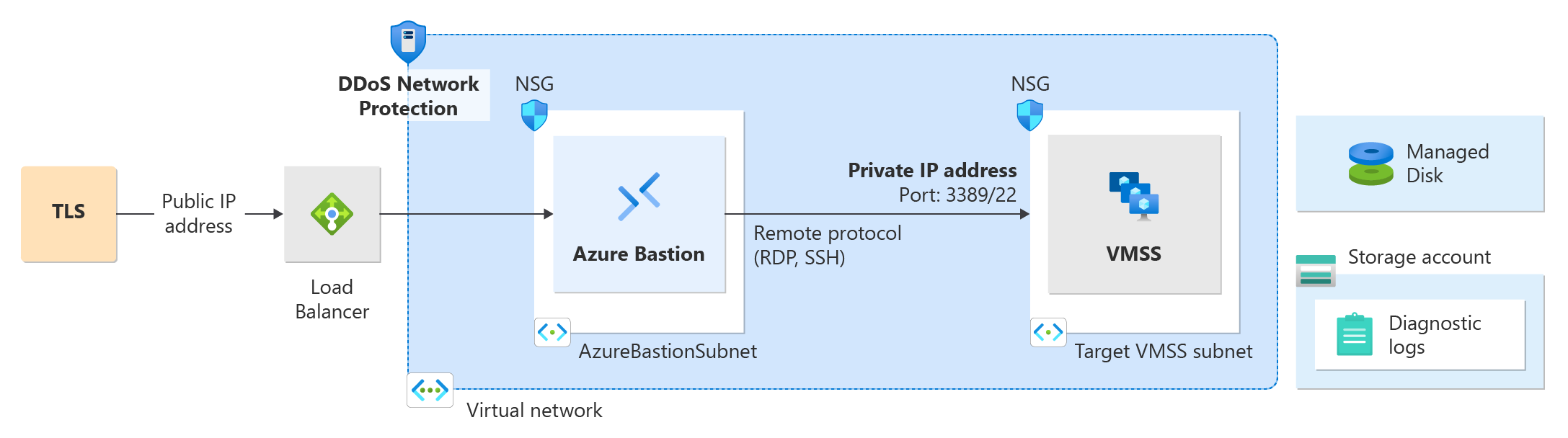

В этом руководстве вы создадите тестовую среду, включающую:

- План защиты от атак DDoS

- виртуальная сеть;

- Узел Бастиона Azure

- Подсистема балансировки нагрузки

- Две виртуальные машины

Затем вы настроите журналы диагностики и оповещения для отслеживания атак и шаблонов трафика. Наконец, вы настроите имитацию атак DDoS с помощью одного из утвержденных партнеров по тестированию.

Необходимые компоненты

- Учетная запись Azure с активной подпиской.

- Чтобы использовать ведение журнала диагностики, необходимо сначала создать рабочую область Log Analytics с включенными параметрами диагностики.

- В этом руководстве необходимо развернуть Load Balancer, общедоступный IP-адрес, бастион и две виртуальные машины. Дополнительные сведения см. в статье Deploy Load Balancer with DDoS Protection. Шаг шлюза NAT можно пропустить в руководстве по развертыванию Load Balancer с помощью защиты от атак DDoS.

Настройка метрик защиты от атак DDoS и оповещений

В этом руководстве мы настроим метрики защиты от атак DDoS и оповещения для мониторинга атак и шаблонов трафика.

Настройка журналов диагностики

Войдите на портал Azure.

В поле поиска в верхней части портала введите Monitor. Выберите "Монитор" в результатах поиска.

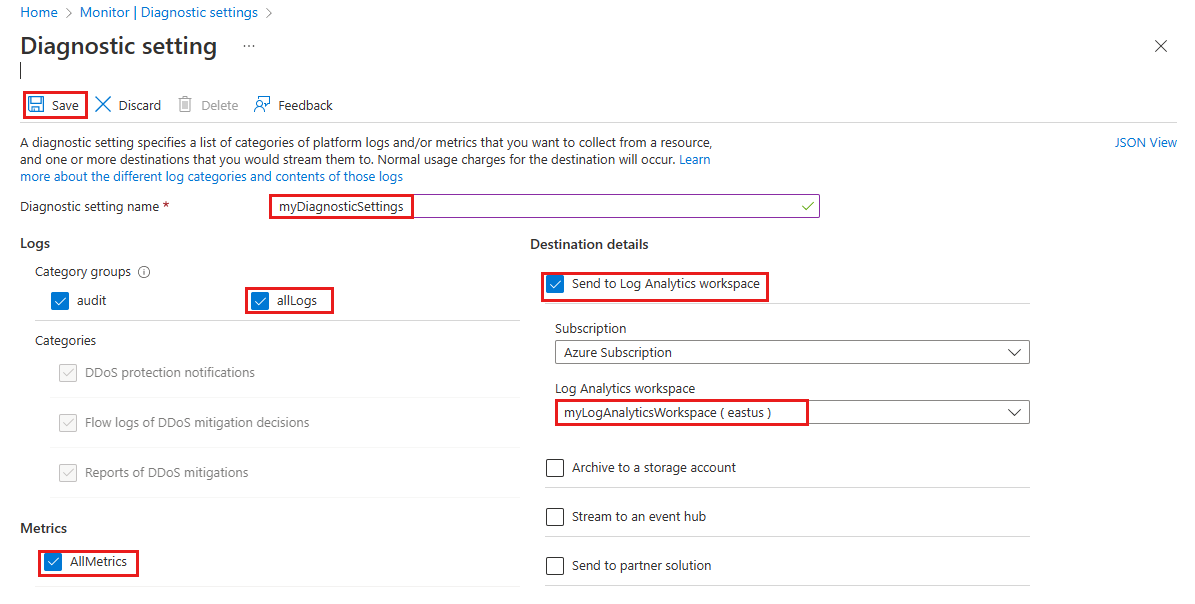

Выберите диагностические Параметры в разделе Параметры в левой области, а затем на странице параметров диагностики выберите следующие сведения. Затем нажмите кнопку "Добавить параметр диагностики".

Параметр Значение Отток подписок Выберите подписку, содержащую общедоступный IP-адрес, который требуется записать. Группа ресурсов Выберите группу ресурсов, содержащую общедоступный IP-адрес, который требуется записать. Тип ресурса Выберите общедоступные IP-адреса. Ресурс Выберите конкретный общедоступный IP-адрес , для которого нужно регистрировать метрики. На странице параметров диагностики в разделе "Сведения о назначении" выберите "Отправить в рабочую область Log Analytics", а затем введите следующие сведения, а затем нажмите кнопку "Сохранить".

Параметр Значение Имя параметра диагностики Введите myDiagnostic Параметры. Журналы Выберите allLogs. Метрики Выберите AllMetrics. Сведения о назначении Выберите Отправить в рабочую область Log Analytics. Отток подписок Выберите свою подписку Azure. Рабочая область Log Analytics Выберите myLogAnalyticsWorkspace.

Настройка оповещений метрик

Войдите на портал Azure.

В поле поиска в верхней части портала введите оповещения. Выберите оповещения в результатах поиска.

Нажмите кнопку +Создать на панели навигации и выберите правило генерации оповещений.

На странице "Создание правила генерации оповещений" нажмите кнопку "+ Выбрать область", а затем на странице "Выбор ресурса".

Параметр Значение Фильтровать по подписке Выберите подписку, содержащую общедоступный IP-адрес, который требуется записать. Фильтр по типу ресурса Выберите общедоступные IP-адреса. Ресурс Выберите конкретный общедоступный IP-адрес , для которого нужно регистрировать метрики. Нажмите кнопку "Готово", а затем нажмите кнопку "Далее: условие".

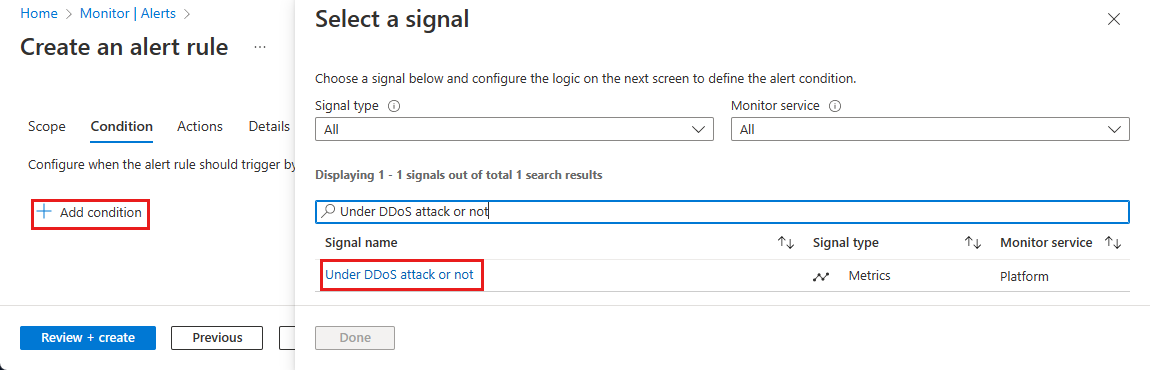

На странице "Условие" выберите +Добавить условие, а затем в поле поиска по имени сигнала, выполните поиск и выберите "Под атакой DDoS".

На странице "Создание правила генерации оповещений" введите или выберите следующие сведения.

Параметр Значение За пороговое значение Оставьте для использования по умолчанию. Тип агрегирования Оставьте для использования по умолчанию. Оператор Выберите "Больше" или "Равно". Единица измерения Оставьте для использования по умолчанию. Пороговое значение Введите 1. Если метрика Находится под атакой DDoS принимает значение 0, это означает отсутствие атаки, а если она принимает значение 1, это означает, что атака идет в данный момент. Нажмите кнопку "Далее" и нажмите кнопку "Создать группу действий".

Создать группу действий

На странице "Создать группу действий" введите следующие сведения, а затем нажмите кнопку "Далее: уведомления".

Параметр Значение Отток подписок Выберите подписку Azure, содержащую общедоступный IP-адрес, который требуется записать. Группа ресурсов Выберите группу ресурсов. Область/регион Оставьте для использования по умолчанию. Группа действий Введите myDDoSAlertsActionGroup. Показать имя Введите myDDoSAlerts. На вкладке "Уведомления" в разделе "Тип уведомления" выберите "Электронная почта", "SMS-сообщение", "Push/Voice". В разделе "Имя" введите myUnderAttackEmailAlert.

На странице "Электронная почта/SMS"/ "Push/Voice" выберите поле "Электронная почта" проверка, а затем введите необходимый адрес электронной почты. Нажмите ОК.

Выберите Просмотр и создание, а затем нажмите кнопку Создать.

Продолжить настройку оповещений с помощью портала

Нажмите кнопку "Далее": сведения.

На вкладке "Сведения" в разделе "Сведения о правиле генерации оповещений" введите следующие сведения.

Параметр Значение Важность Выберите 2 — предупреждение. Имя правила генерации оповещений Введите myDDoSAlert. Выберите Просмотр и создание, а после прохождения проверки — Создать.

Настройка имитации атак DDoS

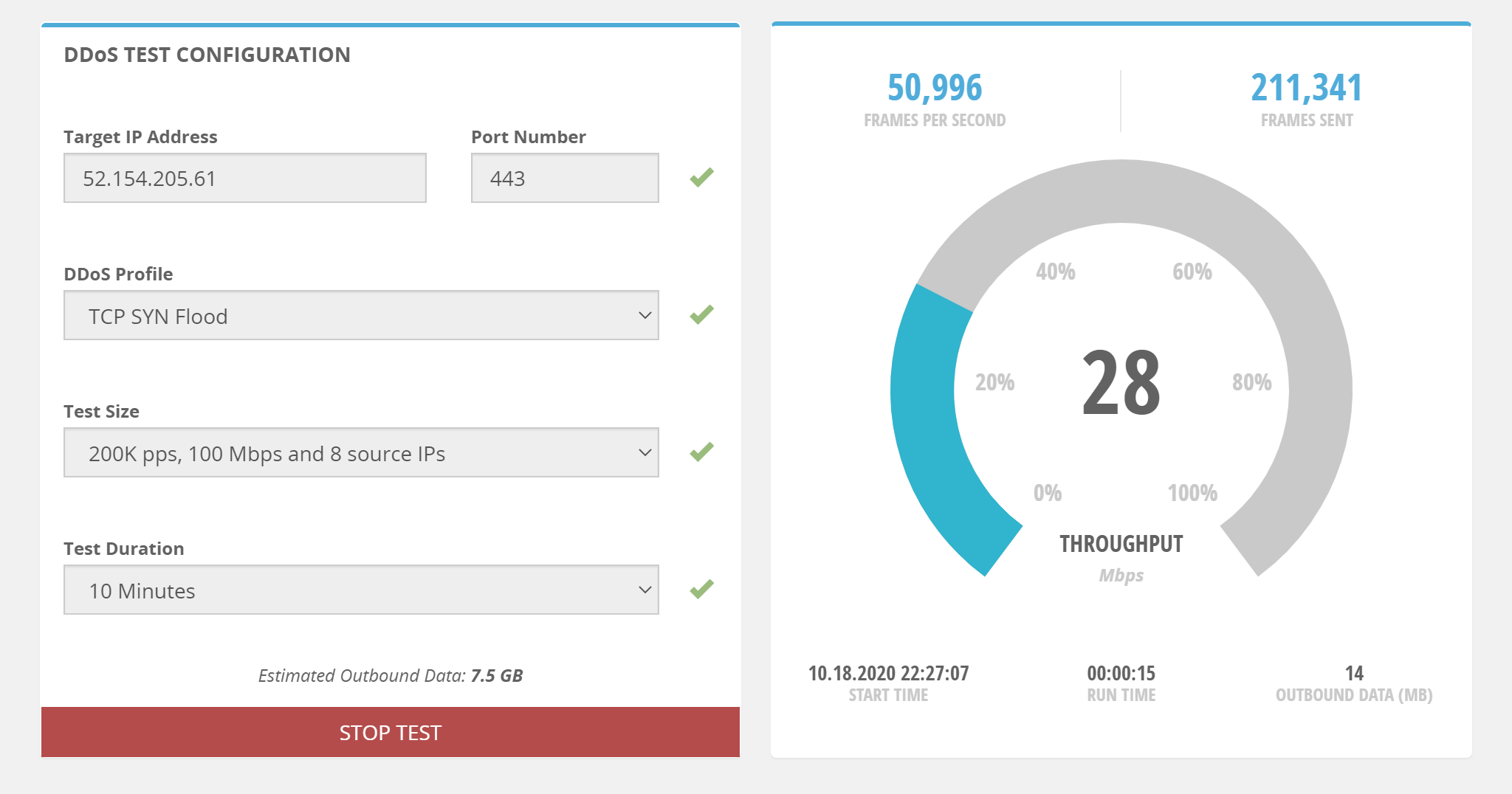

BreakingPoint Cloud

BreakingPoint Cloud — это генератор трафика самообслуживания, где можно создавать трафик для общедоступных конечных точек с поддержкой защиты от атак DDoS для моделирования.

Предложения BreakingPoint Cloud:

- Упрощенный пользовательский интерфейс и интерфейс "вне поля".

- Модель оплаты за использование.

- Предопределенные профили размера и длительности тестирования DDoS позволяют более безопасные проверки, устраняя потенциальные ошибки конфигурации.

- Бесплатная пробная учетная запись.

Примечание.

Для Критического облака необходимо сначала создать учетную запись BreakingPoint Cloud.

Примеры значений атак:

| Параметр | Значение |

|---|---|

| Целевой IP-адрес | Введите один из общедоступных IP-адресов, который вы хотите проверить. |

| Номер порта | Введите 443. |

| Профиль DDoS | Возможны следующие значения: DNS Flood, NTPv2 Flood, SSDP Flood, TCP SYN Flood, UDP 64B Flood, UDP 128B Flood, UDP 256B Flood, UDP 512B Flood, UDP 1024B Flood, UDP 1514B Flood, UDP Fragmentation, UDP Memcached. |

| Размер теста | Возможны следующие значения: 100K pps, 50 Mbps and 4 source IPs, 200K pps, 100 Mbps and 8 source IPs, 400K pps, 200Mbps and 16 source IPs, 800K pps, 400 Mbps and 32 source IPs. |

| Длительность теста | Возможны следующие значения: 10 Minutes, 15 Minutes, 20 Minutes, 25 Minutes, 30 Minutes. |

Примечание.

- Дополнительные сведения об использовании BreakingPoint Cloud с вашей средой Azure см. в этом блоге о критических точках в облаке.

- Демонстрация использования облака Критически важных моментов см. в разделе "Моделирование атак DDoS".

Red Button

Набор служб DDoS Testing Red Button включает три этапа:

- Сеанс планирования. Специалисты Red Button встречаются с вашей командой, чтобы понять архитектуру сети, собрать технические сведения и определить четкие цели и расписания тестирования. Сюда входит планирование области тестирования и целевых объектов DDoS, векторов атак и частоты атак. Совместная работа по планированию подробно описана в документе плана тестирования.

- Управляемая атака DDoS. На основе определенных целей команда Red Button запускает сочетание многовекторных атак DDoS. Тест обычно длится от трех до шести часов. Атаки безопасно выполняются с помощью выделенных серверов, а контролируются и отслеживаются с помощью консоли управления Red Button.

- Сводка и рекомендации. Команда Red Button предоставляет вам письменный отчет о тестировании DDoS с описанием эффективности устранения рисков DDoS. В отчете содержится сводка результатов тестирования, полный журнал моделирования, список уязвимостей в инфраструктуре и рекомендации по их устранению.

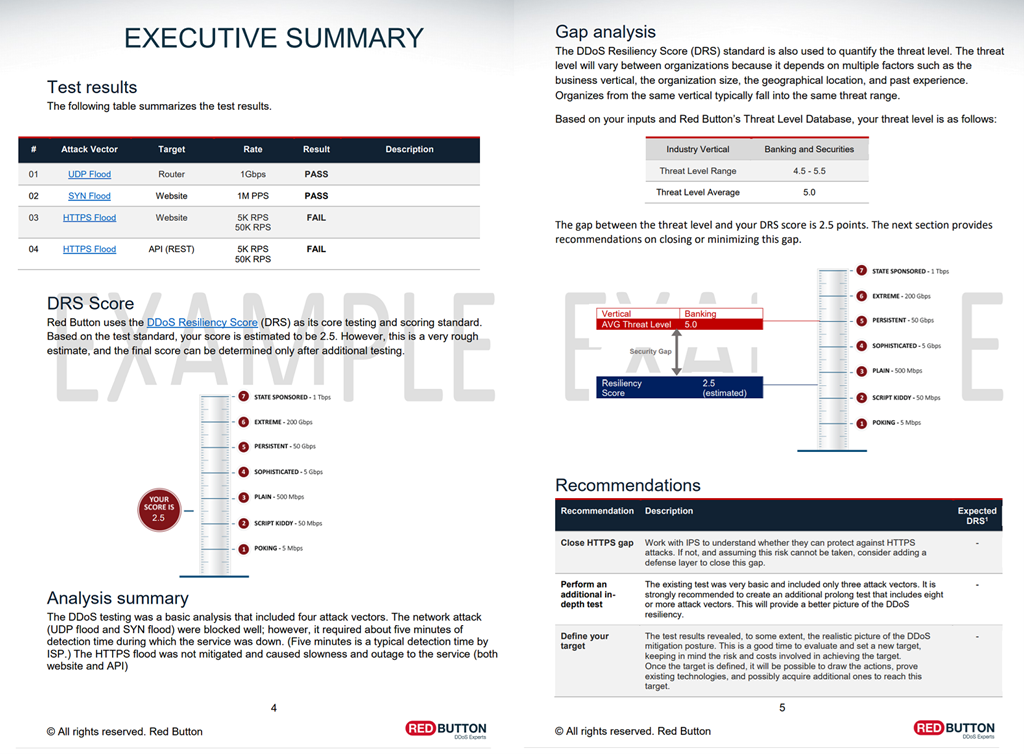

Ниже приведен пример тестового отчета DDoS от Red Button:

Кроме того, Red Button предлагает два других набора служб — DDoS 360 и DDoS Incident Response, — которые могут дополнять набор служб DDoS Testing.

RedWolf

RedWolf предлагает простую систему тестирования, которая является самостоятельной или управляемой экспертами RedWolf. Система тестирования RedWolf позволяет клиентам настраивать векторы атак. Клиенты могут указывать размеры атак с помощью элемента управления в режиме реального времени для имитации сценариев атак DDoS в управляемой среде.

Набор служб DDoS Тестирования RedWolf включает:

- Векторы атак: уникальные облачные атаки, разработанные RedWolf. Дополнительные сведения о векторах атак RedWolf см. в технической информации.

- Интерактивная служба: используйте команду RedWolf для выполнения тестов. Дополнительные сведения о управляемой службе RedWolf см. в разделе "Руководство по службе".

- Самообслуживание: используйте RedWol для самостоятельного выполнения тестов. Дополнительные сведения о самообслуживании RedWolf см. в разделе "Самообслуживание".

MazeBolt

Платформа RADAR™ постоянно идентифицирует и обеспечивает ликвидацию уязвимостей DDoS — упреждающее и без прерывания бизнес-операций.

Следующие шаги

Чтобы просмотреть метрики атак и оповещения после атаки, перейдите к следующим руководствам.