Ограничение доступа только к Azure DevOps Services IP-адресам

Настоятельно рекомендуется ограничить доступ к учетной записи хранения Azure только IP-адресами из Azure DevOps Services. Вы можете ограничить доступ, разрешив подключения только с Azure DevOps Services IP-адресов, участвующих в процессе импорта базы данных коллекции. IP-адреса, которым необходимо предоставить доступ к учетной записи хранения, зависят от региона, в который выполняется импорт.

Вариант 1. Использование тегов служб

Вы можете легко разрешить подключения из всех Azure DevOps Services регионов, добавив azuredevopsтег службы в группы безопасности сети или брандмауэры через портал или программным способом.

Вариант 2. Использование IpList

Используйте команду , IpList чтобы получить список IP-адресов, которым необходимо предоставить доступ, чтобы разрешить подключения из определенного Azure DevOps Services регионе.

В справочной документации содержатся инструкции и примеры для запуска Средства миграции с самого экземпляра Azure DevOps Server и удаленного компьютера. Если вы выполняете команду на одном из уровней приложений экземпляра Azure DevOps Server, команда должна иметь следующую структуру:

Migrator IpList /collection:{CollectionURI} /tenantDomainName:{name} /region:{region}

Список IP-адресов можно добавить в группы безопасности сети или брандмауэры с помощью портала или программно.

Настройка исключений брандмауэра IP-адресов для SQL Azure

Примечание

Этот раздел относится только к настройке исключений брандмауэра для SQL Azure. Сведения об импорте DACPAC см. в статье Настройка брандмауэров службы хранилища Azure и виртуальных сетей.

Примечание

Средство переноса данных требует, чтобы ip-адреса Azure DevOps Services были настроены для входящих подключений только через порт 1433.

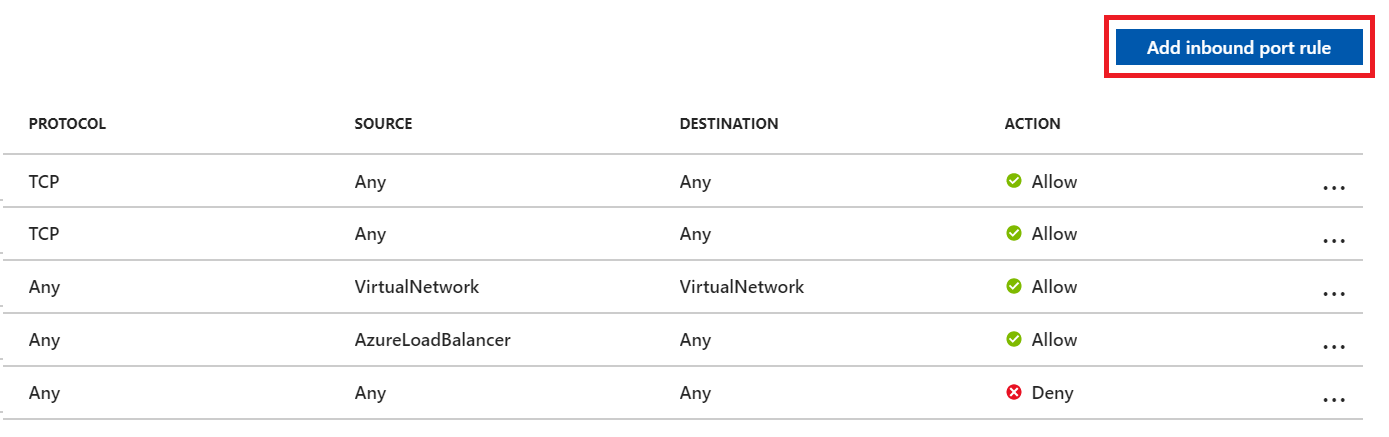

Предоставление исключений для необходимых IP-адресов обрабатывается на сетевом уровне Azure для виртуальной машины SQL Azure. Чтобы приступить к работе, перейдите к виртуальной машине SQL Azure в портал Azure. В разделе Параметры выберите Сеть. Вы можете предоставить исключения для IP-адресов, выбрав Добавить правило входящего порта в параметрах сети.

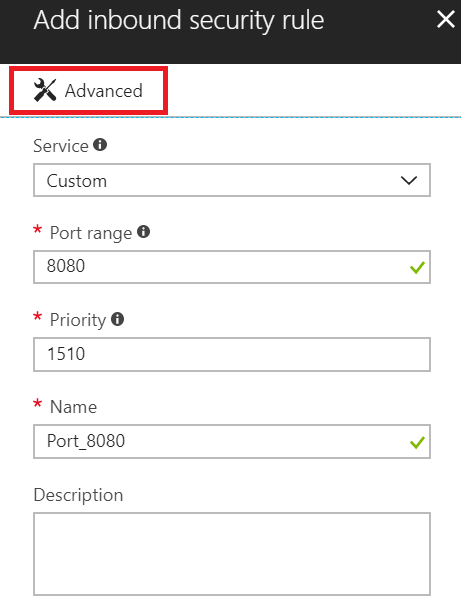

На панели Добавление правила безопасности для входящего трафика выберите Дополнительно , чтобы настроить правило входящего порта для определенного IP-адреса.

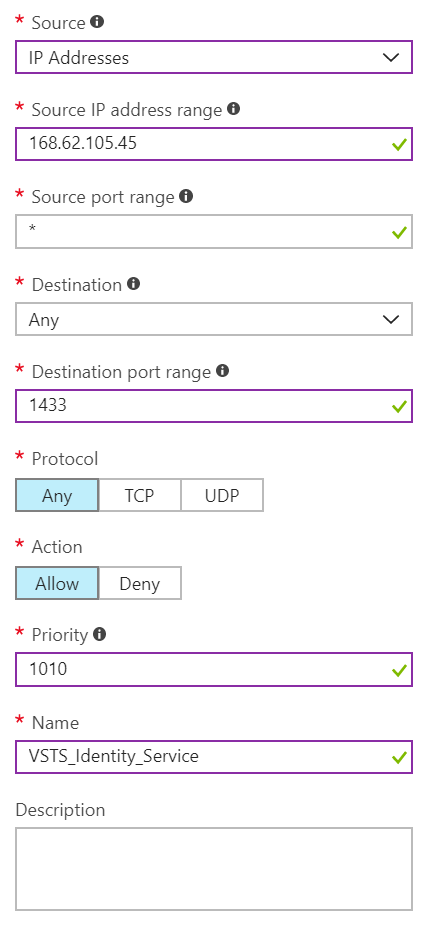

В раскрывающемся списке Источник выберите IP-адреса, введите IP-адрес, которому необходимо предоставить исключение, задайте для параметра Диапазон портов назначения значение1433 и в поле Имя введите имя, которое лучше всего описывает настраиваемое исключение.

В зависимости от других настроенных правил входящего порта может потребоваться изменить приоритет по умолчанию для Azure DevOps Services исключений, чтобы они не пропускались. Например, если у вас есть правило "запретить все входящие подключения к 1433" с более высоким приоритетом, чем Azure DevOps Services исключения, средство переноса данных может не выполнить успешное подключение к базе данных.

Повторяйте добавление правил входящего порта, пока все необходимые Azure DevOps Services IP-адреса не будут предоставлены исключения. Отсутствие одного IP-адреса может привести к сбою при запуске импорта.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по