Назначение уровней доступа с помощью правил группы

Azure DevOps Services

Azure DevOps предоставляет уровни доступа на основе групп Microsoft Entra и групп Azure DevOps. Эти группы позволяют эффективно управлять разрешениями, назначая уровни доступа всем группам пользователей. В этой статье вы узнаете, как добавить правило группы для назначения уровня доступа этой группе пользователей. Ресурсы Azure DevOps назначаются всем членам группы.

Назначьте правила групп для поддержки уровней доступа и членства в проекте. Пользователи получают самый высокий уровень доступа, если они назначены нескольким правилам или группе Microsoft Entra, которые указывают различные уровни доступа. Например, если Джон назначен двум группам Microsoft Entra и двум разным правилам группы, которые указывают доступ заинтересованных лиц и другой базовый доступ, уровень доступа Джона является базовым.

Когда пользователи покидают группу Microsoft Entra, Azure DevOps настраивает уровень доступа на основе правил, определенных для этой группы. Пользователь остается в Azure DevOps, но может иметь разные разрешения или права доступа. Самый высокий уровень доступа, назначенный пользователю, определяет свои окончательные разрешения.

Примечание.

- Изменения, внесенные в средства чтения проектов с помощью правил группы, не сохраняются. Если необходимо настроить средства чтения проектов, рассмотрите альтернативные методы, такие как прямое назначение или пользовательские группы безопасности.

- Рекомендуется регулярно просматривать правила, перечисленные на вкладке "Правила группы" страницы "Пользователи". Если какие-либо изменения вносятся в членство в группе идентификаторов Microsoft Entra, эти изменения отображаются в следующей повторной оценке правил группы, которые можно выполнить по запросу, когда правило группы изменяется или автоматически каждые 24 часа. Azure DevOps обновляет членство в группе Microsoft Entra каждый час, но для обновления динамического членства в группах может потребоваться до 24 часов.

Необходимые компоненты

- Чтобы управлять правилами группы, необходимо быть членом группы Администратор управляемых элементов коллекции проектов. Если вы не являетесь членом, получите его как один.

Добавление правила группы

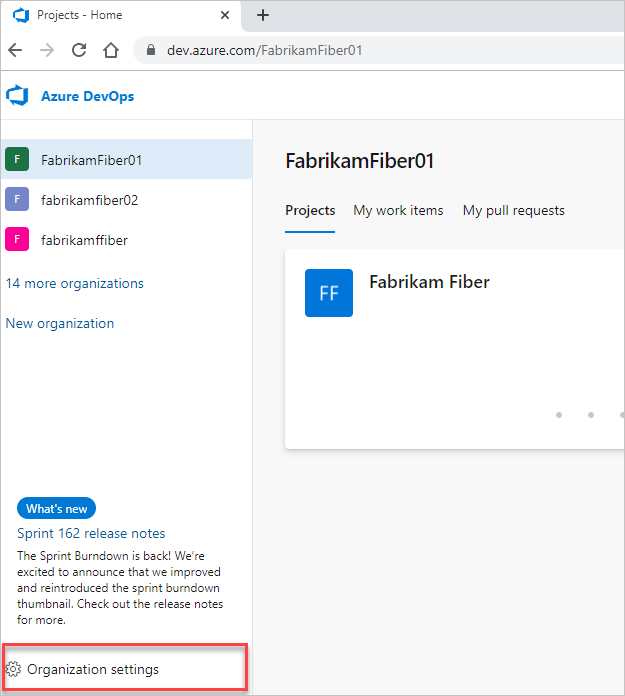

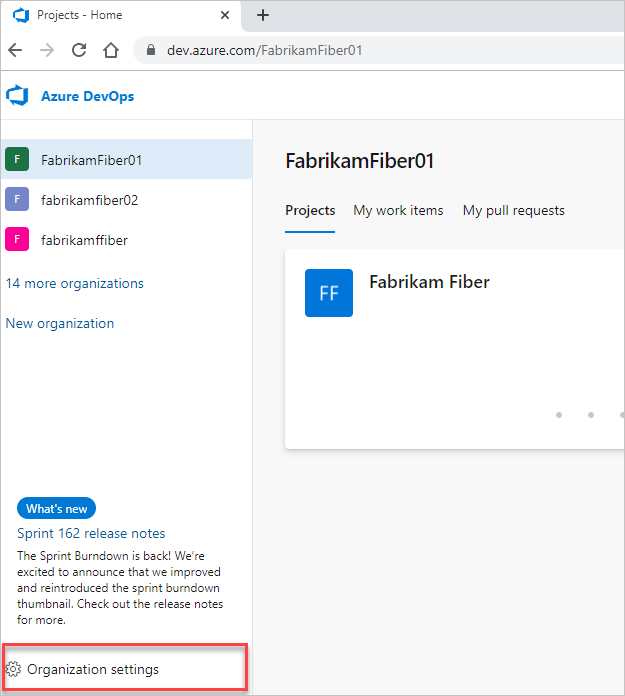

Войдите в свою организацию (

https://dev.azure.com/{yourorganization}).Выберите

Параметры организации.

Параметры организации.

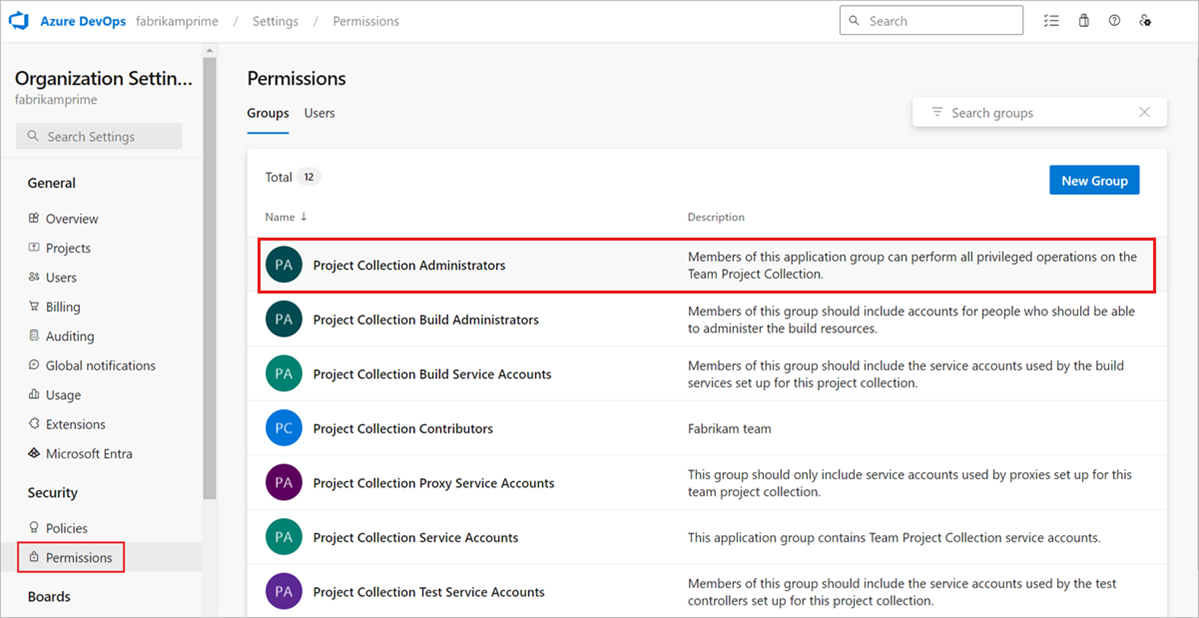

Выберите разрешения и убедитесь, что вы являетесь членом группы Администратор istratorов коллекции проектов.

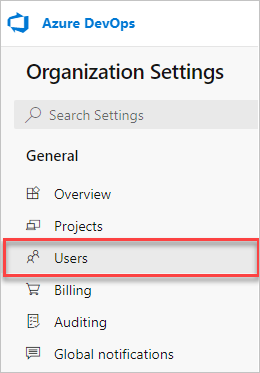

Выберите "Пользователи" и выберите "Правила группы". В этом представлении показаны все созданные правила группы. Выберите " Добавить правило группы".

Правила групп отображаются только в том случае, если вы являетесь членом группы Администратор istratorов коллекции проектов.

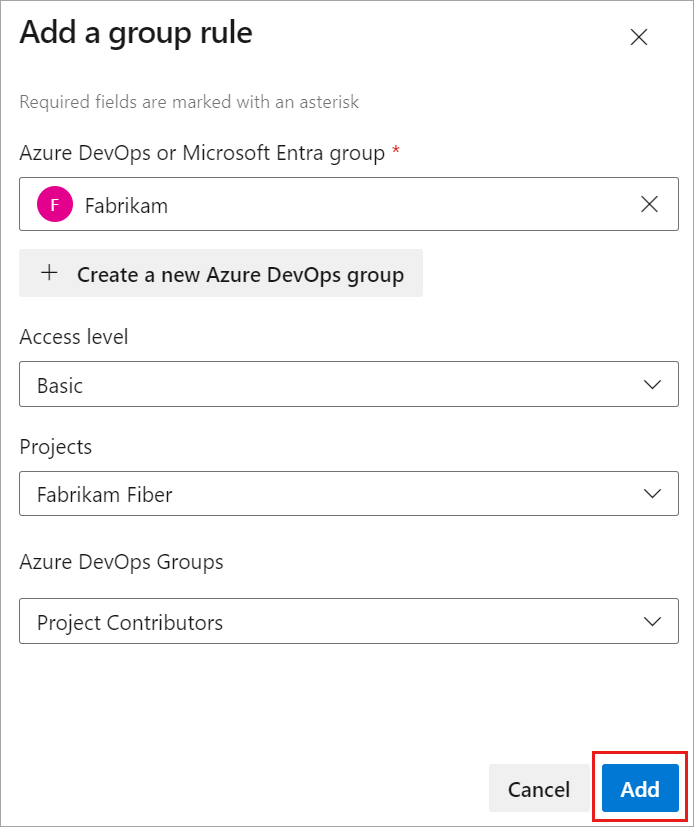

Заполните диалоговое окно для группы, для которой требуется создать правило. Включите уровень доступа для группы и любой дополнительный доступ к проекту для группы. Выберите Добавить.

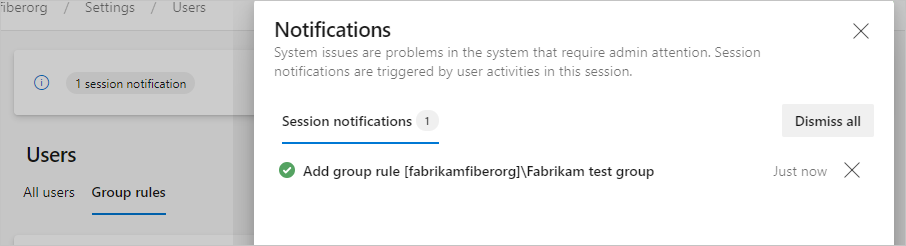

Отображается уведомление, показывающее состояние и результат правила. Если назначение не удалось завершить, выберите состояние "Вид", чтобы просмотреть сведения.

Внимание

- Правила групп применяются только к пользователям без прямых назначений и к пользователям, добавленным в группу. Удалите прямые назначения, чтобы правила группы применялись к этим пользователям.

- Пользователи не отображаются во всех пользователях , пока они не попытаются войти в систему в первый раз.

Управление членами группы

Выберите "

>>Управление элементами группы".

>>Управление элементами группы".

Оставьте существующую автоматизацию для управления уровнями доступа для пользователей, работающих как есть (например, PowerShell). Цель состоит в том, чтобы отразить те же ресурсы, что и автоматизация, применяемая к этим пользователям.

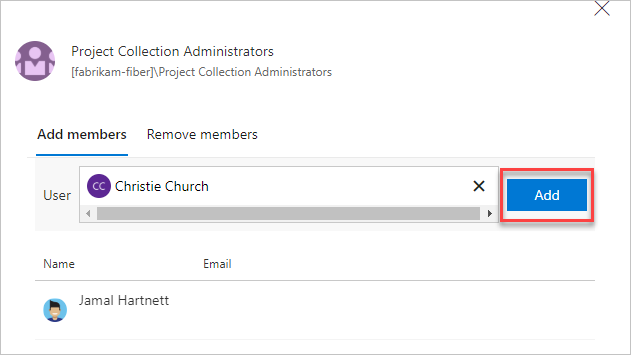

Добавьте участников и нажмите кнопку "Добавить".

При назначении того же уровня доступа пользователю пользователь использует только один уровень доступа. Назначения пользователей можно выполнять как напрямую, так и через группу.

Проверка правила группы

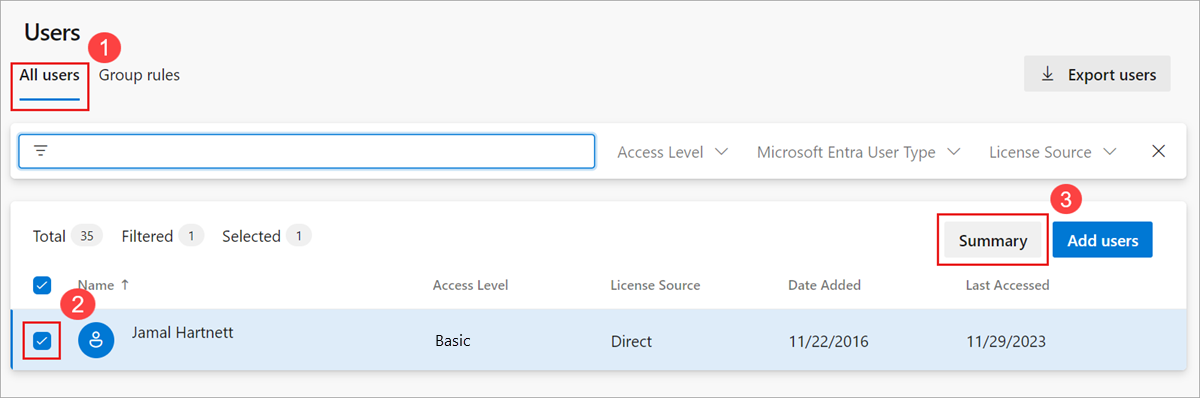

Убедитесь, что ресурсы применяются к каждой группе и отдельному пользователю. Выберите всех пользователей, выделите пользователя и нажмите кнопку "Сводка".

Удаление прямых назначений

Чтобы управлять ресурсами пользователя только группами, в которые они вошли, удалите их прямые назначения. Ресурсы, назначенные пользователю с помощью отдельного назначения, остаются назначенными пользователю. Это назначение остается независимо от того, назначены ли ресурсы или удалены из групп пользователей.

Войдите в свою организацию (

https://dev.azure.com/{yourorganization}).Выберите

Параметры организации.

Параметры организации.

Выберите Пользователи.

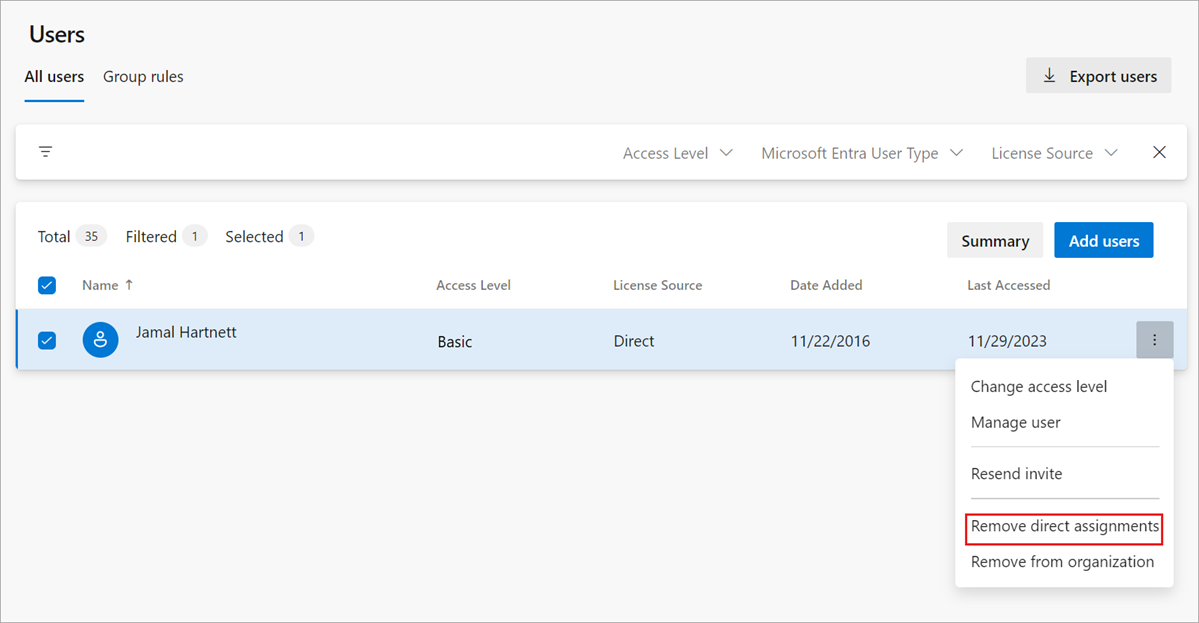

Выберите всех пользователей с ресурсами для управления только по группам.

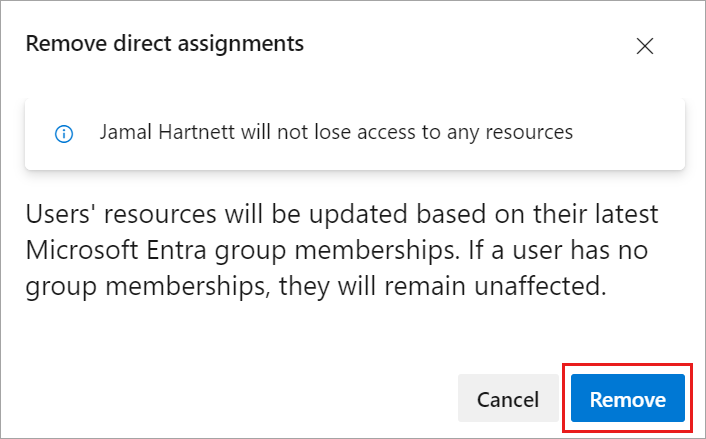

Чтобы подтвердить удаление прямых назначений, нажмите кнопку "Удалить".

Прямые назначения удаляются от пользователей.

Если пользователь не является членом каких-либо групп, это не влияет на пользователя.

Вопросы и ответы

Вопрос. Как Подписки Visual Studio работать с правилами группы?

Ответ. Подписчики Visual Studio всегда назначаются напрямую через портал Visual Studio Администратор и имеют приоритет в Azure DevOps над уровнями доступа, назначенными напрямую или с помощью правил группы. При просмотре этих пользователей из Центра пользователей источник лицензий всегда отображается как Direct. Единственным исключением являются подписчики Visual Studio Professional, которым назначены базовые и тестовые планы. Так как базовые и тестовые планы предоставляют больше доступа в Azure DevOps, он имеет приоритет над подпиской Visual Studio Professional.

Связанные статьи

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по