Управление подключениями служб

Azure DevOps Services | Azure DevOps Server 2022 — Azure DevOps Server 2019

Вы можете создать подключение из Azure Pipelines к внешним и удаленным службам для выполнения задач в задании. Установив подключение, вы можете просматривать подключения служб, изменять их и добавлять к ним защиту.

Например, может потребоваться подключиться к одной из следующих категорий и их служб.

- Подписка Microsoft Azure. Создайте подключение к службе с подпиской Microsoft Azure и используйте имя подключения службы в задаче развертывания веб-сайта Azure в конвейере выпуска.

- Другой сервер сборки или файловый сервер: создайте стандартное подключение службы GitHub Enterprise Server к репозиторию GitHub.

- Интерактивная среда непрерывной интеграции: создайте подключение службы Jenkins для непрерывной интеграции репозиториев Git.

- Службы, установленные на удаленных компьютерах: создайте подключение службы Azure Resource Manager к виртуальной машине с управляемым удостоверением службы.

Совет

Подключение службы Azure Resource Manager является одним примером подключения к службе. Дополнительные сведения см. в разделе "Типы подключений Common Service".

Необходимые компоненты

Вы можете создавать, просматривать, использовать и управлять подключением к службе на основе назначенных ролей пользователей. Дополнительные сведения см. в разделе "Разрешения пользователей".

Создание подключения службы

Выполните следующие действия, чтобы создать подключение службы для Azure Pipelines.

Войдите в свою организацию (

https://dev.azure.com/{yourorganization}) и выберите проект.Выберите подключения службы параметров>проекта.

Выберите +Создать подключение службы, выберите нужный тип подключения к службе и нажмите кнопку "Далее".

Выберите метод проверки подлинности и нажмите кнопку "Далее".

Введите параметры для подключения службы. Список параметров отличается для каждого типа подключения службы. Дополнительные сведения см. в списке типов соединений служб и связанных параметров.

Выберите Сохранить, чтобы создать подключение.

Проверьте подключение после его создания и ввода параметров. Ссылка проверки использует вызов REST для внешней службы с введенной информацией и указывает, был ли вызов успешным.

Примечание.

Новое окно подключения службы может отличаться для различных типов подключений к службе и иметь разные параметры. См. список параметров в типах подключений Common Service для каждого типа подключения службы.

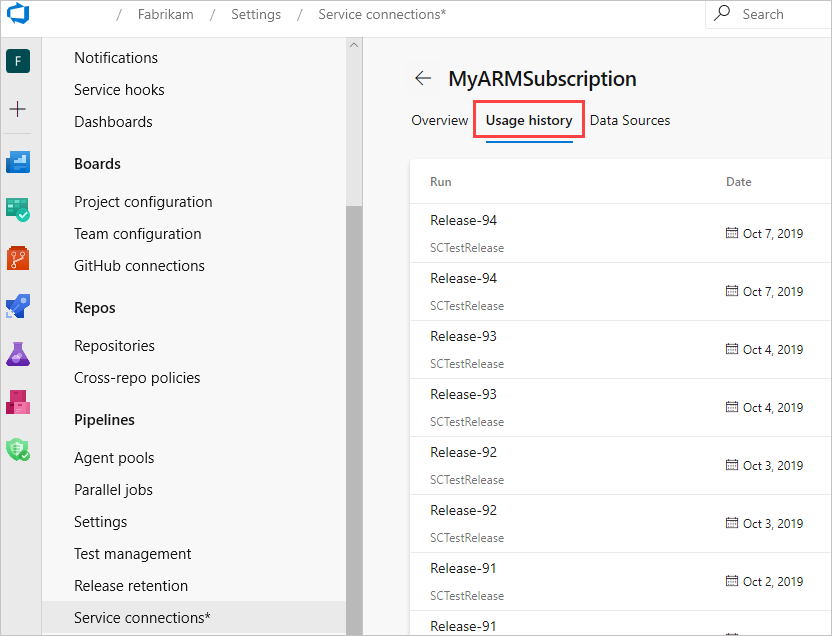

Изменение подключения к службе

Выполните следующие действия, чтобы изменить подключение к службе.

Войдите в свою организацию (

https://dev.azure.com/{yourorganization}) и выберите проект.Выберите подключения службы параметров>проекта.

Выберите подключение службы, которое требуется изменить.

Перейдите на вкладку "Обзор " подключения к службе, где можно просмотреть сведения о подключении к службе. Например, можно просмотреть такие сведения, как тип, создатель и тип проверки подлинности. Например, маркер, имя пользователя и пароль или OAuth и т. д.

Рядом с вкладкой обзора вы увидите журнал использования, в котором отображается список конвейеров, использующих подключение службы.

Чтобы обновить подключение к службе, нажмите кнопку "Изменить". Утверждения и проверка, безопасность и удаление являются частью дополнительных параметров в правом верхнем углу.

Защита подключения служб

Выполните следующие действия, чтобы управлять безопасностью подключения к службе.

Войдите в свою организацию (

https://dev.azure.com/{yourorganization}) и выберите проект.Выберите подключения службы параметров>проекта.

Выделите подключение службы, которое требуется изменить.

Перейдите к дополнительным параметрам в правом верхнем углу и выберите "Безопасность".

На основе шаблонов использования безопасность подключения службы делится на следующие категории. Измените разрешения по мере необходимости.

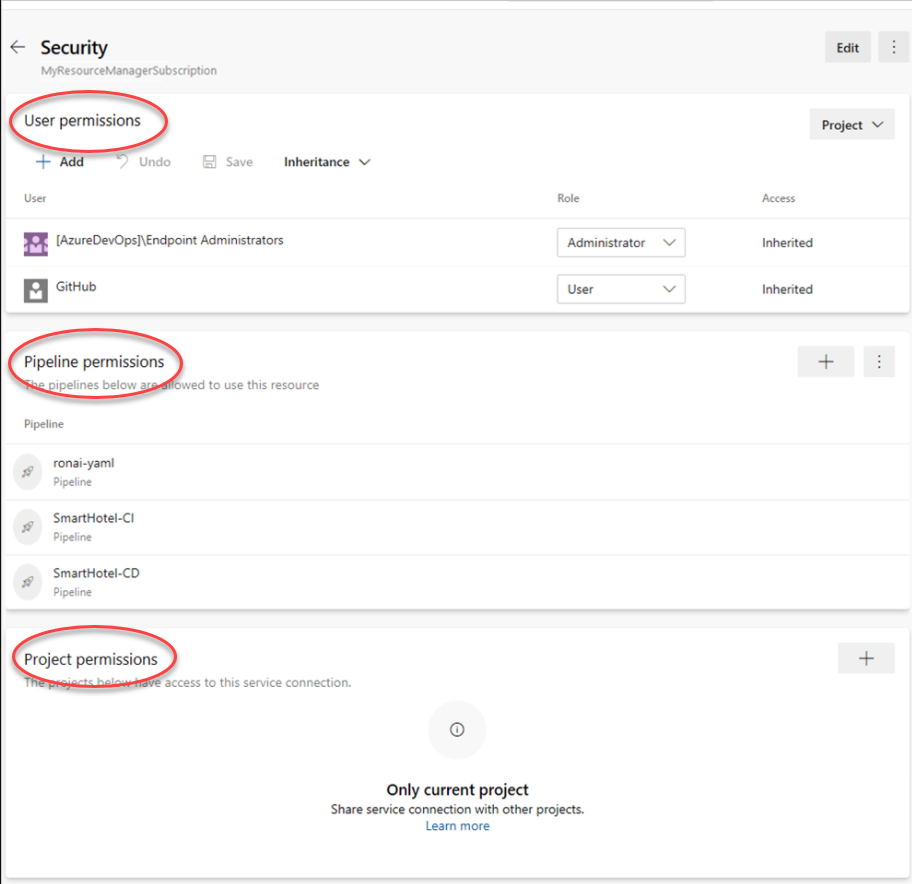

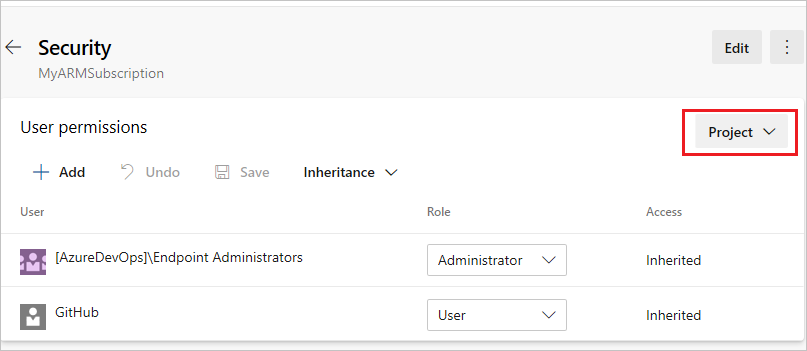

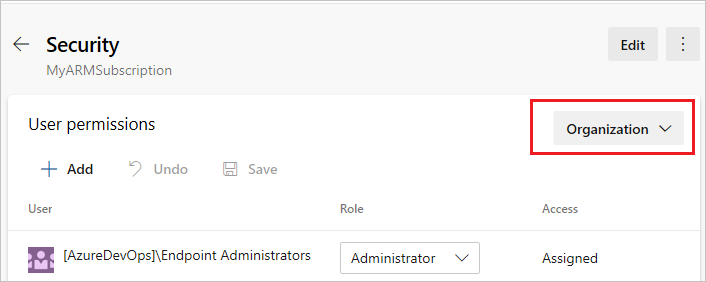

Разрешения пользователей

Управление тем, кто может создавать, просматривать, использовать и управлять подключением к службе с ролями пользователей. В подключениях> службы параметров проекта можно задать разрешения на уровне концентратора, которые наследуются. Вы также можете переопределить роли для каждого подключения к службе.

| Роль в подключении к службе | Характер использования |

|---|---|

| Создатель | Члены этой роли могут создать подключение к службе в проекте. Участники добавляются в качестве участников по умолчанию |

| Читатель | Члены этой роли могут просматривать подключение службы. |

| User | Члены этой роли могут использовать подключение службы при создании конвейеров сборки или выпуска или авторизации конвейеров yaml. |

| Администратор | Члены этой роли могут использовать подключение службы и управлять членством во всех остальных ролях для подключения к службе проекта. По умолчанию в качестве членов добавляются Администратор istratorы проекта. |

Примечание.

Ранее группы разработчика конечных точек и конечной точки Администратор istrator использовались для управления подключениями к службам и управления ими. Мы переехали в чистую модель RBAC, которая использует роли. Для обратной совместимости в существующих проектах группа конечных точек Администратор istrator теперь является ролью Администратор istrator, а группа Endpoint Creator — роль создателя, которая гарантирует отсутствие изменений в поведении существующих подключений к службе.

Мы также представили общий доступ к подключениям к службам в проектах. Благодаря этой функции подключения службы теперь становятся объектом уровня организации, однако область в текущий проект по умолчанию. В разрешениях пользователей отображаются разрешения на уровне проекта и организации. Функциональные возможности роли Администратор istrator разделяются между двумя уровнями разрешений.

Разрешения на уровне проекта

Разрешения на уровне проекта — это разрешения пользователей с ролями читателя, пользователя, создателя и администратора, как описано выше, в область проекта. У вас есть наследование, и вы можете задать роли на уровне концентратора и для каждого подключения к службе.

Администратор istrator уровня проекта может выполнять следующие задачи:

- Управление другими пользователями и ролями на уровне проекта

- Переименование подключения к службе и обновление описания

- Удаление подключения службы, которое удаляет его из проекта

Пользователь, создавший подключение к службе, автоматически добавляется в роль Администратор istrator для этого подключения к службе. Пользователи и группы, которым назначена роль Администратор istrator на уровне концентратора, наследуются, если наследование включено.

Разрешения на уровне организации

Все разрешения, заданные на уровне организации, отражаются во всех проектах, к которым предоставлен общий доступ к подключению к службе. Нет наследования разрешений на уровне организации.

Администратор istrator уровня организации может выполнять следующие административные задачи:

- Управление пользователями уровня организации

- Изменение всех полей подключения к службе

- Совместное использование и отмена общего доступа к подключению к службе с другими проектами

Пользователь, создавший подключение к службе, автоматически добавляется в качестве роли Администратор istrator уровня организации для этого подключения к службе. Во всех существующих подключениях службы Администратор istratorы создаются Администратор istratorами уровня организации.

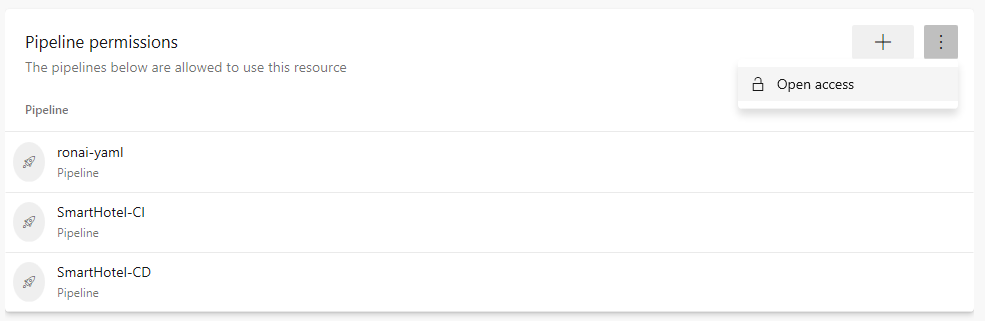

Разрешения конвейера

Разрешения конвейера определяют, какие конвейеры YAML разрешены для использования подключения к службе. Разрешения конвейера не ограничивают доступ из классических конвейеров.

Доступны следующие параметры:

Откройте доступ ко всем конвейерам, чтобы использовать подключение к службе из дополнительных параметров в правом верхнем углу раздела разрешений конвейера на вкладке безопасности подключения службы.

Заблокируйте подключение службы и разрешает использовать только выбранные конвейеры YAML. Если любой другой конвейер YAML относится к подключению к службе, возникает запрос авторизации, который должен быть утвержден Администратор istrator. Это не ограничивает доступ из классических конвейеров.

Разрешения проекта — межпроектный общий доступ к подключениям к службам

Разрешения проекта определяют, какие проекты могут использовать подключение службы. По умолчанию подключения к службам не совместно используются для других проектов.

- Только администраторы уровня организации из разрешений пользователей могут совместно использовать подключение к службе с другими проектами.

- Пользователь, который предоставляет общий доступ к подключению к службе с проектом, должен иметь по крайней мере разрешение на подключение службы в целевом проекте.

- Пользователь, который предоставляет доступ к подключению к службе с проектом, становится Администратор istrator для этого подключения к службе. Наследование на уровне проекта установлено в целевом проекте.

- Имя подключения службы добавляется с именем проекта и его можно переименовать в целевом проекте область.

- Администратор уровня организации может отменить общий доступ к подключению к службе из любого общего проекта.

Примечание.

Функция разрешений проекта зависит от нового пользовательского интерфейса подключений к службе. Когда мы включите эту функцию, старый пользовательский интерфейс подключений к службе больше не будет использоваться.

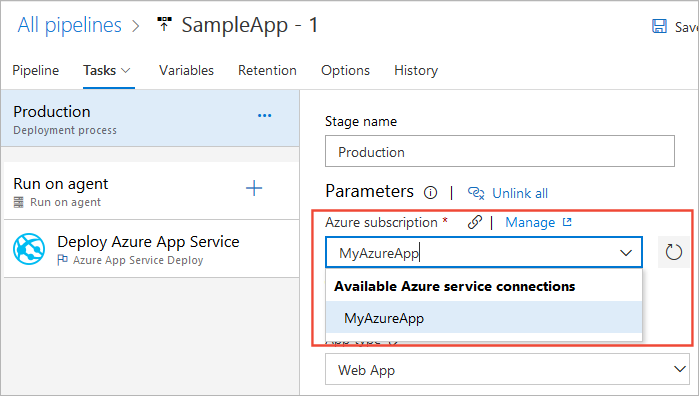

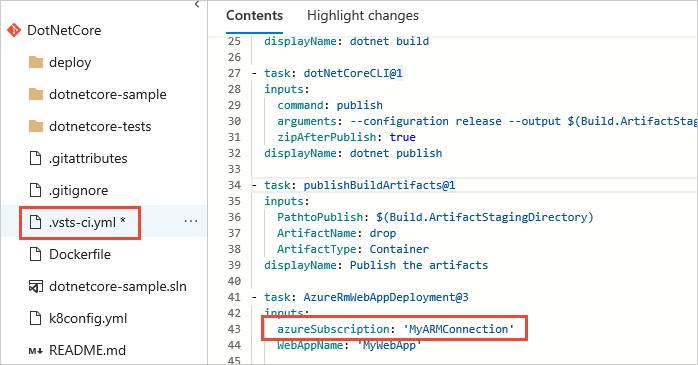

Использование подключения службы

После создания подключения к службе выполните следующие действия, чтобы использовать его.

- Скопируйте имя подключения в код в качестве значения azureSubscription (или эквивалентного имени подключения).

- Авторизовать подключение службы с помощью одного из следующих методов:

Чтобы авторизовать любой конвейер для использования подключения к службе, перейдите к Azure Pipelines, откройте страницу Параметры, выберите подключения службы и включите параметр "Разрешить всем конвейерам использовать этот параметр подключения".

Чтобы авторизовать подключение службы для определенного конвейера, откройте конвейер, нажав кнопку "Изменить " и вставить сборку вручную. Вы увидите ошибку авторизации ресурса и действие "Авторизовать ресурсы" для ошибки. Выберите это действие, чтобы явно добавить конвейер в качестве полномочного пользователя подключения службы.

Вы также можете создать собственные пользовательские подключения к службе.

Типы подключений common service

Azure Pipelines поддерживает следующие типы подключений служб по умолчанию:

Azure Classic | Azure Repos/TFS | Azure Resource Manager | Служебная шина Azure | Bitbucket | Cargo | Chef | Реестр контейнеров Azure | Docker hub или другие | универсальные Git | | GitHub GitHub | Enterprise Server | Jenkins | Kubernetes Mabernetes | Maven | npm | NuGet | Python скачать | пакет Python для отправки | пакета Service Fabric | SSH | Subversion | Visual Studio App Center |

Подключение классической службы Azure

Используйте следующие параметры, чтобы определить и защитить подключение к подписке Microsoft Azure, используя учетные данные Azure или сертификат управления Azure.

Разделы справки создать подключение к службе?

| Параметр | Описание |

|---|---|

| [тип проверки подлинности] | Обязательный. Выберите учетные данные или сертификат на основе. |

| Имя подключения | Обязательный. Имя, используемое для ссылки на подключение к службе в свойствах задачи. Это не имя учетной записи Или подписки Azure. Если вы используете YAML, используйте имя в качестве azureSubscription или эквивалентное значение имени подписки в скрипте. |

| Среда | Обязательный. Выберите Azure Cloud, Azure Stack или один из предопределенных Azure для государственных организаций Облака, в которых определена подписка. |

| ИД подписки | Обязательный. Идентификатор GUID, подобный вашему подписке Azure (а не имени подписки). Вы можете скопировать идентификатор подписки из портал Azure. |

| Имя подписки | Обязательный. Имя подписки Microsoft Azure. |

| User name | Требуется для проверки подлинности учетных данных. Имя пользователя рабочей или учебной учетной записи (например @fabrikam.com). Учетные записи Майкрософт (например @live , не @hotmail) поддерживаются). |

| Пароль | Требуется для проверки подлинности учетных данных. Пароль для пользователя, указанного выше. |

| Сертификат управления | Требуется для проверки подлинности на основе сертификатов. Скопируйте значение ключа сертификата управления из XML-файла публикации или портал Azure. |

Если подписка определена в Azure для государственных организаций Cloud, убедитесь, что приложение соответствует соответствующим требованиям перед настройкой подключения к службе.

Azure Repos

Используйте следующие параметры, чтобы определить и защитить подключение к другой организации Azure DevOps.

| Параметр | Описание |

|---|---|

| (проверка подлинности) | Выберите обычную проверку подлинности или проверку подлинности на основе маркеров. |

| Имя подключения | Обязательный. Имя, используемое для ссылки на подключение к службе в свойствах задачи. Это не имя учетной записи Или подписки Azure. Если вы используете YAML, используйте имя в качестве azureSubscription или эквивалентное значение имени подписки в скрипте. |

| URL-адрес соединения | Обязательный. URL-адрес TFS или другой организации Azure DevOps. |

| User name | Требуется для базовой проверки подлинности. Имя пользователя для подключения к службе. |

| Пароль | Требуется для базовой проверки подлинности. Пароль для указанного имени пользователя. |

| Личный маркер доступа | Требуется для проверки подлинности на основе токенов (TFS 2017 и более поздней версии и только Azure Pipelines). Маркер, используемый для проверки подлинности в службе. Подробнее. |

Используйте ссылку "Проверить подключение", чтобы проверить сведения о подключении.

Дополнительные сведения см. в статье "Проверка подлинности с помощью личных маркеров доступа для Azure DevOps".

Подключение к службе Azure Resource Manager

Используйте следующие параметры, чтобы определить и защитить подключение к подписке Microsoft Azure с помощью проверки подлинности субъекта-службы (SPA) или управляемого удостоверения службы Azure. В диалоговом окне предлагаются два основных режима:

- Автоматическое обнаружение подписок. В этом режиме Azure Pipelines запрашивает Azure для всех подписок и экземпляров, к которым у вас есть доступ. Они используют учетные данные, с помощью которых вы вошли в Azure Pipelines (включая учетные записи Майкрософт и учебные или рабочие учетные записи).

Если вы не видите подписку, которую хотите использовать, выйдите из Azure Pipelines и снова войдите, используя соответствующие данные для входа в учетную запись.

- Конвейер подписки вручную. В этом режиме необходимо указать субъект-службу, который требуется использовать для подключения к Azure. Субъект-служба указывает ресурсы и уровни доступа, которые предлагаются через подключение.

Используйте этот подход, если вам нужно подключиться к учетной записи Azure, используя разные учетные данные из учетных данных, с которыми вы вошли в Azure Pipelines. Это полезный способ максимально повысить безопасность и ограничить доступ. Субъекты-службы действуют в течение двух лет.

Дополнительные сведения см. в статье Подключение в Microsoft Azure

Примечание.

Если подписки или экземпляры Azure не отображаются или возникли проблемы с проверкой подключения, см. раздел Устранение неполадок подключений к службе Azure Resource Manager.

подключение службы Служебная шина Azure

Используйте следующие параметры для определения и защиты подключения к очереди служебная шина Microsoft Azure.

| Параметр | Описание |

|---|---|

| Имя подключения | Обязательный. Имя, используемое для ссылки на подключение к службе в свойствах задачи. Это имя не является именем учетной записи Или подписки Azure. Если вы используете YAML, используйте имя в качестве azureSubscription или эквивалентное значение имени подписки в скрипте. |

| служебная шина Подключение ionString | URL-адрес экземпляра Служебная шина Azure. Дополнительные сведения. |

| имя очереди служебная шина | Имя существующей очереди Служебная шина Azure. |

Подключение службы Bitbucket Cloud

Используйте OAuth с авторизацией grant или именем пользователя и паролем с базовой проверкой подлинности, чтобы определить подключение к Bitbucket Cloud. Чтобы конвейеры работали, доступ к репозиторию должен оставаться активным.

Предоставление авторизации

| Параметр | Описание |

|---|---|

| Конфигурация OAuth | Обязательный. Подключение OAuth к Bitbucket. |

Обычная проверка подлинности

| Параметр | Описание |

|---|---|

| Имя подключения | Обязательный. Имя, используемое для ссылки на подключение к службе в свойствах задачи. Это не имя учетной записи Или подписки Azure. Если вы используете YAML, используйте имя в качестве azureSubscription или эквивалентное значение имени подписки в скрипте. |

| User name | Обязательный. Имя пользователя для подключения к службе. |

| Пароль | Обязательный. Пароль для указанного имени пользователя. |

Подключение к обслуживанию грузов

Используйте следующие параметры, чтобы определить и защитить подключение к репозиторию артефактов Cargo .

| Параметр | Описание |

|---|---|

| Authentication method | Выберите метод проверки подлинности в репозитории артефактов: базовое имя пользователя и пароль (включая PATs Azure DevOps) или значение авторизации (включая маркеры crates.io).< |

| URL-адрес репозитория | URL-адрес репозитория. Для crates.io используйте https://crates.io |

| Username | Имя пользователя для подключения к конечной точке. Значение может быть произвольным, если используется личный маркер доступа или метод проверки подлинности значения авторизации. |

| Пароль | Пароль для подключения к конечной точке. Личные маркеры доступа применимы для организаций Azure DevOps Services. |

| Имя подключения службы | Имя подключения службы |

| Description | Необязательное описание подключения службы |

Подключение службы Chef

Используйте следующие параметры, чтобы определить и защитить подключение к серверу автоматизации Chef .

| Параметр | Описание |

|---|---|

| Имя подключения | Обязательный. Имя, используемое для ссылки на подключение к службе в свойствах задачи. Это не имя учетной записи Или подписки Azure. Если вы используете YAML, используйте имя в качестве azureSubscription или эквивалентное значение имени подписки в скрипте. |

| URL-адрес сервера | Обязательный. URL-адрес сервера автоматизации Chef. |

| Имя узла (имя пользователя) | Обязательный. Имя узла для подключения. Обычно это имя пользователя. |

| Ключ клиента | Обязательный. Ключ, указанный в PEM-файле Chef. |

Подключение службы узла Docker

Используйте следующие параметры, чтобы определить и защитить подключение к узлу Docker.

| Параметр | Описание |

|---|---|

| Имя подключения | Обязательный. Имя, используемое для ссылки на подключение к службе в свойствах задачи. Это не имя учетной записи Или подписки Azure. Если вы используете YAML, используйте имя в качестве azureSubscription или эквивалентное значение имени подписки в скрипте. |

| URL-адрес сервера | Обязательный. URL-адрес узла Docker. |

| сертификат ЦС | Обязательный. Сертификат доверенного центра сертификации, используемый для проверки подлинности с узлом. |

| Сертификат | Обязательный. Сертификат клиента, используемый для проверки подлинности с помощью узла. |

| Ключ | Обязательный. Ключ, указанный в файле Docker key.pem. |

Дополнительные сведения о защите подключения к узлу Docker см. в разделе "Защита сокета управляющей программы Docker".

Подключение к службе реестра Docker

Используйте следующие параметры, чтобы определить подключение к реестру контейнеров для Реестр контейнеров Azure или Docker Hub или других.

Реестр контейнеров Azure

| Параметр | Описание |

|---|---|

| Имя подключения | Обязательный. Имя, используемое для ссылки на подключение к службе в входных данных задачи. |

| Подписка Azure. | Обязательный. Подписка Azure, содержащая реестр контейнеров, которая будет использоваться для создания подключения к службе. |

| Реестр контейнеров Azure | Обязательный. Реестр контейнеров Azure, используемый для создания подключения к службе. |

Docker Hub или другие

| Параметр | Описание |

|---|---|

| Имя подключения | Обязательный. Имя, используемое для ссылки на подключение к службе в входных данных задачи. |

| Реестру Docker | Обязательный. URL-адрес реестра Docker. |

| Идентификатор Docker | Обязательный. Идентификатор пользователя учетной записи Docker. |

| Пароль | Обязательный. Пароль для пользователя учетной записи, указанного выше. (Для Docker Hub требуется PAT вместо пароля.) |

| Эл. почта | Необязательно. Адрес электронной почты для получения уведомлений. |

Другое подключение службы Git

Используйте следующие параметры, чтобы определить и защитить подключение к внешнему серверу репозитория Git. Существует определенное подключение к службе для GitHub и GitHub Enterprise Server.

| Параметр | Описание |

|---|---|

| Имя подключения | Обязательный. Имя, используемое для ссылки на подключение к службе в свойствах задачи. Это не имя учетной записи Или подписки Azure. Если вы используете YAML, используйте имя в качестве azureSubscription или эквивалентное значение имени подписки в скрипте. |

| URL-адрес сервера | Обязательный. URL-адрес сервера репозитория Git. |

| Попытка доступа к этому серверу Git из Azure Pipelines | При проверка azure Pipelines пытается подключиться к репозиторию перед очередью запуска конвейера. Этот параметр можно отключить, чтобы повысить производительность при работе с репозиториями, которые не являются общедоступными. Обратите внимание, что триггеры CI не будут работать, если другой репозиторий Git недоступен. Запуск конвейера можно запускать только вручную или запланированные. |

| User name | Обязательный. Имя пользователя для подключения к серверу репозитория Git. |

| Ключ пароля и маркера | Обязательный. Пароль или маркер доступа для указанного имени пользователя. |

Дополнительные сведения см. в статьях "Источники артефактов".

Подключение универсальной службы

Используйте следующие параметры, чтобы определить и защитить подключение к любому универсальному типу службы или приложения.

| Параметр | Описание |

|---|---|

| Имя подключения | Обязательный. Имя, используемое для ссылки на подключение к службе в свойствах задачи. Это не имя учетной записи Или подписки Azure. Если вы используете YAML, используйте имя в качестве azureSubscription или эквивалентное значение имени подписки в скрипте. |

| URL-адрес сервера | Обязательный. URL-адрес службы. |

| User name | Необязательно. Имя пользователя для подключения к службе. |

| Ключ пароля и маркера | Необязательно. Пароль или маркер доступа для указанного имени пользователя. |

Подключение к службе GitHub

Используйте следующие параметры, чтобы определить подключение к репозиторию GitHub.

Совет

Существует определенное подключение к службе для других серверов Git и подключений GitHub Enterprise Server.

| Параметр | Описание |

|---|---|

| Выбор авторизации | Обязательный. Предоставьте авторизацию или личный маркер доступа. См. заметки ниже. |

| Маркер | Требуется для авторизации маркера личного доступа. См. заметки ниже. |

| Имя подключения | Обязательный. Имя, используемое для ссылки на подключение к службе в свойствах задачи. Это не имя учетной записи Или подписки Azure. Если вы используете YAML, используйте имя в качестве azureSubscription или эквивалентное значение имени подписки в скрипте. |

Примечание.

Если выбрать параметр "Предоставить авторизацию" для параметра "Выбрать авторизацию", в диалоговом окне отображается кнопка "Авторизовать", которая открывает страницу подписывания GitHub. Если выбрать личный маркер доступа, вставьте его в текстовое поле маркера . В диалоговом окне показаны рекомендуемые область для маркера: репозиторий, пользователь, администратор:repo_hook. Дополнительные сведения см. в статье "Создание маркера доступа для использования командной строки" выполните следующие действия, чтобы зарегистрировать учетную запись GitHub в профиле.

- Откройте параметры пользователя из имени учетной записи справа от заголовка страницы Azure Pipelines.

- Выберите личные маркеры доступа.

- Выберите " Добавить " и введите сведения, необходимые для создания маркера.

Дополнительные сведения см. в статьях "Источники артефактов" — управление версиями.

Подключение службы GitHub Enterprise Server

Используйте следующие параметры, чтобы определить подключение к репозиторию GitHub.

Совет

Существует определенное подключение к службе для других серверов Git и стандартных подключений к службе GitHub.

| Параметр | Описание |

|---|---|

| Выбор авторизации | Обязательный. Либо личный маркер доступа, имя пользователя и пароль, либо OAuth2. См. заметки ниже. |

| Имя подключения | Обязательный. Имя, используемое для ссылки на подключение к службе в свойствах задачи. Это не имя учетной записи Или подписки Azure. Если вы используете YAML, используйте имя в качестве azureSubscription или эквивалентное значение имени подписки в скрипте. |

| URL-адрес сервера | Обязательный. URL-адрес службы. |

| Принятие недоверенных СЕРТИФИКАТов TLS/SSL | Установите этот параметр, чтобы клиенты могли принимать самозаверяющий сертификат вместо установки сертификата в роли службы TFS или компьютерах, на котором размещен агент. |

| Маркер | Требуется для авторизации маркера личного доступа. См. заметки ниже. |

| User name | Требуется для проверки подлинности имени пользователя и пароля. Имя пользователя для подключения к службе. |

| Пароль | Требуется для проверки подлинности имени пользователя и пароля. Пароль для указанного имени пользователя. |

| Конфигурация OAuth | Требуется для авторизации OAuth2. Конфигурация OAuth, указанная в вашей учетной записи. |

| URL-адрес конфигурации GitHub Enterprise Server | URL-адрес извлекается из конфигурации OAuth. |

Примечание.

Если выбрать личный маркер доступа (PAT), необходимо вставить PAT в текстовое поле маркера . В диалоговом окне показаны рекомендуемые область для маркера: репозиторий, пользователь, администратор:repo_hook. Дополнительные сведения см. в статье "Создание маркера доступа для использования командной строки" выполните следующие действия, чтобы зарегистрировать учетную запись GitHub в профиле.

- Откройте параметры пользователя из имени учетной записи справа от заголовка страницы Azure Pipelines.

- Выберите личные маркеры доступа.

- Выберите " Добавить " и введите сведения, необходимые для создания маркера.

Подключение к службе Jenkins

Используйте следующие параметры, чтобы определить подключение к службе Jenkins.

| Параметр | Описание |

|---|---|

| Имя подключения | Обязательный. Имя, используемое для ссылки на подключение к службе в свойствах задачи. Это не имя учетной записи Или подписки Azure. Если вы используете YAML, используйте имя в качестве azureSubscription или эквивалентное значение имени подписки в скрипте. |

| URL-адрес сервера | Обязательный. URL-адрес службы. |

| Принятие недоверенных СЕРТИФИКАТов TLS/SSL | Установите этот параметр, чтобы клиенты могли принимать самозаверяющий сертификат вместо установки сертификата в роли службы TFS или компьютерах, на котором размещен агент. |

| User name | Обязательный. Имя пользователя для подключения к службе. |

| Пароль | Обязательный. Пароль для указанного имени пользователя. |

Дополнительные сведения см. в статье об интеграции Azure Pipelines с источниками Jenkins и Artifact — Jenkins.

Подключение к службе Kubernetes

При определении подключения к кластеру Kubernetes используйте следующие параметры. Выберите один из следующих параметров подключения к службе:

- Подписка Azure.

- Учетная запись службы

- Kubeconfig

Вариант подписки Azure

| Параметр | Описание |

|---|---|

| Имя подключения | Обязательный. Имя, используемое для ссылки на подключение к службе в входных данных задачи. |

| Подписка Azure. | Обязательный. Подписка Azure, содержащая кластер, который будет использоваться для создания подключения к службе. |

| Кластер | Имя кластера Служба Azure Kubernetes. |

| Пространство имен | Пространство имен в кластере. |

Для кластера с поддержкой Azure RBAC служба ServiceAccount создается в выбранном пространстве имен вместе с объектом RoleBinding, чтобы созданный ServiceAccount смог выполнять действия только в выбранном пространстве имен.

Для отключенного кластера Azure RBAC служба ServiceAccount создается в выбранном пространстве имен, но созданная служба ServiceAccount имеет права на уровне кластера (между пространствами имен).

Примечание.

Этот параметр содержит список всех подписок, к которые создатель подключения службы имеет доступ к разным клиентам Azure. Если вы не видите подписки из других клиентов Azure, проверка разрешения Microsoft Entra в этих клиентах.

Параметр учетной записи службы

| Параметр | Описание |

|---|---|

| Имя подключения | Обязательный. Имя, используемое для ссылки на подключение к службе в входных данных задачи. |

| URL-адрес сервера | Обязательный. URL-адрес сервера API кластера. |

| Секретный | Секрет, связанный с учетной записью службы, которая будет использоваться для развертывания |

Используйте следующую команду, чтобы получить URL-адрес сервера.

kubectl config view --minify -o 'jsonpath={.clusters[0].cluster.server}'

Используйте следующую последовательность команд, чтобы получить объект Secret, необходимый для подключения и проверки подлинности в кластере.

kubectl get serviceAccounts <service-account-name> -n <namespace> -o 'jsonpath={.secrets[*].name}'

В следующей команде замените service-account-secret-name выходные данные предыдущей команды.

kubectl get secret <service-account-secret-name> -n <namespace> -o json

Скопируйте и вставьте объект Secret, извлекаемый в форме YAML, в текстовое поле Secret.

Примечание.

При использовании параметра учетной записи службы убедитесь, что существует RoleBinding, который предоставляет разрешения в editClusterRole нужной учетной записи службы. Это необходимо, чтобы учетная запись службы использовалась Azure Pipelines для создания объектов в выбранном пространстве имен.

Параметр Kubeconfig

| Параметр | Описание |

|---|---|

| Имя подключения | Обязательный. Имя, используемое для ссылки на подключение к службе в входных данных задачи. |

| Kubeconfig | Обязательный. Содержимое файла kubeconfig. |

| Контекст | Контекст в файле kubeconfig, который будет использоваться для идентификации кластера. |

Подключение службы Maven

При определении и защите подключения к репозиторию Maven используйте следующие параметры.

| Параметр | Описание |

|---|---|

| Имя подключения | Обязательный. Имя, используемое для ссылки на подключение к службе в свойствах задачи. Это не имя учетной записи Или подписки Azure. Если вы используете YAML, используйте имя в качестве azureSubscription или эквивалентное значение имени подписки в скрипте. |

| URL-адрес реестра | Обязательный. URL-адрес репозитория Maven. |

| Идентификатор реестра | Обязательный. Это идентификатор сервера, который соответствует элементу идентификатора репозитория или зеркало, к которому Maven пытается подключиться. |

| Username | Требуется, если тип подключения — имя пользователя и пароль. Имя пользователя для проверки подлинности. |

| Пароль | Требуется, если тип подключения — имя пользователя и пароль. Пароль для этого имени пользователя. |

| Личный маркер доступа | Требуется, если тип подключения — маркер проверки подлинности. Маркер, используемый для проверки подлинности в службе. Подробнее. |

Подключение службы npm

При определении и защите подключения к серверу npm используйте следующие параметры.

| Параметр | Описание |

|---|---|

| Имя подключения | Обязательный. Имя, используемое для ссылки на подключение к службе в свойствах задачи. Это не имя учетной записи Или подписки Azure. Если вы используете YAML, используйте имя в качестве azureSubscription или эквивалентное значение имени подписки в скрипте. |

| URL-адрес реестра | Обязательный. URL-адрес сервера npm. |

| Username | Требуется, если тип подключения — имя пользователя и пароль. Имя пользователя для проверки подлинности. |

| Пароль | Требуется, если тип подключения — имя пользователя и пароль. Пароль для этого имени пользователя. |

| Личный маркер доступа | Требуется, если тип подключения — external Azure Pipelines. Маркер, используемый для проверки подлинности в службе. Подробнее. |

Подключение службы NuGet

При определении и защите подключения к серверу NuGet используйте следующие параметры.

| Параметр | Описание |

|---|---|

| Имя подключения | Обязательный. Имя, используемое для ссылки на подключение к службе в свойствах задачи. Это не имя учетной записи Или подписки Azure. Если вы используете YAML, используйте имя в качестве azureSubscription или эквивалентное значение имени подписки в скрипте. |

| URL-адрес веб-канала | Обязательный. URL-адрес сервера NuGet. |

| ApiKey | Требуется, если тип подключения — ApiKey. Ключ проверки подлинности. |

| Личный маркер доступа | Требуется, если тип подключения — external Azure Pipelines. Маркер, используемый для проверки подлинности в службе. Подробнее. |

| Username | Требуется, если тип подключения — обычная проверка подлинности. Имя пользователя для проверки подлинности. |

| Пароль | Требуется, если тип подключения — обычная проверка подлинности. Пароль для этого имени пользователя. |

Сведения о настройке NuGet для проверки подлинности с помощью артефактов Azure и других репозиториев NuGet см. в статье NuGet Authenticate.

Подключение службы загрузки пакета Python

Используйте следующие параметры при определении и защите подключения к репозиторию Python для скачивания пакетов Python.

| Параметр | Описание |

|---|---|

| Имя подключения | Обязательный. Имя, используемое для ссылки на подключение к службе в свойствах задачи. Это не имя учетной записи Или подписки Azure. Если вы используете YAML, используйте имя в качестве azureSubscription или эквивалентное значение имени подписки в скрипте. |

| URL-адрес репозитория Python для скачивания | Обязательный. URL-адрес репозитория Python. |

| Личный маркер доступа | Требуется, если тип подключения — маркер проверки подлинности. Маркер, используемый для проверки подлинности в службе. Подробнее. |

| Username | Требуется, если тип подключения — имя пользователя и пароль. Имя пользователя для проверки подлинности. |

| Пароль | Требуется, если тип подключения — имя пользователя и пароль. Пароль для этого имени пользователя. |

Подключение службы отправки пакета Python

Используйте следующие параметры при определении и защите подключения к репозиторию Python для отправки пакетов Python.

| Параметр | Описание |

|---|---|

| Имя подключения | Обязательный. Имя, используемое для ссылки на подключение к службе в свойствах задачи. Это не имя учетной записи Или подписки Azure. Если вы используете YAML, используйте имя в качестве azureSubscription или эквивалентное значение имени подписки в скрипте. |

| URL-адрес репозитория Python для отправки | Обязательный. URL-адрес репозитория Python. |

| EndpointName | Обязательный. Уникальное имя репозитория, используемое для отправки twine. Пробелы и специальные символы не допускаются. |

| Личный маркер доступа | Требуется, если тип подключения — маркер проверки подлинности. Маркер, используемый для проверки подлинности в службе. Подробнее. |

| Username | Требуется, если тип подключения — имя пользователя и пароль. Имя пользователя для проверки подлинности. |

| Пароль | Требуется, если тип подключения — имя пользователя и пароль. Пароль для этого имени пользователя. |

Подключение службы Service Fabric

При определении и защите подключения к кластеру Service Fabric используйте следующие параметры.

| Параметр | Описание |

|---|---|

| Имя подключения | Обязательный. Имя, используемое для ссылки на подключение к службе в свойствах задачи. Это не имя учетной записи Или подписки Azure. Если вы используете YAML, используйте имя в качестве azureSubscription или эквивалентное значение имени подписки в скрипте. |

| Конечная точка кластера | Обязательный. Конечная точка TCP кластера. |

| Отпечаток сертификата сервера | Требуется, если тип подключения основан на сертификате или идентификаторе Microsoft Entra. |

| Сертификат клиента | Требуется, если тип подключения основан на сертификате. |

| Пароль | Требуется, если тип подключения основан на сертификате. Пароль сертификата. |

| Username | Требуется, если тип подключения — идентификатор Microsoft Entra. Имя пользователя для проверки подлинности. |

| Пароль | Требуется, если тип подключения — идентификатор Microsoft Entra. Пароль для этого имени пользователя. |

| Использование безопасности Windows | Требуется, если тип подключения — "Другие". |

| Имя субъекта-службы кластера | Требуется, если тип подключения — "Другие" и использование безопасности Windows. |

Подключение службы SSH

При определении и защите подключения к удаленному узлу с помощью Secure Shell (SSH) используйте следующие параметры.

| Параметр | Описание |

|---|---|

| Имя подключения | Обязательный. Имя, используемое для ссылки на подключение к службе в свойствах задачи. Это не имя учетной записи Или подписки Azure. Если вы используете YAML, используйте имя в качестве azureSubscription или эквивалентное значение имени подписки в скрипте. |

| Host name | Обязательный. Имя удаленного компьютера узла или IP-адреса. |

| Номер порта | Обязательный. Номер порта удаленного компьютера узла, к которому требуется подключиться. Значение по умолчанию — порт 22. |

| User name | Обязательный. Имя пользователя, используемое при подключении к удаленному компьютеру узла. |

| Пароль или парольная фраза | Пароль или парольная фраза для указанного имени пользователя при использовании keypair в качестве учетных данных. |

| Закрытый ключ | Все содержимое файла закрытого ключа при использовании этого типа проверки подлинности. |

Дополнительные сведения см. в статье "Задача SSH" и копирование файлов по протоколу SSH.

Подключение службы подверсии

При определении и защите подключения к репозиторию Subversion используйте следующие параметры.

| Параметр | Описание |

|---|---|

| Имя подключения | Обязательный. Имя, используемое для ссылки на подключение к службе в свойствах задачи. Это не имя учетной записи Или подписки Azure. Если вы используете YAML, используйте имя в качестве azureSubscription или эквивалентное значение имени подписки в скрипте. |

| URL-адрес репозитория сервера | Обязательный. URL-адрес репозитория. |

| Принятие недоверенных СЕРТИФИКАТов TLS/SSL | Установите этот параметр, чтобы разрешить клиенту принимать самозаверяемые сертификаты, установленные на компьютерах агента. |

| Имя области | Необязательно. Если в конвейере сборки или выпуска используется несколько учетных данных, используйте этот параметр, чтобы указать область, содержащую учетные данные, указанные для подключения к службе. |

| User name | Обязательный. Имя пользователя для подключения к службе. |

| Пароль | Обязательный. Пароль для указанного имени пользователя. |

Подключение к службе Центра приложений Visual Studio

При определении и защите подключения к Центру приложений Visual Studio используйте следующие параметры.

| Параметр | Описание |

|---|---|

| Имя подключения | Обязательный. Имя, используемое для ссылки на подключение к службе в свойствах задачи. Это не имя учетной записи Или подписки Azure. Если вы используете YAML, используйте имя в качестве azureSubscription или эквивалентное значение имени подписки в скрипте. |

| Токен API | Обязательный. Маркер, используемый для проверки подлинности в службе. Дополнительные сведения см. в документации по API. |

Расширения для других подключений к службе

Другие типы подключений и задачи службы можно установить в качестве расширений. См. следующие примеры подключений к службе, доступных с помощью расширений:

Артефакты TFS для Azure Pipelines. Развертывание локальных сборок TFS с помощью Azure Pipelines с помощью подключения службы TFS и артефакта team Build (внешнего) даже если компьютер TFS недоступен непосредственно из Azure Pipelines. Дополнительные сведения см. в разделе "Внешние TFS " и этой записи блога.

Артефакты TeamCity для Azure Pipelines. Это расширение обеспечивает интеграцию с TeamCity через подключение службы TeamCity, что позволяет развертывать артефакты, созданные в TeamCity, с помощью Azure Pipelines. Дополнительные сведения см. в разделе TeamCity.

Интеграция system Center диспетчер виртуальных машин (SCVMM). Подключение на сервер SCVMM для подготовки виртуальных машин и выполнения действий с ними, таких как управление проверка точками, запуск и остановка виртуальных машин (виртуальных машин) и выполнение скриптов PowerShell.

Развертывание ресурсов VMware. Подключение на сервер VMware vCenter Server из Visual Studio Team Services или TFS для подготовки. Запуск, остановка или моментальный снимок виртуальных машин VMware.

Средства сборки Power Platform. Используйте средства сборки Microsoft Power Platform для автоматизации распространенных задач сборки и развертывания, связанных с приложениями, созданными на платформе Microsoft Power Platform. После установки расширения тип подключения службы Power Platform имеет следующие свойства.

| Параметр | Описание |

|---|---|

| Имя подключения | Обязательный. Имя, используемое для ссылки на это подключение к службе в свойствах задачи. |

| URL-адрес сервера | Обязательный. URL-адрес экземпляра Power Platform. Пример: https://contoso.crm4.dynamics.com |

| Идентификатор клиента | Обязательный. Идентификатор клиента (также называемый идентификатором каталога в портал Azure) для проверки подлинности. Ознакомьтесь со https://aka.ms/buildtools-spn скриптом, который отображает идентификатор клиента и настраивает идентификатор приложения и связанный секрет клиента. Пользователь приложения также должен быть создан в CDS |

| Application ID | Обязательный. приложение Azure идентификатор для проверки подлинности. |

| Секрет клиента идентификатора приложения | Обязательный. Секрет клиента субъекта-службы, связанного с указанным выше идентификатором приложения, используемым для подтверждения удостоверения. |

Вы также можете создать собственные пользовательские подключения к службе.

Справка и поддержка

- Ознакомьтесь с советами по устранению неполадок.

- Получите советы по Stack Overflow.

- Опубликуйте свои вопросы, найдите ответы или предложите функцию в Сообщество разработчиков Azure DevOps.

- Получите поддержку Azure DevOps.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по