Обзор EASM Defender

Управление направлением внешних атак Microsoft Defender (Defender EASM) постоянно обнаруживает и сопоставляет область цифровой атаки, чтобы обеспечить внешнее представление вашей сетевой инфраструктуры. Эта видимость позволяет группам безопасности и ИТ-отделам определять неизвестные, определять приоритеты рисков, устранять угрозы и расширять управление уязвимостью и уязвимостью за пределами брандмауэра. Аналитика атаки создаются путем использования данных об уязвимостях и инфраструктуре для демонстрации ключевых областей, вызывающих озабоченность в вашей организации.

Обнаружение и инвентаризация

Частная технология обнаружения Майкрософт рекурсивно ищет инфраструктуру с наблюдаемыми подключениями к известным законным ресурсам, чтобы сделать вывод о связи этой инфраструктуры с организацией и обнаруживать ранее неизвестные и неуправляемые свойства. Эти известные законные активы называются "семенами"; EaSM в Защитнике сначала обнаруживает надежные подключения к этим выбранным сущностям, рекурсив, чтобы раскрыть больше подключений и в конечном итоге скомпилировать поверхность атаки.

EaSM Defender включает обнаружение следующих типов ресурсов:

- Домены

- Имена узлов

- Веб-страницы

- Блоки IP-адресов

- IP-адреса

- Номера ASN

- SSL-сертификаты

- Контакты WHOIS

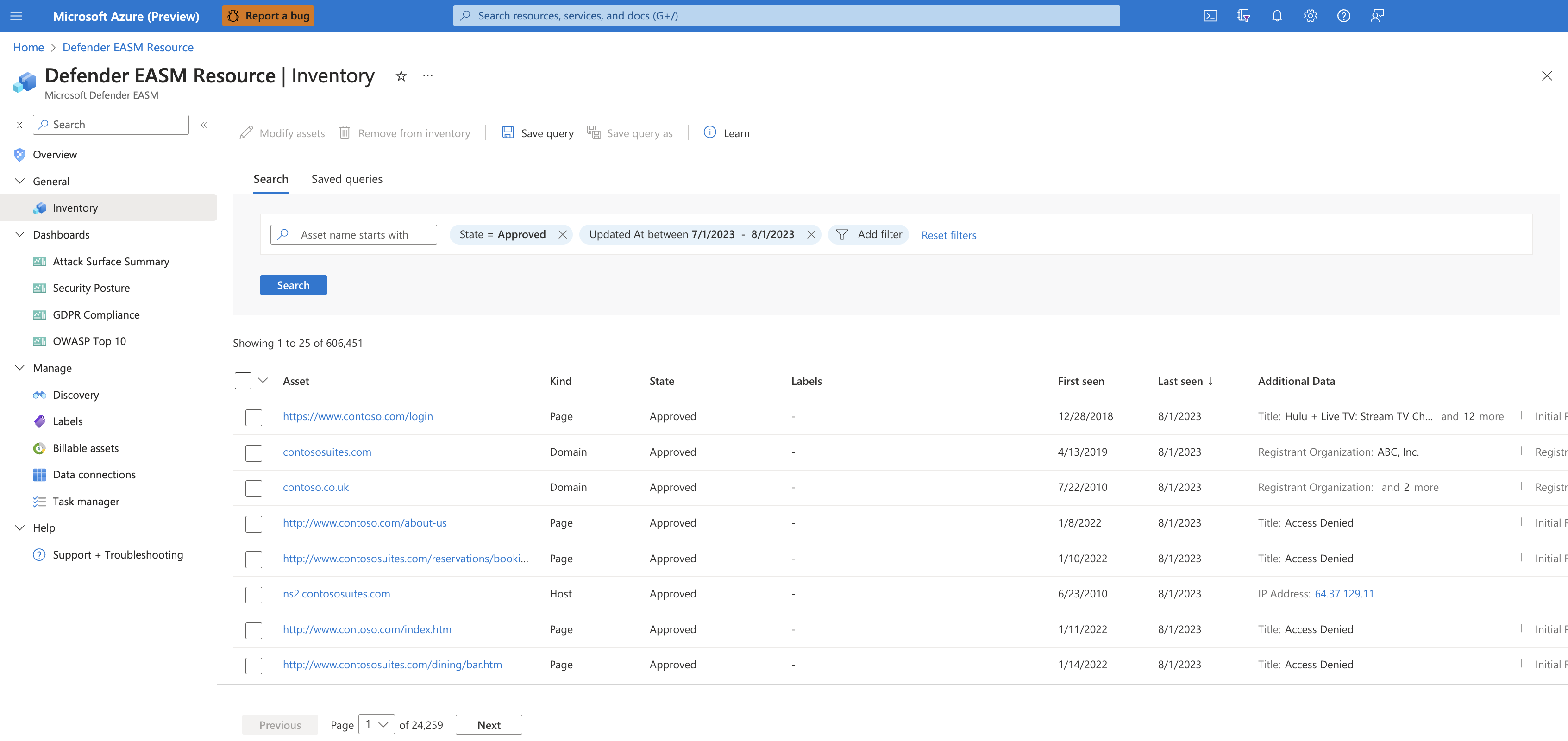

Обнаруженные ресурсы индексируются и классифицируются в инвентаризации EASM Defender, предоставляя динамическую запись всей веб-инфраструктуры под управлением организации. Ресурсы классифицируются как последние (сейчас активные) или исторические, а также могут включать веб-приложения, сторонние зависимости и другие подключения к ресурсам.

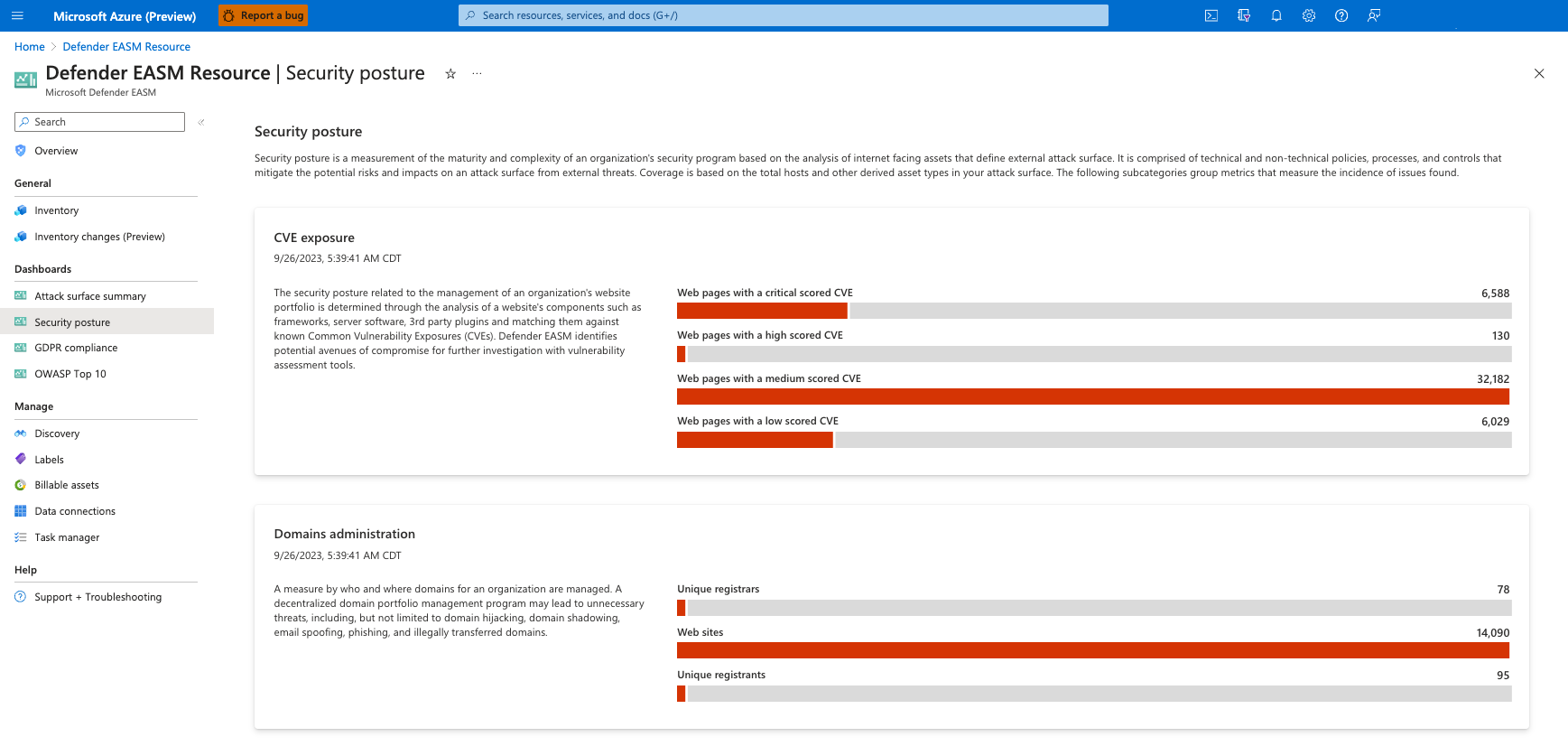

Панели мониторинга

EaSM Defender предоставляет ряд панелей мониторинга, которые помогают пользователям быстро понять свою онлайн-инфраструктуру и любые ключевые риски для своей организации. Эти панели мониторинга предназначены для предоставления аналитических сведений о конкретных областях риска, включая уязвимости, соответствие требованиям и гигиену безопасности. Эти аналитические сведения помогают клиентам быстро решать компоненты их области атаки, которые представляют наибольший риск для своей организации.

Управление ресурсами

Клиенты могут фильтровать свои запасы, чтобы получить конкретные аналитические сведения, которые они заботятся о большинстве. Фильтрация обеспечивает уровень гибкости и настройки, что позволяет пользователям получать доступ к определенному подмножество ресурсов. Это позволяет использовать данные EASM Defender в соответствии с конкретным вариантом использования, будь то поиск ресурсов, которые подключаются к нерекомендуемой инфраструктуре или выявлению новых облачных ресурсов.

Разрешения пользователей

Пользователи, которым назначены роли владельца или участника, могут создавать, удалять и изменять ресурсы EASM Defender и ресурсы инвентаризации в нем. Эти роли могут использовать все возможности, предлагаемые на платформе. Пользователи, которым назначена роль читателя, могут просматривать данные EASM Defender, но не могут создавать, удалять или изменять ресурсы инвентаризации или сам ресурс.

Размещение данных, доступность и конфиденциальность

Управление направлением внешних атак Microsoft Defender содержит как глобальные данные, так и данные, относящиеся к клиенту. Базовые данные Интернета — это глобальные данные Майкрософт; Метки, применяемые клиентами, считаются данными клиента. Все данные клиента хранятся в регионе выбора клиента.

В целях безопасности корпорация Майкрософт собирает IP-адреса пользователей при входе. Эти данные хранятся до 30 дней, но могут храниться дольше, если это необходимо для расследования потенциального мошеннического или вредоносного использования продукта.

В случае простоя региона могут быть только клиенты в затронутом регионе.

Платформа соответствия требованиям Майкрософт требует, чтобы все данные клиента были удалены в течение 180 дней после того, как эта организация больше не является клиентом Корпорации Майкрософт. Это также включает в себя хранение данных клиента в автономных расположениях, таких как резервные копии баз данных. После удаления ресурса его невозможно восстановить нашими командами. Данные клиента хранятся в наших хранилищах данных в течение 75 дней, однако фактический ресурс не может быть восстановлен. После 75-дневного периода данные клиента будут окончательно удалены.