Общие сведения о политика Диспетчера брандмауэра Azure

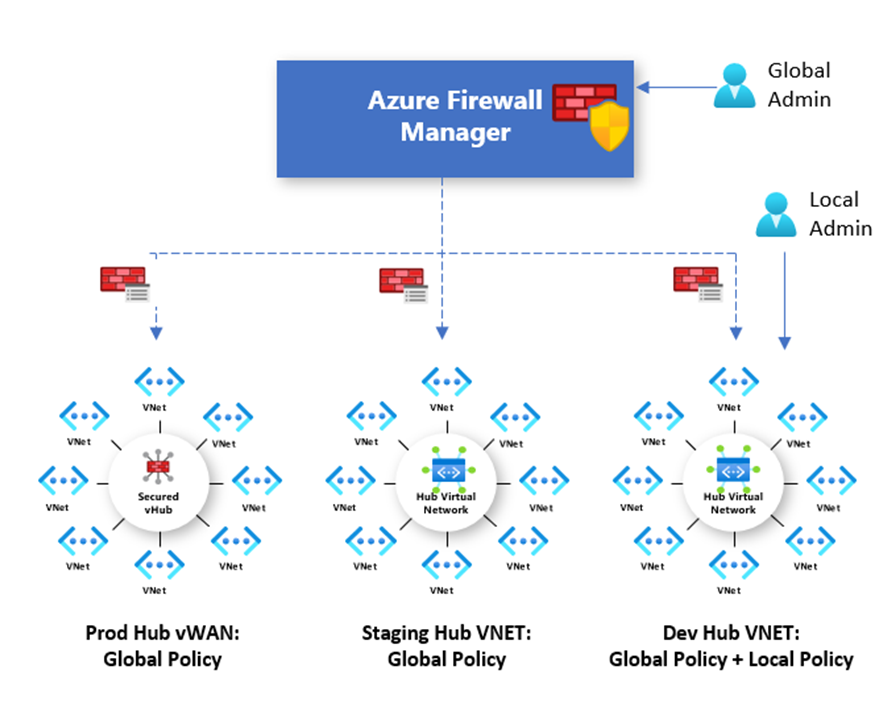

Политика брандмауэра является рекомендуемым методом настройки брандмауэра Azure. Это глобальный ресурс для множества экземпляров брандмауэра Azure на защищенных виртуальных концентраторах и в центральных виртуальных сетях. Политики работают в разных регионах и подписках.

Создание и связь политики

Политику можно создавать и управлять несколькими способами, включая портал Azure, REST API, шаблоны, Azure PowerShell, CLI и Terraform.

Можно также перенести существующие классические правила из брандмауэра Azure с помощью портала или Azure PowerShell для создания политик. Дополнительные сведения см. в статье Перенос конфигураций Брандмауэра Azure в политику Брандмауэра Azure.

Политики могут быть связаны с одним или несколькими виртуальными концентраторами или виртуальными сетями. Брандмауэр может находиться в любой подписке, связанной с вашей учетной записью, и в любом регионе.

Классические правила и политики

Брандмауэр Azure поддерживает как классические правила, так и политики, но политики являются рекомендуемой конфигурацией. В таблице ниже приводится сравнительная характеристика политик и классических правил.

| Тема | Политика | Классические правила |

|---|---|---|

| Содержит | NAT, сеть, правила приложений, пользовательские параметры DNS и прокси-сервера DNS, группы IP-адресов и параметры аналитики угроз (включая список разрешений), поставщики удостоверений, проверка TLS, веб-категории, фильтрация URL-адресов | NAT, сеть и правила приложений, пользовательские параметры DNS и прокси-сервера DNS, группы IP-адресов и параметры аналитики угроз (включая список разрешений) |

| Защищает | Виртуальные концентраторы и виртуальные сети | Только виртуальные сети |

| Взаимодействие с порталом | Централизованное управление через Диспетчер брандмауэра. | Интерфейс автономного брандмауэра |

| Поддержка нескольких брандмауэров | Политика брандмауэра — это отдельный ресурс, который можно использовать в брандмауэрах. | Ручной экспорт и импорт правил или использование сторонних решений для управления |

| Цены | Счета выставляются на основе связи брандмауэра. Дополнительные сведения см. в разделе Цены. | Бесплатно |

| Поддерживаемый режим развертывания | Портал, REST API, шаблоны, Azure PowerShell и CLI. | Портал, REST API, шаблоны, PowerShell и CLI. |

Базовые, стандартные и премиум-политики

Брандмауэр Azure поддерживает политики "Базовый", "Стандартный" и "Премиум". В следующей таблице приведена разница между этими политиками:

| Тип политики | Поддерживаемые компоненты | Поддержка SKU на брандмауэре |

|---|---|---|

| Базовая политика | Правила NAT, сетевые правила, правила приложений Группы IP-адресов Аналитика угроз (оповещения) |

Базовая |

| Стандартная политика | Правила NAT, сетевые правила, правила приложений Настраиваемый DNS, DNS-прокси Группы IP-адресов Веб-категории Аналитика угроз |

Standard или Premium |

| Политика "Премиум" | Поддержка стандартных функций, а также: Проверка TLS Веб-категории Фильтрация URL-адресов IDPS |

Premium |

Иерархические политики

Новые политики могут быть созданы с нуля или унаследованы от существующих. Наследование позволяет DevOps создавать локальные политики брандмауэра поверх обязательных базовых политик организации.

Политики, созданные с помощью непустых родительских политик, наследуют все коллекции правил родительской политики. Родительская политика и дочерняя политика должны находиться в одном регионе. Политика брандмауэра может быть связана с брандмауэрами в разных регионах независимо от того, где они хранятся.

Коллекции правил сети, унаследованные от родительской политики, всегда задаются приоритетами по сравнению с коллекциями правил сети, определенными в рамках новой политики. Такая же логика применяется к коллекциям правил приложений. Однако коллекции правил сети всегда обрабатываются до коллекций правил приложений независимо от наследования.

Режим аналитики угроз также наследуется от родительской политики. Можно задать другое значение для режима аналитики угроз, чтобы переопределить это поведение, но отключить его нельзя. Для переопределения следует использовать только более строгое значение. Например, если задана родительская политика Только оповещение, ее можно переопределить политикой Предупреждение и отклонение.

Как и режим аналитики угроз, список разрешений аналитики угроз наследуется от родительской политики. Дочерняя политика может добавлять дополнительные IP-адреса в список разрешений.

Коллекции правил NAT не наследуются, так как они относятся к конкретному брандмауэру.

При наследовании любые изменения родительской политики автоматически применяются к связанным дочерним политикам брандмауэра.

Встроенный высокий уровень доступности

Высокий уровень доступности встроен, поэтому вам не нужно настраивать. Вы можете создать объект политики Брандмауэр Azure в любом регионе и связать его глобально с несколькими экземплярами Брандмауэр Azure в одном клиенте Azure AD. Если в регионе, в котором создается политика, происходит сбой и имеется парный регион, метаданные объекта ARM(Azure Resource Manager) автоматически отработки отказа в дополнительный регион. Во время отработки отказа или если однорегионная пара не остается в состоянии сбоя, невозможно изменить объект политики Брандмауэр Azure. Однако Брандмауэр Azure экземпляры, связанные с политикой брандмауэра, продолжают работать. Дополнительные сведения см. в статье о реплика межрегионном реплика в Azure: непрерывность бизнес-процессов и аварийное восстановление.

Цены

Счета за политики выставляются на основе связей брандмауэра. Плата за политику с нулевой или одной связью брандмауэра не взимается. Счета за политику с несколькими связями брандмауэра выставляются по фиксированной ставке. Дополнительные сведения см. на странице Цены на Диспетчер брандмауэра Azure.

Следующие шаги

- Узнайте, как развернуть Брандмауэр Azure. Руководство. Защита облачной сети с помощью диспетчера Брандмауэр Azure с помощью портал Azure

- Дополнительные сведения о безопасности сети Azure