Что такое Брандмауэр Azure?

Брандмауэр Azure — это ориентированная на облако интеллектуальная служба сетевого брандмауэра, обеспечивающая лучшую защиту от угроз для облачных рабочих нагрузок в Azure. Это высокодоступная служба с полным отслеживанием состояния и неограниченными возможностями облачного масштабирования. Она обеспечивает анализ внутреннего и внешнего трафика. Чтобы узнать, что такое восточный и северо-южный трафик, см. на востоке и на северо-юге.

Брандмауэр Azure предлагается в трех ценовых категориях (SKU): "Стандартный", "Премиум" и "Базовый".

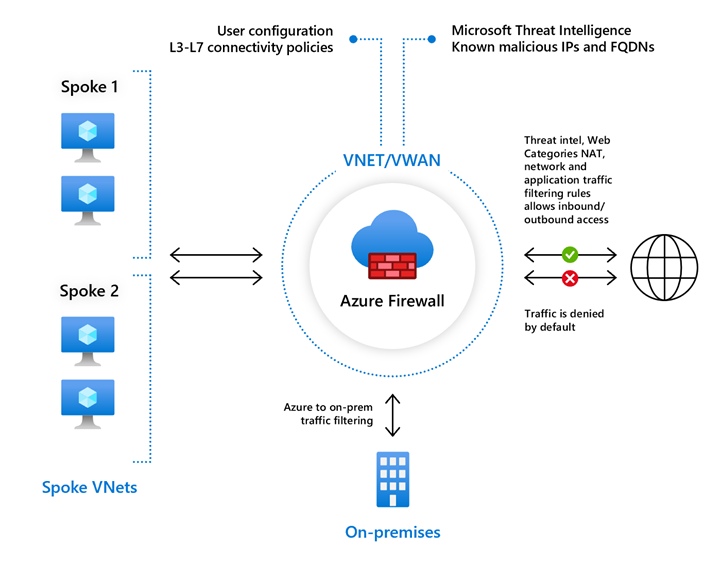

Брандмауэр Azure категории "Стандартный"

Брандмауэр Azure уровня "Стандартный" обеспечивает фильтрацию уровней L3–L7 и аналитику угроз, реализованные специалистами по кибербезопасности Майкрософт. Фильтрация на основе аналитики угроз может оповещать и запрещать трафик от известных вредоносных IP-адресов и доменов, которые обновляются в режиме реального времени для защиты от новых и новых атак.

Дополнительные сведения о Брандмауэре уровня "Стандартный" см. в статье Функции Брандмауэра Azure уровня "Стандартный".

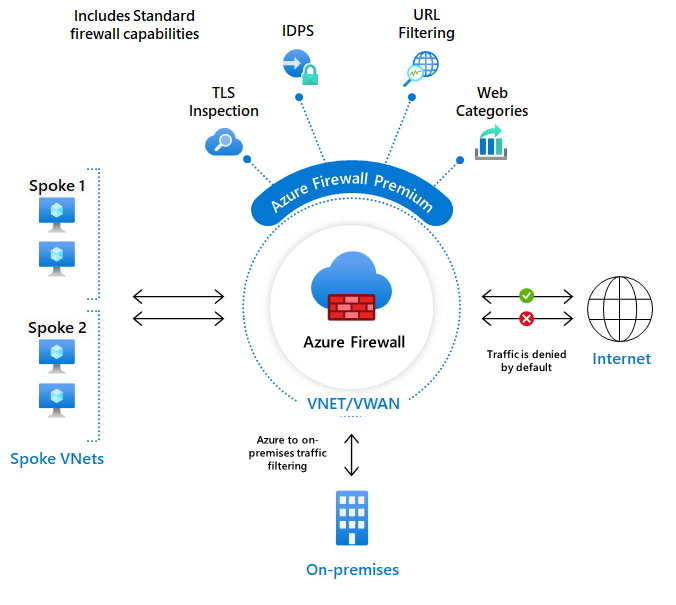

Брандмауэр Azure категории "Премиум"

Брандмауэр Azure Premium предоставляет расширенные возможности, включая поставщики удостоверений на основе подписей, которые позволяют быстро обнаруживать атаки, искать конкретные шаблоны. Эти шаблоны могут включать последовательности байтов в сетевом трафике или известные вредоносные последовательности инструкций, используемые вредоносными программами. Существует более 67 000 подписей в более чем 50 категориях, которые обновляются в режиме реального времени для защиты от новых и новых эксплойтов. К категориям эксплойтов относятся вредоносные программы, фишинг, майнинг криптовалют и троянские атаки.

Дополнительные сведения о Брандмауэре уровня "Премиум" см. в статье Функции Брандмауэра Azure уровня "Премиум".

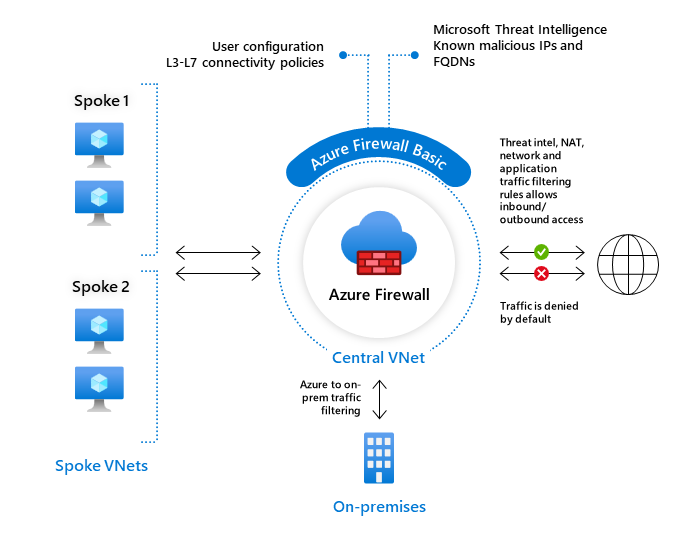

базовый Брандмауэр Azure

Брандмауэр Azure Базовый предназначен для небольших и средних клиентов (S МБ) для защиты облачных сред Azure. Он обеспечивает необходимую защиту S МБ клиентам, нуждающимся в доступной ценовой точке.

Брандмауэр Azure Базовый — это стандартный брандмауэр, но имеет следующие основные ограничения:

- Поддерживает только режим оповещений Intel от угроз

- Исправлена единица масштабирования для запуска службы на двух экземплярах серверной части виртуальной машины

- Рекомендуется для сред с предполагаемой пропускной способностью 250 Мбит/с

Дополнительные сведения о Брандмауэр Azure Basic см. в разделе Брандмауэр Azure Базовые функции.

Сравнение возможностей

Чтобы сравнить все функции SKU брандмауэра, см. статью "Выбор правильного номера SKU Брандмауэр Azure для удовлетворения ваших потребностей".

Диспетчер брандмауэра Azure

Диспетчер брандмауэра Azure можно использовать для централизованного управления Брандмауэром Azure в нескольких подписках. Диспетчер брандмауэра использует политику брандмауэра для применения общего набора правил сети или приложения и конфигурации к брандмауэрам в клиенте.

Диспетчер брандмауэров поддерживает брандмауэры как в виртуальных сетях, так и в средах Виртуальная глобальная сеть (Безопасный виртуальный концентратор). Безопасные виртуальные центры используют решение автоматизации маршрутов Виртуальная глобальная сеть для упрощения маршрутизации трафика в брандмауэр с помощью всего нескольких шагов.

Дополнительные сведения о Диспетчере брандмауэра Azure см. в этой статье.

Цены и соглашение об уровне обслуживания

См. дополнительные сведения о ценах на Брандмауэр Azure.

См. дополнительные сведения о Соглашении об уровне обслуживания для Брандмауэра Azure.

Поддерживаемые регионы

Сведения о поддерживаемых регионах для Брандмауэра Azure см. в статье Доступность продуктов Azure по регионам.

Новые возможности

О новых возможностях Брандмауэра Azure можно узнать на странице Обновления Azure.

Известные проблемы

Сведения о известных проблемах Брандмауэр Azure см. в Брандмауэр Azure известных проблемах.

Следующие шаги

- Краткое руководство. Создание Брандмауэр Azure и политики брандмауэра — шаблон ARM

- Краткое руководство. Развертывание Брандмауэр Azure с помощью Зоны доступности — шаблон ARM

- Руководство. развертыванию и настройке службы "Брандмауэр Azure" с помощью портала Azure

- Модуль Learn "Общие сведения о Брандмауэре Azure"

- Дополнительные сведения о безопасности сети Azure