Настройка правил приложений брандмауэра Azure с полными доменными именами SQL

Теперь можно настраивать правила приложений брандмауэра Azure с полными доменными именами SQL. Это позволяет ограничить доступ из виртуальных сетей заданными экземплярами SQL Server.

Полные доменные имена SQL позволяют фильтровать трафик

- От виртуальных сетей к Базе данных SQL Azure или Azure Synapse Analytics. Пример: Разрешить только доступ к sql-server1.database.windows.net.

- Из локальной среды в управляемые экземпляры SQL Azure или IaaS SQL, выполняемую в ваших виртуальных сетях.

- Из туннеля spoke-to-spoke в управляемые экземпляры SQL Azure или IaaS SQL, выполняемую в ваших виртуальных сетях.

Фильтрация полных доменных имен SQL поддерживается только в прокси-режиме (порт 1433). При использовании SQL в режиме перенаправления по умолчанию можно фильтровать доступ, используя тег службы SQL в составе сетевых правил. Если для трафика IaaS SQL используются порты не по умолчанию, можно настроить эти порты в правилах приложений брандмауэра.

Настройка с использованием интерфейса командной строки Azure

Развертывание брандмауэра Azure с использованием интерфейса командной строки Azure.

Если вы фильтруете трафик к Базе данных SQL Azure, Azure Synapse Analytics или Управляемому экземпляру SQL, убедитесь, что настроен режим подключения SQL через прокси-сервер. Сведения об изменении режима подключения SQL см. в разделе Настройки подключения SQL Azure.

Примечание

В прокси- режиме SQL может наблюдаться увеличенная задержка по сравнению с режимом перенаправления. Если вы хотите продолжить пользоваться режимом перенаправления, который применяется для клиентов, подключающихся внутри Azure, по умолчанию, можно фильтровать доступ, используя тег службы SQL в сетевых правилах брандмауэра.

Создайте новую коллекцию правил с правилом приложения, указав полное доменное имя SQL для разрешения доступа к SQL Server:

az extension add -n azure-firewall az network firewall application-rule create \ --resource-group Test-FW-RG \ --firewall-name Test-FW01 \ --collection-name sqlRuleCollection \ --priority 1000 \ --action Allow \ --name sqlRule \ --protocols mssql=1433 \ --source-addresses 10.0.0.0/24 \ --target-fqdns sql-serv1.database.windows.net

Настройка с помощью Azure PowerShell

Разверните Брандмауэр Azure с помощью Azure PowerShell.

Если вы фильтруете трафик к Базе данных SQL Azure, Azure Synapse Analytics или Управляемому экземпляру SQL, убедитесь, что настроен режим подключения SQL через прокси-сервер. Сведения об изменении режима подключения SQL см. в разделе Настройки подключения SQL Azure.

Примечание

В прокси- режиме SQL может наблюдаться увеличенная задержка по сравнению с режимом перенаправления. Если вы хотите продолжить пользоваться режимом перенаправления, который применяется для клиентов, подключающихся внутри Azure, по умолчанию, можно фильтровать доступ, используя тег службы SQL в сетевых правилах брандмауэра.

Создайте новую коллекцию правил с правилом приложения, указав полное доменное имя SQL для разрешения доступа к SQL Server:

$AzFw = Get-AzFirewall -Name "Test-FW01" -ResourceGroupName "Test-FW-RG" $sqlRule = @{ Name = "sqlRule" Protocol = "mssql:1433" TargetFqdn = "sql-serv1.database.windows.net" SourceAddress = "10.0.0.0/24" } $rule = New-AzFirewallApplicationRule @sqlRule $sqlRuleCollection = @{ Name = "sqlRuleCollection" Priority = 1000 Rule = $rule ActionType = "Allow" } $ruleCollection = New-AzFirewallApplicationRuleCollection @sqlRuleCollection $Azfw.ApplicationRuleCollections.Add($ruleCollection) Set-AzFirewall -AzureFirewall $AzFw

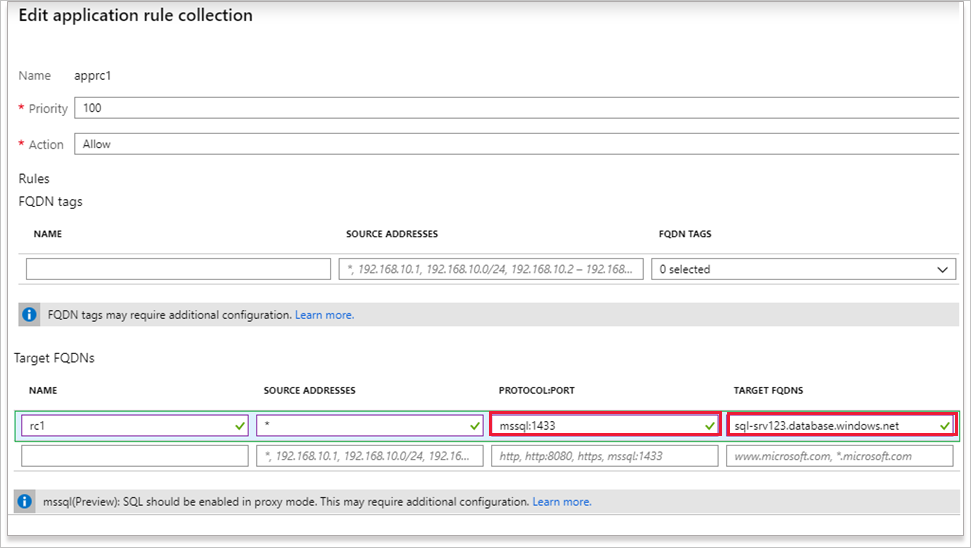

Настройка с помощью портала Azure

Развертывание брандмауэра Azure с использованием интерфейса командной строки Azure.

Если вы фильтруете трафик к Базе данных SQL Azure, Azure Synapse Analytics или Управляемому экземпляру SQL, убедитесь, что настроен режим подключения SQL через прокси-сервер. Сведения об изменении режима подключения SQL см. в разделе Настройки подключения SQL Azure.

Примечание

В прокси- режиме SQL может наблюдаться увеличенная задержка по сравнению с режимом перенаправления. Если вы хотите продолжить пользоваться режимом перенаправления, который применяется для клиентов, подключающихся внутри Azure, по умолчанию, можно фильтровать доступ, используя тег службы SQL в сетевых правилах брандмауэра.

Добавьте правило приложения с соответствующим протоколом, портом и полным доменным именем SQL, а затем нажмите Сохранить.

Осуществляйте доступ к SQL с виртуальной машины в виртуальной сети, которая фильтрует трафик с использованием брандмауэра.

Убедитесь, что в журналах брандмауэра Azure указано, что трафик разрешен.

Дальнейшие действия

Сведения о прокси-сервере SQL и режимах перенаправления см. в статье Архитектура подключений к Базе данных SQL Azure.