Руководство. Запретить типы ресурсов в облачной среде

Одной из популярных целей управления облаком является ограничение того, какие типы ресурсов разрешены в среде. Предприятия имеют множество мотиваций для ограничений типа ресурсов. Например, типы ресурсов могут быть дорогостоящими или могут соответствовать бизнес-стандартам и стратегиям. Вместо использования многих политик для отдельных типов ресурсов Политика Azure предлагает две встроенные политики для достижения этой цели:

| Имя. (портал Azure) |

Description | Действие | Версия (GitHub) |

|---|---|---|---|

| Допустимые типы ресурсов | Эта политика позволяет указать типы ресурсов, которые не может развертывать ваша организация. Эта политика влияет только на типы ресурсов, поддерживающие теги и расположение. Чтобы ограничить все ресурсы, дублируйте эту политику и измените "режим" на "Все". | запретить | 1.0.0 |

| Недопустимые типы ресурсов | Ограничьте типы ресурсов, которые могут быть развернуты в вашей среде. Ограничение типов ресурсов позволяет снизить сложность и направления атаки среды, а также помогает управлять затратами. Результаты обеспечения соответствия отображаются только для несоответствующих ресурсов. | Audit, Deny, Disabled | 2.0.0 |

В этом руководстве описано, как применить политику "Не разрешенные типы ресурсов" и управлять типами ресурсов в масштабе с помощью Microsoft портал Azure.

Необходимые компоненты

Если у вас нет подписки Azure, создайте бесплатную учетную запись, прежде чем приступить к работе.

Назначение определения политики

Первым шагом в отключении типов ресурсов является назначение определения политики "Не разрешенные типы ресурсов".

Перейдите в раздел "Не разрешенные типы ресурсов" в портал Azure.

Нажмите кнопку "Назначить " в верхней части страницы.

На вкладке "Основные сведения" задайте область, выбрав многоточие и выбрав группу управления, подписку или группу ресурсов. Убедитесь, что выбранная область имеет по крайней мере одну вложенную область. Теперь щелкните Выбрать в нижней части страницы Область.

В этом примере используется подписка Contoso.

Примечание.

Если назначить это определение политики корневой группе управления область, портал может обнаружить запрещенные типы ресурсов и отключить их в представлении "Все службы", чтобы пользователи портала знали об ограничении перед развертыванием запрещенного ресурса.

Ресурсы можно исключить на основе параметра Область. Исключения начинаются на один уровень ниже уровня параметра Область. Исключения являются необязательными, поэтому пока оставьте это поле пустым.

Имя назначения автоматически заполняется выбранным именем определения политики, но его можно изменить. Вы также можете добавить необязательное описание для предоставления сведений об этом назначении политики.

Для параметра Применение политик сохраните значение Включено. При выборе варианта Отключено вы сможете проверить результат применения политики, не запуская соответствующее действие. Дополнительные сведения о режиме применения политик см. здесь.

Кем назначено. Это поле заполняется автоматически, в зависимости от текущего пользователя. Это поле не является обязательным, поэтому можно ввести произвольные значения.

В верхней части страницы мастера выберите вкладку Параметры. В этом руководстве пропускается вкладка "Дополнительно ".

Для параметра "Не разрешенные типы ресурсов" используйте раскрывающийся список для поиска и выбора типов ресурсов, которые не должны быть разрешены в облачной среде.

Это определение политики не имеет или

deployIfNotExistsне влияетmodify, поэтому она не поддерживает задачи исправления. В этом руководстве пропустите вкладку "Исправление ".В верхней части окна мастера выберите элемент Non-compliance messages (Сообщения о несоответствии).

Задайте для этого типа ресурса сообщениео несоответствии. Это пользовательское сообщение отображается, когда ресурс отклоняется или определяется как несоответствующий во время регулярной оценки.

В верхней части страницы мастера выберите вкладку Просмотр и создание.

Проверьте выбранные значения и щелкните Создать в нижней части страницы.

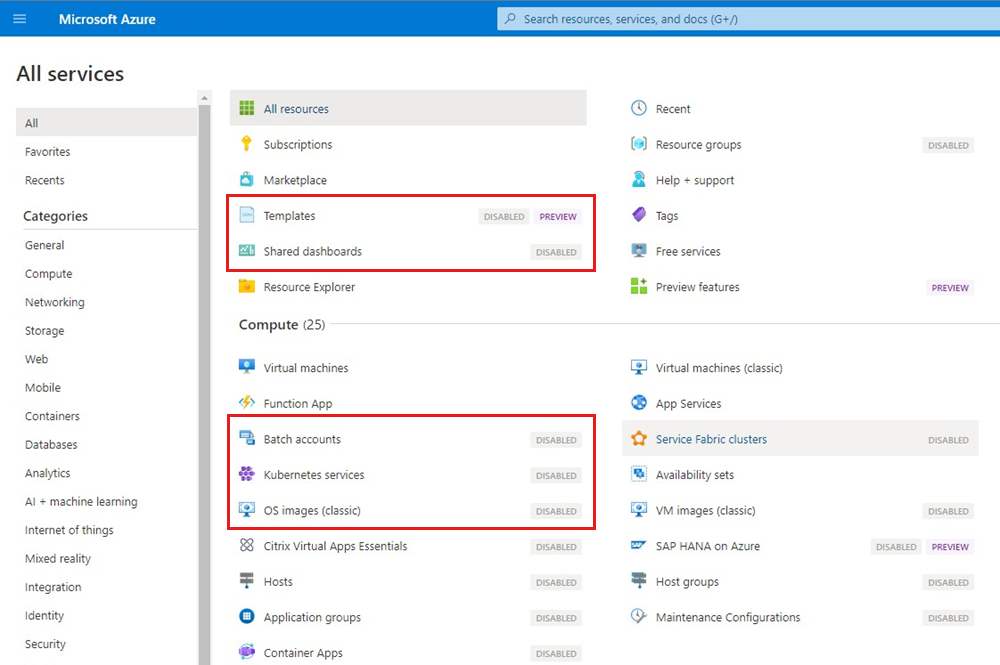

Просмотр отключенных типов ресурсов в портал Azure

Этот шаг применяется только в том случае, если политика была назначена в корневой группе управления область.

Теперь, когда вы назначили встроенное определение политики, перейдите в раздел " Все службы". портал Azure знает о запрещенных типах ресурсов из этого назначения политики и отключает их в Страница "Все службы". Параметр create недоступен для отключенных типов ресурсов.

Примечание.

Если вы назначите это определение политики корневой группе управления, пользователи увидят следующее уведомление при первом входе или при первом входе в политику после входа в систему:

Политика, измененная администратором, внесла изменения в политики вашей учетной записи. Рекомендуется обновить портал, чтобы использовать обновленные политики.

Создание исключения

Теперь предположим, что одна вложенная область должна иметь типы ресурсов, отключенные этой политикой. Давайте создадим исключение для этого область, чтобы в противном случае ограниченные ресурсы могли быть развернуты там.

Предупреждение

Если назначить это определение политики корневой группе управления область, портал Azure не сможет обнаружить исключения на более низком уровне область. Ресурсы, запрещенные назначением политики, будут отображаться как отключенные из списка всех служб , а параметр "Создать " недоступен. Но вы можете создавать ресурсы в исключенных область с такими клиентами, как Azure CLI, Azure PowerShell или шаблоны Azure Resource Manager.

Выберите Назначения в разделе Разработка в левой части страницы службы Политика Azure.

Найдите созданное назначение политики.

Нажмите кнопку "Создать исключение" в верхней части страницы.

На вкладке "Основные сведения" выберите область исключения, который является вложенным область, который должен быть разрешен для ресурсов, ограниченных этим назначением политики.

Заполните имя исключения нужным текстом и оставьте категорию исключения в качестве категории по умолчанию для waiver. Не переключите переключатель для параметра истечения срока действия исключения, так как это исключение не будет установлено на срок действия. При необходимости добавьте описание исключения и выберите "Просмотр и создание".

В этом руководстве проходит вкладка "Дополнительно ". На вкладке "Рецензирование и создание " нажмите кнопку "Создать".

Чтобы просмотреть исключение, выберите "Исключения" в разделе "Создание" в левой части страницы Политика Azure.

Теперь ваша вложенная область может иметь типы ресурсов, запрещенные политикой.

Очистка ресурсов

Если вы закончите работу с ресурсами из этого руководства, выполните следующие действия, чтобы удалить любые назначения или определения политики, созданные в этом руководстве:

Выберите Определения (или Назначения, если вы пытаетесь удалить назначение) в разделе Разработка в левой части страницы службы Политика Azure.

Найдите новую инициативу либо определение политики (или назначение), которые вы хотите удалить.

Щелкните строку правой кнопкой мыши или выберите многоточие в конце определения (или назначения), а затем выберите Удалить определение (или Удаление назначения).

Отзыв

В этом руководстве вы успешно выполнили следующие действия:

- Назначена встроенная политика не разрешенных типов ресурсов для запрета создания запрещенных типов ресурсов

- Создано исключение для назначения этой политики в подзадаче область

С помощью этой встроенной политики вы указали типы ресурсов, которые не разрешены. Альтернативный более строгий подход — указать типы ресурсов, которые разрешены с помощью встроенной политики разрешенных типов ресурсов.

Примечание.

портал AzureВсе службы будут отключать только ресурсы, не указанные в политике разрешенного типа ресурсов, если mode задано All значение и политика назначена в корневой группе управления. Это связано с тем, что он проверка все типы ресурсов независимо от tags того, и locations. Если портал должен иметь такое поведение, дублируйте встроенную политику разрешенных типов ресурсов и измените ее на IndexedAll, а затем назначьте ее mode корневой группе управления область.

Следующие шаги

Дополнительные сведения о структурах определений политик, назначений и исключений см. в следующих статьях:

структура определения Политика Azureструктура назначения Политика Azureструктура исключения Политика Azure

Чтобы просмотреть полный список встроенных примеров политик, просмотрите эту статью: