Способы создания сертификатов

Сертификат Key Vault (KV) можно создать или импортировать в хранилище ключей. При создании сертификата KV закрытый ключ создается внутри хранилища ключей и никогда не предоставляется владельцу сертификата. Существуют следующие способы создания сертификата в Key Vault.

Создайте самозаверяющий сертификат: создайте пару открытого закрытого ключа и свяжите его с сертификатом. Сертификат будет подписан собственным ключом.

Создайте сертификат вручную: создайте пару открытого закрытого ключа и создайте запрос на подпись сертификата X.509. Запрос на подпись может быть подписан центром регистрации или сертификации. Для завершения создания сертификата в Key Vault подписанный сертификат x509 может быть объединен с ожидающей парой ключей. Несмотря на то что для этого метода необходимо выполнить дополнительные шаги, он более безопасен, так как созданный закрытый ключ доступен только для Key Vault.

Следующие описания соответствуют действиям, обозначенным зеленым цветом на предыдущей схеме.

- На схеме приложение создает сертификат, который начинается с создания ключа в хранилище ключей.

- Key Vault возвращает приложению запрос на подпись сертификата (CSR).

- Приложение передает CSR выбранному центру сертификации (ЦС).

- Выбранный ЦС отправляет сертификат X509.

- Приложение завершает создание сертификата путем слияния сертификата X509 из ЦС.

- Создание сертификата с помощью известного поставщика издателя. При использовании этого метода необходимо выполнить разовую задачу создания объекта издателя. После создания объекта издателя в хранилище ключей его имя можно указать в политике сертификата KV. При запросе на создание такого сертификата KV создается пара ключей в хранилище и устанавливается связь со службой поставщика издателя, используя сведения в объекте издателя, на которые имеются ссылки для получения сертификата x509. Чтобы завершить создание сертификата KV, сертификат х509 будет извлечен из службы поставщика и объединен с парою ключей.

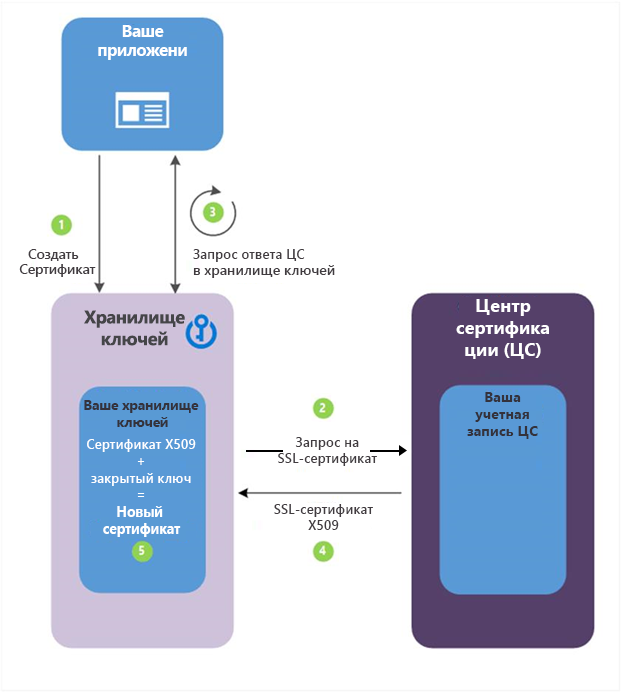

Следующие описания соответствуют действиям, обозначенным зеленым цветом на предыдущей схеме.

- На схеме приложение создает сертификат, который начинается с создания ключа в хранилище ключей.

- Key Vault отправляет запрос на TLS/SSL-сертификат в центр сертификации.

- Приложение опрашивает в рамках цикла и ожидания Key Vault, ожидая завершения сертификата. Создание сертификата завершено, когда Key Vault получает от ЦС ответ с сертификатом x509.

- В ответ на запрос Key Vault на SSL-сертификат центр сертификации отправляет TLS/SSL-сертификат X509.

- Создание сертификата завершается слиянием сертификата TLS/SSL X.509 из ЦС.

Асинхронный процесс

Создание сертификата KV представляет собой асинхронный процесс. Эта операция возвращает код состояния HTTP 202 (Принято) и создает запрос на сертификат KV. Состояние запроса можно отслеживать путем опроса ожидающего объекта, созданного этой операцией. Полный URI ожидающего объекта возвращается в заголовке LOCATION.

Когда запрос на создание сертификата KV завершается, статус ожидающего объекта изменится с "Выполняется" на "Готово" и будет создана новая версия сертификата KV. Она станет текущей версией.

Первое создание

Когда сертификат KV создается в первый раз, адресный ключ и секрет также создаются с таким же именем, что и сертификат. Если имя уже используется, операция завершится ошибкой с кодом состояния HTTP 409 (конфликт). Адресуемый ключ и секрет получают свои атрибуты из атрибутов сертификата KV. Адресуемый ключ и секрет, созданные таким образом, отмечены как управляемые ключи и секреты. Их временем существования управляет Key Vault. Управляемые ключи и секреты доступны только для чтения. Примечание. Если сертификат KV отключен или истек срок его действия, соответствующий ключ и секрет станут неработоспособными.

Если это первая операция для создания сертификата KV, требуется политика. Политику можно задать с помощью последовательных операций создания, чтобы заменить ресурс политики. Если политика не указана, ресурс политики в службе используется для создания следующей версии сертификата KV. Пока выполняется запрос на создание следующей версии, текущий сертификат KV и соответствующий адресируемый ключ и секрет остаются неизменными.

Самостоятельно выдаваемый сертификат

Чтобы создать самостоятельно выдаваемый сертификат, в политике сертификата в качестве имени издателя укажите Self, как показано в следующем фрагменте политики сертификата.

"issuer": {

"name": "Self"

}

Если имя издателя не указано, то имя издателя имеет значение "Неизвестно". Если издатель имеет значение "Неизвестно", владелец сертификата должен вручную получить сертификат x509 от издателя, а затем объединить общедоступный сертификат x509 с ожидающий объекта хранилища ключей для завершения создания сертификата.

"issuer": {

"name": "Unknown"

}

Поставщики партнерского центра сертификации

Создание сертификата может быть выполнено вручную или с помощью издателя Self. Key Vault также сотрудничает с определенными поставщиками издателей, чтобы упростить создание сертификатов. У этих партнеров-поставщиков издателей можно заказать для хранилища ключей следующие сертификаты.

| Provider | Тип сертификата | Настройка конфигурации |

|---|---|---|

| DigiCert | Key Vault предоставляет OV или EV SSL-сертификаты в DigiCert | Руководство по интеграции |

| GlobalSign | Key Vault предоставляет OV или EV SSL-сертификаты в GlobalSign | Руководство по интеграции |

Издатель сертификата — это сущность, представленная в Azure Key Vault (KV) как ресурс CertificateIssuer. Она используется для предоставления сведений об источнике сертификата KV, имени издателя, поставщика, учетных данных и других административных сведений.

Если заказ помещается поставщиком издателя, он может учитывать или переопределять расширения сертификатов x509 и срок действия сертификата на основе типа сертификата.

Авторизация. Требуется разрешение на создание сертификатов.

См. также

- Руководство по созданию сертификатов в Key Vault с помощью портала, Azure CLI, Azure PowerShell

- Мониторинг и администрирование процесса создания сертификатов