Руководство: создание подсистемы балансировки нагрузки в нескольких регионах с помощью портала Azure

В службе Azure Load Balancer предусмотрены SKU "Стандартный", "Базовый" и "Шлюз". Подсистема балансировки нагрузки шлюза используется для прозрачного добавления сетевых виртуальных модулей (NVA). Подсистема балансировки нагрузки шлюза предназначена для сценариев, требующих высокой производительности и высокой масштабируемости NVA.

В этом руководстве описано следующее:

- Создайте виртуальную сеть.

- Создание группы безопасности сети.

- Создание подсистемы балансировки нагрузки шлюза.

- Связывание интерфейса подсистемы балансировки нагрузки с подсистемой балансировки нагрузки шлюза.

Необходимые компоненты

- Учетная запись Azure с активной подпиской. Создайте учетную запись бесплатно .

- Существующий общедоступный SKU уровня "Стандартный" службы Azure Load Balancer. Дополнительные сведения о создании подсистемы балансировки нагрузки см. в статье Создание общедоступной подсистемы балансировки нагрузки с помощью портала Azure.

- В целях этого руководства подсистема балансировки нагрузки в примерах называется load-balancer.

- Виртуальная машина или виртуальная сеть (модуль) для тестирования.

Вход в Azure

Войдите на портал Azure.

Создание виртуальной сети и узла бастиона

Следующая процедура создает виртуальную сеть с подсетью ресурсов, подсетью Бастиона Azure и узлом Бастиона Azure.

Внимание

Почасовая цена начинается с момента развертывания Бастиона независимо от использования исходящих данных. Дополнительные сведения см. в разделе "Цены и номера SKU". Если вы развертываете Бастион в рамках руководства или теста, рекомендуется удалить этот ресурс после завершения работы с ним.

На портале найдите и выберите "Виртуальные сети".

На странице Виртуальные сети выберите команду + Создать.

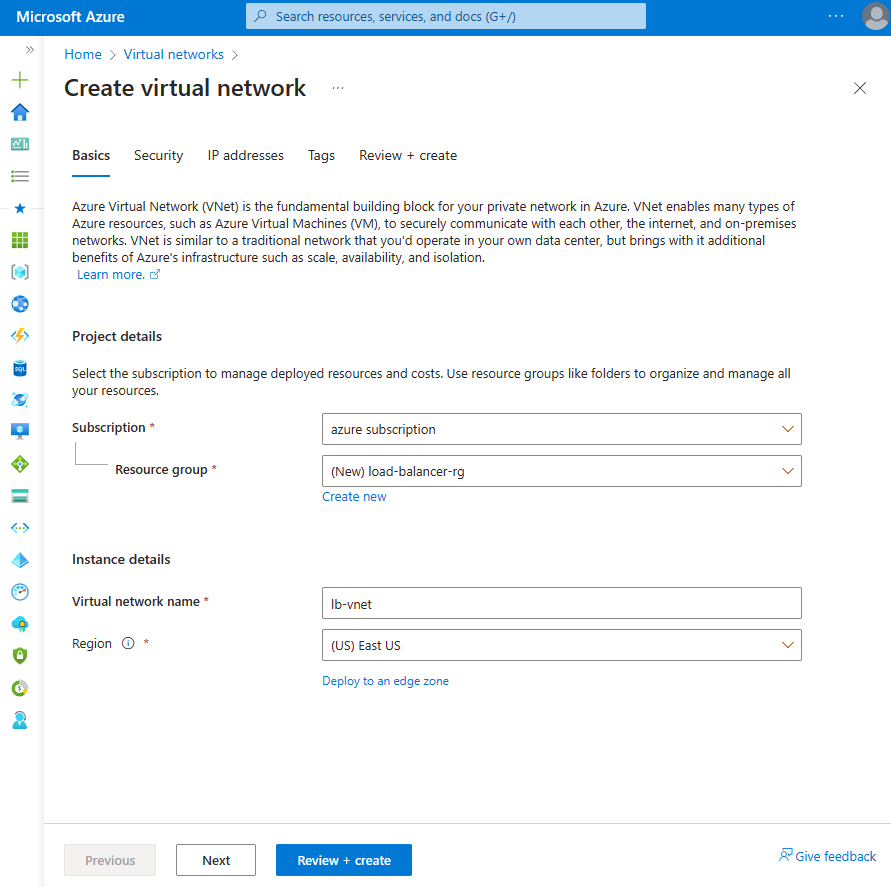

На вкладке Основные сведения подменю Создать виртуальную сеть введите или выберите нижеприведенную информацию:

Параметр Значение Сведения о проекте Отток подписок Выберите свою подписку. Группа ресурсов Выберите Создать.

Введите load-balancer-rg в name.

Нажмите кнопку ОК.Сведения об экземпляре Имя. Введите lb-vnet. Область/регион Выберите Восточная часть США.

Нажмите вкладку "Безопасность " или "Далее " в нижней части страницы.

В разделе Бастион Azure введите или выберите следующие сведения:

Параметр Значение Бастион Azure Включение Бастиона Azure Выберите проверка box. Имя узла Бастиона Azure Введите бастион lb-бастиона. Общедоступный IP-адрес Бастиона Azure Выберите Создать.

Введите lb-бастион-ip в имени.

Нажмите кнопку ОК.Выберите вкладку "IP-адреса" или "Далее" в нижней части страницы.

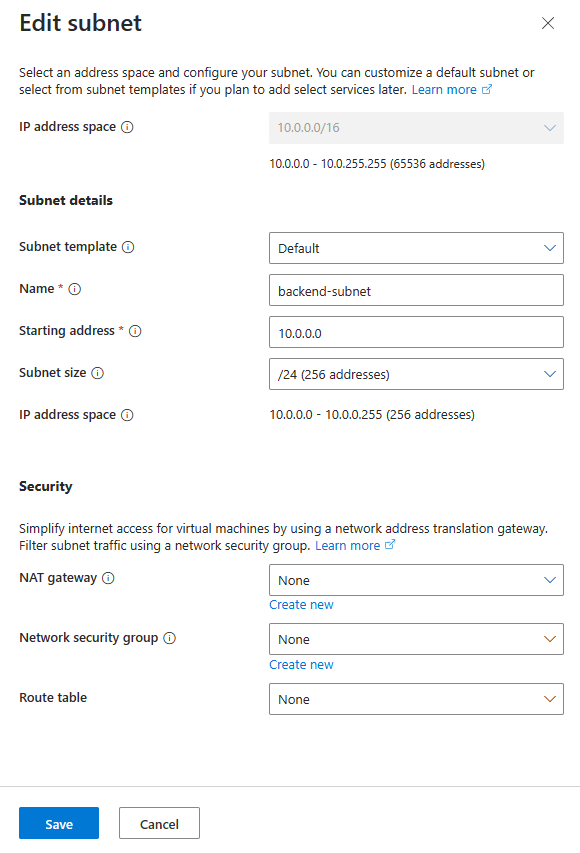

На странице "Создание виртуальной сети " введите или выберите следующие сведения:

Параметр Значение Добавление адресного пространства IPv4 Диапазон IPv4-адресов Введите 10.0.0.0/16 (65 356 адресов). Подсети Выберите ссылку подсети по умолчанию для редактирования. Шаблон подсети Оставьте значение по умолчанию по умолчанию. Имя. Введите серверную подсеть. Начальный адрес Введите 10.0.0.0. Размер подсети Введите /24(256 адреса). Безопасность Шлюз NAT Выберите lb-nat-gateway.

Выберите Сохранить.

Выберите "Проверка и создание " в нижней части экрана и при прохождении проверки нажмите кнопку "Создать".

Создание NSG

В примере ниже создается группа безопасности сети. Правила NSG, необходимые для сетевого трафика в виртуальной сети, созданной ранее.

В поле поиска в верхней части портала введите Группы безопасности сети. В результатах поиска выберите Группы безопасности сети.

Выберите + Создать.

На вкладке основных сведений страницы Создание группы безопасности сети введите или выберите указанные ниже значения параметров.

Параметр Значение Сведения о проекте Отток подписок Выберите свою подписку. Группа ресурсов Выбор load-balancer-rg Сведения об экземпляре Имя. Введите *lb-nsg-R. Область/регион Выберите Восточная часть США. Перейдите на вкладку Просмотр и создание или нажмите кнопку Просмотр и создание.

Нажмите кнопку создания.

В поле поиска в верхней части портала введите Группы безопасности сети. В результатах поиска выберите Группы безопасности сети.

Выберите *lb-nsg-R.

Выберите правила безопасности для входящего трафика в Параметры в *lb-nsg-R.

Выберите Добавить.

В окне Добавление правила безопасности для входящего трафика введите или выберите указанные ниже значения параметров.

Параметр Значение Оригинал Оставьте значение по умолчанию Любое. Диапазоны исходных портов Сохраните значение по умолчанию '*'. Назначение Оставьте значение по умолчанию Любое. Service Оставьте значение по умолчанию Настраиваемое. Диапазоны портов назначения Введите '*'. Протокол Выберите Любые. Действие Оставьте значение по умолчанию Разрешить. Приоритет Введите 100. Имя. Ввод lb-nsg-Rule-AllowAll-All Выберите Добавить.

В разделе Параметры выберите Правила безопасности для исходящего трафика.

Выберите Добавить.

В окне Добавление правила безопасности для входящего трафика введите или выберите указанные ниже значения параметров.

Параметр Значение Оригинал Оставьте значение по умолчанию Любое. Диапазоны исходных портов Сохраните значение по умолчанию '*'. Назначение Оставьте значение по умолчанию Любое. Service Оставьте значение по умолчанию Настраиваемое. Диапазоны портов назначения Введите '*'. Протокол Выберите TCP. Действие Оставьте значение по умолчанию Разрешить. Приоритет Введите 100. Имя. Ввод lb-nsg-Rule-AllowAll-TCP-Out Выберите Добавить.

Выберите эту NSG при создании NVA для своего развертывания.

Создание подсистемы балансировки нагрузки шлюза

В этом разделе описано, как создать конфигурацию и развернуть подсистему балансировки нагрузки шлюза.

В поле поиска в верхней части портала введите Подсистема балансировки нагрузки. В результатах поиска выберите Подсистема балансировки нагрузки.

На странице Подсистема балансировки нагрузки щелкните Создать.

На странице Создание подсистемы балансировки нагрузки на вкладке Основные сведения укажите следующее.

Параметр Значение Сведения о проекте Отток подписок Выберите свою подписку. Группа ресурсов Выберите load-balancer-rg. Сведения об экземпляре Имя. Ввод подсистемы балансировки нагрузки шлюза Область/регион Выберите регион (США) Восточная часть США. Тип Выберите Внутренний. номер SKU Выберите Шлюз.

В нижней части страницы выберите Далее: интерфейсная IP-конфигурация.

В разделе IP-конфигурация внешнего интерфейса нажмите кнопку + Добавить IP-адрес внешнего интерфейса.

В разделе "Добавление конфигурации внешнего IP-адреса" введите или выберите следующие сведения:

Параметр Значение Имя. Введите lb-frontend-IP. Виртуальная сеть Выберите lb-vnet. Подсеть Выберите серверную подсеть. Передача прав и обязанностей Выберите Динамический. Выберите Добавить.

Внизу страницы выберите элемент Далее. Серверные пулы.

На вкладке Серверные пулы нажмите кнопку + Добавить серверный пул.

В разделе Добавление внутреннего пула введите или выберите указанные ниже значения параметров.

Параметр Значение Имя. Введите lb-backend-pool. Конфигурация серверного пула Выберите Сетевой адаптер. Версия IP-адреса Выберите IPv4. Конфигурация подсистемы балансировки нагрузки шлюза Тип Выберите Внутренняя и внешняя. Внутренний порт Оставьте значение по умолчанию 10800. Внутренний идентификатор Оставьте значение по умолчанию 800. Внешний порт Оставьте значение по умолчанию 10801. Внешний идентификатор Оставьте значение по умолчанию 801. Выберите Добавить.

Внизу страницы выберите Далее: правила для входящего трафика.

На вкладке Правила для входящего трафика в разделе Правило балансировки нагрузки нажмите кнопку + Добавить правило балансировки нагрузки.

В разделе Добавление правила балансировки нагрузки введите следующую информацию или выберите указанные ниже варианты.

Параметр Значение Имя. Ввод правила lb-rule Версия IP-адреса Выберите IPv4 или IPv6 в зависимости от своих требований. Интерфейсный IP-адрес Выберите lb-frontend-IP. Внутренний пул Выберите lb-backend-pool. Проба работоспособности Выберите Создать.

В поле "Имя" введите lb-health-probe.

Выберите TCP в поле Протокол.

Оставьте остальные значения по умолчанию и нажмите кнопку "Сохранить".Сохранение сеанса Выберите Отсутствует. Включить функцию сброса подключений TCP Оставьте значение по умолчанию (флажок снят). Включение с плавающего IP-адреса Оставьте значение по умолчанию un проверка ed.

Выберите Сохранить.

В нижней части страницы нажмите синюю кнопку Просмотр + создание.

Нажмите кнопку создания.

Добавление сетевых виртуальных модулей в пул серверной части подсистемы балансировки нагрузки шлюза

Разверните NVA с помощью Azure Marketplace. После развертывания добавьте виртуальные машины NVA в серверный пул подсистемы балансировки нагрузки шлюза. Чтобы добавить виртуальные машины, перейдите на вкладку "Серверные пулы" подсистемы балансировки нагрузки шлюза.

Связывание интерфейсной части подсистемы балансировки нагрузки и подсистемы балансировки нагрузки шлюза

В этом примере вы свяжете интерфейсную часть стандартной подсистемы балансировки нагрузки к подсистеме балансировки нагрузки шлюза.

Интерфейс добавляется в интерфейсный IP-адрес существующей подсистемы балансировки нагрузки в подписке.

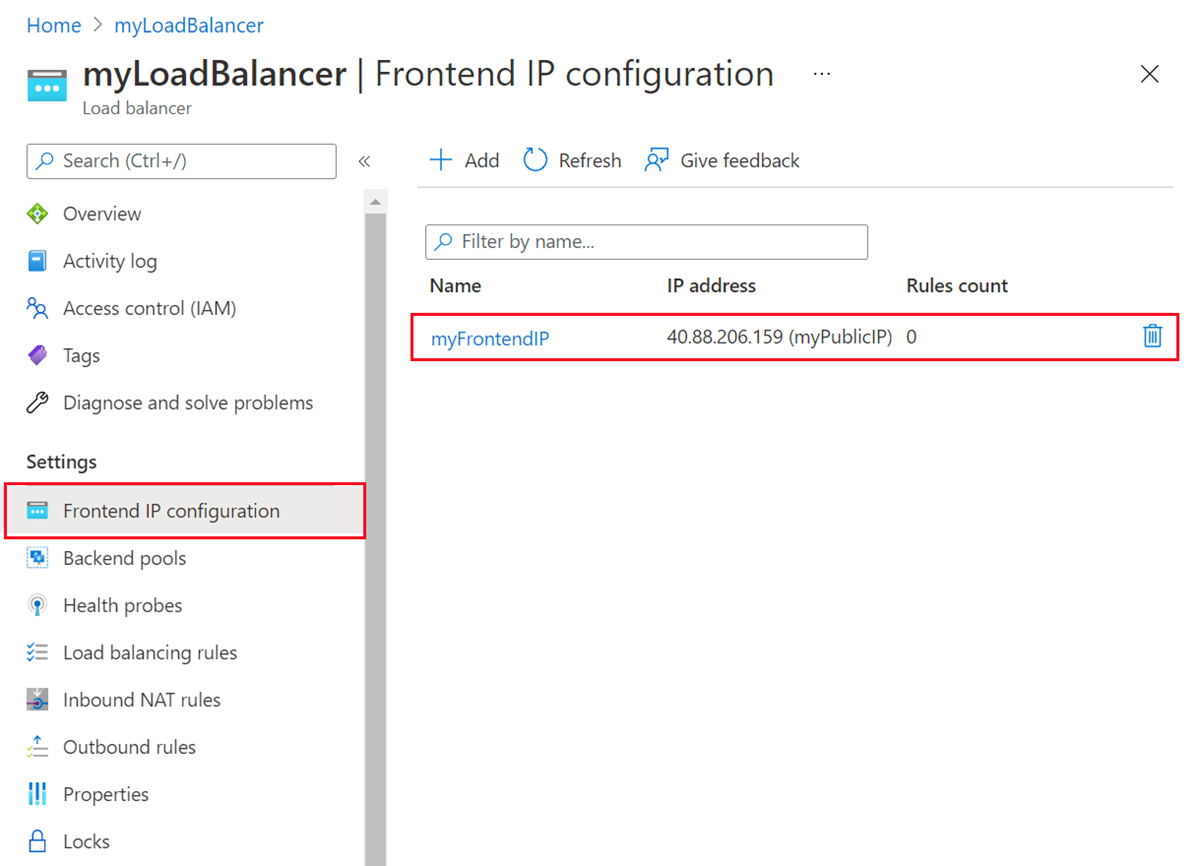

В поле поиска в верхней части портала введите Подсистема балансировки нагрузки. В результатах поиска выберите Подсистемы балансировки нагрузки.

В подсистемах балансировки нагрузки выберите подсистему балансировки нагрузки или существующее имя подсистемы балансировки нагрузки.

На странице подсистемы балансировки нагрузки в параметрах выберите Конфигурация IP внешнего интерфейса.

Выберите IP-адрес внешнего интерфейса подсистемы балансировки нагрузки. В этом примере имя внешнего интерфейса — lb-frontend-IP.

Выберите lb-frontend-IP (10.1.0.4) в раскрывающемся списке рядом с подсистемой балансировки нагрузки шлюза.

Выберите Сохранить.

Создание цепочки виртуальных машин для подсистемы балансировки нагрузки шлюза

Кроме того, можно связать конфигурацию IP-адреса сетевой карты виртуальной машины с подсистемой балансировки нагрузки шлюза.

Интерфейс подсистемы балансировки нагрузки шлюза добавляется в существующую IP-конфигурацию сетевого адаптера виртуальной машины.

Внимание

Прежде чем связывать конфигурацию сетевого адаптера с интерфейсной частью балансировщика нагрузки шлюза, виртуальной машине нужно назначить общедоступный IP-адрес.

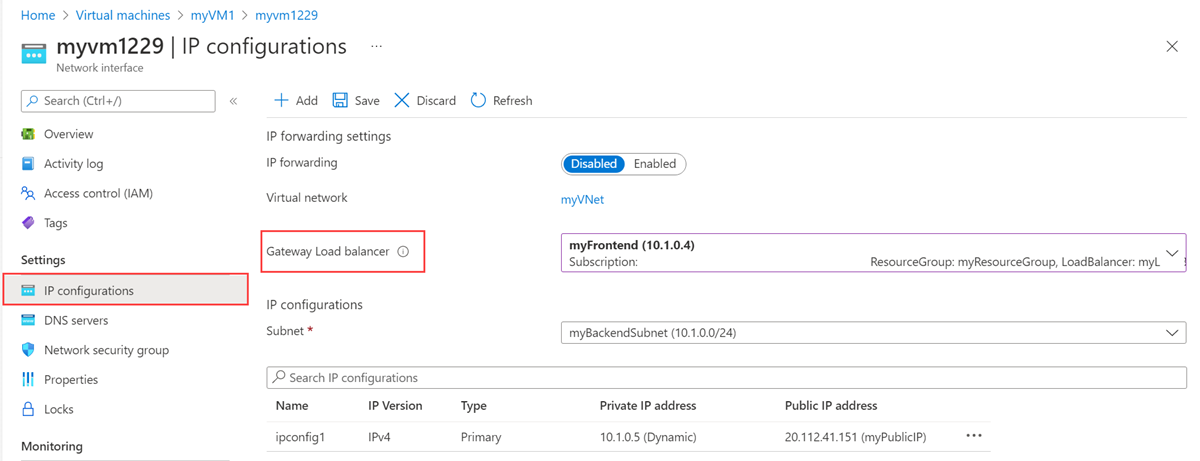

В поле поиска на портале Azure введите запрос виртуальная машина. В результатах поиска выберите Виртуальные машины.

В разделе Виртуальная машина выберите виртуальную машину, которую необходимо добавить в подсистему балансировки нагрузки шлюза. В этом примере виртуальная машина имеет имя myVM1.

На странице общих сведений о виртуальной машине выберите Сетевые подключения в разделе Параметры.

В области Сетевые подключения выберите имя сетевого интерфейса, подключенного к виртуальной машине. В нашем примере это интерфейс myvm1229.

На странице сетевого интерфейса выберите Конфигурации IP в разделе Параметры.

Выберите lb-frontend-IP в подсистеме балансировки нагрузки шлюза.

Выберите Сохранить.

Очистка ресурсов

Ставшие ненужными группу ресурсов, подсистему балансировки нагрузки и все связанные ресурсы можно удалить. Для этого выберите группу ресурсов load-balancer-rg , содержащую ресурсы, а затем нажмите кнопку "Удалить".

Следующие шаги

Создайте сетевые виртуальные модули в Azure.

При создании NVA выберите ресурсы, созданные в этом руководстве:

Виртуальная сеть

Подсеть

группу безопасности сети;

Подсистема балансировки нагрузки шлюза

Перейдите к следующей статье, чтобы узнать, как создать службу Azure Load Balancer между регионами.