Проверка подлинности Microsoft Entra для База данных Azure для MySQL — гибкий сервер

ОБЛАСТЬ ПРИМЕНЕНИЯ: База данных Azure для MySQL — гибкий сервер

База данных Azure для MySQL — гибкий сервер

Проверка подлинности Microsoft Entra — это механизм подключения к гибкому серверу База данных Azure для MySQL с помощью удостоверений, определенных в идентификаторе Microsoft Entra. С помощью проверки подлинности Microsoft Entra можно управлять удостоверениями пользователей базы данных и другими службы Майкрософт в центральном расположении, упрощая управление разрешениями.

Льготы

- единая проверка подлинности пользователей в службах Azure;

- централизованное управление политиками паролей и сменой паролей;

- Несколько форм проверки подлинности, поддерживаемых идентификатором Microsoft Entra, что может исключить необходимость хранения паролей.

- Клиенты могут управлять разрешениями базы данных с помощью внешних групп (Идентификатор Microsoft Entra).

- Проверка подлинности Microsoft Entra использует пользователей базы данных MySQL для проверки подлинности удостоверений на уровне базы данных

- Поддержка проверки подлинности на основе маркеров для приложений, подключающихся к гибкому серверу База данных Azure для MySQL

Чтобы настроить и использовать проверку подлинности Microsoft Entra, выполните приведенные ниже действия.

Выберите предпочтительный метод проверки подлинности для доступа к гибкому серверу. По умолчанию выбранная проверка подлинности имеет значение только для проверки подлинности MySQL. Выберите только проверку подлинности Microsoft Entra или MySQL и Проверку подлинности Microsoft Entra, чтобы включить проверку подлинности Microsoft Entra.

Выберите управляемое удостоверение пользователя (UMI) со следующими привилегиями, чтобы настроить проверку подлинности Microsoft Entra:

- User.Read.All: разрешает доступ к сведениям пользователя Microsoft Entra.

- GroupMember.Read.All: разрешает доступ к данным группы Microsoft Entra.

- Application.Read.ALL: разрешает доступ к сведениям субъекта-службы (приложения) Microsoft Entra.

Добавьте Администратор Microsoft Entra. Это могут быть пользователи или группы Microsoft Entra, которые имеют доступ к гибкому серверу.

Создайте пользователей базы данных в базе данных, сопоставленных с удостоверениями Microsoft Entra.

Подключение в базу данных путем получения маркера для удостоверения Microsoft Entra и входа в систему.

Примечание.

Подробные пошаговые инструкции по настройке проверки подлинности Microsoft Entra с помощью гибкого сервера База данных Azure для MySQL см. в статье о настройке проверки подлинности Microsoft Entra для гибкого сервера База данных Azure для MySQL

Архитектура

Удостоверения, управляемые пользователем, необходимы для проверки подлинности Microsoft Entra. Если удостоверение, назначаемое пользователем, связано с гибким сервером, поставщик ресурсов управляемого удостоверения (MSRP) внутренне выдает сертификат для этого удостоверения. При удалении управляемого удостоверения соответствующий субъект-служба автоматически удаляется.

Затем служба использует управляемое удостоверение для запроса маркеров доступа для служб, поддерживающих проверку подлинности Microsoft Entra. В настоящее время База данных Azure поддерживает только управляемое удостоверение, назначаемое пользователем (UMI) для гибкого сервера База данных Azure для MySQL. Дополнительные сведения см. в разделе Типы управляемых удостоверений.

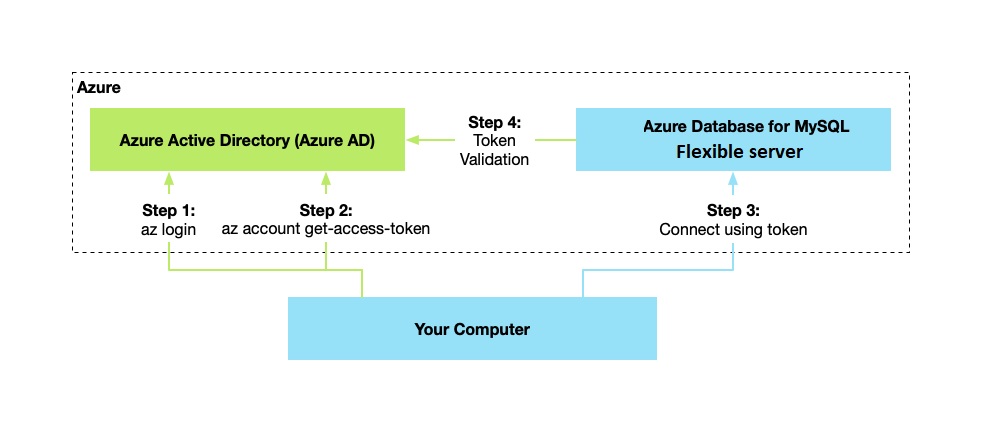

На следующей высокоуровневой схеме показано, как работает проверка подлинности с помощью проверки подлинности Microsoft Entra с помощью гибкого сервера База данных Azure для MySQL. Стрелки обозначают пути обмена данными.

- Приложение может запросить маркер из конечной точки удостоверения службы метаданных экземпляра Azure.

- При использовании идентификатора клиента и сертификата вызывается идентификатор Microsoft Entra для запроса маркера доступа.

- Маркер доступа к веб-маркеру JSON (JWT) возвращается идентификатором Microsoft Entra. Приложение отправляет маркер доступа на вызов гибкого сервера.

- Гибкий сервер проверяет маркер с помощью идентификатора Microsoft Entra.

Структура администраторов

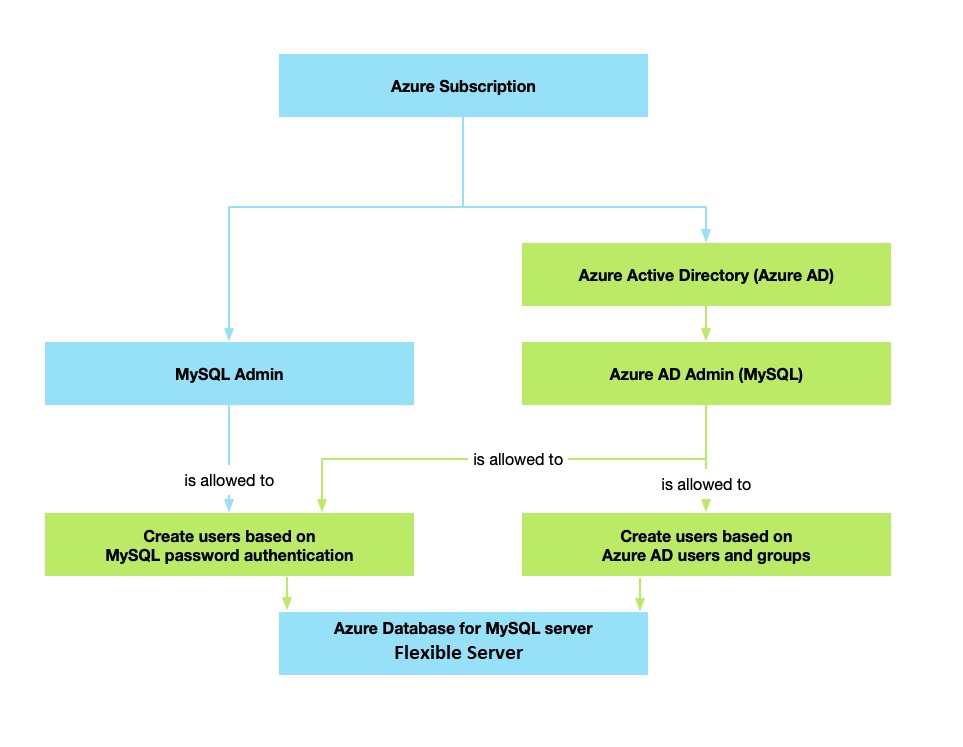

Существует две учетные записи Администратор istrator для База данных Azure для MySQL гибкого сервера при использовании проверки подлинности Microsoft Entra: исходный администратор MySQL и администратор Microsoft Entra.

Только администратор, основанный на учетной записи Microsoft Entra, может создать в пользовательской базе данных первый идентификатор Microsoft Entra Id, содержащийся в базе данных пользователя. Вход администратора Microsoft Entra может быть пользователем Microsoft Entra или группой Microsoft Entra. Если администратор является учетной записью группы, она может использоваться любым членом группы, позволяя нескольким администраторам Microsoft Entra для гибкого сервера. Использование учетной записи группы в качестве администратора повышает управляемость, позволяя централизованно добавлять и удалять участников группы в идентификаторе Microsoft Entra без изменения пользователей или разрешений на гибком сервере. Одновременно можно настроить только одного администратора Microsoft Entra (пользователя или группы).

Ниже перечислены методы проверки подлинности для доступа к гибкому серверу:

Только проверка подлинности MySQL — это параметр по умолчанию. Для доступа к гибкому серверу можно использовать только собственную проверку подлинности MySQL с помощью входа в MySQL и пароля.

Только проверка подлинности Microsoft Entra — собственная проверка подлинности MySQL отключена, и пользователи могут проходить проверку подлинности только с помощью пользователя и маркера Microsoft Entra. Чтобы включить этот режим, параметр сервера aad_auth_only имеет значение ON.

Проверка подлинности с помощью MySQL и идентификатора Microsoft Entra — поддерживаются как собственная проверка подлинности MySQL, так и проверка подлинности Microsoft Entra. Чтобы включить этот режим, параметр сервера aad_auth_only имеет значение OFF.

Разрешения

Следующие разрешения необходимы для чтения UMI из Microsoft Graph в качестве удостоверения сервера. Кроме того, предоставьте UMI роль читателя каталогов .

Важно!

Предоставить такие разрешения может только глобальный администратор или администратор привилегированных ролей:

- User.Read.All: разрешает доступ к сведениям пользователя Microsoft Entra.

- GroupMember.Read.All: разрешает доступ к данным группы Microsoft Entra.

- Application.Read.ALL: разрешает доступ к сведениям субъекта-службы (приложения) Microsoft Entra.

Рекомендации по предоставлению и использованию разрешений см. в разделе "Обзор разрешений Microsoft Graph"

После предоставления разрешений UMI они включены для всех серверов, созданных с помощью UMI, назначенного в качестве удостоверения сервера.

проверка маркера

Проверка подлинности Microsoft Entra в База данных Azure для MySQL гибком сервере гарантирует, что пользователь существует на сервере MySQL и проверка допустимость маркера путем проверки содержимого маркера. Для проверки маркера выполняются приведенные ниже шаги.

- Токен подписан идентификатором Microsoft Entra и не был изменен.

- Маркер был выдан идентификатором Microsoft Entra для клиента, связанного с сервером.

- Срок действия маркера не истек.

- Маркер предназначен для гибкого ресурса сервера (а не другого ресурса Azure).

Подключение с помощью удостоверений Microsoft Entra

Проверка подлинности Microsoft Entra поддерживает следующие методы подключения к базе данных с помощью удостоверений Microsoft Entra:

- Пароль Microsoft Entra

- Интегрированная microsoft Entra

- Microsoft Entra Universal с MFA

- Использование сертификатов приложений или секретов клиента Active Directory.

- Управляемое удостоверение

После проверки подлинности в Active Directory вы получите маркер. Этот маркер является вашим паролем для входа в систему.

Примечание.

Эта операция управления, например добавление новых пользователей, поддерживается только для ролей пользователей Microsoft Entra.

Примечание.

Дополнительные сведения о том, как подключиться к маркеру Active Directory, см. в разделе "Настройка и вход с помощью идентификатора Microsoft Entra" для База данных Azure для MySQL — гибкий сервер.

Другие вопросы

В любое время можно настроить только одного администратора Microsoft Entra на гибкий сервер.

Только администратор Microsoft Entra для MySQL изначально может подключаться к гибкому серверу с помощью учетной записи Microsoft Entra. Администратор Active Directory может настроить последующих пользователей базы данных Microsoft Entra или группу Microsoft Entra. Если администратор является учетной записью группы, она может использоваться любым членом группы, позволяя нескольким администраторам Microsoft Entra для гибкого сервера. Использование учетной записи группы в качестве администратора повышает управляемость, позволяя централизованно добавлять и удалять участников группы в идентификаторе Microsoft Entra без изменения пользователей или разрешений на гибком сервере.

Если пользователь удаляется из идентификатора Microsoft Entra, этот пользователь больше не может пройти проверку подлинности с помощью идентификатора Microsoft Entra. Таким образом, получение маркера доступа для этого пользователя больше не возможно. Хотя соответствующий пользователь по-прежнему находится в базе данных, подключение к серверу с этим пользователем невозможно.

Примечание.

Вход с помощью удаленного пользователя Microsoft Entra по-прежнему можно выполнить до истечения срока действия маркера (до 60 минут от выдачи маркера). Если удалить пользователя из База данных Azure для MySQL гибкий сервер, этот доступ отменяется немедленно.

Если администратор Microsoft Entra удален с сервера, сервер больше не связан с клиентом Microsoft Entra, а все имена входа Microsoft Entra отключены для сервера. Добавление нового администратора Microsoft Entra из того же клиента повторно включает имена входа Microsoft Entra.

Гибкий сервер сопоставляет маркеры доступа к База данных Azure для MySQL гибким пользователям сервера, используя уникальный идентификатор пользователя Microsoft Entra вместо имени пользователя. Это означает, что если пользователь Microsoft Entra удаляется в идентификаторе Microsoft Entra и создается новый пользователь с тем же именем, гибкий сервер считает, что другой пользователь. Таким образом, если пользователь удаляется из идентификатора Microsoft Entra, а затем добавляется новый пользователь с тем же именем, новый пользователь не может подключиться к существующему пользователю.

Примечание.

Подписки гибкого сервера с включенной проверкой подлинности Microsoft Entra не могут быть переданы другому клиенту или каталогу.

Следующие шаги

- Сведения о настройке идентификатора Microsoft Entra с помощью гибкого сервера База данных Azure для MySQL см. в статье Настройка проверки подлинности Microsoft Entra для гибкого сервера База данных Azure для MySQL