Приватный канал для Базы данных Azure для PostgreSQL с одним сервером

Область применения: отдельный сервер Базы данных Azure для PostgreSQL

отдельный сервер Базы данных Azure для PostgreSQL

Внимание

База данных Azure для PostgreSQL — одиночный сервер находится на пути выхода на пенсию. Настоятельно рекомендуется выполнить обновление до База данных Azure для PostgreSQL — гибкий сервер. Дополнительные сведения о миграции на База данных Azure для PostgreSQL — гибкий сервер см. в статье "Что происходит с одним сервером База данных Azure для PostgreSQL?".

Приватный канал позволяет создавать частные конечные точки для Базы данных Azure для PostgreSQL с одним сервером, чтобы перевести их в виртуальную сеть. Частная конечная точка предоставляет частный IP-адрес в подсети, который можно использовать для подключения к серверу базы данных, как и любой другой ресурс в виртуальной сети.

Чтобы просмотреть список служб PaaS, поддерживающих функциональность Приватного канала, перейдите к документации по Приватному каналу. Частная конечная точка — это частный IP-адрес в определенной виртуальной сети и подсети.

Примечание.

Функция приватного канала доступна только для серверов базы данных Azure для PostgreSQL в ценовой категории "Общего назначения" или "Оптимизированная для операций в памяти". Убедитесь в том, что сервер базы данных находится в одной из этих ценовых категорий.

Предотвращение кражи данных

Кража данных в Базе данных Azure для PostgreSQL с одним сервером возможна тогда, когда полномочный пользователь, например администратор базы данных, может извлекать данные из одной системы и перемещать их в другое расположение или систему за пределами организации. Например, пользователь перемещает данные в учетную запись хранения, принадлежащую третьей стороне.

Рассмотрим сценарий, при котором пользователь использует PGAdmin на виртуальной машине Azure, которая подключается к Базе данных Azure для PostgreSQL с одним сервером, подготовленной к работе в западной части США. В приведенном ниже примере показано, как ограничить доступ к общедоступным конечным точкам в Базе данных Azure для PostgreSQL с одним сервером, используя средства управления доступом к сети.

Отключите весь трафик служб Azure к Базе данных Azure для PostgreSQL с одним сервером, проходящий через общедоступную конечную точку, установив для параметра Разрешить использование служб Azure значение ВЫКЛ. Убедитесь, что IP-адресам или диапазонам не предоставлен доступ к серверу через правила брандмауэра или конечные точки службы для виртуальной сети.

Разрешите передачу трафика в Базу данных Azure для PostgreSQL с одним сервером с использованием только частного IP-адреса виртуальной машины. Подробнее см. в статьях о конечной точке службы и правилах брандмауэра виртуальной сети.

На виртуальной машине Azure ограничьте область исходящего подключения, используя группы безопасности сети (NSG) и теги службы, как показано ниже:

- Укажите правило NSG, разрешающее трафик для тега службы = SQL.WestUs — разрешение подключения к Базе данных Azure для PostgreSQL с одним сервером только в западной части США.

- Укажите правило NSG (с более высоким приоритетом), чтобы запретить трафик для тега службы = SQL — запрет подключений к Базе данных PostgreSQL во всех регионах.

После завершения настройки виртуальная машина Azure сможет подключаться к Базе данных Azure для PostgreSQL с одним сервером только в регионе "Западная часть США". Но возможность подключения не ограничивается одной Базой данных Azure для PostgreSQL с одним сервером. Виртуальная машина по-прежнему может подключаться к любым Базам данных Azure для PostgreSQL с одним сервером в регионе "Западная часть США", в том числе к базам данных, которые не входят в подписку. Хотя мы сократили область кражи данных в приведенном выше сценарии в определенном регионе, мы не полностью исключили его.

Теперь, используя Приватный канал, вы можете настроить элементы управления доступом к сети, например группы безопасности сети, чтобы ограничить доступ к частной конечной точке. Затем отдельные ресурсы Azure PaaS сопоставляются с конкретными частными конечными точками. В результате злоумышленник внутри организации сможет получить доступ только к сопоставленному ресурсу PaaS (например, к Базе данных Azure для PostgreSQL с одним сервером), поскольку доступ к другим ресурсам будет запрещен.

Локальные подключения через частный пиринг

Если вы подключаетесь к общедоступной конечной точке с локальных компьютеров, ваш IP-адрес необходимо добавить в брандмауэр на основе IP-адресов, используя правило брандмауэра на уровне сервера. Хотя эта модель отлично подходит для предоставления доступа к отдельным компьютерам для рабочих нагрузок разработки или тестирования, управлять ею в рабочей среде сложно.

Используя Приватный канал, вы можете включить перекрестный доступ к частной конечной точке с помощью ExpressRoute (ER), частного пиринга или VPN-туннеля, а затем отключить доступ через общедоступную конечную точку и не использовать брандмауэр на основе IP-адресов.

Примечание.

Иногда База данных Azure для PostgreSQL и подсеть виртуальной сети относятся к разным подпискам. В этих случаях необходимо обеспечить следующую конфигурацию:

- Убедитесь, что в обеих подписках зарегистрирован поставщик ресурсов Microsoft.DBforPostgreSQL.

Настройка Приватного канала для Базы данных Azure для PostgreSQL с одним сервером

Процесс создания

Для включения Приватного канала требуются частные конечные точки. Их можно создать, выполнив действия, изложенные в следующих руководствах.

Процесс утверждения

После того как администратор сети создаст частную конечную точку (PE), администратор PostgreSQL сможет управлять подключением частной конечной точки (PEC) к Базе данных Azure для PostgreSQL. Такое разделение обязанностей между администратором сети и администратором базы данных полезно для управления подключением к Базе данных Azure для PostgreSQL.

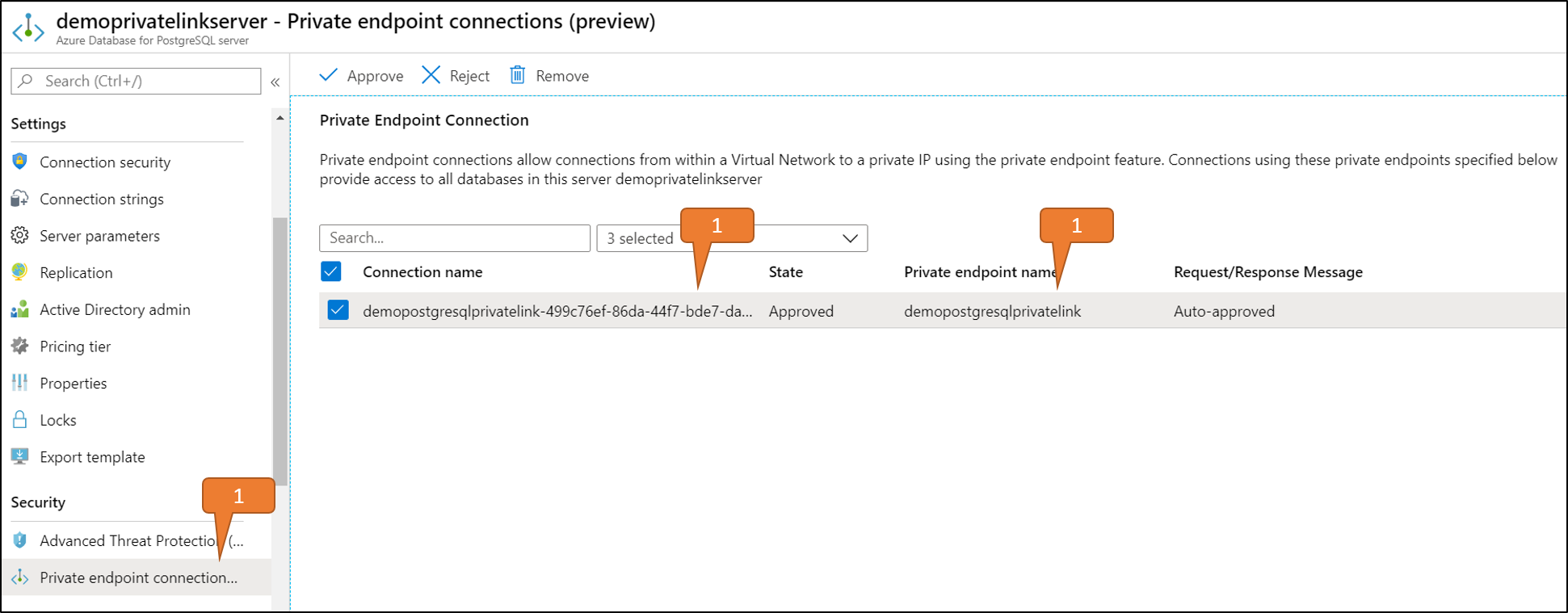

- Перейдите к ресурсу сервера Базы данных Azure для PostgreSQL на портале Azure.

- Выберите подключения частной конечной точки в области слева.

- Появится список всех подключений частных конечных точек (PEC).

- Соответствующая частная конечная точка (PE) создана.

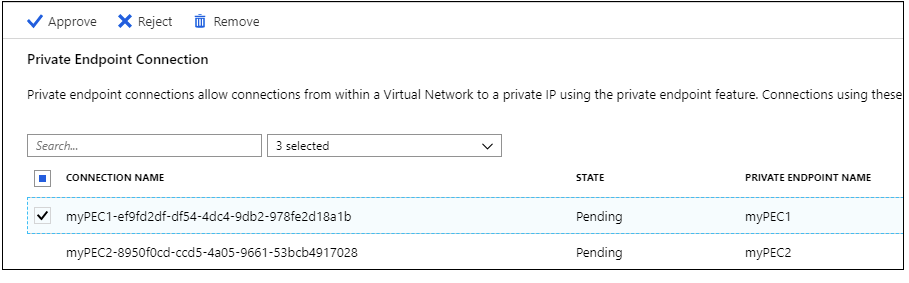

- Выберите отдельное PEC из списка, щелкнув его.

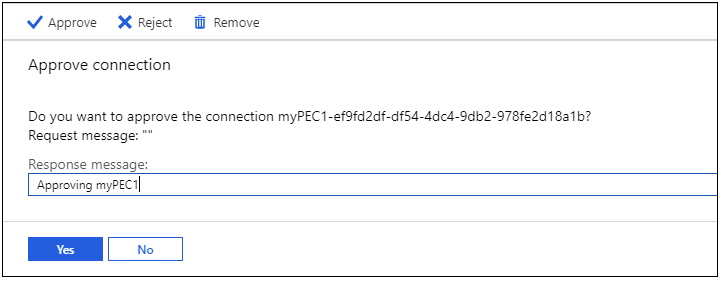

- Администратор сервера PostgreSQL может утвердить или отклонить PEC и при необходимости добавить короткий текст ответа.

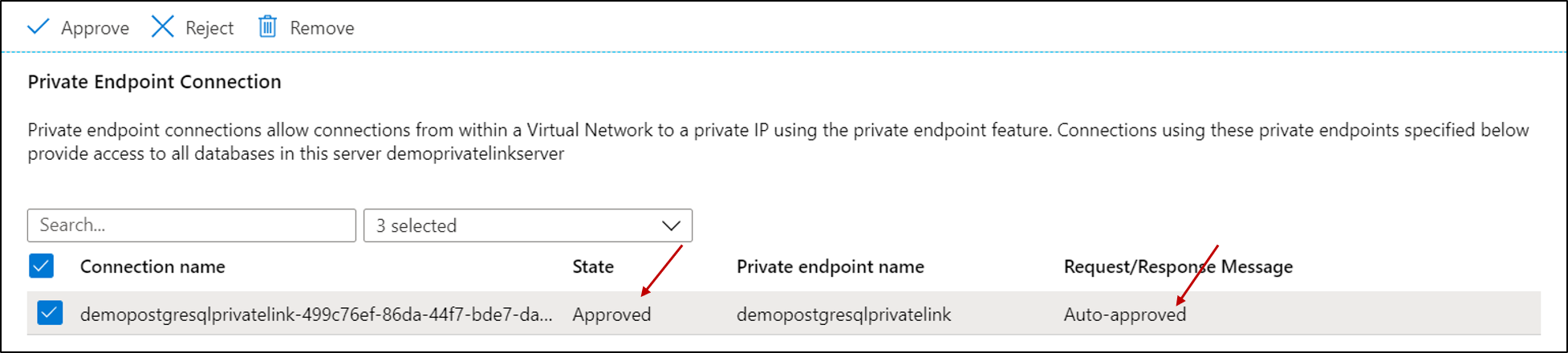

- После утверждения или отклонения в списке отобразится соответствующее состояние вместе с текстом ответа

Варианты использования Приватного канала для Базы данных Azure для PostgreSQL

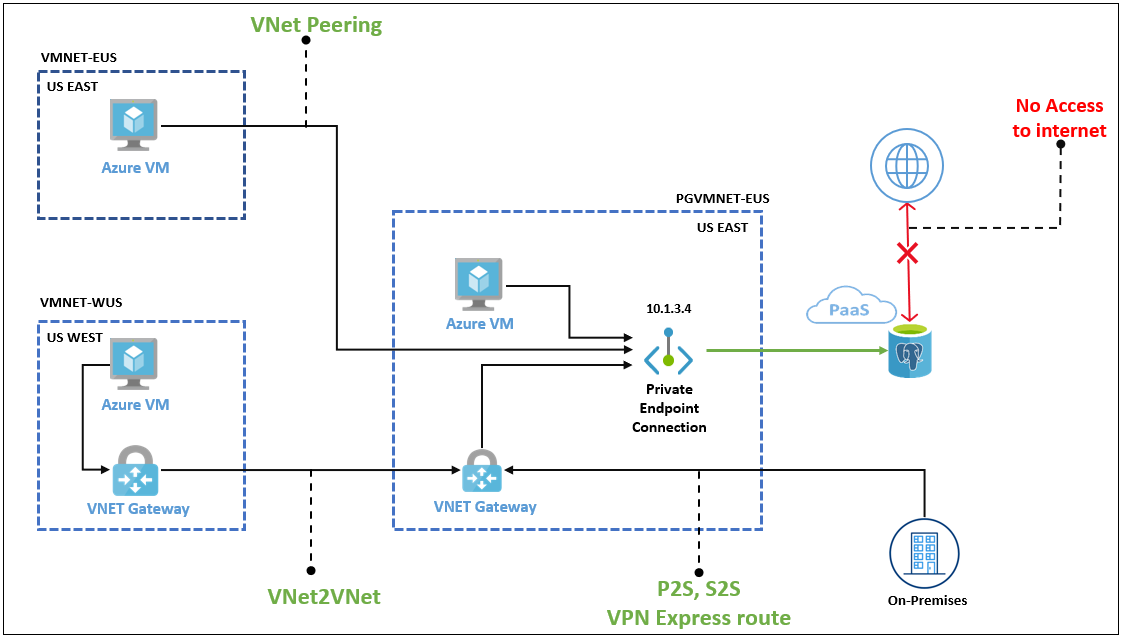

Клиенты могут подключаться к частной конечной точке из той же виртуальной сети, одноранговой виртуальной сети в том же регионе или между регионами или через подключение типа виртуальная сеть — виртуальная сеть между регионами. Кроме того, клиенты могут подключаться из локальной среды с помощью ExpressRoute, частного пиринга или VPN-туннелирования. Ниже приведена упрощенная схема, на которой показаны распространенные варианты использования.

Подключение из виртуальной машины Azure в одноранговой виртуальной сети (VNet)

Настройте пиринг виртуальных сетей, чтобы установить подключение к Базе данных Azure для PostgreSQL с одним сервером с виртуальной машины Azure в одноранговой виртуальной сети.

Подключение из виртуальной машины Azure в среде виртуальных сетей

Настройте ПОДКЛЮЧЕНИЕ VPN-шлюза виртуальной сети к виртуальной сети, чтобы установить подключение к База данных Azure для PostgreSQL — отдельный сервер из виртуальной машины Azure в другом регионе или подписке.

Подключение из локальной среды через VPN

Чтобы установить подключение из локальной среды к Базе данных Azure для PostgreSQL с одним сервером, выберите и реализуйте один из вариантов:

Использование Приватного канала совместно с правилами брандмауэра

При использовании Приватного канала совместно с правилами брандмауэра возможны следующие ситуации и результаты.

Если не настроить правила брандмауэра, по умолчанию трафик не сможет получить доступ к Базе данных Azure для PostgreSQL с одним сервером.

Если вы настраиваете общедоступный трафик или конечную точку службы и создаете частные конечные точки, то для разных типов входящего трафика применяется соответствующий тип правила брандмауэра.

Если не настроить общедоступный трафик или конечную точку службы, но создать частные конечные точки, База данных Azure для PostgreSQL с одним сервером будет доступна только через частные конечные точки. Если не настроить общедоступный трафик или конечную точку службы после того, как все утвержденные частные конечные точки будут отклонены или удалены, трафик не сможет получить доступ к Базе данных Azure для PostgreSQL с одним сервером.

Запрет общего доступа для базы данных Azure для PostgreSQL с одним сервером

Если вы хотите использовать только частные конечные точки для доступа к Базе данных Azure для PostgreSQL с одним сервером, можно отключить настройку всех общедоступных конечных точек (правил брандмауэра и конечных точек службы виртуальной сети), настроив параметр Запрет доступа к общедоступной сети на сервере базы данных.

Если для этого параметра задано значение ДА, для Базы данных Azure для PostgreSQL будут разрешены только подключения через частные конечные точки. Если для этого параметра установлено значение НЕТ, клиенты могут подключаться к Базе данных Azure для PostgreSQL на основе параметров брандмауэра или конечной точки службы виртуальной сети. Кроме того, после установки значения для параметра "Доступ к частной сети" клиенты не смогут добавлять и (или) обновлять существующие правила брандмауэра и правила конечной точки службы виртуальной сети.

Примечание.

Эта функция доступна во всех регионах Azure, где База данных Azure для PostgreSQL с одним сервером поддерживает ценовые категории "Общего назначения" и "Оптимизировано для операций в памяти".

Этот параметр не влияет на конфигурации SSL и TLS для Базы данных Azure для PostgreSQL с одним сервером.

О том, как настроить запрет доступа к общедоступной сети для Базы данных Azure для PostgreSQL с одним сервером на портале Azure см. в статье Настройка запрета доступа к общедоступной сети.

Связанный контент

Подробнее о средствах безопасности Базы данных Azure для PostgreSQL с одним сервером см. в следующих статьях:

О настройке брандмауэра для Базы данных Azure для PostgreSQL с одним сервером см. в разделе Поддержка брандмауэра.

О настройке конечной точки службы виртуальной сети для Базы данных Azure для PostgreSQL с одним сервером см. в статье Настройка доступа из виртуальных сетей.

Общие сведения о подключении к Базе данных Azure для PostgreSQL с одним сервером см. в статье Архитектура подключения к Базе данных Azure для PostgreSQL.