База данных Azure для PostgreSQL — гибкая сеть сервера с Приватный канал

Приватный канал Azure позволяет создавать частные конечные точки для База данных Azure для PostgreSQL гибкого сервера, чтобы перенести его в виртуальная сеть (виртуальная сеть). Эта функция представлена в дополнение к уже существующим сетевым возможностям, предоставляемым интеграцией виртуальной сети, которая в настоящее время находится в общедоступной доступности с База данных Azure для PostgreSQL гибким сервером. При Приватный канал трафик между виртуальной сетью и службой передает магистральную сеть Майкрософт. Предоставление доступа к службе через общедоступный Интернет больше не требуется. Вы можете создать собственную службу приватного канала в виртуальной сети и предоставлять ее клиентам. Настройка и потребление с использованием Приватного канала Azure согласованы между службами Azure PaaS, клиентскими и общими партнерскими службами.

Приватный канал предоставляется пользователям через два типа ресурсов Azure:

- Частные конечные точки (Microsoft.Network/PrivateEndpoints)

- службы Приватный канал (Microsoft.Network/PrivateLinkServices)

Частные конечные точки

Частная конечная точка добавляет сетевой интерфейс к ресурсу, предоставляя ему частный IP-адрес, назначенный виртуальной сетью (виртуальная сеть). После применения этот ресурс можно обмениваться данными исключительно через виртуальную сеть (виртуальную сеть). Чтобы просмотреть список служб PaaS, поддерживающих функциональность Приватного канала, перейдите к документации по Приватному каналу. Частная конечная точка — это частный IP-адрес в определенной виртуальной сети и подсети .

На один и тот же экземпляр общедоступной службы можно ссылаться несколькими частными конечными точками в разных виртуальных сетями и подсетях, даже если они перекрывают адресные пространства.

Основные преимущества Приватный канал Azure

Приватный канал Azure предоставляет следующие преимущества:

Частный доступ к службам на платформе Azure. Подключите виртуальную сеть с помощью частных конечных точек ко всем службам, которые можно использовать в качестве компонентов приложений в Azure. Поставщики услуг могут преобразовать свои службы в собственной виртуальной сети, а потребители могут получить доступ к этим службам в своей локальной виртуальной сети. Платформа Приватного канала поддерживает подключение между потребителем и службами через магистральную сеть Azure.

Локальные и пиринговые сети: службы доступа, работающие в Azure, из локальной среды через частный пиринг ExpressRoute, VPN-туннели и пиринговые виртуальные сети с помощью частных конечных точек. Нет необходимости настраивать пиринг Microsoft для ExpressRoute или прокладывать канал через Интернет, чтобы получить доступ к службе. Приватный канал обеспечивает безопасный способ переносить рабочие нагрузки в Azure.

Защита от утечки данных: частная конечная точка сопоставляется с экземпляром ресурса PaaS вместо всей службы. Объекты-получатели могут подключаться только к определенному ресурсу. Доступ к любому другому ресурсу в службе блокируется. Этот механизм обеспечивает защиту от рисков утечки данных.

Глобальный охват: Подключение частным образом к службам, работающим в других регионах. Виртуальная сеть объекта-получателя может находиться в регионе А и подключаться к службам за Приватным каналом в регионе В.

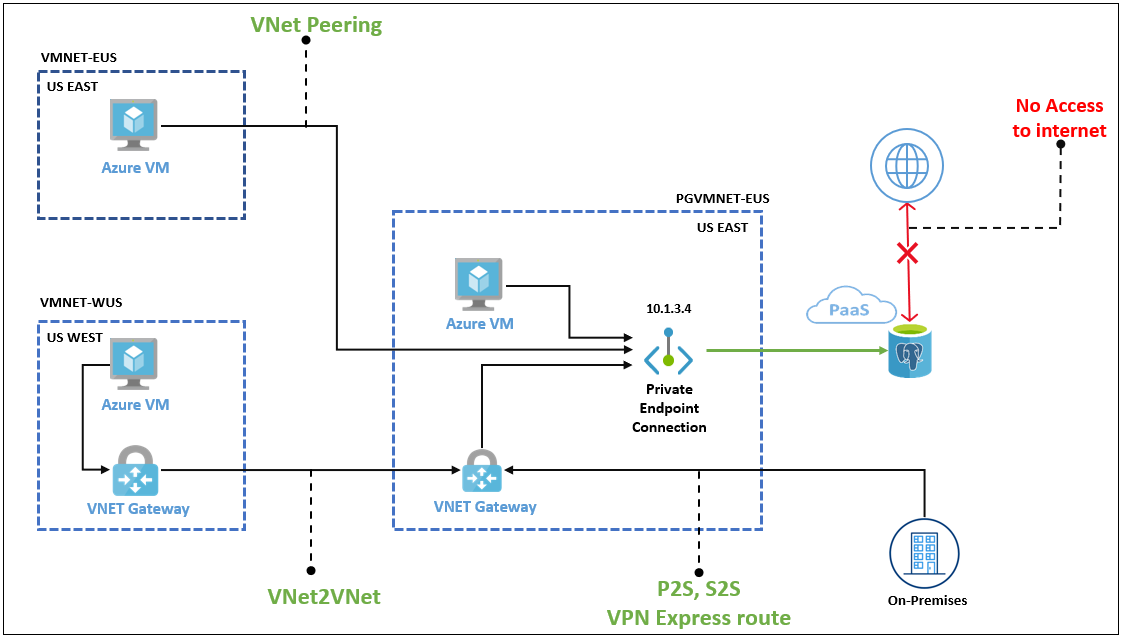

Варианты использования Приватный канал с гибким сервером База данных Azure для PostgreSQL

Клиенты могут подключаться к частной конечной точке из одной виртуальной сети, пиринговой виртуальной сети в одном регионе или между регионами или через подключение между виртуальными сетями между регионами. Кроме того, клиенты могут подключаться из локальной среды с помощью ExpressRoute, частного пиринга или VPN-туннелирования. Ниже приведена упрощенная схема, на которой показаны распространенные варианты использования.

Ограничения и поддерживаемые функции для Приватный канал с гибким сервером База данных Azure для PostgreSQL

Матрица доступности кросс-компонентов для частной конечной точки на гибком сервере База данных Azure для PostgreSQL.

| Компонент | Доступность | Примечания |

|---|---|---|

| Высокий уровень доступности (HA) | Да | Работает как разработанный |

| Реплика чтения | Да | Работает как разработанный |

| Чтение реплики с виртуальными конечными точками | Да | Работает как разработанный |

| Восстановление на определенный момент времени | Да | Работает как разработанный |

| Разрешение также общедоступного или интернет-доступа с помощью правил брандмауэра | Да | Работает как разработанный |

| Обновление основной версии (MVU) | Да | Работает как разработанный |

| Проверка подлинности Microsoft Entra (Entra Auth) | Да | Работает как разработанный |

| Подключение пул с помощью PGBouncer | Да | Работает как разработанный |

| DNS частной конечной точки | Да | Работает как разработанный и документированный |

| Шифрование с помощью ключей, управляемых клиентом (CMK) | Да | Работает как разработанный |

Подключение из виртуальной машины Azure в пиринговых виртуальная сеть

Настройте пиринг виртуальной сети, чтобы установить подключение к База данных Azure для PostgreSQL гибкому серверу из виртуальной машины Azure в одноранговой виртуальной сети.

Подключение из виртуальной машины Azure в среде "виртуальная сеть — виртуальная сеть"

Настройте подключение VPN-шлюза виртуальной сети к виртуальной сети, чтобы установить подключение к гибкому экземпляру сервера База данных Azure для PostgreSQL из виртуальной машины Azure в другом регионе или подписке.

Подключение из локальной среды через VPN

Чтобы установить подключение из локальной среды к База данных Azure для PostgreSQL гибкому экземпляру сервера, выберите один из вариантов:

Безопасность сети и Приватный канал

При использовании частных конечных точек трафик защищен ресурсом приватного канала. Платформа проверяет сетевые подключения, разрешая только те подключения, которые достигают указанного ресурса приватного канала. Для доступа к дополнительным подресурсам в одной службе Azure требуются дополнительные частные конечные точки с соответствующими целевыми объектами. Например, в случае служба хранилища Azure потребуется отдельная частная конечная точка для доступа к файлам и подресурсам BLOB-объектов.

Частные конечные точки предоставляют частный IP-адрес службы Azure, но не обязательно ограничивают доступ к общедоступной сети. Однако для всех других служб Azure требуются другие элементы управления доступом. Эти элементы управления гарантируют дополнительный уровень безопасности сети для ресурсов, обеспечивая защиту, которая помогает предотвратить доступ к службе Azure, связанной с ресурсом приватного канала.

Частные конечные точки поддерживают политики сети. Политики сети обеспечивают поддержку групп безопасности сети (NSG), определяемых пользователем маршрутов (UDR) и групп безопасности приложений (ASG). Дополнительные сведения о включении политик сети для частной конечной точки см. в статье Управление политиками сети для частных конечных точек. Сведения об использовании ASG с частной конечной точкой см. в статье Настройка группы безопасности приложений (ASG) с частной конечной точкой.

Приватный канал и DNS

При использовании частной конечной точки необходимо подключиться к той же службе Azure, но использовать IP-адрес частной конечной точки. Подключение к интимной конечной точке требует отдельных параметров системы доменных имен (DNS) для разрешения частного IP-адреса имени ресурса. Зоны Частная зона DNS предоставьте разрешение доменных имен в виртуальной сети без пользовательского решения DNS. Вы связываете частные зоны DNS с каждой виртуальной сетью для предоставления служб DNS этой сети.

Частная зона DNS зоны предоставляют отдельные имена зон DNS для каждой службы Azure. Например, если вы настроили частную зону DNS для службы BLOB-объектов учетной записи хранения на предыдущем изображении, имя зон DNS privatelink.blob.core.windows.net. Ознакомьтесь с документацией Майкрософт, чтобы узнать больше имен частной зоны DNS для всех служб Azure.

Примечание.

Конфигурации частной зоны DNS частной конечной точки будут автоматически создаваться только при использовании рекомендуемой схемы именования: privatelink.postgres.database.azure.com На недавно подготовленных серверах общедоступного доступа (без внедрения виртуальной сети) существует временное изменение макета DNS. Полное доменное имя сервера теперь будет CName, разрешающее запись A в формате servername.privatelink.postgres.database.azure.com. В ближайшем будущем этот формат будет применяться только при создании частных конечных точек на сервере.

Гибридные DNS для Azure и локальных ресурсов

Система доменных имен (DNS) — это критически важный раздел проектирования в общей архитектуре целевой зоны. Некоторые организации могут использовать существующие инвестиции в DNS, а другие могут потребовать внедрения собственных возможностей Azure для всех своих потребностей DNS. Службу частного сопоставителя Azure DNS можно использовать в сочетании с зонами Azure Частная зона DNS для разрешения локальных имен. Частный сопоставитель DNS может пересылать DNS-запрос на другой DNS-сервер, а также предоставляет IP-адрес, который может использоваться внешним DNS-сервером для пересылки запросов. Таким образом, внешние локальные DNS-серверы могут разрешать имя, расположенное в частной зоне DNS.

Дополнительные сведения об использовании Частная зона DNS Сопоставителя с локальным сервером пересылки DNS для пересылки трафика DNS в Azure DNS см. в этом документе, а также в этом документе. Описанные решения позволяют расширить локальную сеть, которая уже имеет решение DNS для разрешения ресурсов в Azure. Архитектура Майкрософт.

Приватный канал и интеграция DNS в звездообразной топологии сети

Частная зона DNS зоны обычно размещаются централизованно в той же подписке Azure, где развертывается виртуальная сеть концентратора. Этот централизованный способ размещения основан на перекрестном разрешении DNS-имен и других требованиях к централизованному разрешению DNS, например Active Directory. В большинстве случаев только администраторы сетей и удостоверений имеют разрешения на управление записями DNS в зонах.

В такой архитектуре настроено следующее:

- Локальные DNS-серверы имеют условные серверы пересылки, настроенные для каждой зоны общедоступной dns частной конечной точки, указывая на Частная зона DNS Сопоставитель, размещенный в центральной виртуальной сети.

- Сопоставитель Частная зона DNS, размещенный в центральной виртуальной сети, использует DNS, предоставленный Azure (168.63.129.16) в качестве средства пересылки.

- Виртуальная сеть концентратора должна быть связана с именами зон Частная зона DNS для служб Azure (например, privatelink.postgres.database.azure.com для База данных Azure для PostgreSQL — гибкий сервер).

- Все виртуальные сети Azure используют Частная зона DNS Сопоставитель, размещенный в центральной виртуальной сети.

- Так как Частная зона DNS Сопоставитель не является доверенным для корпоративных доменов клиента, так как это просто сервер пересылки (например, доменные имена Active Directory), он должен иметь исходящие серверы пересылки конечных точек в корпоративные домены клиента, указывая на локальные DNS-серверы или DNS-серверы, развернутые в Azure, которые являются доверенными для таких зон.

группы безопасности сети и Приватный канал

По умолчанию политики сети отключены для подсети в виртуальной сети. Чтобы использовать политики сети, такие как определяемые пользователем маршруты и группы безопасности сети, необходимо включить поддержку политики сети для подсети. Этот параметр применим только к частным конечным точкам в подсети. Этот параметр влияет на все частные конечные точки в подсети. Для других ресурсов в подсети управление доступом осуществляется на основе правил безопасности в группе безопасности сети.

Политики сети можно включить только для групп безопасности сети, только для определяемых пользователем маршрутов или для обоих. Дополнительные сведения см . в документации Azure

Ограничения для групп безопасности сети (NSG) и частных конечных точек перечислены здесь.

Внимание

Защита от утечки данных: частная конечная точка сопоставляется с экземпляром ресурса PaaS вместо всей службы. Объекты-получатели могут подключаться только к определенному ресурсу. Доступ к любому другому ресурсу в службе блокируется. Этот механизм обеспечивает базовую защиту от рисков утечки данных.

Использование Приватного канала совместно с правилами брандмауэра

При использовании Приватного канала совместно с правилами брандмауэра возможны следующие ситуации и результаты.

Если правила брандмауэра не настроены, то по умолчанию трафик не может получить доступ к База данных Azure для PostgreSQL гибкому экземпляру сервера.

Если вы настраиваете общедоступный трафик или конечную точку службы и создаете частные конечные точки, то для разных типов входящего трафика применяется соответствующий тип правила брандмауэра.

Если вы не настраиваете общедоступный трафик или конечную точку службы и создаете частные конечные точки, то База данных Azure для PostgreSQL гибкий экземпляр сервера доступен только через частные конечные точки. Если вы не настраиваете общедоступный трафик или конечную точку службы, после того как все утвержденные частные конечные точки отклоняются или удаляются, трафик не сможет получить доступ к База данных Azure для PostgreSQL гибкому экземпляру сервера.

Устранение неполадок с подключением к сети на основе частной конечной точки

Ниже приведены основные области для проверка, если у вас возникли проблемы с подключением с использованием сети на основе частной конечной точки:

- Проверьте назначения IP-адресов. Убедитесь, что частная конечная точка имеет правильный IP-адрес и что нет конфликтов с другими ресурсами. Дополнительные сведения о частной конечной точке и IP-адресе см. в этом документе

- Проверьте группы безопасности сети (NSG): просмотрите правила NSG для подсети частной конечной точки, чтобы убедиться, что необходимый трафик разрешен и не имеет конфликтующих правил. Дополнительные сведения о NSG см. в этом документе

- Проверка конфигурации таблицы маршрутов. Убедитесь, что таблицы маршрутов, связанные с подсетью частной конечной точки, и подключенные ресурсы правильно настроены с соответствующими маршрутами.

- Используйте мониторинг и диагностику сети: используйте Azure Наблюдатель за сетями для мониторинга и диагностики сетевого трафика с помощью таких средств, как Монитор подключений или сбор пакетов. Дополнительные сведения о сетевых диагностика см. в этом документе

Дополнительные сведения об устранении неполадок с частными также доступны в этом руководстве

Устранение неполадок с разрешением DNS с помощью сети на основе частной конечной точки

Ниже приведены основные области для проверка, если у вас возникли проблемы с разрешением DNS с помощью сети на основе частной конечной точки:

- Проверка разрешения DNS. Проверьте, работает ли DNS-сервер или служба, используемая частной конечной точкой, и подключенные ресурсы работают правильно. Убедитесь, что параметры DNS частной конечной точки точны. Дополнительные сведения о частных конечных точках и параметрах зоны DNS см. в этом документе.

- Очистка кэша DNS. Очистка кэша DNS на частной конечной точке или клиентском компьютере, чтобы гарантировать получение последних сведений DNS и избегайте несогласованных ошибок.

- Анализ журналов DNS: просмотрите журналы DNS для сообщений об ошибках или необычных шаблонах, таких как сбои ЗАПРОСОВ DNS, ошибки сервера или время ожидания. Дополнительные сведения о метриках DNS см. в этом документе

Следующие шаги

- Узнайте, как создать гибкий экземпляр сервера База данных Azure для PostgreSQL с помощью параметра "Приватный доступ" (интеграция с виртуальной сетью) в портал Azure или Azure CLI.