Сетевое руководство по службе миграции в База данных Azure для PostgreSQL

Область применения: гибкий сервер Базы данных Azure для PostgreSQL

гибкий сервер Базы данных Azure для PostgreSQL

В этом документе описаны различные сценарии подключения базы данных-источника к База данных Azure для PostgreSQL с помощью службы миграции. Каждый сценарий представляет различные требования к сети и конфигурации для установления успешного подключения для миграции. Конкретные сведения зависят от фактической настройки сети и требований к исходной и целевой средам.

В таблице ниже приведены различные сценарии подключения базы данных-источника к База данных Azure для PostgreSQL с помощью службы миграции. Указывает, поддерживается ли каждый сценарий на основе конфигураций исходных и целевых сред.

| Источник PostgreSQL | Назначение | Поддерживается |

|---|---|---|

| Локальная среда с общедоступным IP-адресом | База данных Azure для PostgreSQL — гибкий сервер с общедоступным доступом | Да |

| Локальная сеть с частным IP-адресом через VPN/ExpressRoute | Интегрированная виртуальная сеть База данных Azure для PostgreSQL — гибкий сервер | Да |

| AWS RDS для PostgreSQL с общедоступным IP-адресом | База данных Azure для PostgreSQL — гибкий сервер с общедоступным доступом | Да |

| AWS RDS для PostgreSQL с частным доступом через VPN/ExpressRoute | Интегрированная виртуальная сеть База данных Azure для PostgreSQL — гибкий сервер | Да |

| PostgreSQL установлена виртуальная машина Azure в одной и той же виртуальной сети | Интегрированная с виртуальной сетью База данных Azure для PostgreSQL — гибкий сервер в одной и другой виртуальной сети | Да |

| База данных Azure для PostgreSQL — отдельный сервер с открытым доступом | Интегрированная виртуальная сеть База данных Azure для PostgreSQL — гибкий сервер | Да |

| База данных Azure для PostgreSQL — отдельный сервер с частной конечной точкой | Интегрированная виртуальная сеть База данных Azure для PostgreSQL — гибкий сервер | Да |

| База данных Azure для PostgreSQL — отдельный сервер с частной конечной точкой | База данных Azure для PostgreSQL — гибкий сервер с частной конечной точкой | Запланировано на будущий выпуск |

| Локальная виртуальная машина Azure или AWS с частным доступом | База данных Azure для PostgreSQL — гибкий сервер с частной конечной точкой | Запланировано на будущий выпуск |

| Локальная виртуальная машина Azure или AWS с частным доступом | База данных Azure для PostgreSQL — гибкий сервер с общедоступным доступом | Запланировано на будущий выпуск |

Сценарий 1. Локальный источник для База данных Azure для PostgreSQL с общедоступным доступом

Действия по сети:

- Сервер исходной базы данных должен иметь общедоступный IP-адрес.

- Настройте брандмауэр, чтобы разрешить исходящие подключения через порт PostgreSQL (по умолчанию 5432).

- Убедитесь, что сервер базы данных-источник доступен через Интернет.

- Проверьте конфигурацию сети, проверив подключение из целевого База данных Azure для PostgreSQL к исходной базе данных, убедившись, что служба миграции может получить доступ к исходным данным.

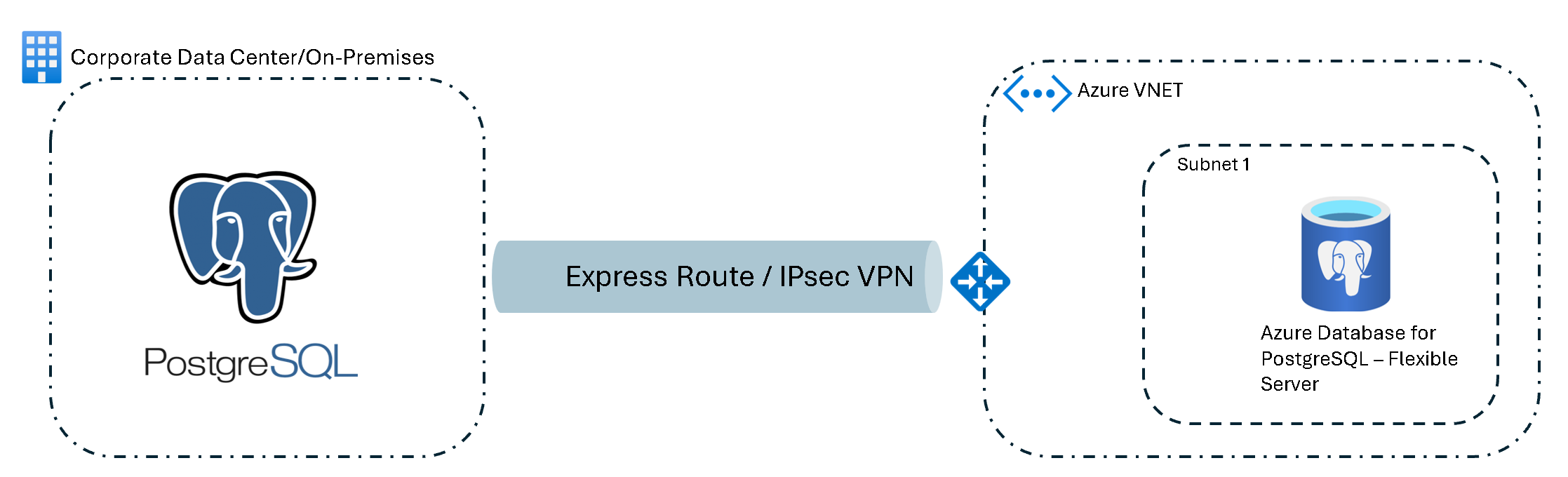

Сценарий 2. Локальный частный IP-адрес для виртуальной сетевой интегрированной База данных Azure для PostgreSQL через VPN Express Route/IPSec

Действия по сети:

- Настройте VPN типа "сеть — сеть" или ExpressRoute для безопасного надежного подключения между локальной сетью и Azure.

- Настройте виртуальная сеть Azure (виртуальная сеть), чтобы разрешить доступ из локального диапазона IP-адресов.

- Настройте правила группы безопасности сети (NSG), чтобы разрешить трафик через порт PostgreSQL (по умолчанию 5432) из локальной сети.

- Проверьте конфигурацию сети, проверив подключение из целевого База данных Azure для PostgreSQL к исходной базе данных, убедившись, что служба миграции может получить доступ к исходным данным.

Сценарий 3. AWS RDS для PostgreSQL для База данных Azure для PostgreSQL

Исходная база данных в другом поставщике облачных служб (AWS) должна иметь общедоступный IP-адрес или прямое подключение к Azure.

Действия по сети:

Общедоступный доступ:

- Если экземпляр AWS RDS недоступен для общедоступного доступа, можно изменить экземпляр, чтобы разрешить подключения из Azure. Это можно сделать с помощью консоли управления AWS, изменив общедоступный параметр "Да".

- В группе безопасности AWS RDS добавьте правило для входящего трафика, чтобы разрешить трафик из общедоступного IP-адреса или домена База данных Azure для PostgreSQL.

Частный доступ

- Создайте безопасное подключение с помощью экспресс-маршрута или VPN из AWS в Azure.

- В группе безопасности AWS RDS добавьте правило входящего трафика, чтобы разрешить трафик из общедоступного IP-адреса или домена База данных Azure для PostgreSQL или диапазона IP-адресов в виртуальной сети Azure через порт PostgreSQL (по умолчанию 5432).

- Создайте виртуальная сеть Azure (виртуальную сеть), в которой находится База данных Azure для PostgreSQL. Настройте группу безопасности сети виртуальной сети (NSG), чтобы разрешить исходящие подключения к IP-адресу экземпляра AWS RDS через порт PostgreSQL.

- Настройте правила NSG в Azure, чтобы разрешить входящие подключения от поставщика облачных служб, диапазон IP-адресов AWS RDS.

- Проверьте подключение между AWS RDS и База данных Azure для PostgreSQL, чтобы не было проблем с сетью.

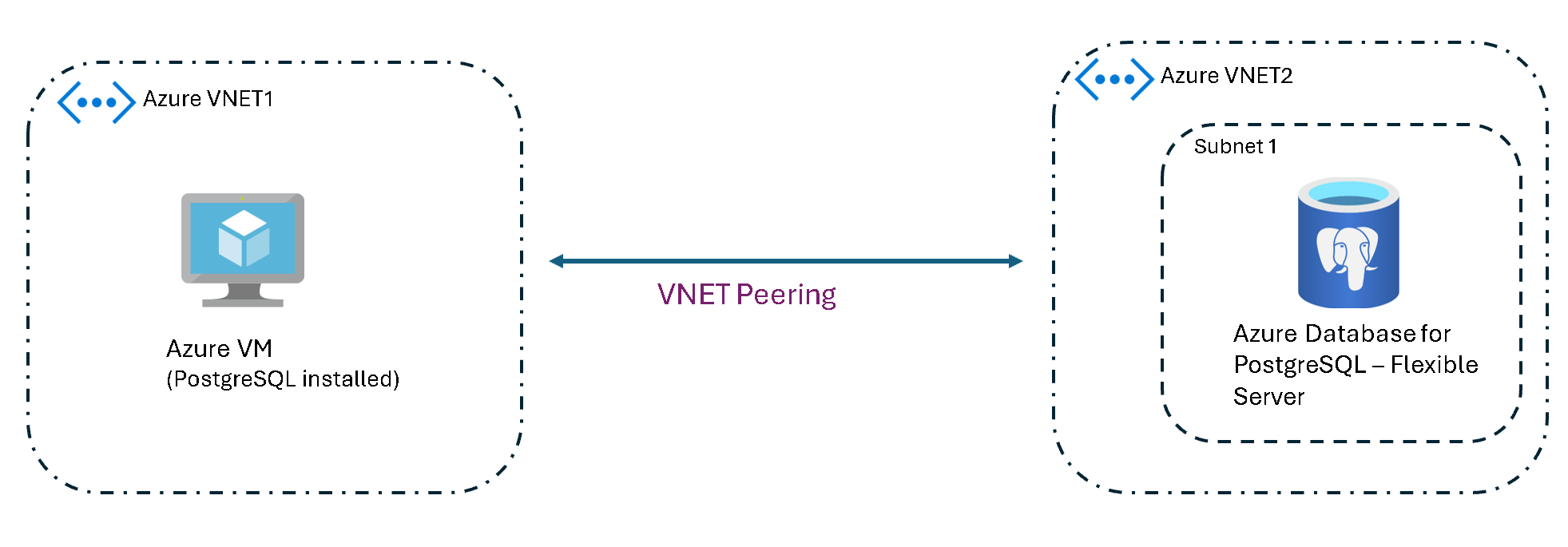

Сценарий 4. Виртуальные машины Azure для База данных Azure для PostgreSQL (разные виртуальные сети)

В этом сценарии описывается подключение между виртуальными машинами Azure и База данных Azure для PostgreSQL, расположенными в разных виртуальных сетях. Пиринг между виртуальными сетями и соответствующие правила NSG требуются для упрощения трафика между виртуальными сетями.

Действия по сети:

- Настройте пиринг между двумя виртуальными сетями, чтобы включить прямое сетевое подключение.

- Настройте правила NSG, чтобы разрешить трафик между виртуальными сетями на порту PostgreSQL.

Сценарий 5. Виртуальные машины Azure в Azure PostgreSQL (та же виртуальная сеть)

Если виртуальная машина Azure и База данных Azure для PostgreSQL находятся в одной виртуальной сети, конфигурация проста. Правила NSG должны быть заданы, чтобы разрешить внутренний трафик на порту PostgreSQL без дополнительных правил брандмауэра, необходимых для База данных Azure для PostgreSQL, так как трафик остается в виртуальной сети.

Действия по сети:

- Убедитесь, что виртуальная машина и сервер PostgreSQL находятся в одной виртуальной сети.

- Настройте правила NSG, чтобы разрешить трафик в виртуальной сети через порт PostgreSQL.

- Для База данных Azure для PostgreSQL не требуются другие правила брандмауэра, так как трафик является внутренним в виртуальной сети.

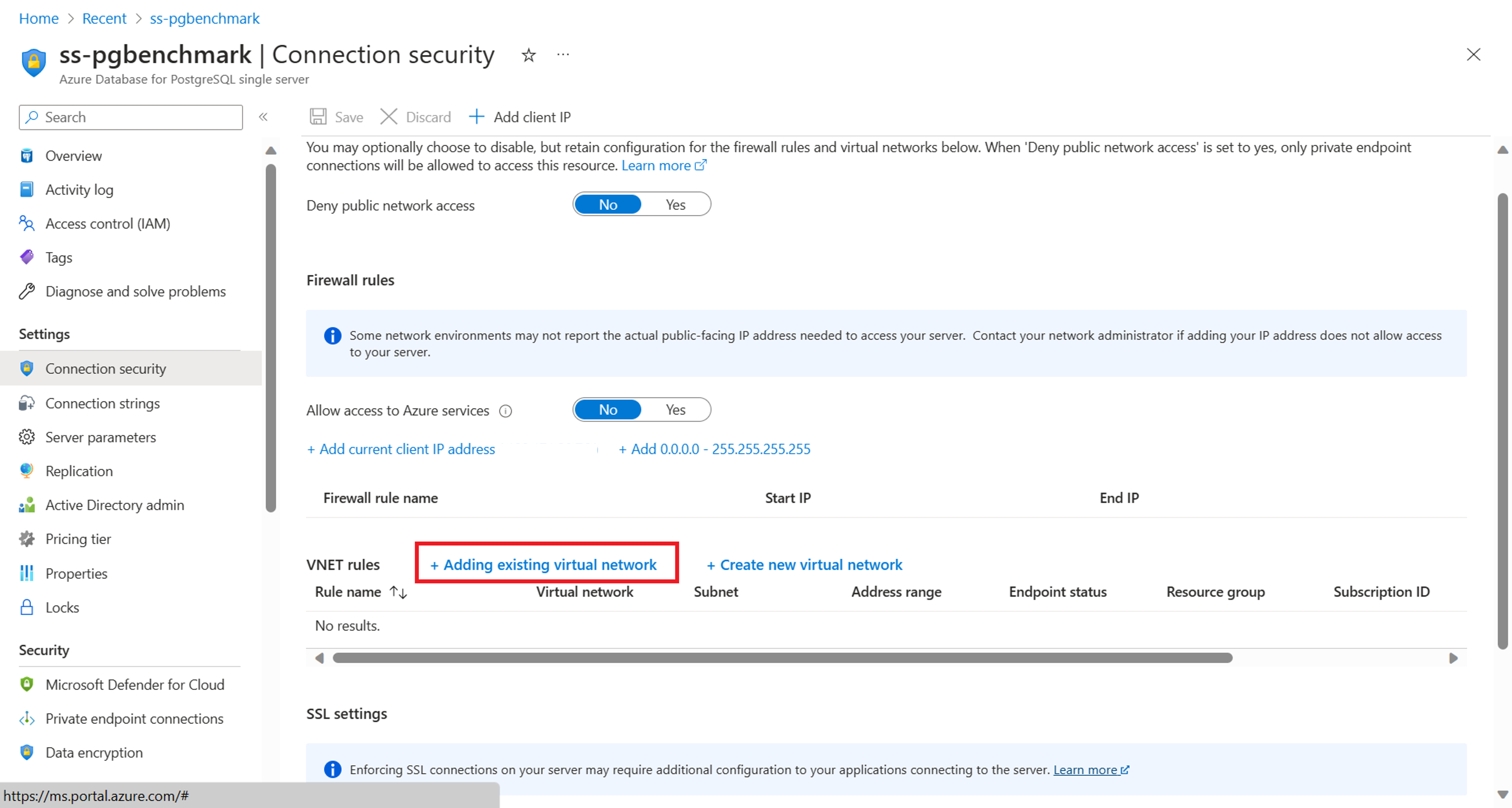

Сценарий 6. База данных Azure для PostgreSQL — отдельный сервер в интегрированную виртуальную сеть База данных Azure для PostgreSQL — гибкий сервер

Чтобы упростить подключение между База данных Azure для PostgreSQL — одним сервером с общедоступным доступом и гибким сервером, интегрированным с виртуальной сетью, необходимо настроить единый сервер, чтобы разрешить подключения из подсети, где развернут гибкий сервер. Ниже приведен краткий обзор действий по настройке этого подключения:

Добавьте правило виртуальной сети на один сервер:

Перейдите к портал Azure и откройте экземпляр отдельного сервера PostgreSQL.

Перейдите к параметрам Подключение ion Security.

Найдите раздел "Правила виртуальной сети" и нажмите кнопку "Добавить существующую виртуальную сеть".

Это действие позволяет указать, какая виртуальная сеть может подключаться к одному серверу.

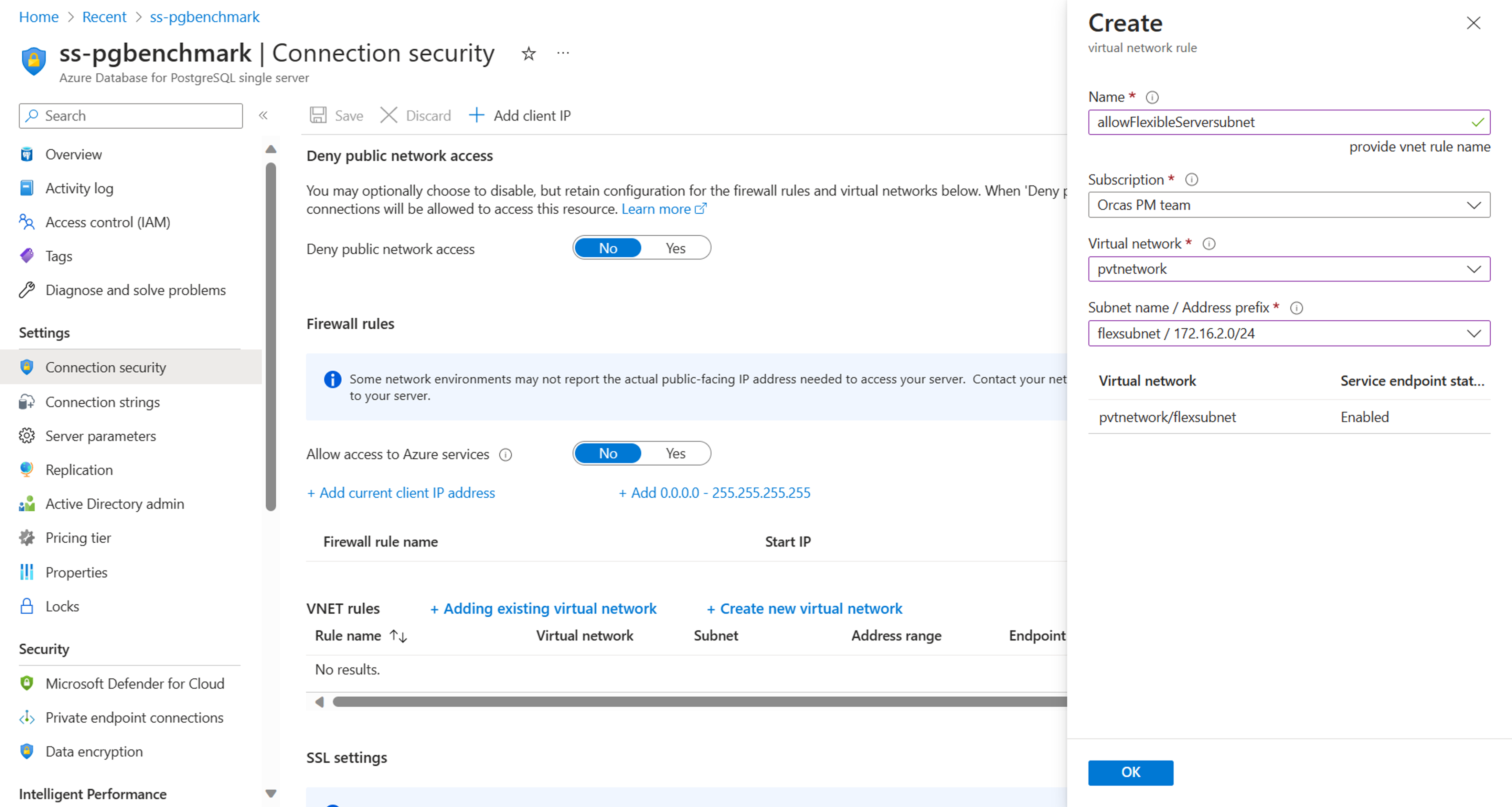

Настройка правил Параметры:

В появившемся параметров панели конфигурации введите имя нового правила виртуальной сети.

Выберите подписку, в которой находится гибкий сервер.

Выберите виртуальную сеть (виртуальную сеть) и конкретную подсеть, связанную с гибким сервером.

Подтвердите параметры, нажав кнопку "ОК".

После выполнения этих действий одиночный сервер будет настроен для приема подключений из подсети гибкого сервера, что обеспечивает безопасное взаимодействие между двумя серверами.

Сценарий 7. База данных Azure для PostgreSQL — отдельный сервер с частной конечной точкой для интегрированной виртуальной сети База данных Azure для PostgreSQL — гибкий сервер

Чтобы упростить подключение с одного сервера База данных Azure для PostgreSQL с частной конечной точкой к гибкому серверу, интегрированному с виртуальной сетью, выполните следующие действия.

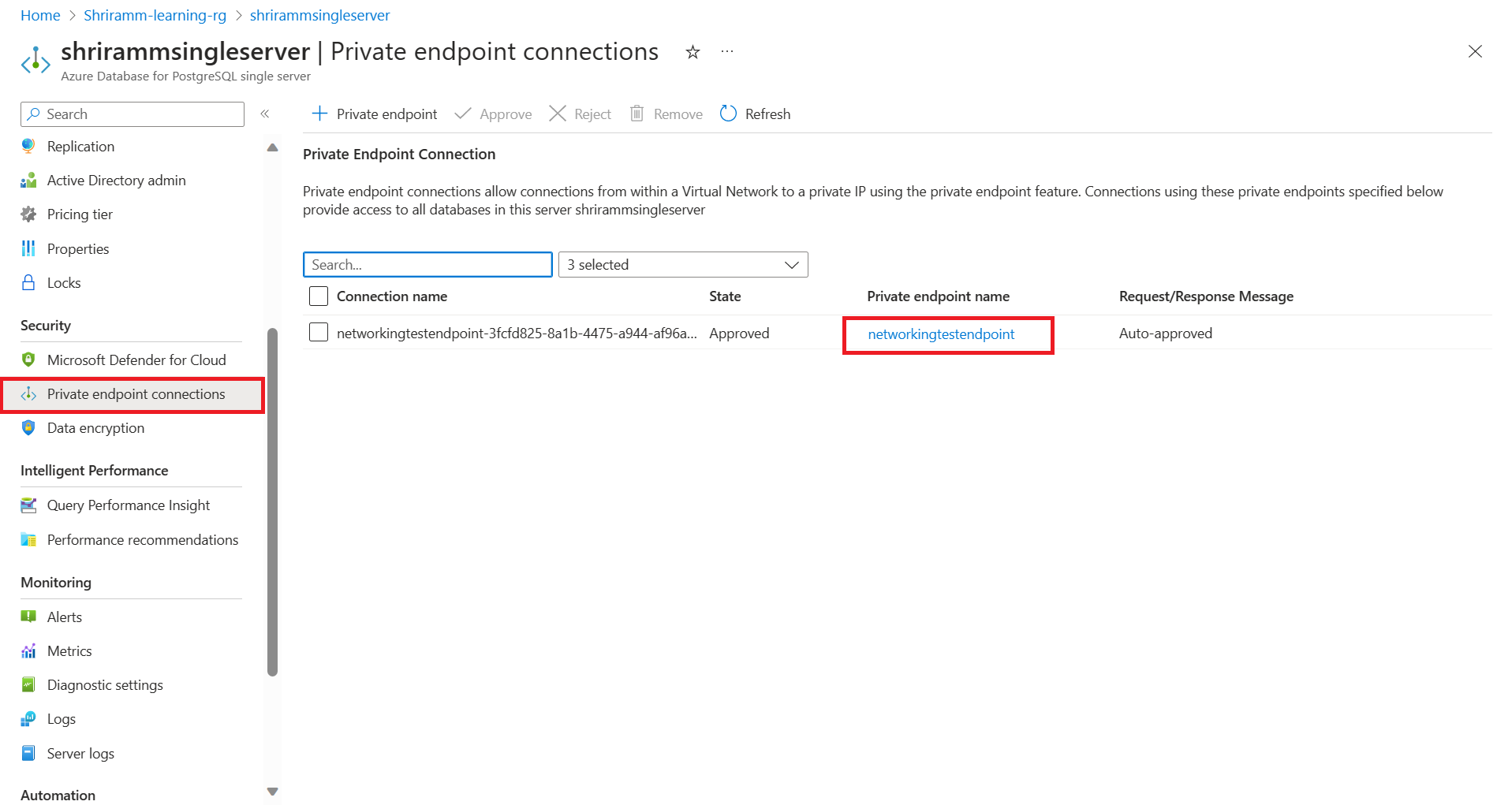

Получение сведений о частной конечной точке:

В портал Azure перейдите к экземпляру одного сервера и щелкните частную конечную точку, чтобы просмотреть сведения о своей виртуальной сети и подсети.

Перейдите к колонке "Сеть" гибкого сервера, чтобы заметить сведения о виртуальной сети и подсети.

Оценка требований к пирингу виртуальной сети

- Если оба находятся в разных виртуальных сетями, необходимо включить пиринг виртуальной сети, чтобы установить подключение из одной виртуальной сети к другой. Если они находятся в одной виртуальной сети, но в разных подсетях, пиринг не требуется. Убедитесь, что нет групп безопасности сети (NSG), блокирующих трафик с гибкого сервера на один сервер.

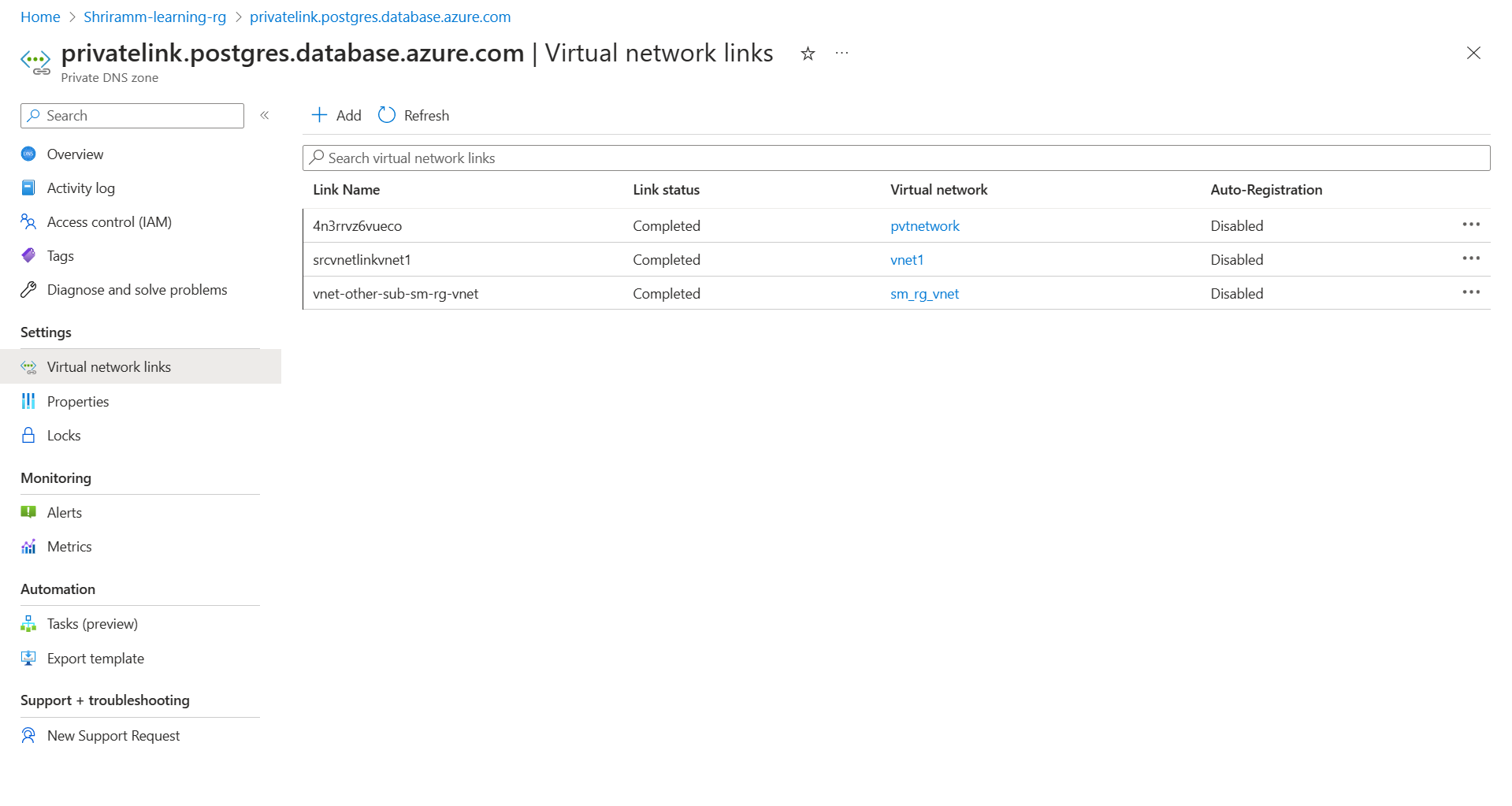

Конфигурация зоны Частная зона DNS

Перейдите в колонку "Сеть" на гибком сервере и проверка, если используется частная зона DNS. При использовании откройте эту частную зону DNS на портале. В левой области щелкните ссылки виртуальной сети и проверка, если виртуальная сеть одного сервера и гибкий сервер добавляются в этот список.

В противном случае нажмите кнопку "Добавить " и создайте ссылку для виртуальных сетей одного и гибкого сервера в эту частную зону DNS.

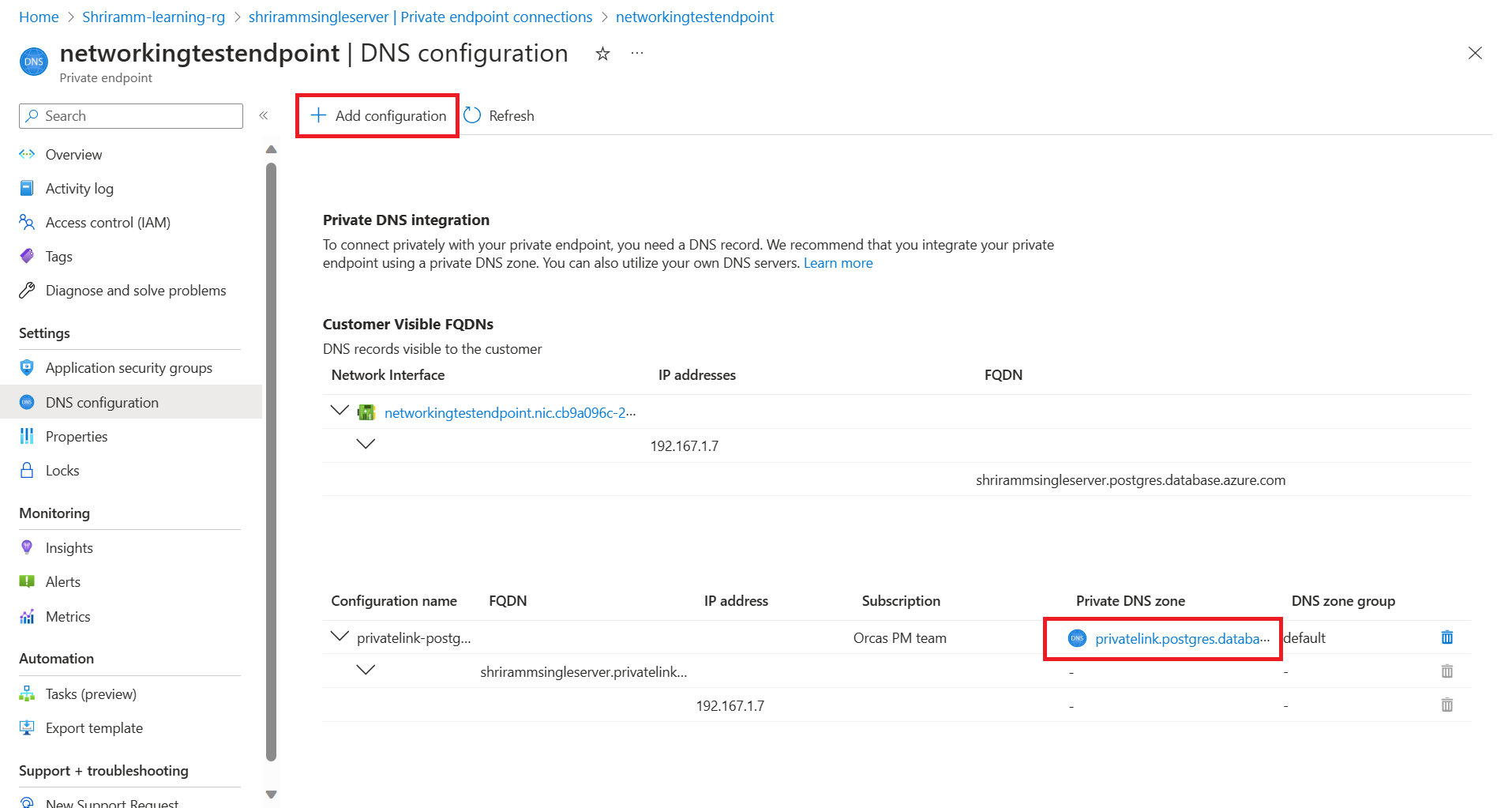

Перейдите к частной конечной точке на одном сервере и щелкните колонку конфигурации DNS. Проверьте, подключена ли частная зона DNS с этой конечной точкой. В противном случае подключите частную зону DNS, нажав кнопку "Добавить конфигурацию ".

Щелкните зону Частная зона DNS на частной конечной точке одного сервера и проверка, если виртуальные сети одного сервера и гибкий сервер добавляются в связи с виртуальной сетью. В противном случае выполните действия, упоминание описанные выше действия, чтобы добавить ссылки на виртуальные сети одного и гибкого сервера в эту частную зону DNS.

Последним проверка будет перейти к частной зоне DNS частной конечной точки на одном сервере и проверка, если существует запись A для одного сервера, указывающего частный IP-адрес.

Выполнение этих действий позволит База данных Azure для PostgreSQL — гибкий сервер подключиться к База данных Azure для PostgreSQL — одиночный сервер

Ресурсы для настройки сети

- Чтобы установить подключение ExpressRoute, ознакомьтесь с обзором Azure ExpressRoute.

- Чтобы настроить VPN IPsec, ознакомьтесь с руководством по VPN-подключениям типа "точка — сеть" Azure.

- Для пиринга виртуальных сетей Azure виртуальная сеть пиринга