Использование управляемой виртуальной сети с учетной записью Microsoft Purview

Важно!

В настоящее время управляемые виртуальная сеть и управляемые частные конечные точки доступны для учетных записей Microsoft Purview, развернутых в следующих регионах:

- Восток Австралии

- Центральная Канада

- Восточная часть США

- Восточная часть США 2

- Северная Европа

- Западная Европа

Концептуальный обзор

В этой статье описывается настройка управляемых виртуальная сеть и управляемых частных конечных точек для Microsoft Purview.

Поддерживаемые регионы

В настоящее время управляемые виртуальная сеть и управляемые частные конечные точки доступны для учетных записей Microsoft Purview, развернутых в следующих регионах:

- Восток Австралии

- Центральная Канада

- Восточная часть США

- Восточная часть США 2

- Северная Европа

- Западная Европа

Поддерживаемые источники данных

В настоящее время поддерживаются следующие источники данных, чтобы иметь управляемую частную конечную точку. Их можно сканировать с помощью среды выполнения управляемой виртуальной сети в Microsoft Purview:

- Хранилище BLOB-объектов Azure

- Azure Cosmos DB

- Azure Data Lake Storage 2-го поколения

- База данных Azure для MySQL

- База данных Azure для PostgreSQL

- Выделенный пул SQL Azure (ранее — хранилище данных SQL)

- Файлы Azure

- База данных SQL Azure

- Управляемый экземпляр SQL Azure

- Azure Synapse Analytics

Кроме того, вы можете развернуть управляемые частные конечные точки для ресурсов azure Key Vault, если вам нужно выполнить сканирование с использованием любых параметров проверки подлинности, а не управляемых удостоверений, таких как проверка подлинности SQL или ключ учетной записи.

Управляемые виртуальная сеть

Управляемый виртуальная сеть в Microsoft Purview — это виртуальная сеть, которая развертывается и управляется Azure в том же регионе, что и учетная запись Microsoft Purview, что позволяет сканировать источники данных Azure в управляемой сети без необходимости развертывать и управлять виртуальными машинами локальной среды выполнения интеграции клиентом в Azure.

Вы можете развернуть Управляемый Integration Runtime Azure в управляемом виртуальная сеть Microsoft Purview. После этого среда выполнения управляемой виртуальной сети будет использовать частные конечные точки для безопасного подключения к поддерживаемым источникам данных и проверки.

Создание управляемой среды выполнения виртуальной сети в управляемом виртуальная сеть гарантирует изоляцию и безопасность процесса интеграции данных.

Преимущества использования управляемых виртуальная сеть:

- С помощью управляемого виртуальная сеть можно разгрузить нагрузку по управлению виртуальная сеть в Microsoft Purview. Вам не нужно создавать виртуальные сети или подсети Azure и управлять ими для Integration Runtime, которые будут использоваться для сканирования источников данных Azure.

- Для безопасной интеграции данных не требуются глубокие знания о сети Azure. Использование управляемого виртуальная сеть значительно упрощается для инженеров данных.

- Управляемые виртуальная сеть наряду с управляемыми частными конечными точками защищают от кражи данных.

Важно!

В настоящее время управляемый виртуальная сеть поддерживается только в том же регионе, что и регион учетной записи Microsoft Purview.

Примечание.

Глобальную среду выполнения интеграции Azure или локальную среду выполнения интеграции нельзя переключить на управляемую среду выполнения виртуальной сети и наоборот.

Управляемая виртуальная сеть создается для учетной записи Microsoft Purview при создании среды выполнения управляемой виртуальной сети впервые в учетной записи Microsoft Purview. Вы не можете просматривать управляемые виртуальные сети или управлять ими.

Управляемые частные конечные точки

Управляемые частные конечные точки — это частные конечные точки, созданные в управляемой виртуальная сеть Microsoft Purview, устанавливающей приватный канал с ресурсами Microsoft Purview и Azure. Microsoft Purview управляет этими частными конечными точками от вашего имени.

Microsoft Purview поддерживает приватные ссылки. Приватный канал позволяет получить доступ к службам Azure (PaaS), таким как служба хранилища Azure, Azure Cosmos DB, Azure Synapse Analytics).

При использовании приватного канала трафик между источниками данных и управляемыми виртуальная сеть полностью проходит через магистральную сеть Майкрософт. Приватный канал защищает от рисков кражи данных. Вы устанавливаете приватный канал к ресурсу, создавая частную конечную точку.

Частная конечная точка использует частный IP-адрес в Управляемом виртуальная сеть, чтобы эффективно использовать службу. Частные конечные точки сопоставляются с определенным ресурсом в Azure, а не со всей службой. Клиенты могут ограничить подключение к определенному ресурсу, утвержденному их организацией. Дополнительные сведения о приватных каналах и частных конечных точках.

Примечание.

Чтобы уменьшить административные издержки, рекомендуется создавать управляемые частные конечные точки для сканирования всех поддерживаемых источников данных Azure.

Предупреждение

Если в хранилище данных Azure PaaS (BLOB-объект, Azure Data Lake Storage 2-го поколения, Azure Synapse Analytics) уже создана частная конечная точка и даже если оно разрешает доступ из всех сетей, Microsoft Purview сможет получить доступ только с помощью управляемой частной конечной точки. Если частная конечная точка еще не существует, ее необходимо создать в таких сценариях.

Подключение к частной конечной точке создается в состоянии "Ожидание" при создании управляемой частной конечной точки в Microsoft Purview. Инициируется рабочий процесс утверждения. Владелец ресурса приватного канала отвечает за утверждение или отклонение подключения.

Если владелец утверждает подключение, устанавливается приватный канал. В противном случае приватный канал не будет установлен. В любом случае управляемая частная конечная точка будет обновлена с учетом состояния подключения.

Только управляемая частная конечная точка в утвержденном состоянии может отправлять трафик в данный ресурс приватного канала.

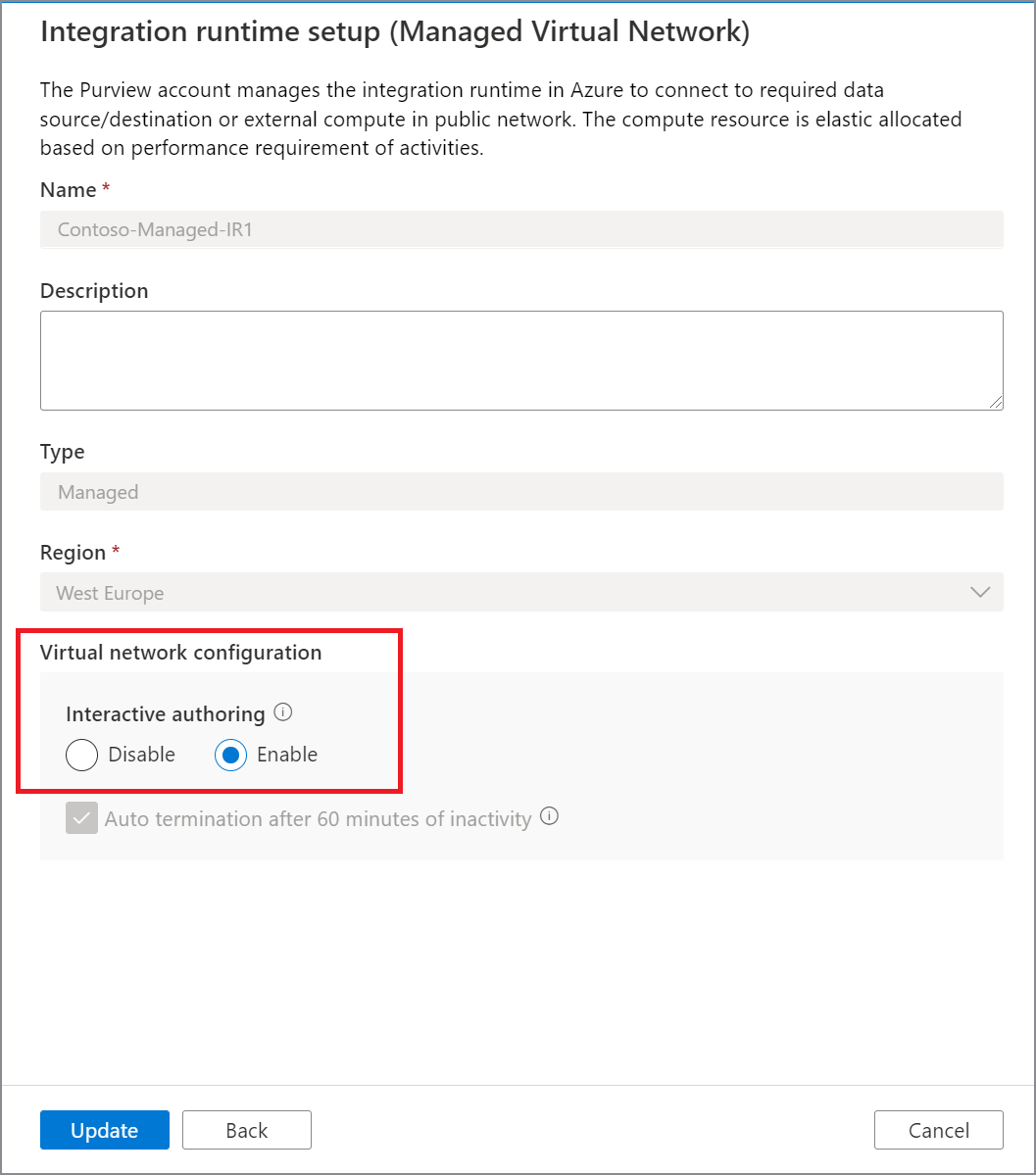

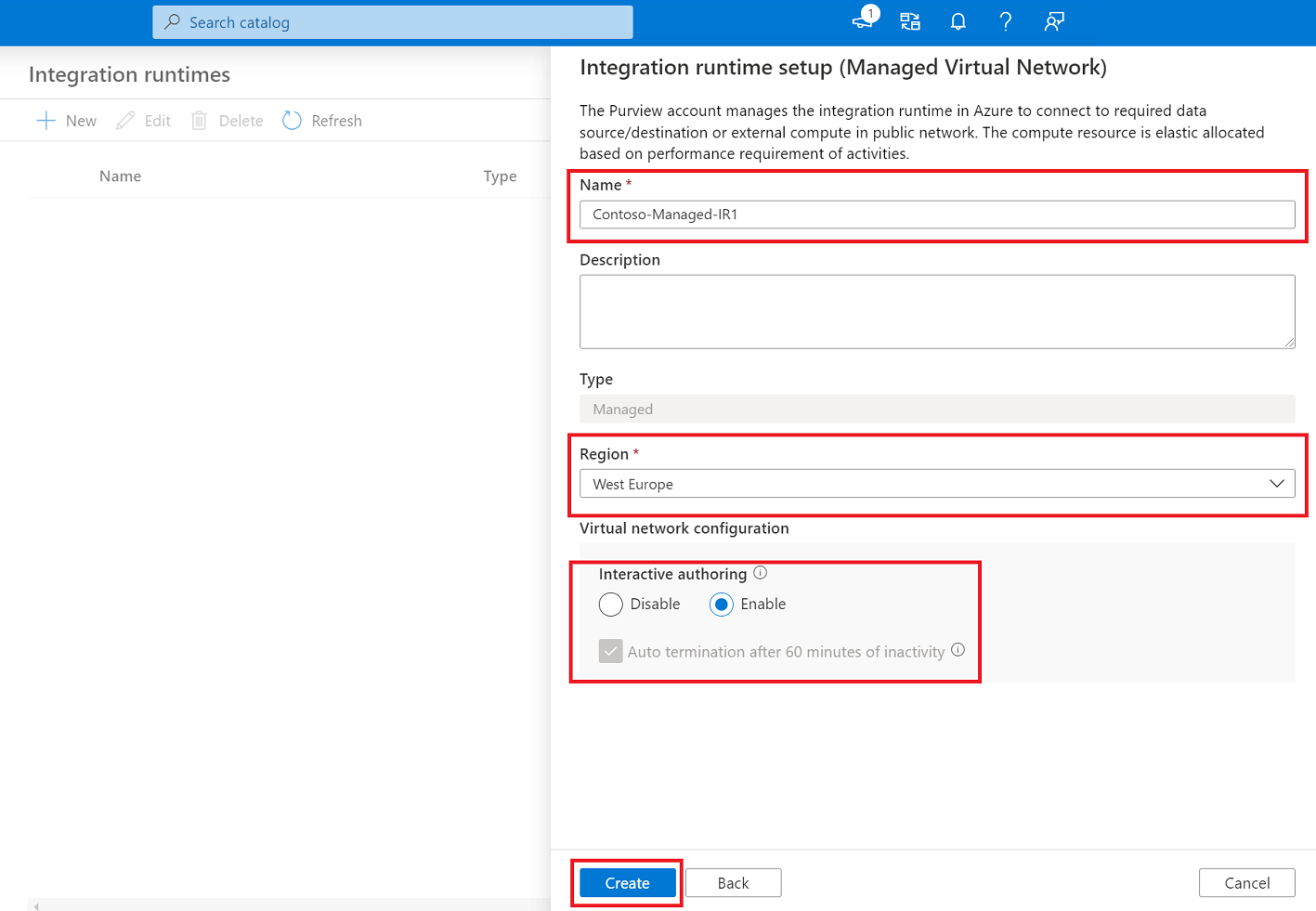

Интерактивная разработка

Интерактивные возможности разработки используются для таких функций, как проверка подключения, просмотр списка папок и списка таблиц, получение схемы и предварительный просмотр данных. Интерактивную разработку можно включить при создании или редактировании Integration Runtime Azure, которая находится в Purview-Managed виртуальная сеть. Серверная служба предварительно выделяет вычислительные ресурсы для интерактивных функций разработки. В противном случае вычислительные ресурсы будут выделяться каждый раз при выполнении любой интерактивной операции, что займет больше времени. Срок жизни (TTL) для интерактивной разработки составляет 60 минут, что означает, что он автоматически отключается после 60 минут последней интерактивной операции разработки.

Этапы развертывания

Предварительные требования

Перед развертыванием управляемой виртуальной сети и управляемой среды выполнения виртуальной сети для учетной записи Microsoft Purview убедитесь, что выполнены следующие предварительные требования:

- Учетная запись Microsoft Purview, развернутая в одном из поддерживаемых регионов.

- Из ролей Microsoft Purview необходимо быть куратором данных на корневом уровне сбора в учетной записи Microsoft Purview.

- Из ролей Azure RBAC необходимо участник в учетной записи Microsoft Purview и источнике данных, чтобы утвердить приватные ссылки.

Развертывание управляемых сред выполнения виртуальной сети

Примечание.

В следующем руководстве показано, как зарегистрировать и проверить Azure Data Lake Storage 2-го поколения с помощью управляемой среды выполнения виртуальной сети.

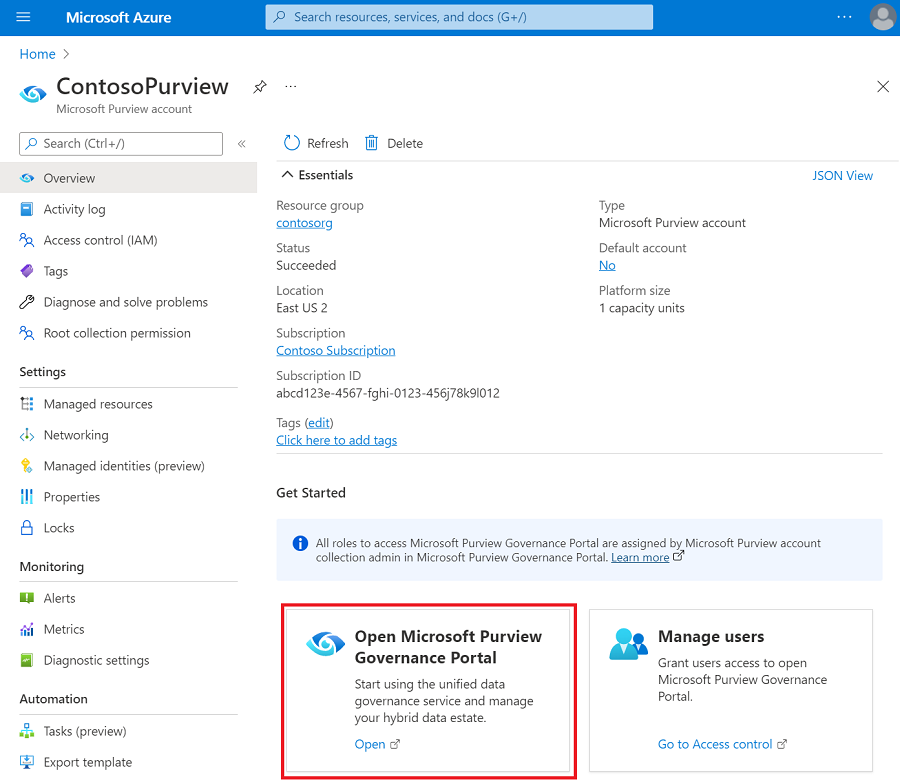

Откройте портал управления Microsoft Purview, выполнив следующие действия.

- Перейдите непосредственно к https://web.purview.azure.com учетной записи Microsoft Purview и выберите ее.

- Открытие портал Azure, поиск и выбор учетной записи Microsoft Purview. Нажмите кнопку портала управления Microsoft Purview .

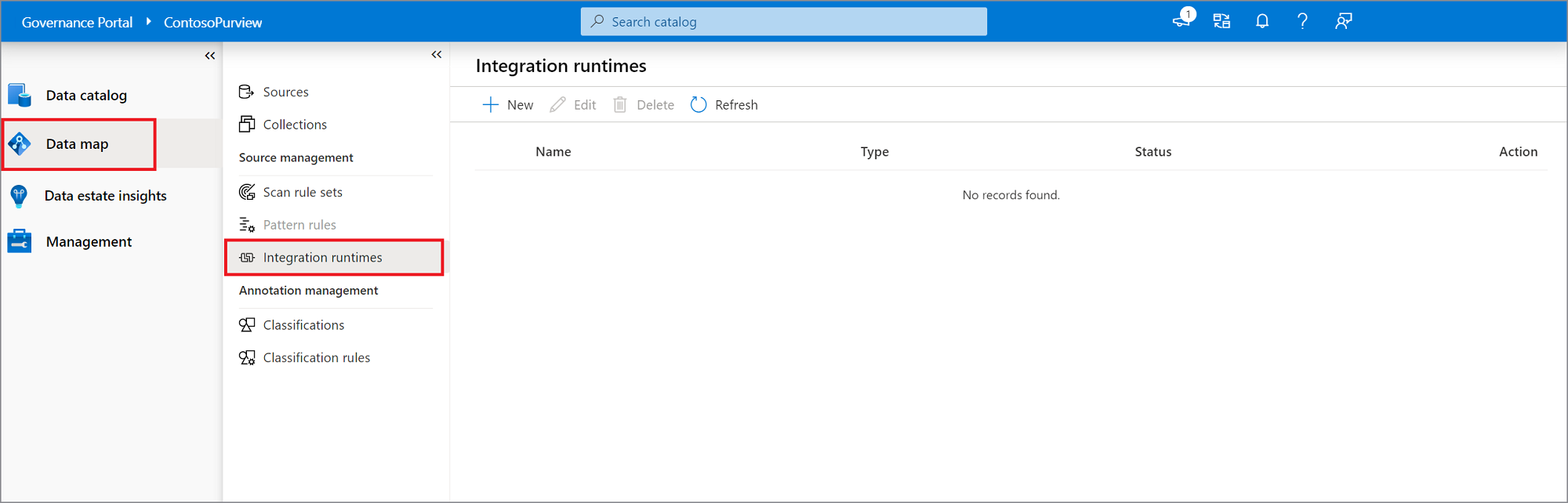

Перейдите к схеме данных —> среды выполнения интеграции.

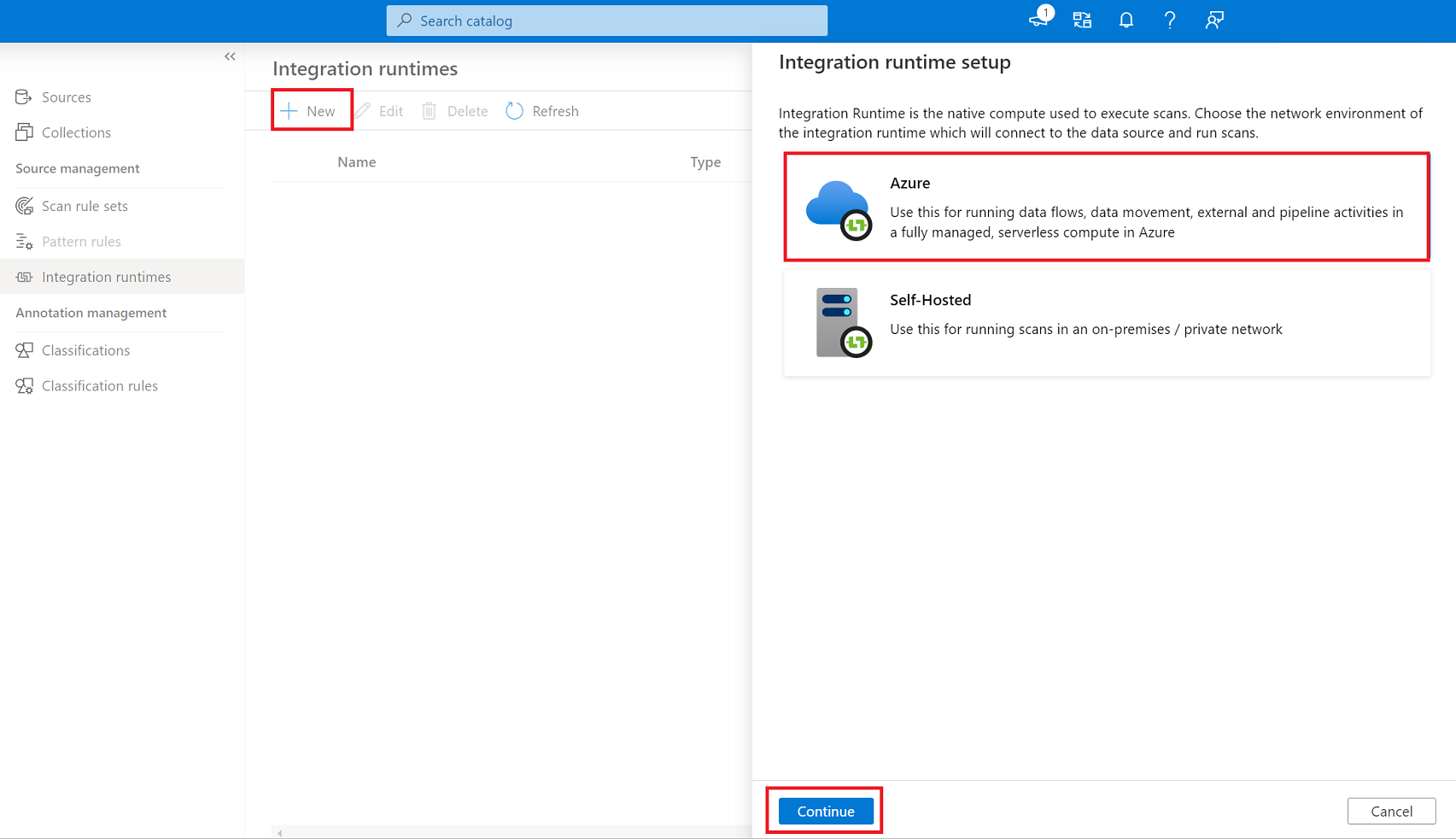

На странице Среды выполнения интеграции выберите значок + Создать , чтобы создать новую среду выполнения. Выберите Azure, а затем — Продолжить.

Укажите имя управляемой среды выполнения виртуальной сети, выберите регион и настройте интерактивную разработку. Нажмите Создать.

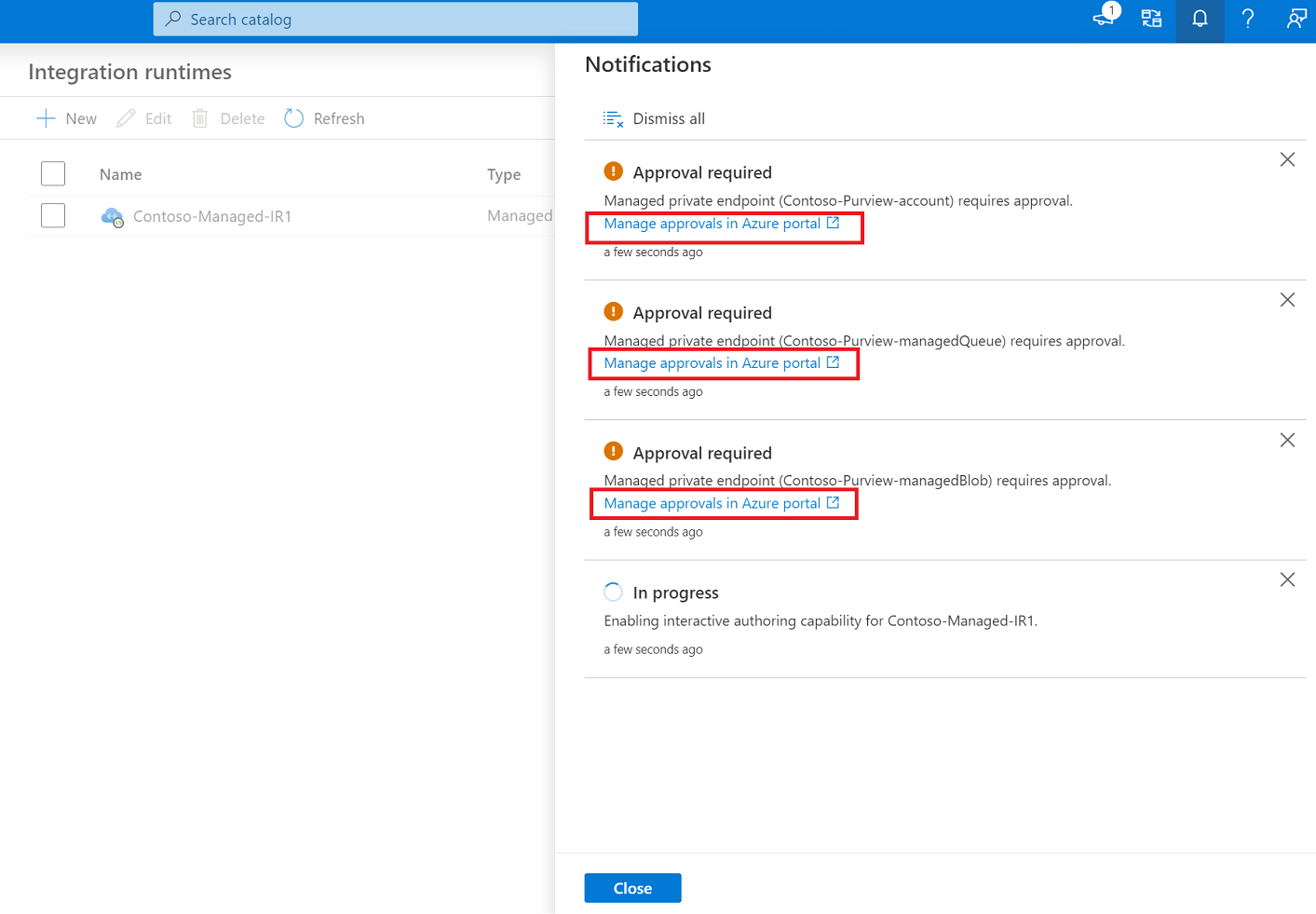

При первом развертывании управляемой среды выполнения виртуальной сети на портале управления Microsoft Purview запускается несколько рабочих процессов для создания управляемых частных конечных точек для Microsoft Purview и управляемой учетной записи хранения. Выберите каждый рабочий процесс, чтобы утвердить частную конечную точку для соответствующего ресурса Azure.

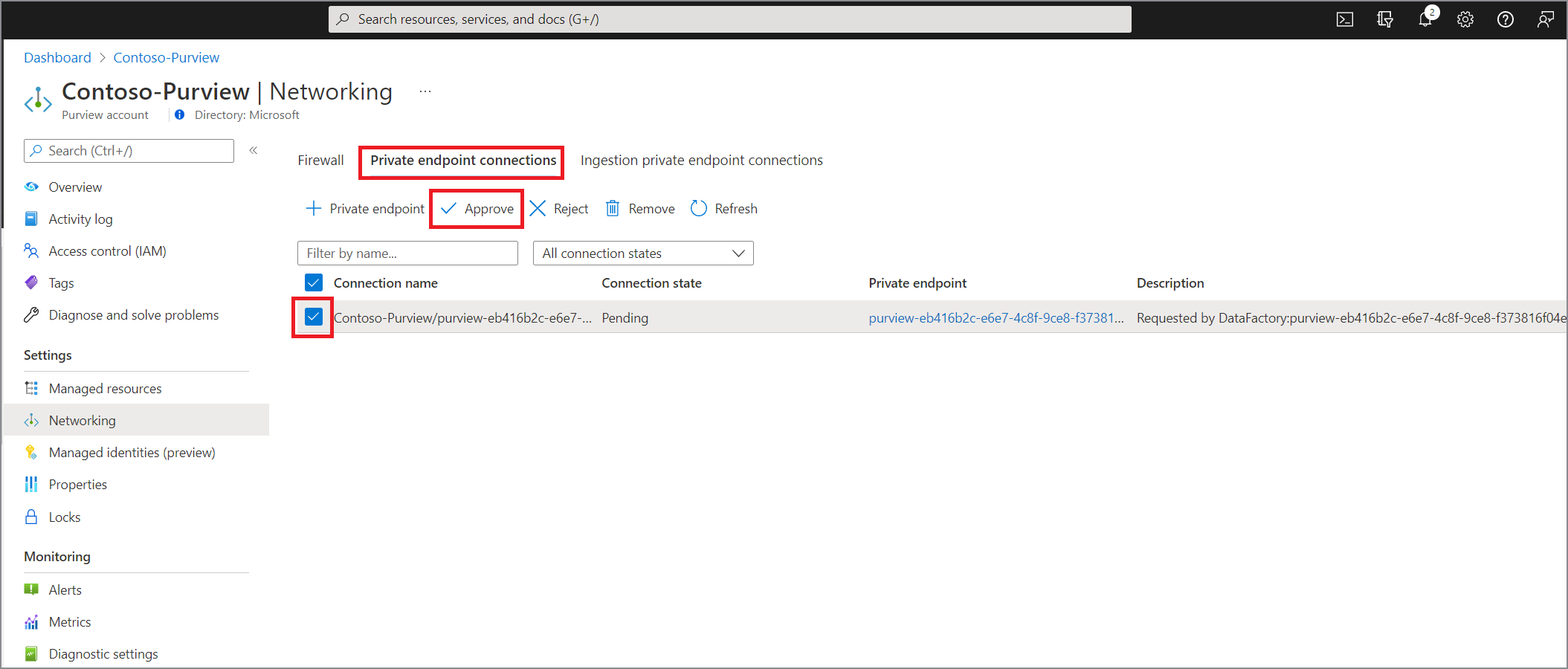

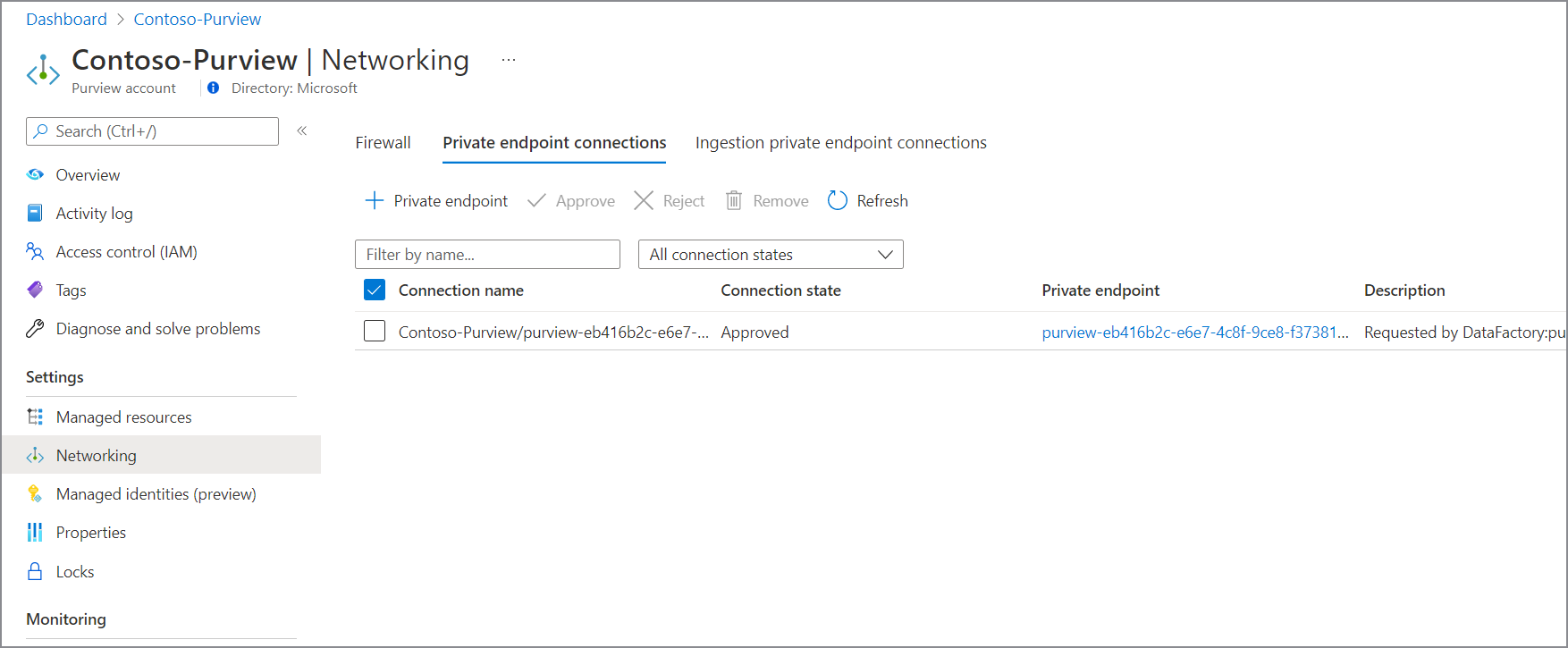

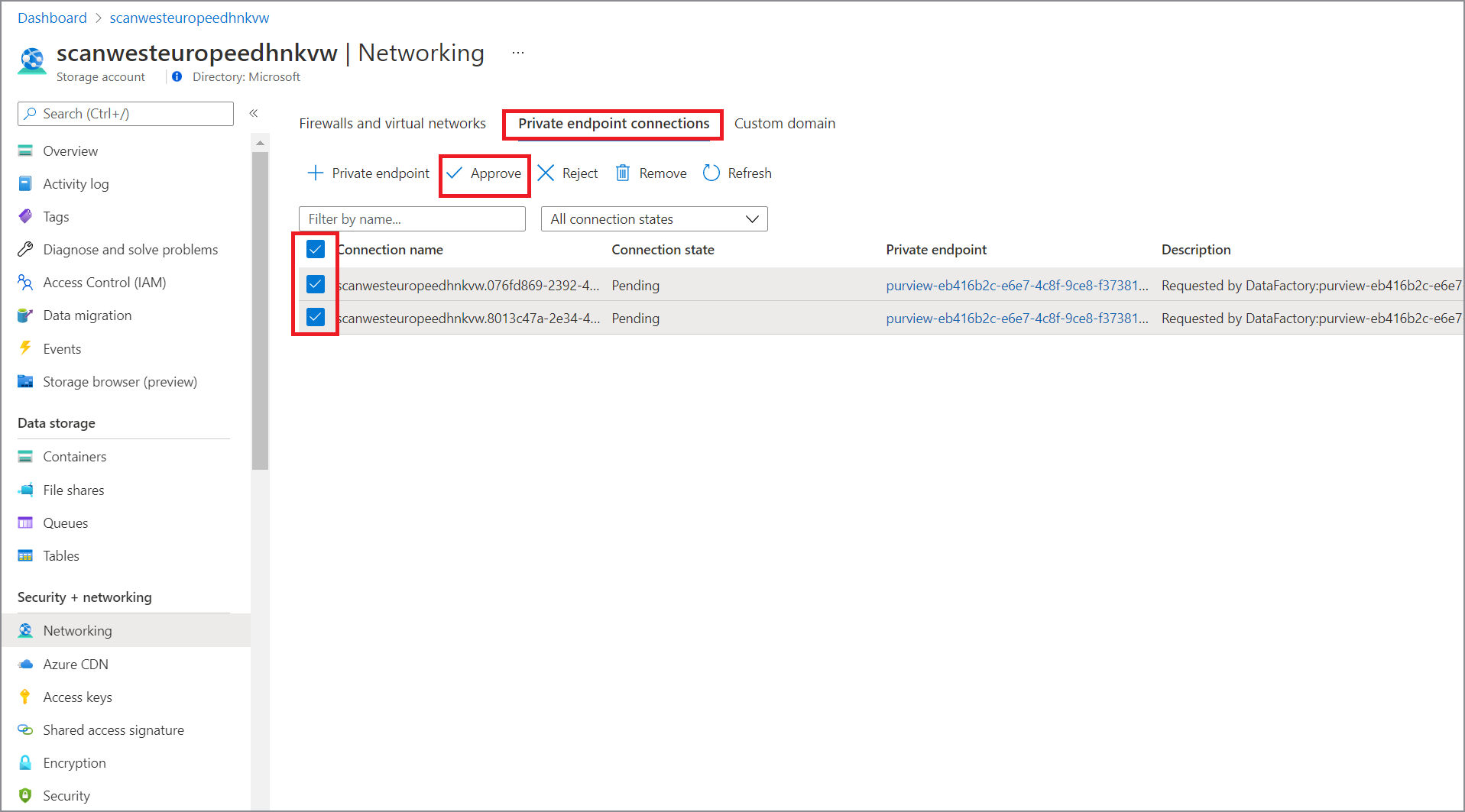

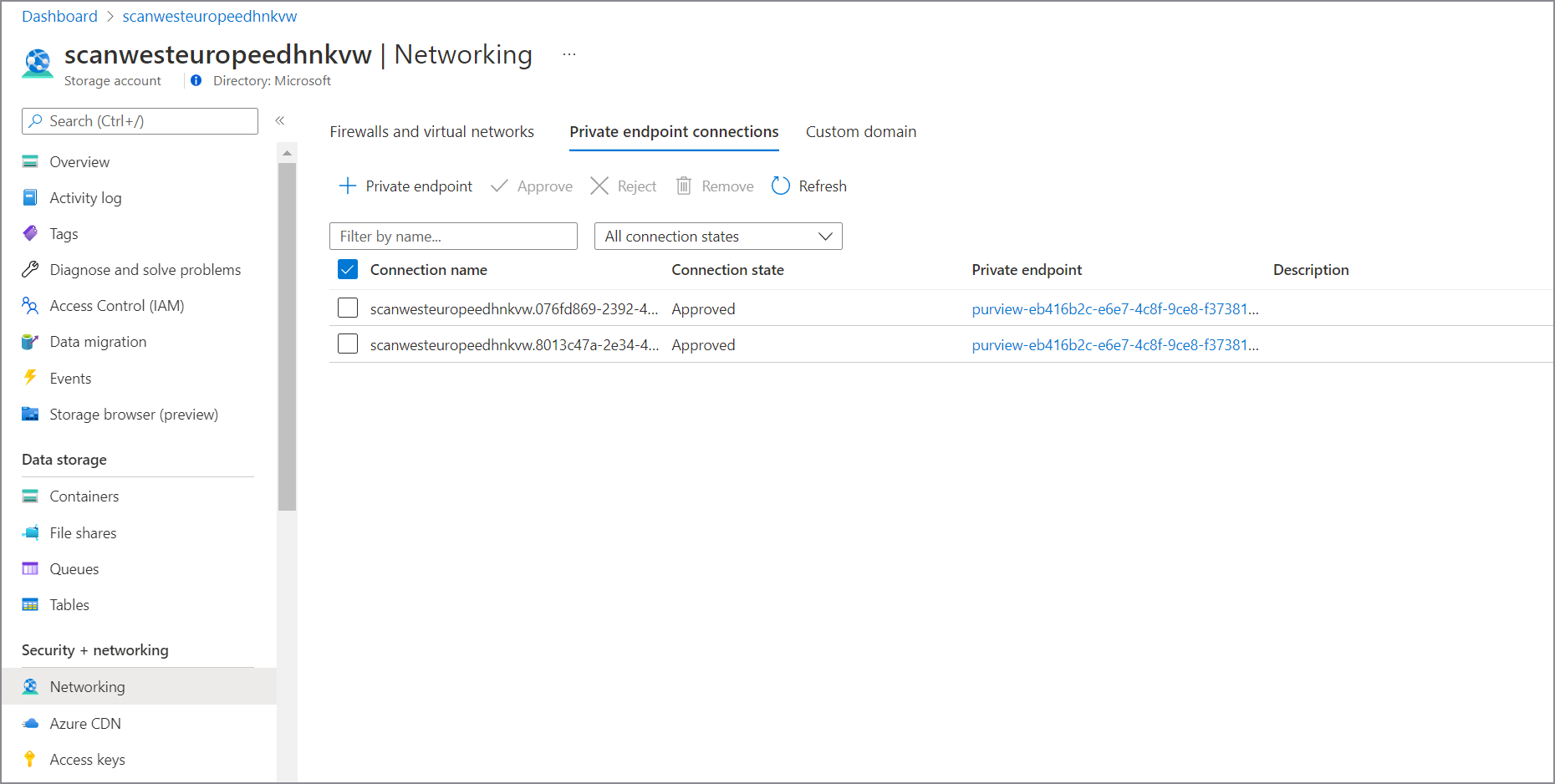

В портал Azure в окне ресурса учетной записи Microsoft Purview утвердите управляемую частную конечную точку. На странице Учетная запись управляемого хранения утвердите управляемые частные конечные точки для служб BLOB-объектов и очередей:

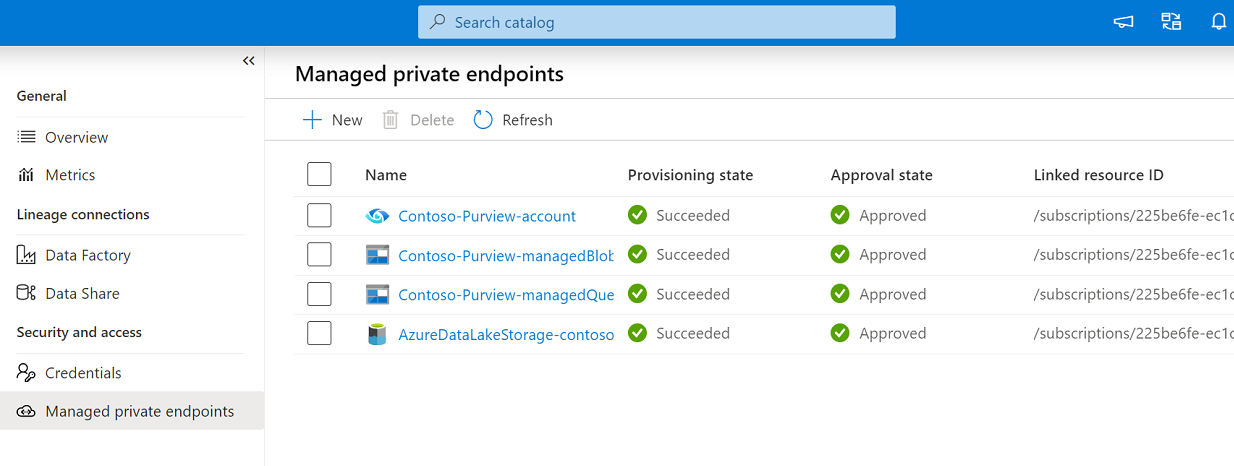

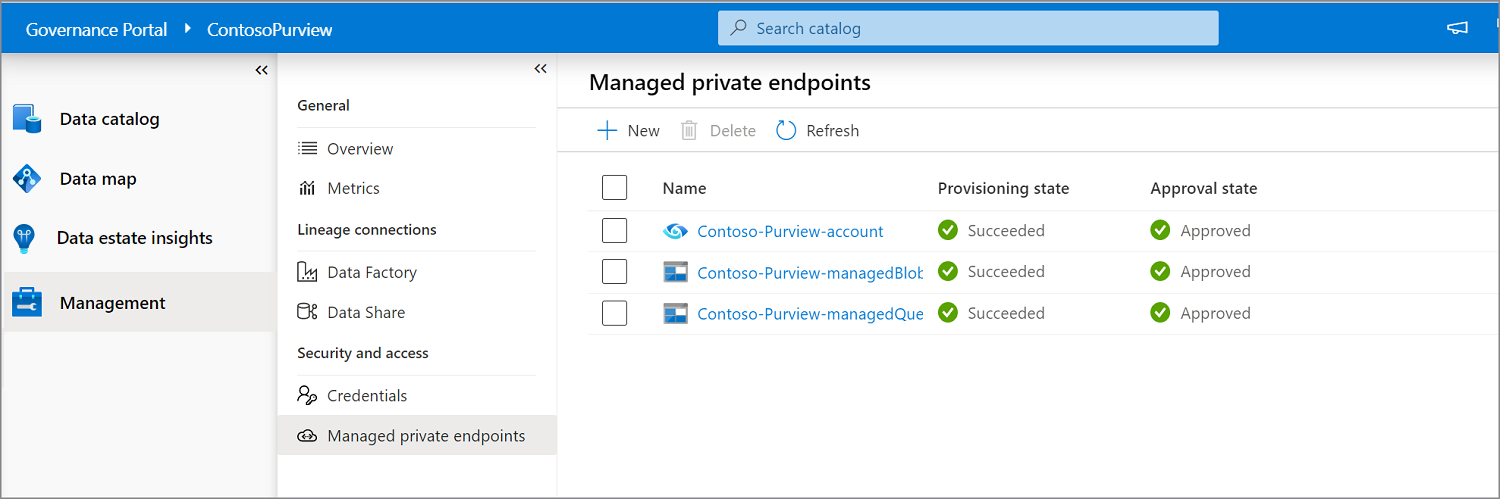

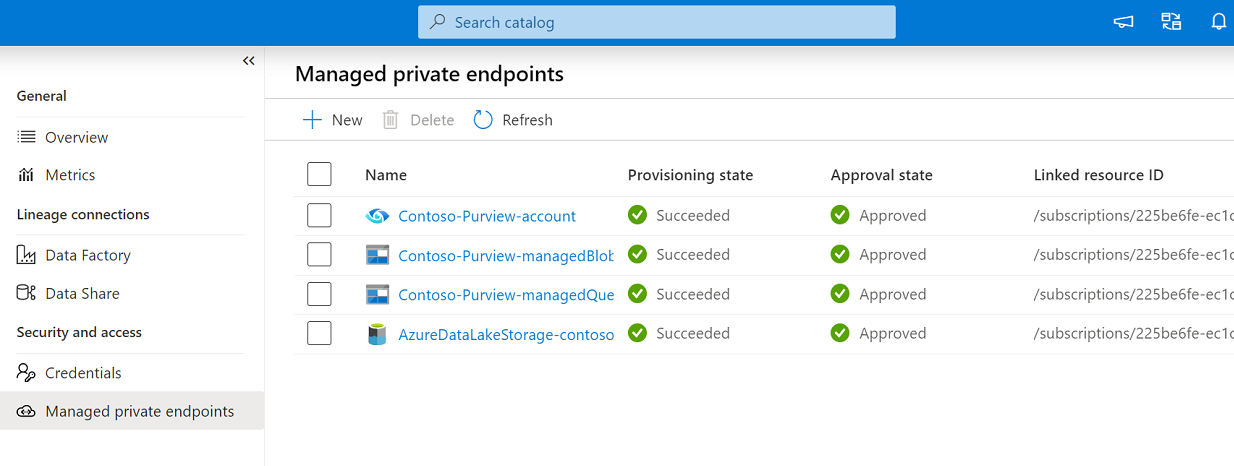

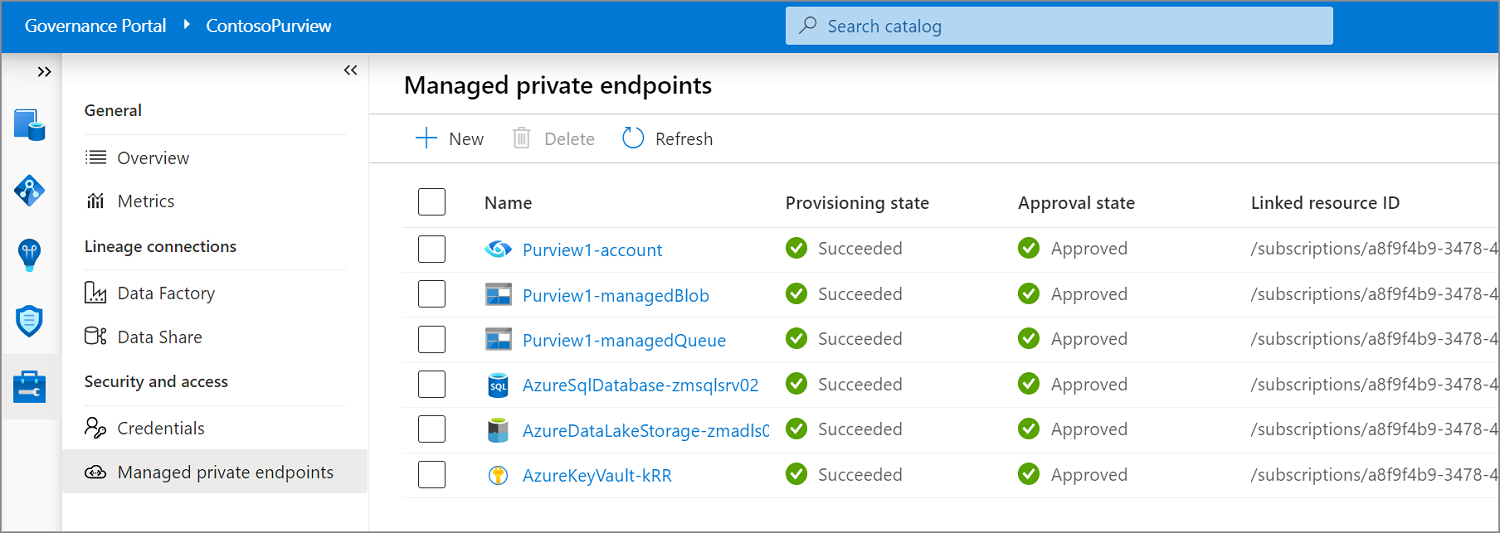

В разделе Управление выберите Управляемая частная конечная точка, чтобы проверить, успешно ли развернуты и утверждены все управляемые частные конечные точки. Все частные конечные точки будут утверждены.

Развертывание управляемых частных конечных точек для источников данных

Управляемые частные конечные точки можно использовать для подключения источников данных, чтобы обеспечить безопасность данных во время передачи. Если источник данных разрешает общий доступ и вы хотите подключиться через общедоступную сеть, этот шаг можно пропустить. Сканирование может выполняться при условии, что среда выполнения интеграции может подключаться к источнику данных.

Чтобы развернуть и утвердить управляемую частную конечную точку для источника данных, выберите нужный источник данных из списка:

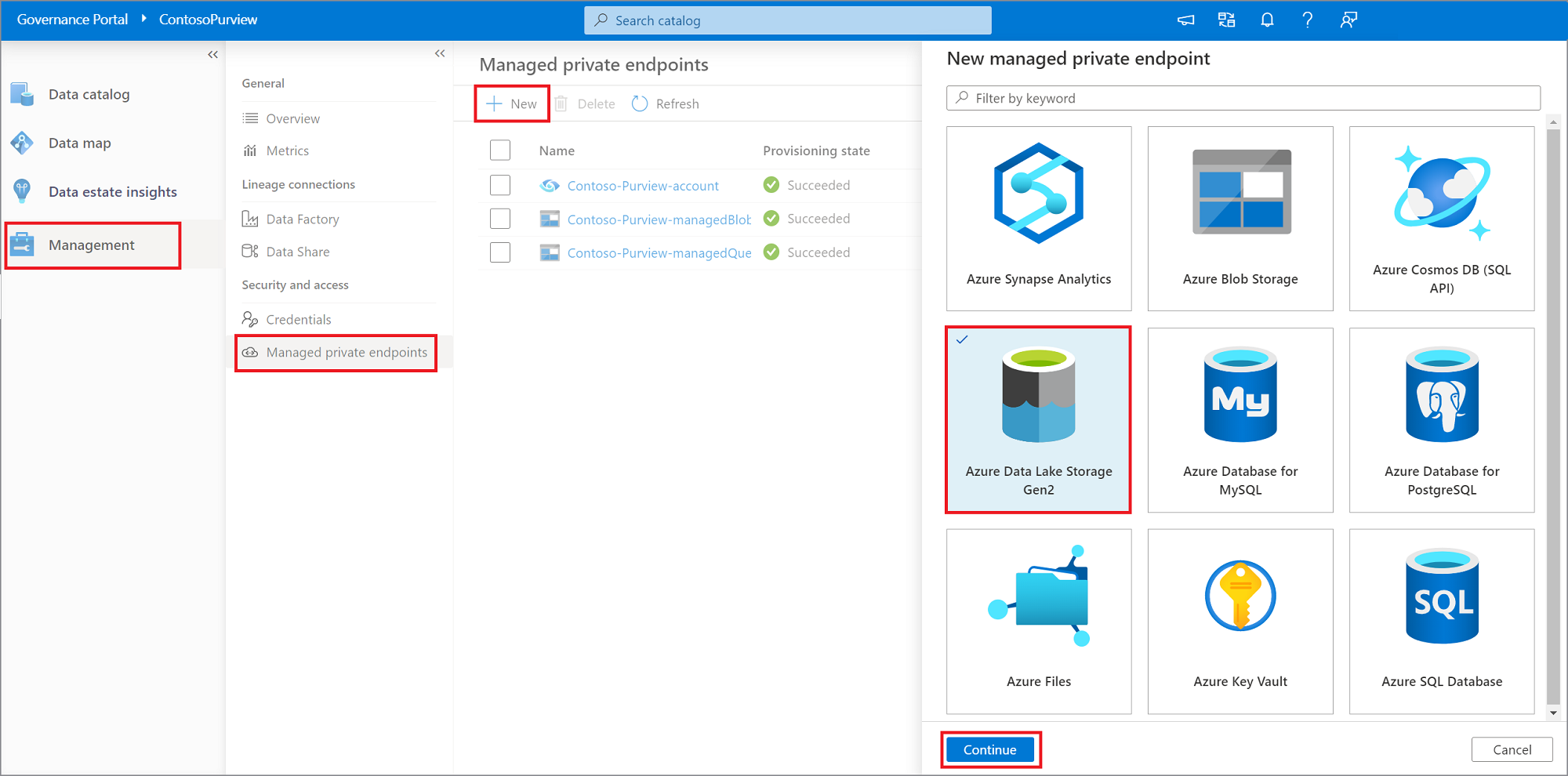

Перейдите в раздел Управление и выберите Управляемые частные конечные точки.

Выберите + Создать.

В списке поддерживаемых источников данных выберите тип, соответствующий источнику данных, который планируется сканировать с помощью управляемой среды выполнения виртуальной сети.

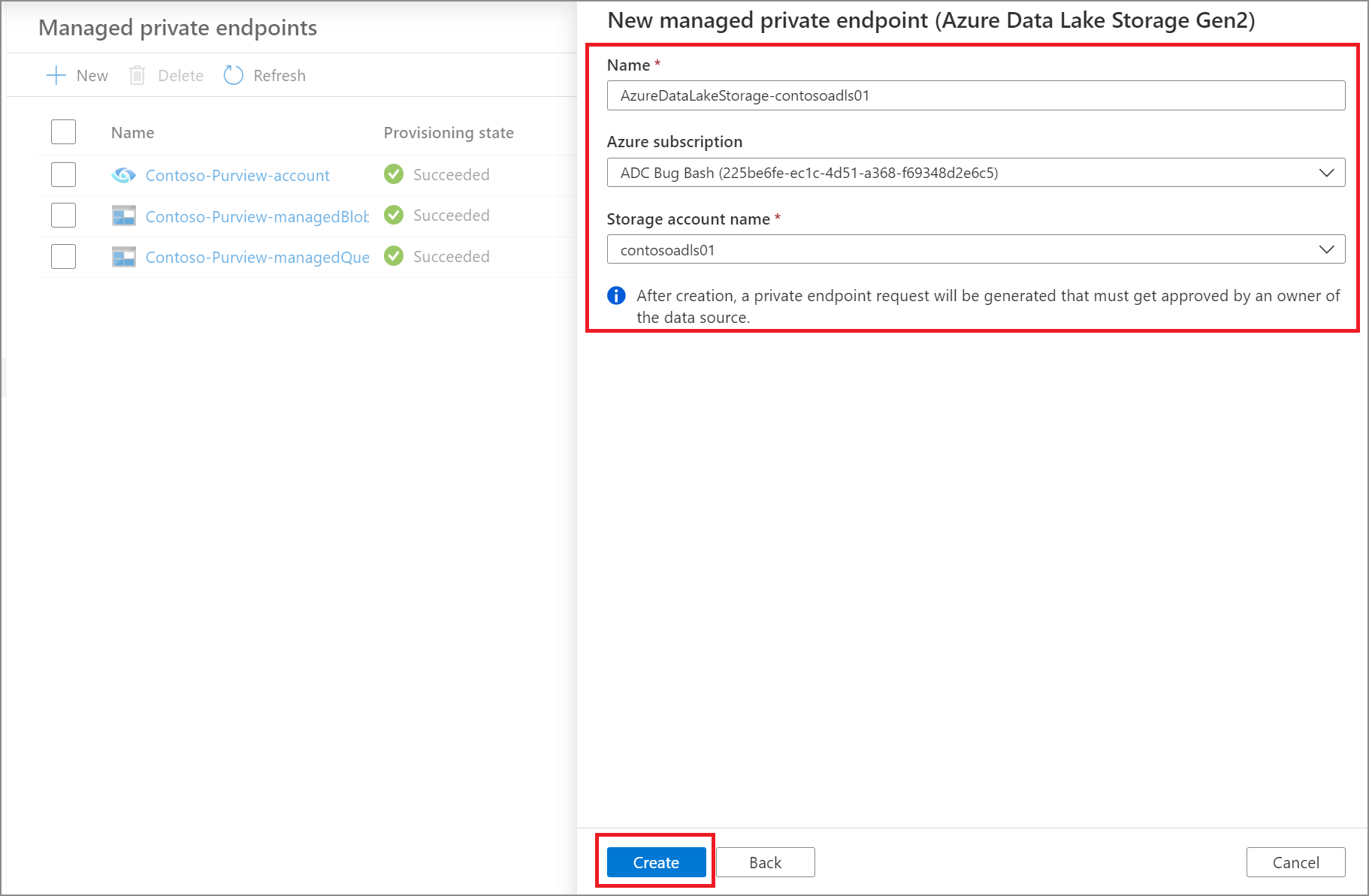

Укажите имя управляемой частной конечной точки, выберите подписку Azure и источник данных в раскрывающихся списках. Выберите Создать.

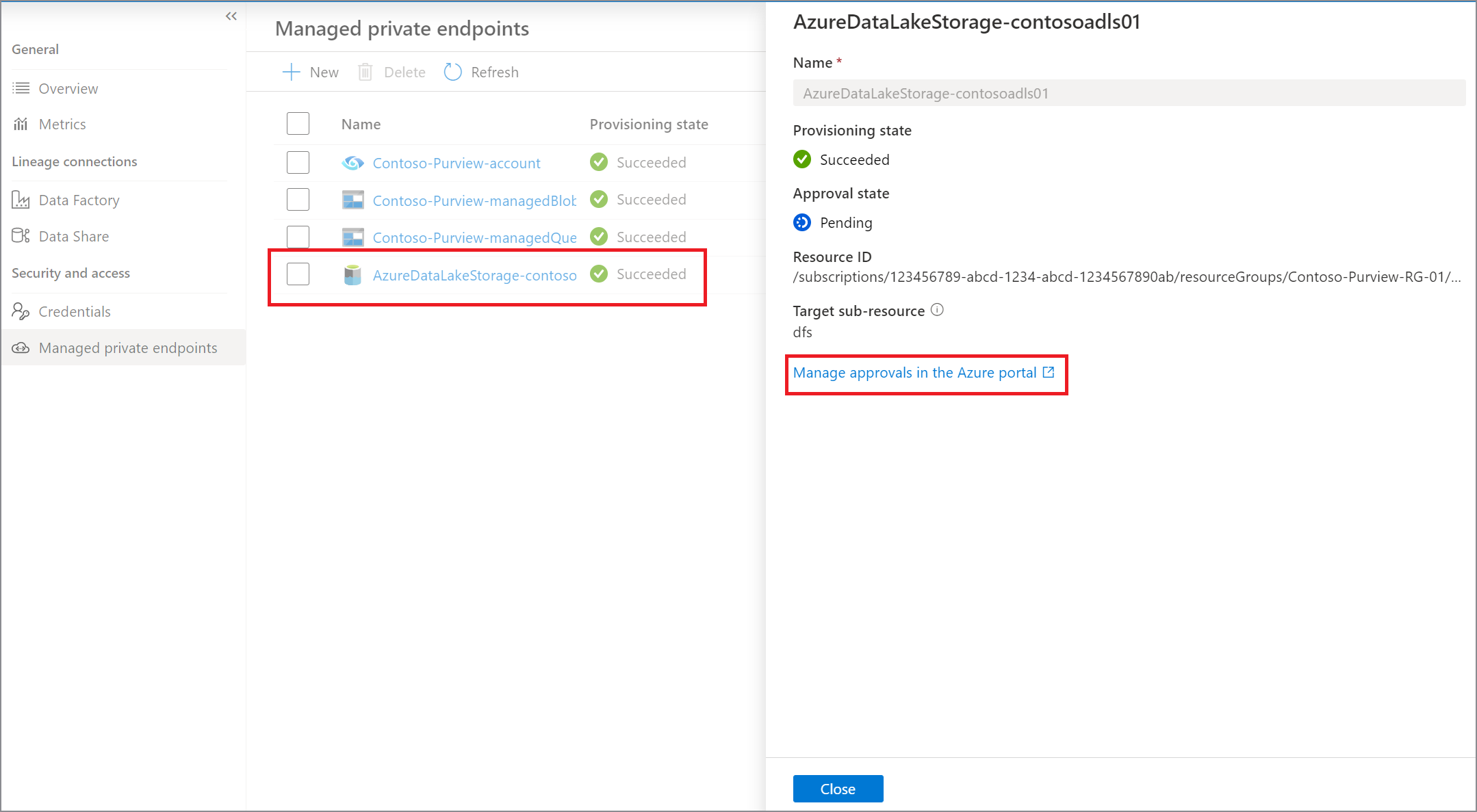

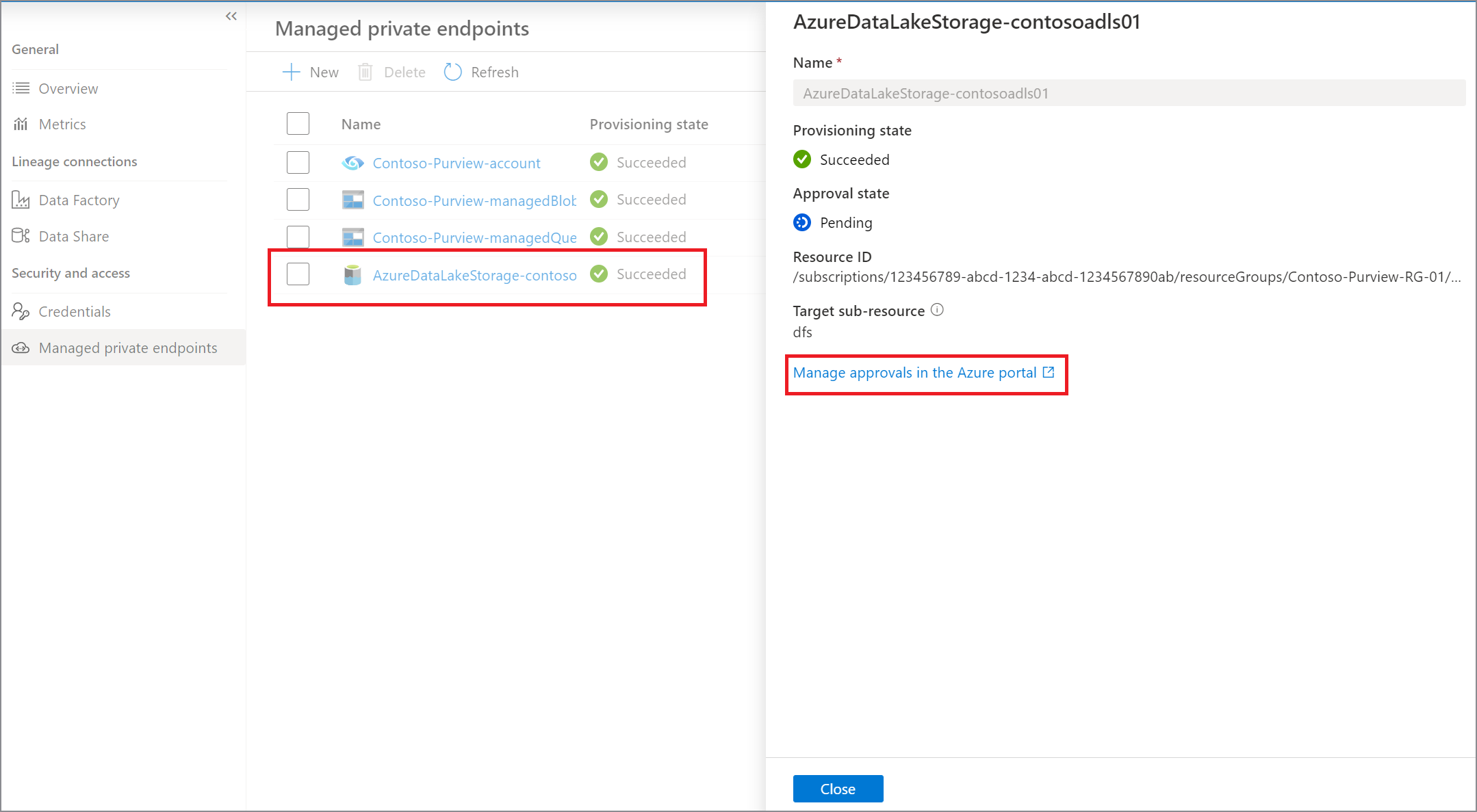

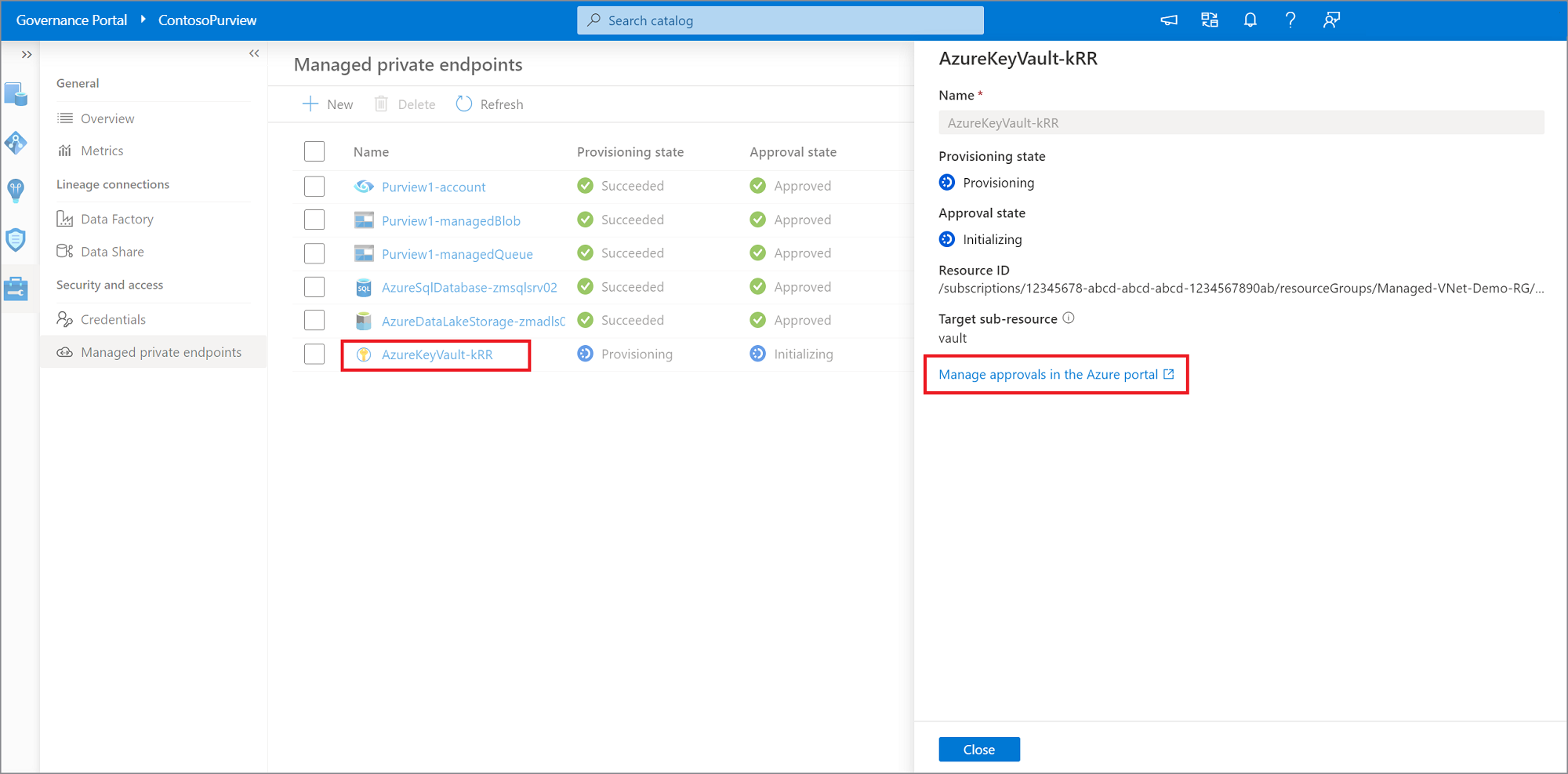

В списке управляемых частных конечных точек выберите только что созданную управляемую частную конечную точку для источника данных, а затем выберите Управление утверждениями в портал Azure, чтобы утвердить частную конечную точку в портал Azure.

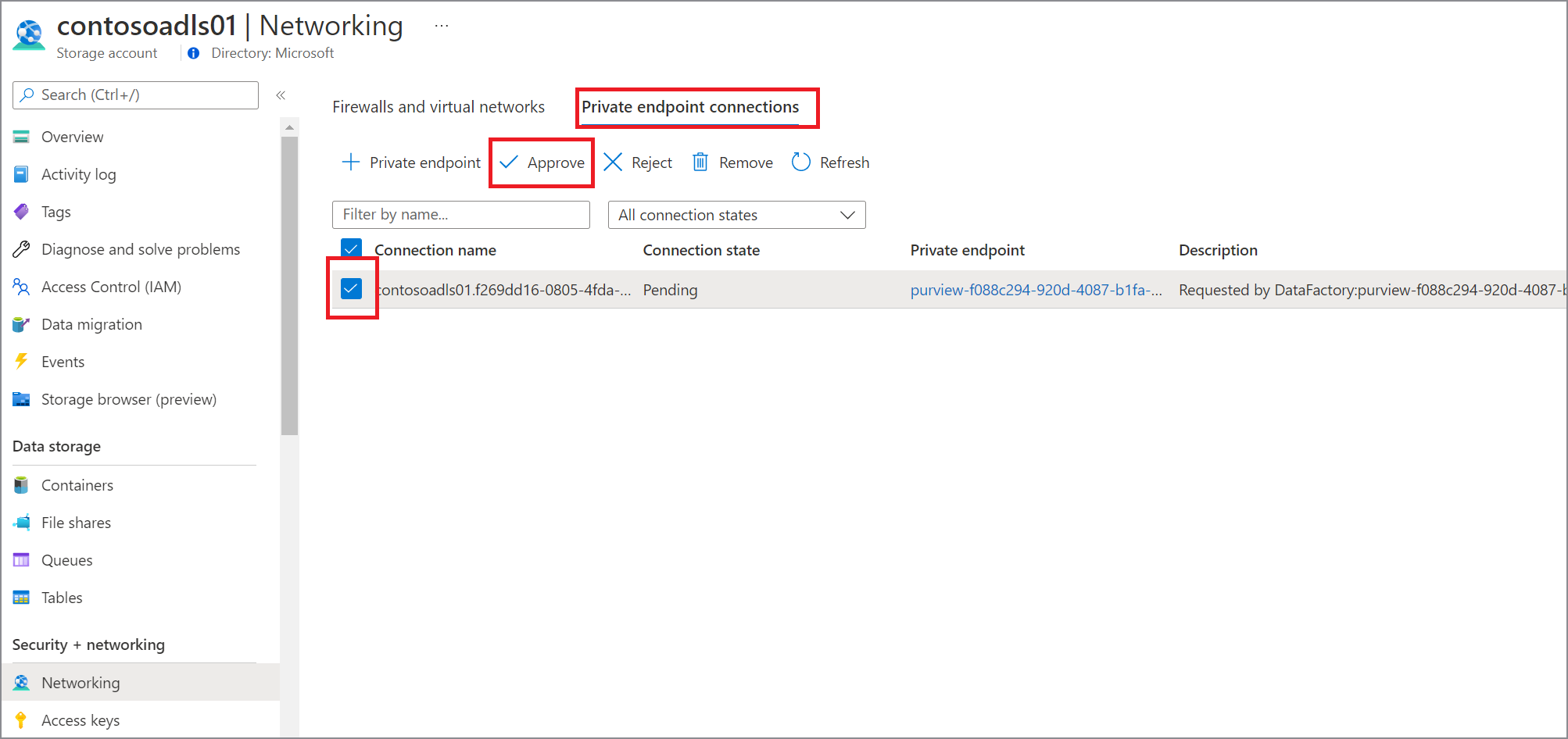

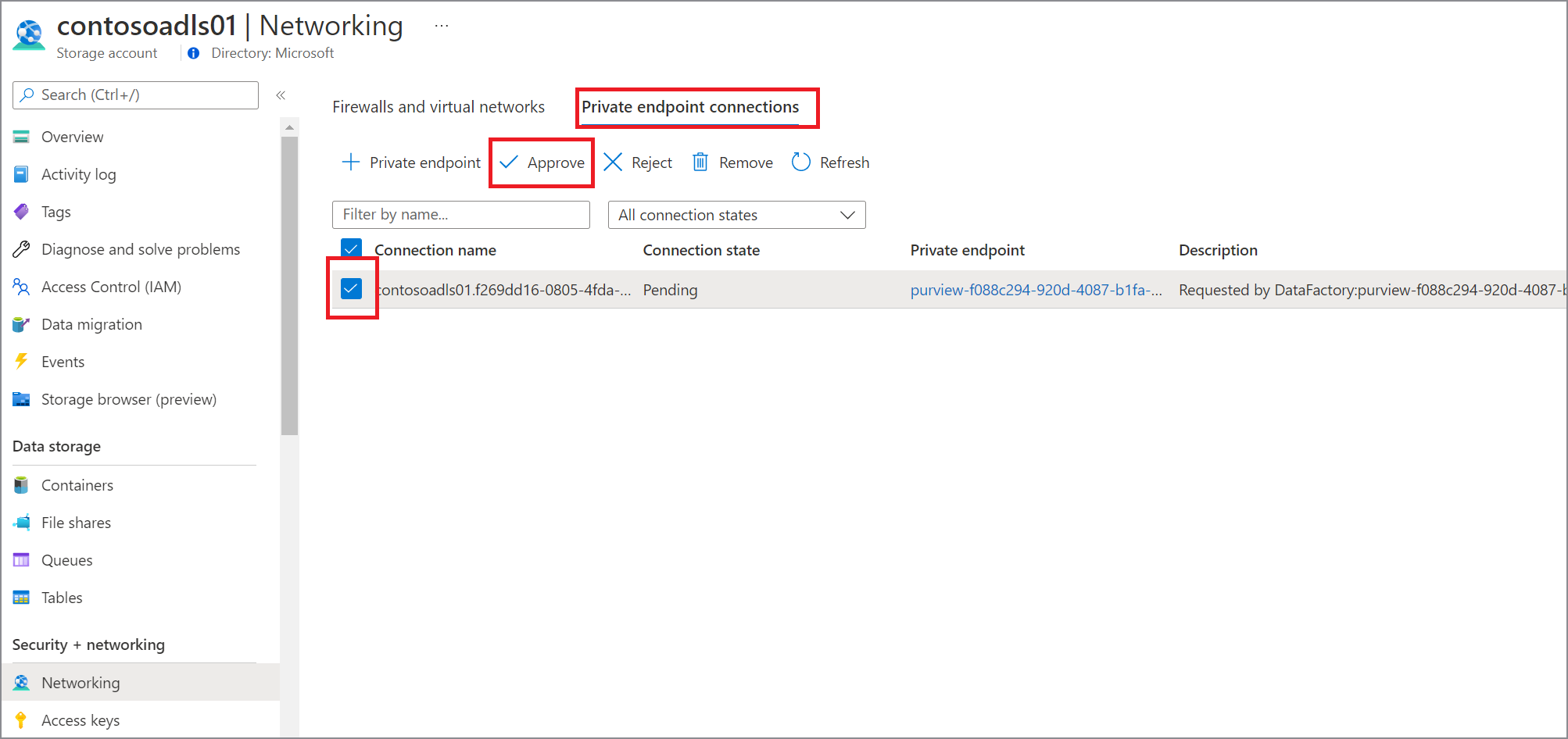

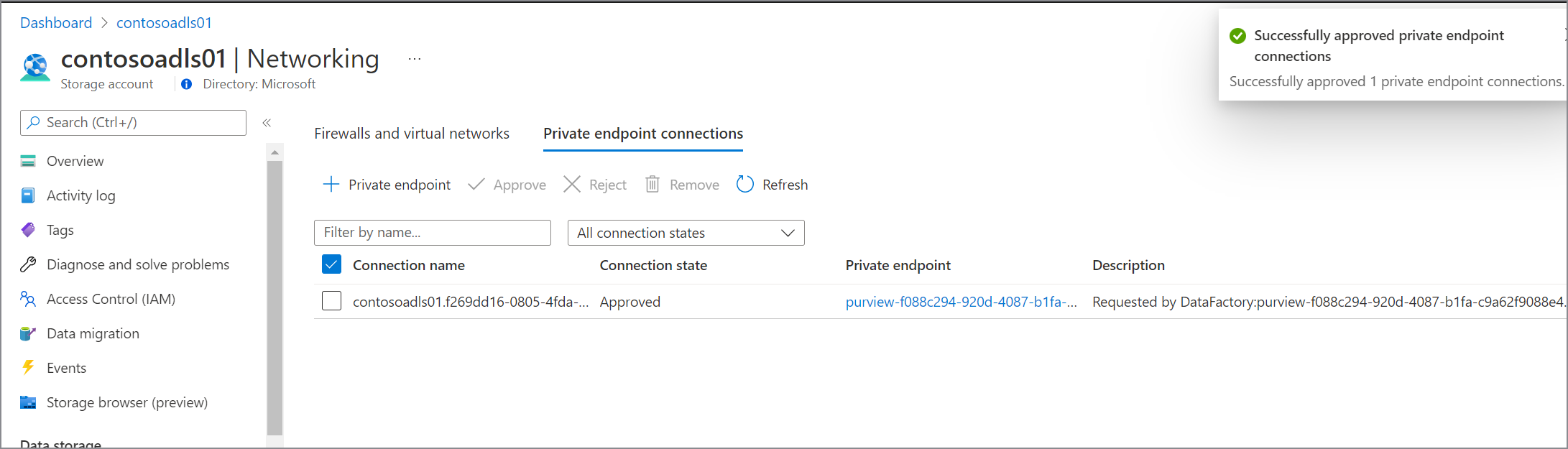

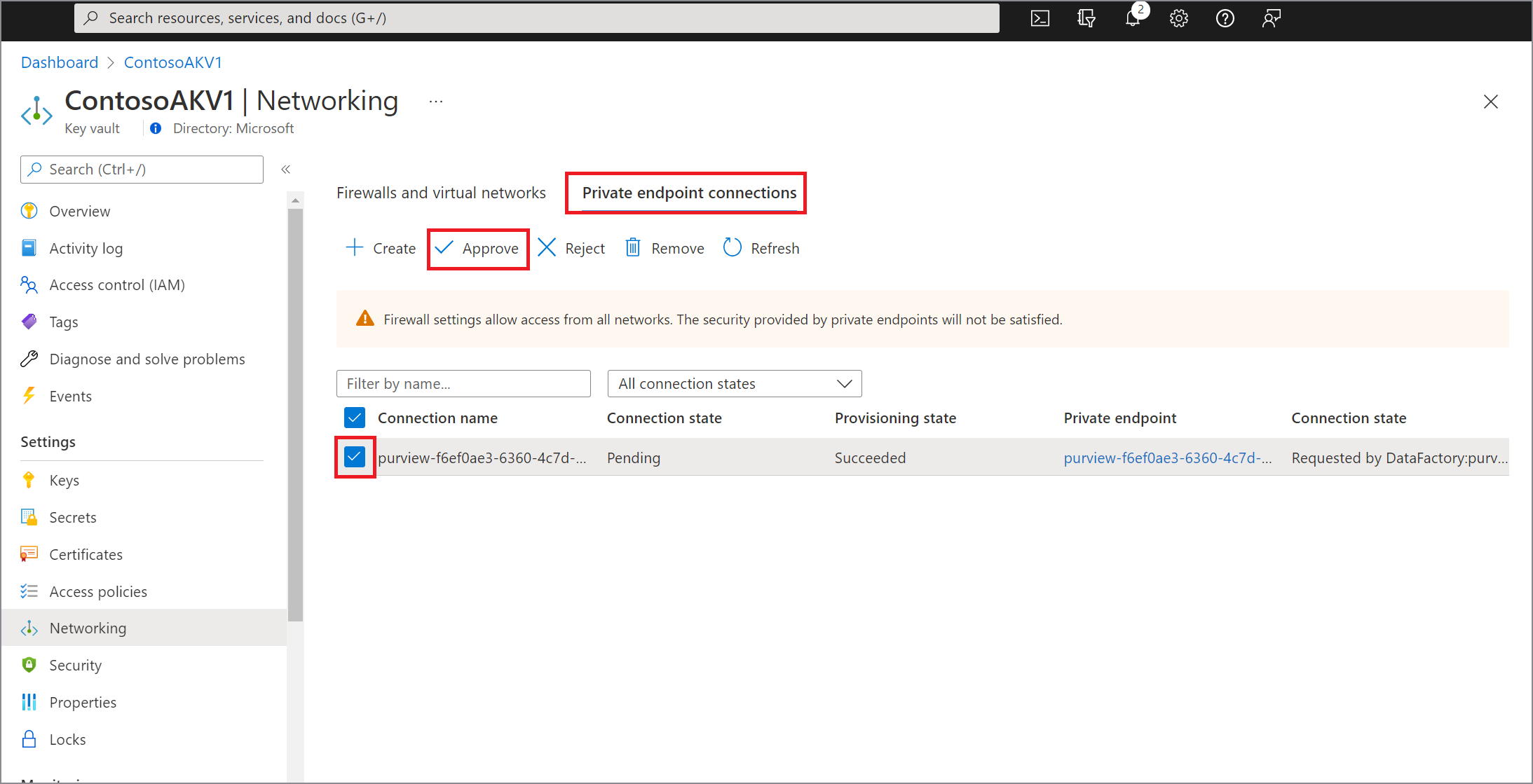

Щелкнув ссылку, вы будете перенаправлены на портал Azure. В разделе Подключение к частным конечным точкам выберите только что созданную частную конечную точку и выберите утвердить.

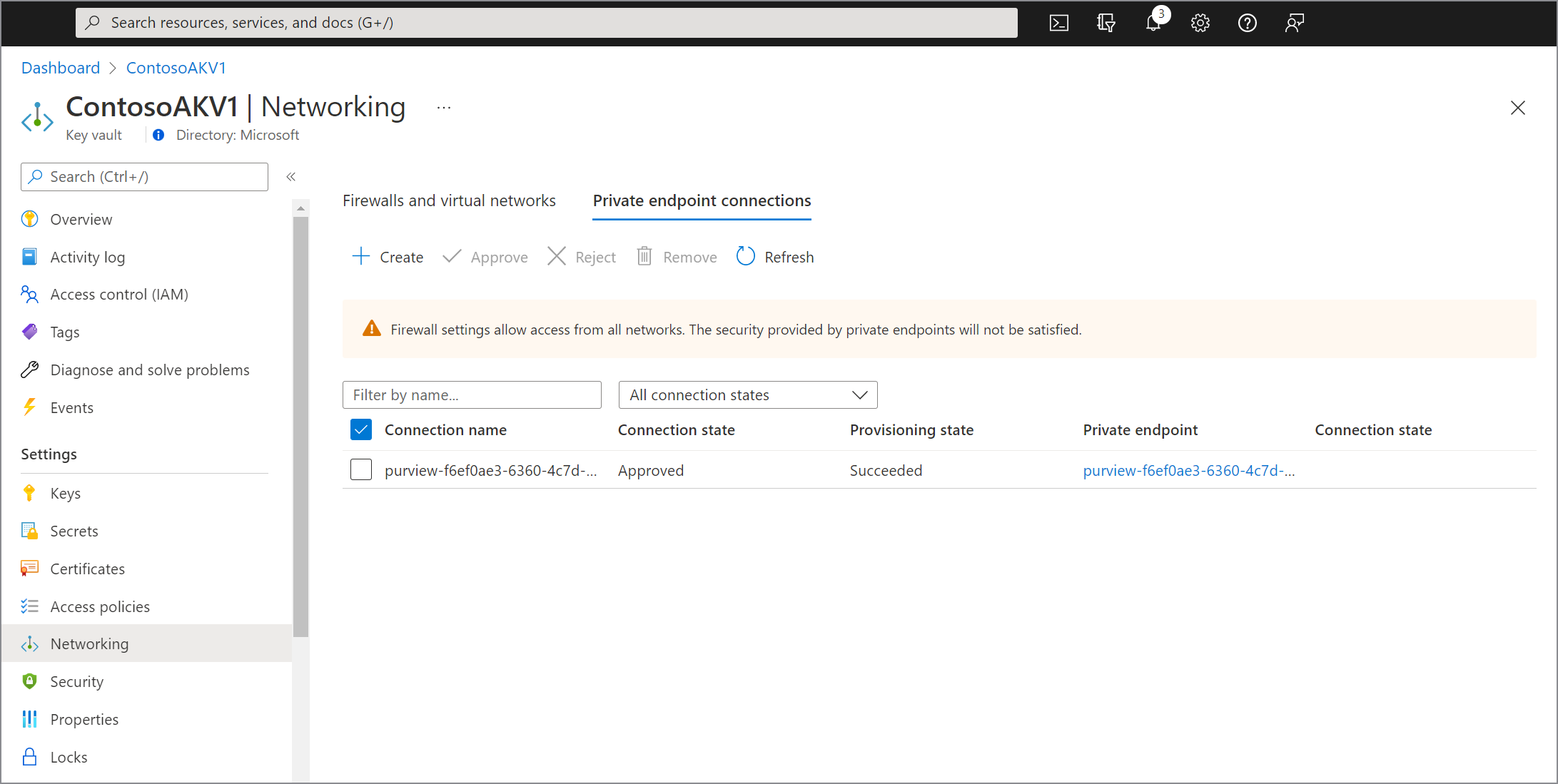

На портале управления Microsoft Purview управляемая частная конечная точка также должна быть утверждена.

Регистрация и проверка источника данных с помощью управляемой среды выполнения виртуальной сети

Регистрация источника данных

Перед настройкой проверки источника данных важно зарегистрировать источник данных в Microsoft Purview. Выполните следующие действия, чтобы зарегистрировать источник данных, если вы еще не зарегистрировали его.

Перейдите к учетной записи Microsoft Purview.

Выберите Карта данных в меню слева.

Нажмите Зарегистрировать.

На вкладке Регистрация источников выберите источник данных.

Нажмите Продолжить.

На экране Регистрация источников выполните следующие действия.

- В поле Имя введите имя, которое источник данных будет указан в каталоге.

- В раскрывающемся списке Подписка выберите подписку.

- В поле Выберите коллекцию выберите коллекцию.

- Выберите Зарегистрировать , чтобы зарегистрировать источники данных.

Дополнительные сведения см. в статье Управление источниками данных в Microsoft Purview.

Сканирование источника данных

Для сканирования источников данных с помощью среды выполнения управляемой виртуальной сети Microsoft Purview можно использовать любой из следующих параметров:

Использование управляемого удостоверения (рекомендуется) — как только создается учетная запись Microsoft Purview, в Azure AD клиенте автоматически создается управляемое удостоверение, назначаемое системой (SAMI). В зависимости от типа ресурса для выполнения проверок назначаемого системой управляемого удостоверения Microsoft Purview (SAMI) требуются определенные назначения ролей RBAC.

Использование других параметров проверки подлинности:

Ключ учетной записи или проверка подлинности SQL. Секреты можно создать в Key Vault Azure для хранения учетных данных, чтобы предоставить Microsoft Purview доступ к безопасному сканированию источников данных с помощью секретов. Секрет может быть ключом учетной записи хранения, паролем для входа SQL или паролем.

Субъект-служба. В этом методе можно создать новый или использовать существующий субъект-службу в клиенте Azure Active Directory.

Сканирование с помощью управляемого удостоверения

Чтобы проверить источник данных с помощью управляемой среды выполнения виртуальной сети и управляемого удостоверения Microsoft Purview, выполните следующие действия.

Перейдите на вкладку Карта данных на левой панели на портале управления Microsoft Purview.

Выберите зарегистрированный источник данных.

Выберите Просмотреть сведения>+ Создать сканирование или используйте значок быстрого действия Сканирования на плитке источника.

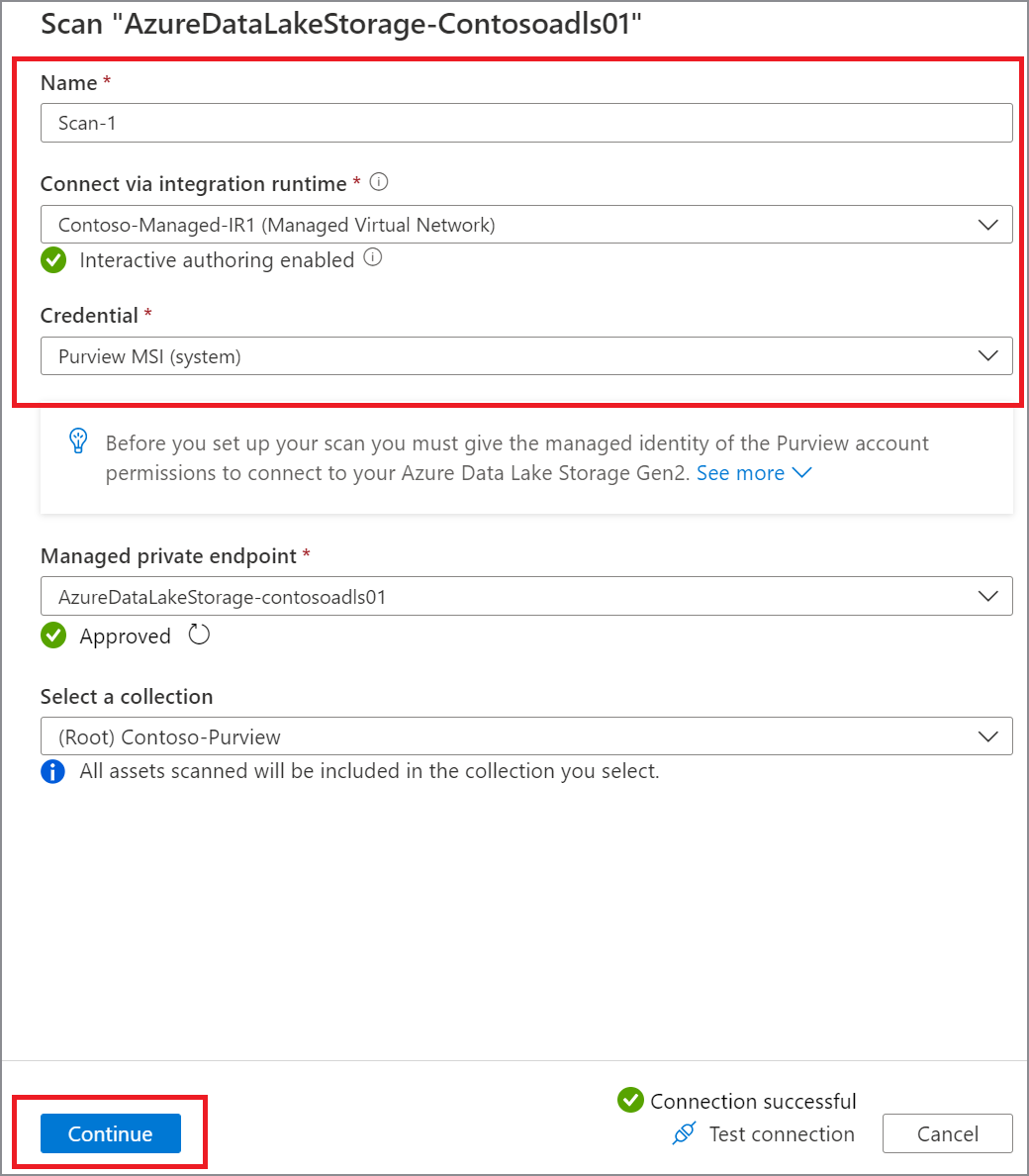

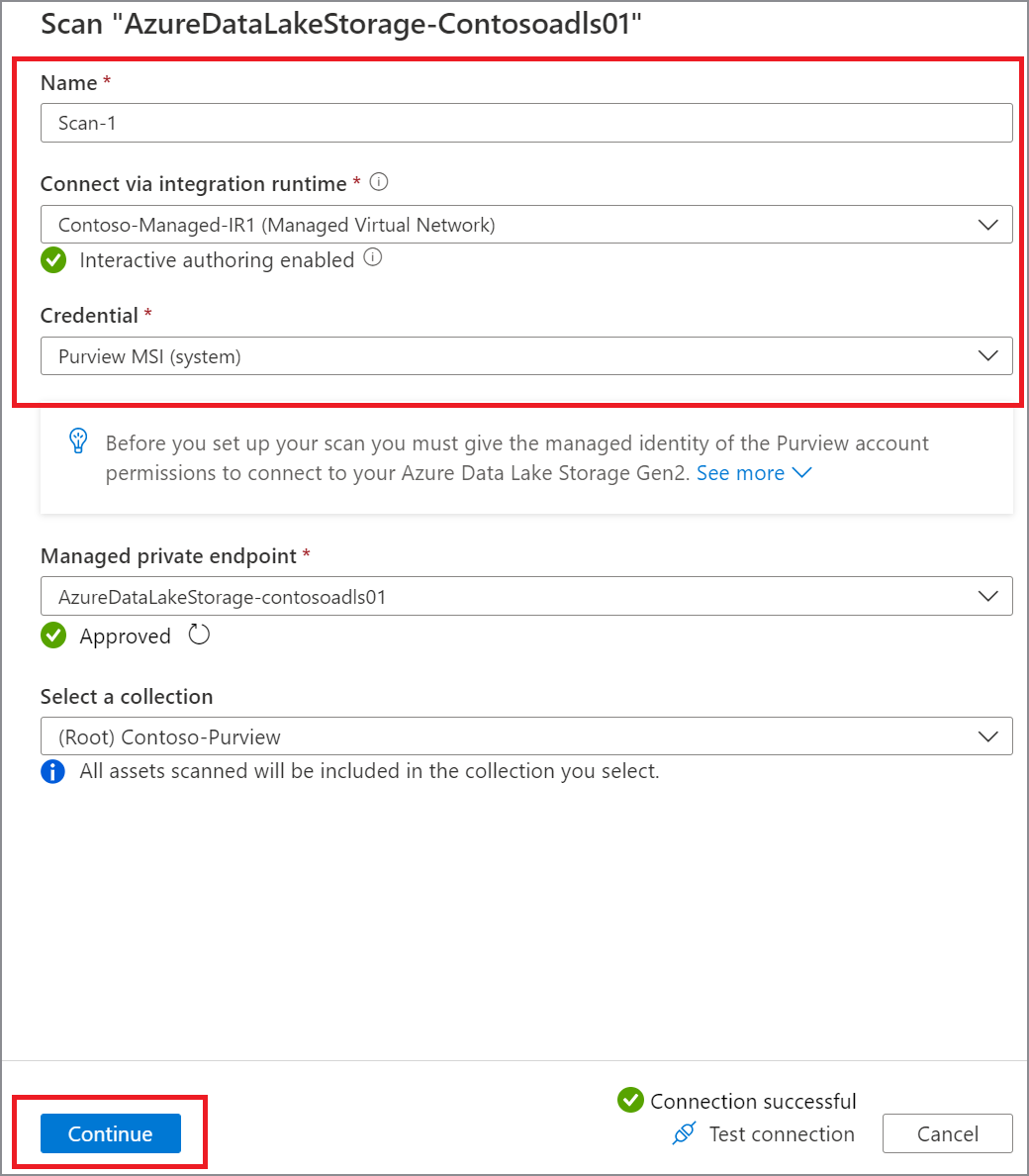

Укажите имя для сканирования.

В разделе Подключение через среду выполнения интеграции выберите только что созданную среду выполнения управляемой виртуальной сети.

В поле Учетные данные Выберите управляемое удостоверение, выберите соответствующую коллекцию для сканирования и выберите Проверить подключение. При успешном подключении нажмите кнопку Продолжить.

Выполните действия, чтобы выбрать соответствующее правило проверки и область для сканирования.

Выберите триггер сканирования. Вы можете настроить расписание или запустить проверку один раз.

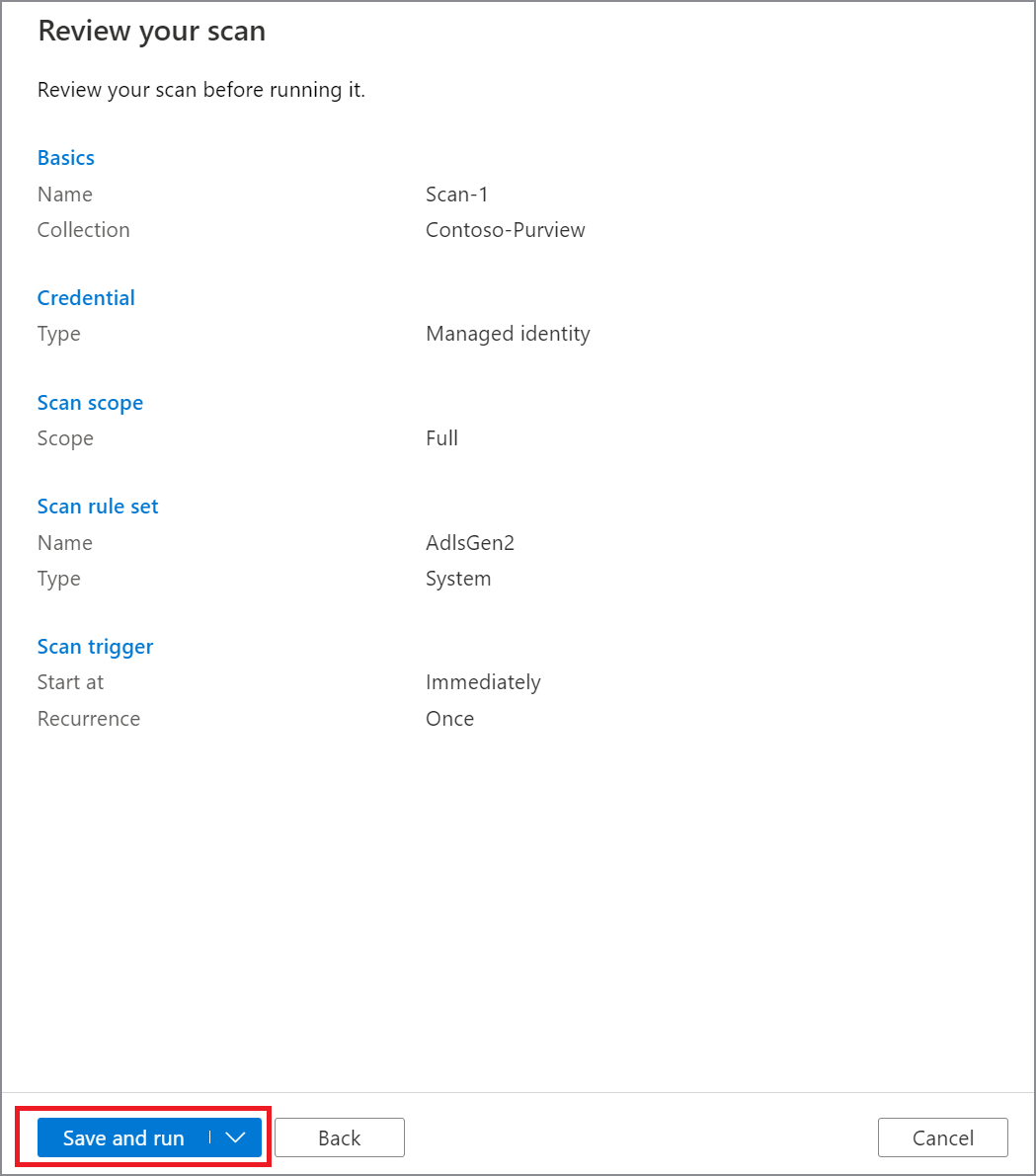

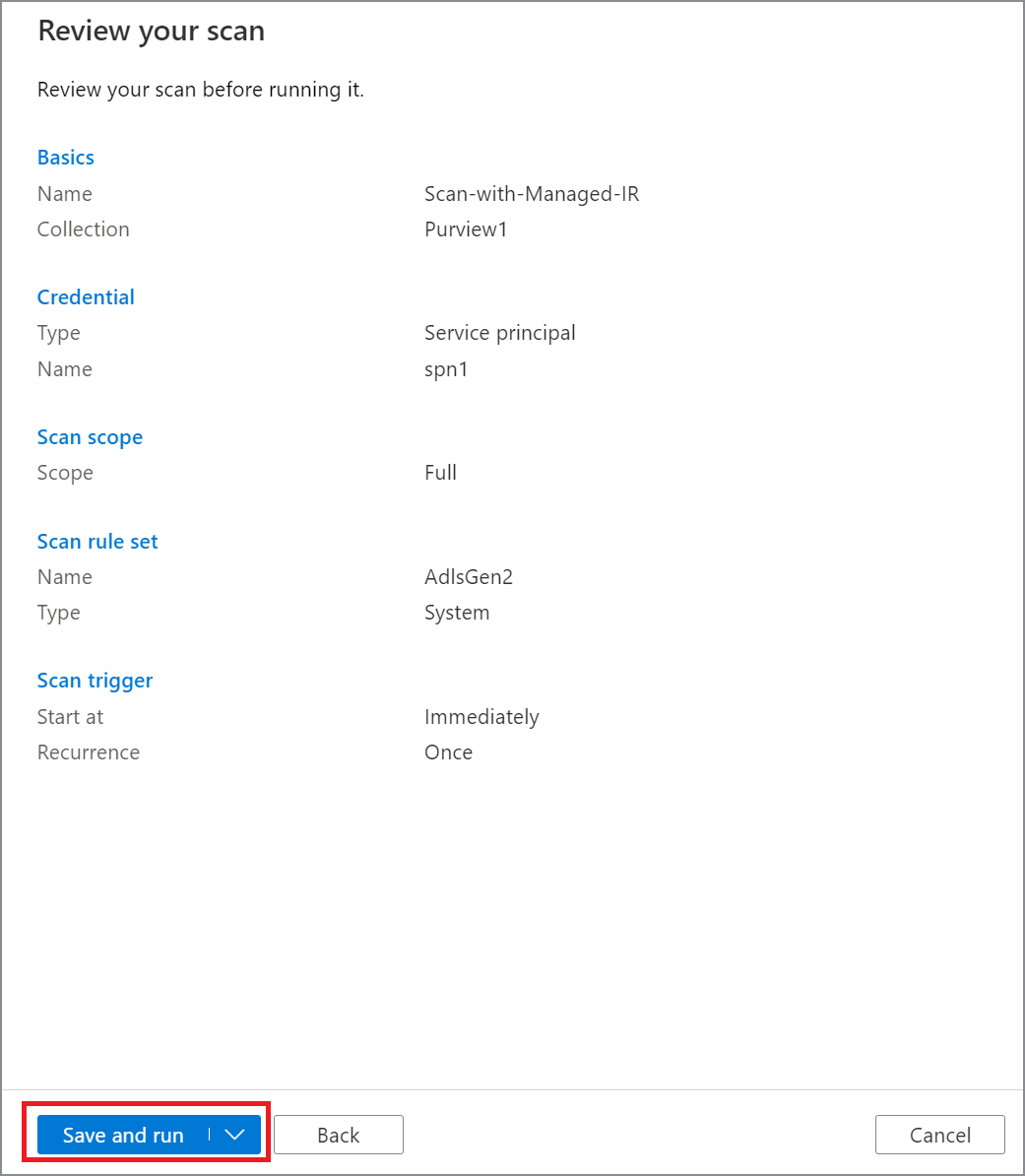

Просмотрите проверку и выберите Сохранить и запустить.

Сканирование с помощью других параметров проверки подлинности

Вы также можете использовать другие поддерживаемые параметры для сканирования источников данных с помощью управляемой среды выполнения Microsoft Purview. Для этого необходимо настроить частное подключение к Azure Key Vault, где хранится секрет.

Чтобы настроить проверку с помощью ключа учетной записи или проверки подлинности SQL, выполните следующие действия.

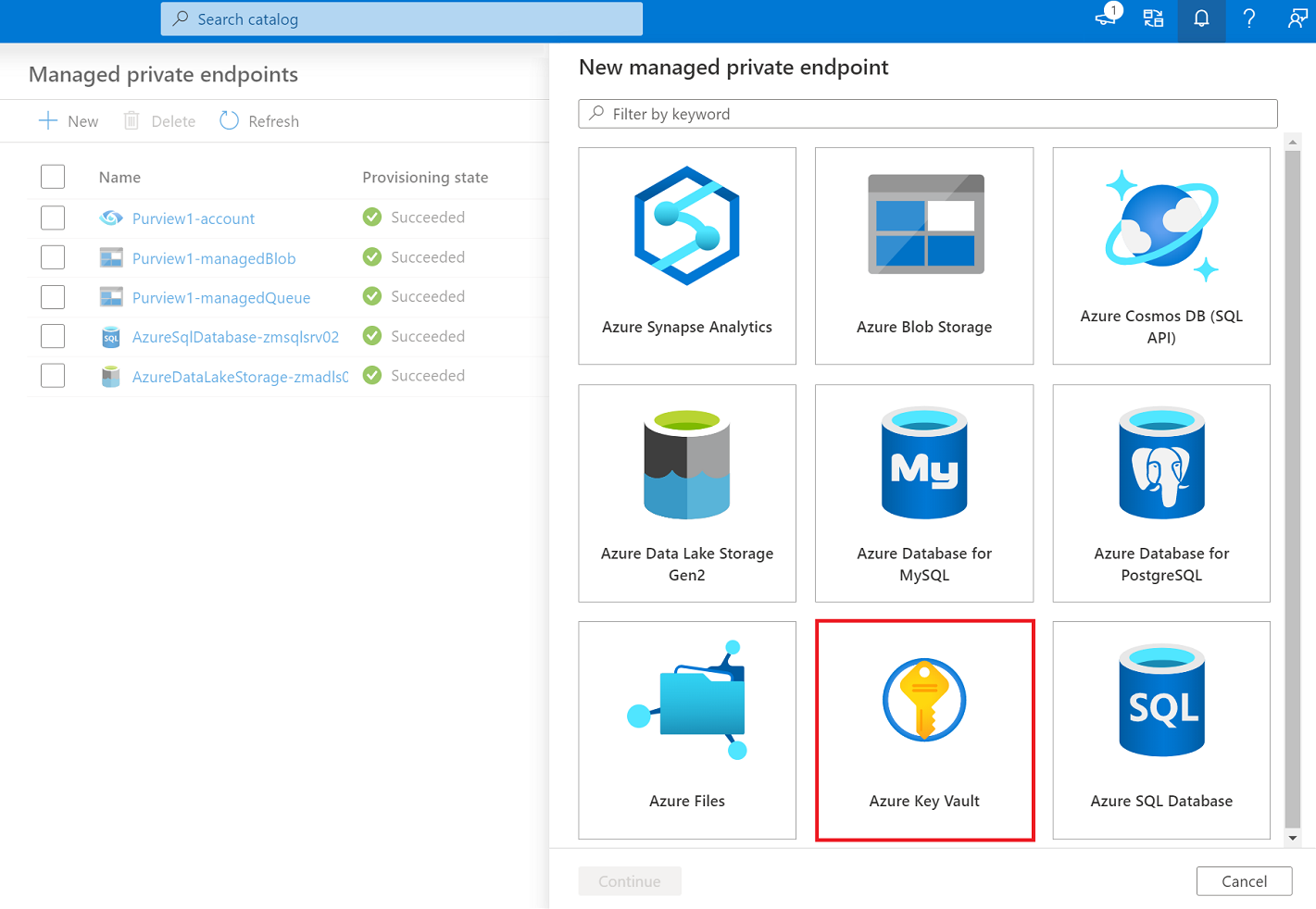

Перейдите в раздел Управление и выберите Управляемые частные конечные точки.

Выберите + Создать.

В списке поддерживаемых источников данных выберите Key Vault.

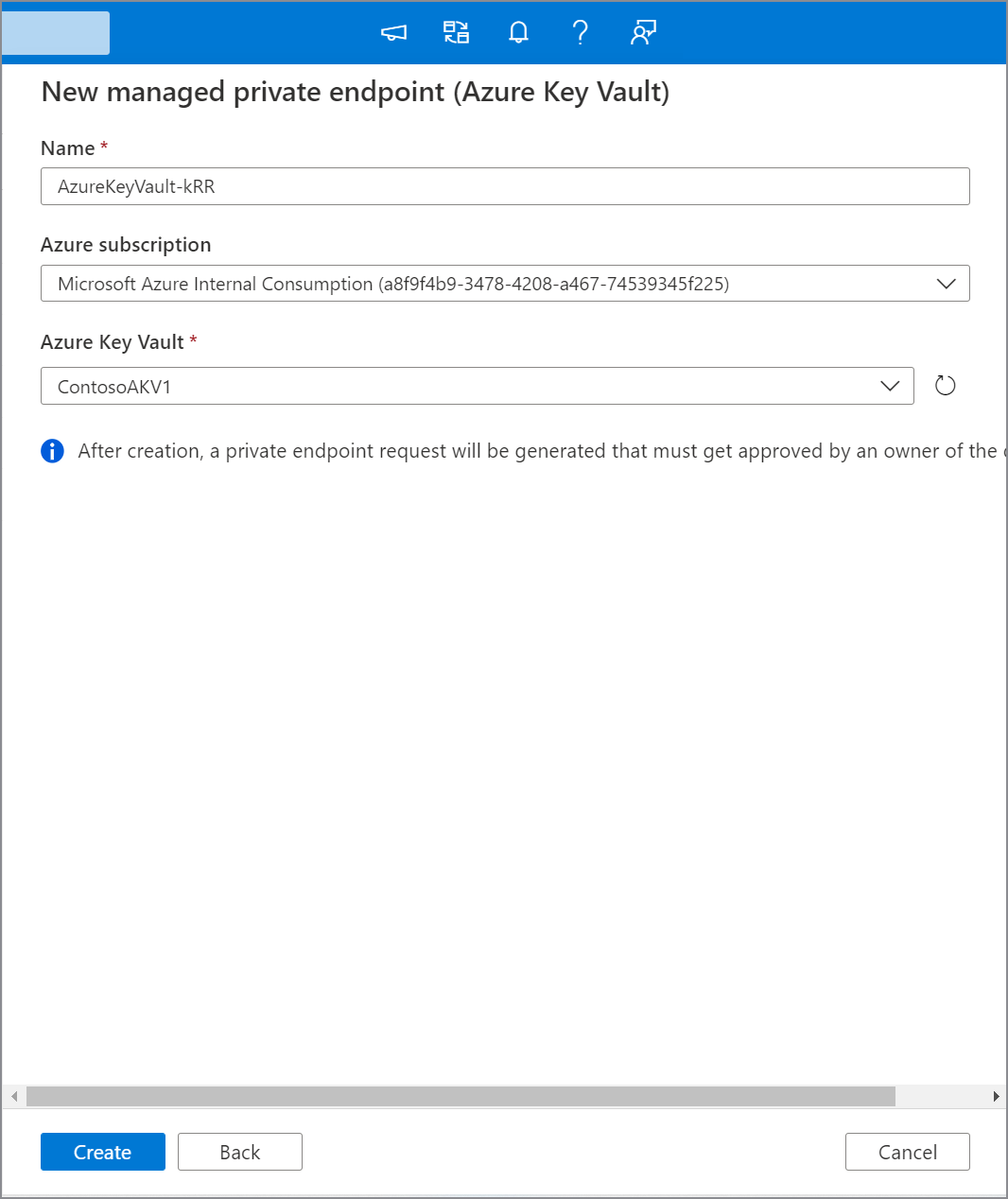

Укажите имя управляемой частной конечной точки, выберите подписку Azure и Key Vault Azure в раскрывающихся списках. Выберите Создать.

В списке управляемых частных конечных точек выберите только что созданную управляемую частную конечную точку для azure Key Vault, а затем выберите Управление утверждениями в портал Azure, чтобы утвердить частную конечную точку в портал Azure.

Щелкнув ссылку, вы будете перенаправлены на портал Azure. В разделе Подключение к частным конечным точкам выберите только что созданную частную конечную точку для Key Vault Azure и выберите Утвердить.

На портале управления Microsoft Purview управляемая частная конечная точка также должна быть утверждена.

Перейдите на вкладку Карта данных на левой панели на портале управления Microsoft Purview.

Выберите зарегистрированный источник данных.

Выберите Просмотреть сведения>+ Создать сканирование или используйте значок быстрого действия Сканирования на плитке источника.

Укажите имя для сканирования.

В разделе Подключение через среду выполнения интеграции выберите только что созданную среду выполнения управляемой виртуальной сети.

В поле Учетные данные Выберите учетные данные, которые вы зарегистрировали ранее, выберите соответствующую коллекцию для проверки и выберите Проверить подключение. При успешном подключении нажмите кнопку Продолжить.

Выполните действия, чтобы выбрать соответствующее правило проверки и область для сканирования.

Выберите триггер сканирования. Вы можете настроить расписание или запустить проверку один раз.

Просмотрите проверку и выберите Сохранить и запустить.

Дальнейшие действия

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по