Создание, перечисление, обновление и удаление политик DevOps Microsoft Purview

Политики DevOps — это тип политик доступа Microsoft Purview. Их можно использовать для управления доступом к системным метаданным в источниках данных, зарегистрированных для управления использованием данных в Microsoft Purview.

Вы можете настроить политики DevOps непосредственно на портале управления Microsoft Purview. После сохранения они автоматически публикуются, а затем принудительно применяются источником данных. Политики Microsoft Purview управляют доступом только для субъектов Azure Active Directory (Azure AD).

В этом руководстве рассматриваются шаги по настройке в Microsoft Purview для подготовки доступа к метаданным системы базы данных с помощью действий политики DevOps для ролей sql Монитор производительности и аудитора безопасности SQL. В ней показано, как создавать, выводить список, обновлять и удалять политики DevOps.

Предварительные требования

Учетная запись Azure с активной подпиской. Создайте учетную запись бесплатно.

Новая или существующая учетная запись Microsoft Purview. Следуйте инструкциям из этого краткого руководства, чтобы создать его.

Конфигурация

Перед созданием политик на портале политик Microsoft Purview необходимо настроить источники данных, чтобы они могли применять эти политики:

- Следуйте всем предварительным требованиям к политике для источника. Проверьте таблицу поддерживаемых источников данных Microsoft Purview и выберите ссылку в столбце Политика доступа для источников, в которых доступны политики доступа. Выполните все действия, перечисленные в разделах "Политика доступа" и "Предварительные требования".

- Зарегистрируйте источник данных в Microsoft Purview. Следуйте разделам "Предварительные требования" и "Регистрация" на исходных страницах для ресурсов.

- Включите переключатель Управление использованием данных в регистрации источника данных. Дополнительные сведения, включая дополнительные разрешения, необходимые для этого шага, см. в статье Включение управления использованием данных в источниках Microsoft Purview.

Создание политики DevOps

Чтобы создать политику DevOps, сначала убедитесь, что у вас есть роль "Автор политики Microsoft Purview" на корневом уровне коллекции. Ознакомьтесь с разделом об управлении назначениями ролей Microsoft Purview в этом руководстве. Далее выполните следующие действия:

Войдите на портал управления Microsoft Purview.

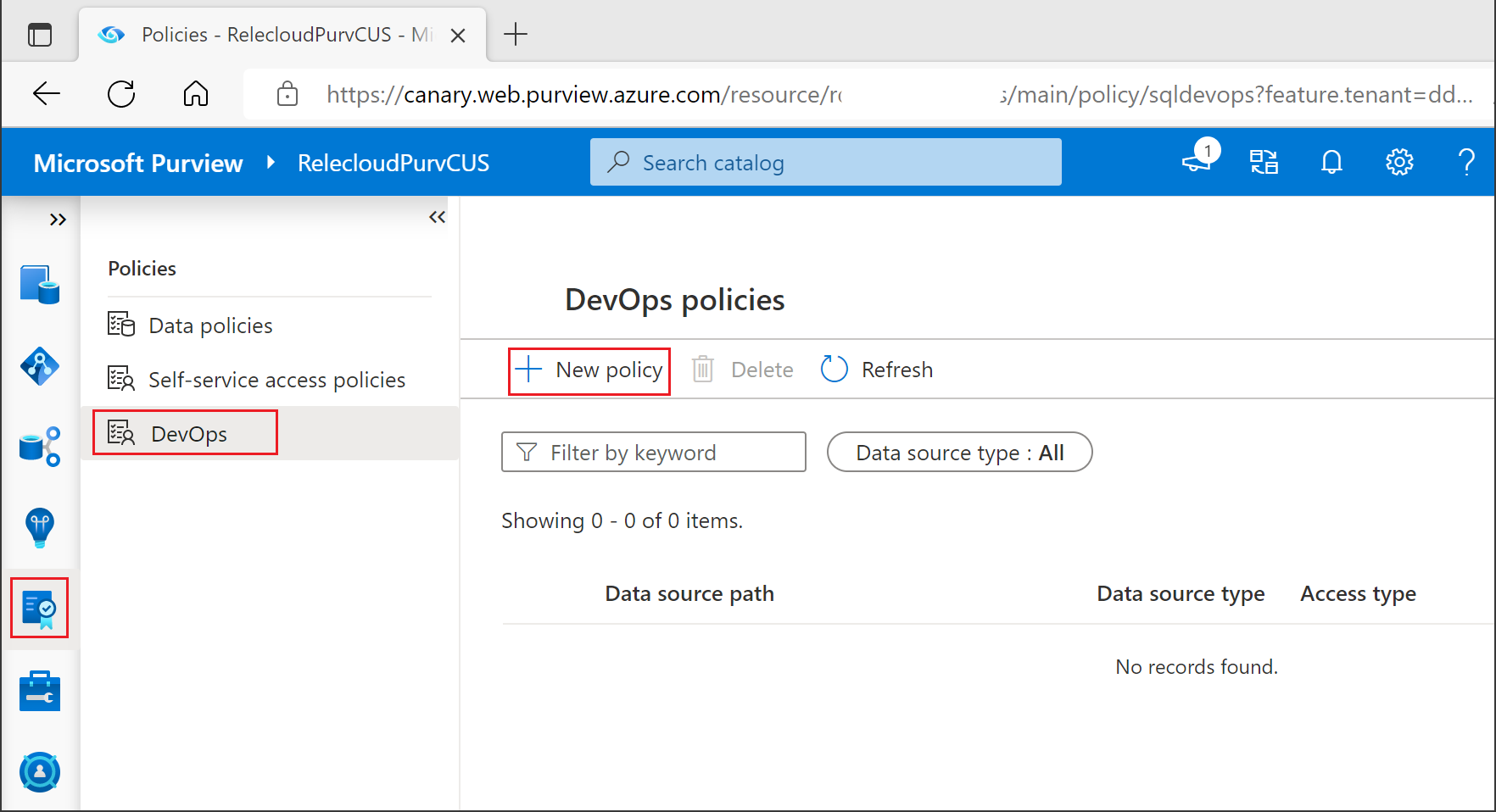

В левой области выберите Политика данных. Затем выберите Политики DevOps.

Нажмите кнопку Создать политику .

Откроется панель сведений о политике.

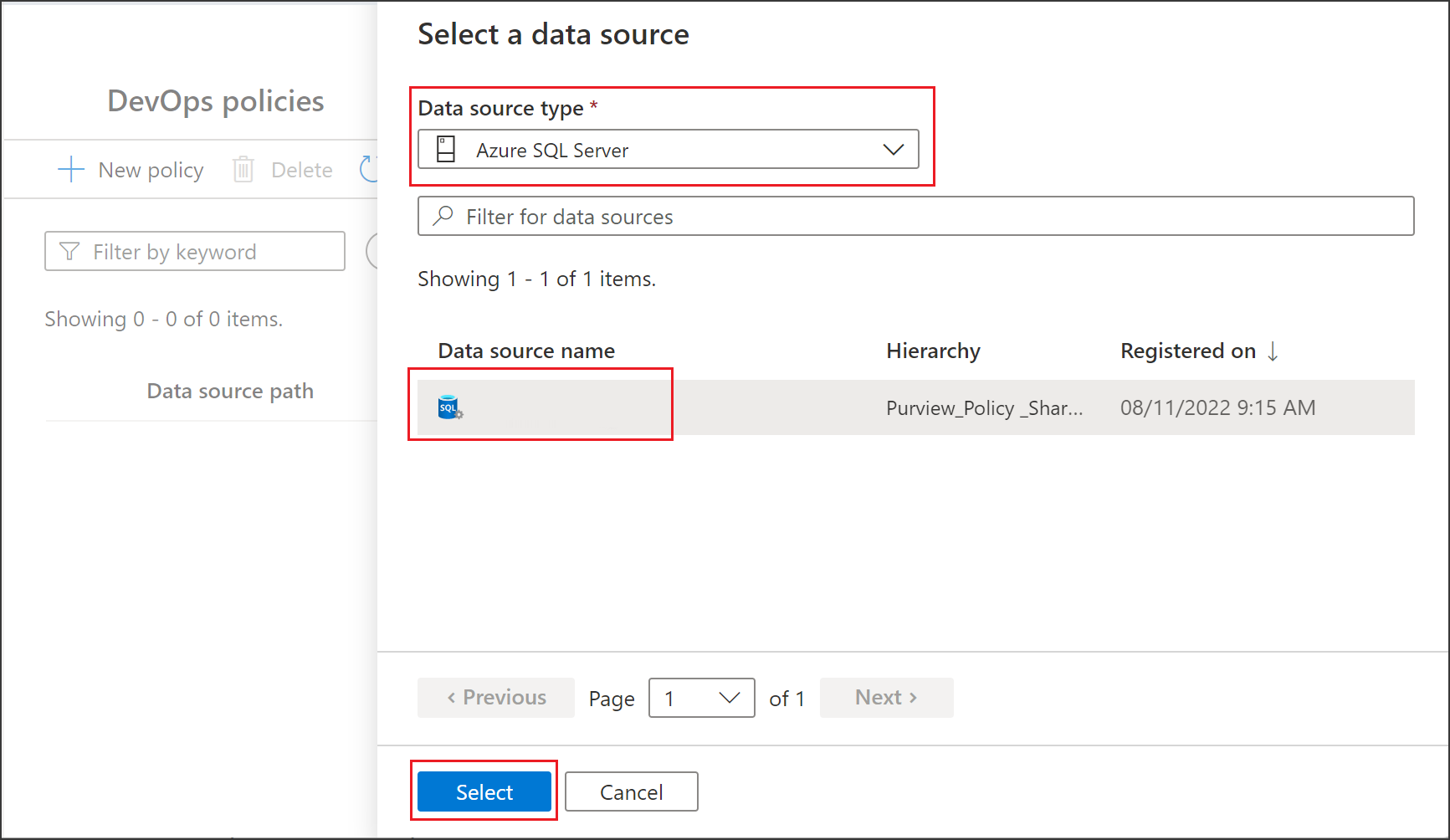

В поле Тип источника данных выберите источник данных. В разделе Имя источника данных выберите один из перечисленных источников данных. Затем нажмите кнопку Выбрать , чтобы вернуться в область Новая политика .

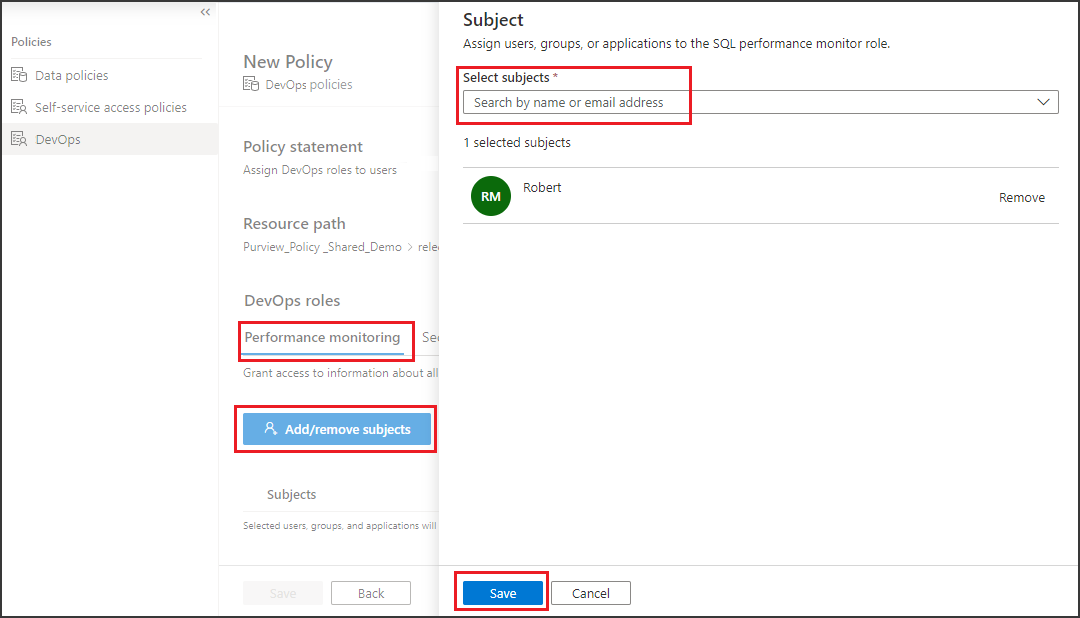

Выберите одну из двух ролей: Мониторинг производительности или Аудит безопасности. Затем выберите Добавить или удалить темы , чтобы открыть панель Тема .

В поле Выбор субъектов введите имя Azure AD субъекта (пользователя, группы или субъекта-службы). Группы Microsoft 365 поддерживаются, но обновления членства в группах отражаются в Azure AD до одного часа. Продолжайте добавлять или удалять темы, пока вы не будете удовлетворены, а затем нажмите кнопку Сохранить.

Нажмите кнопку Сохранить , чтобы сохранить политику. Политика публикуется автоматически. Принудительное применение начинается в источнике данных в течение пяти минут.

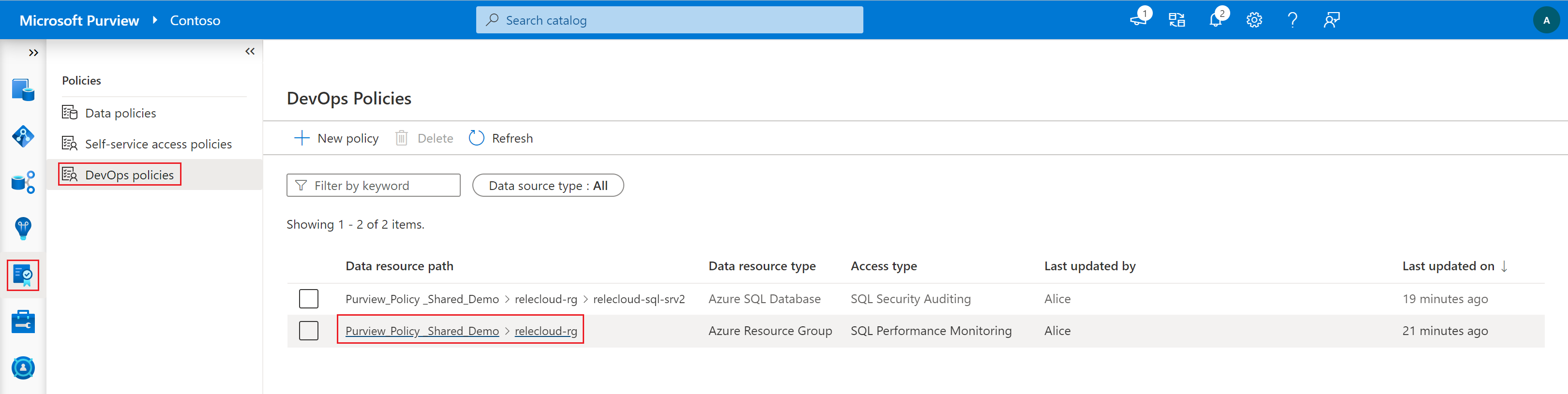

Вывод списка политик DevOps

Чтобы получить список политик DevOps, сначала убедитесь, что на корневом уровне коллекции есть одна из следующих ролей Microsoft Purview: "Автор политики", "Источник данных" Администратор, "Куратор данных" или "Читатель данных". Ознакомьтесь с разделом об управлении назначениями ролей Microsoft Purview в этом руководстве. Далее выполните следующие действия:

Войдите на портал управления Microsoft Purview.

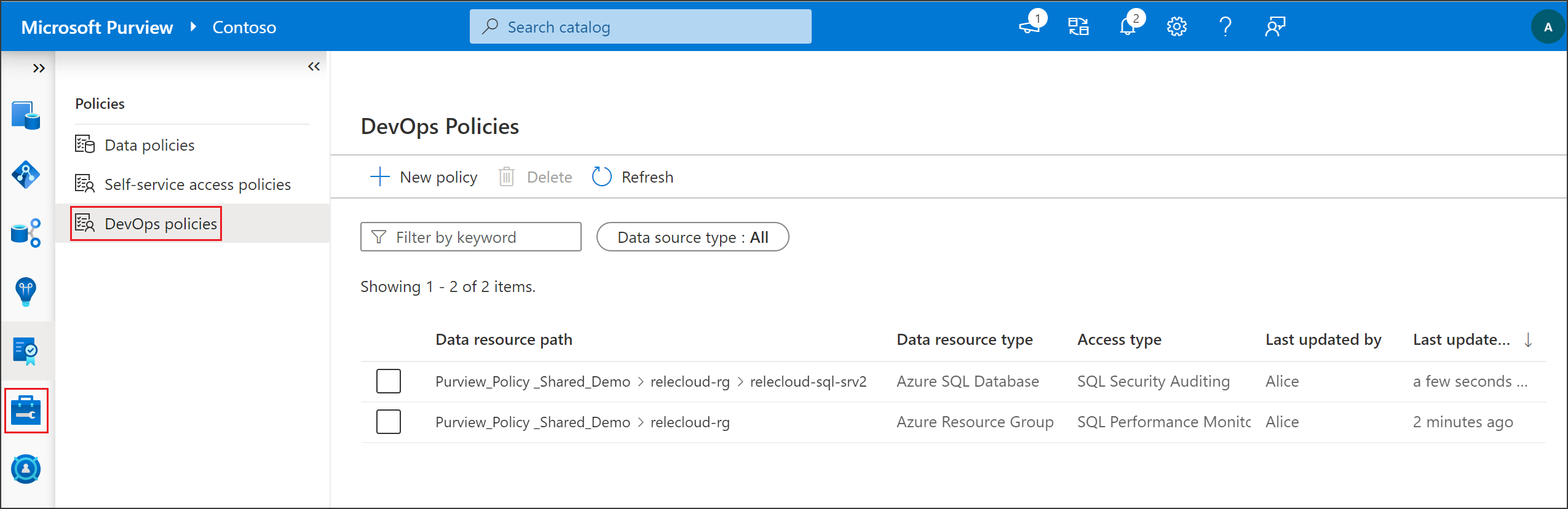

В левой области выберите Политика данных. Затем выберите Политики DevOps.

На панели Политики DevOps перечислены все созданные политики.

Обновление политики DevOps

Чтобы обновить политику DevOps, сначала убедитесь, что у вас есть роль "Автор политики Microsoft Purview" на уровне корневой коллекции. Ознакомьтесь с разделом об управлении назначениями ролей Microsoft Purview в этом руководстве. Далее выполните следующие действия:

Войдите на портал управления Microsoft Purview.

В левой области выберите Политика данных. Затем выберите Политики DevOps.

В области Политики DevOps откройте сведения о политике для одной из политик, выбрав ее из пути к ресурсу данных.

В области сведений о политике выберите Изменить.

Внесите изменения и нажмите кнопку Сохранить.

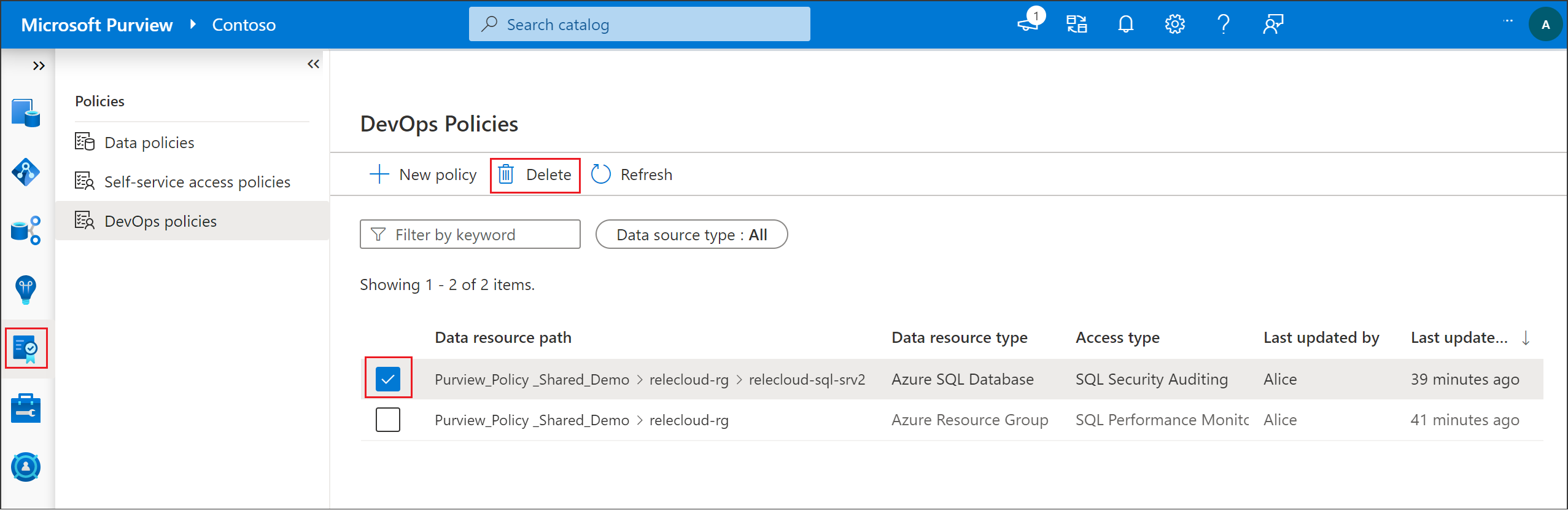

Удаление политики DevOps

Чтобы удалить политику DevOps, сначала убедитесь, что у вас есть роль разработчика политики Microsoft Purview на уровне корневой коллекции. Ознакомьтесь с разделом об управлении назначениями ролей Microsoft Purview в этом руководстве. Далее выполните следующие действия:

Войдите на портал управления Microsoft Purview.

В левой области выберите Политика данных. Затем выберите Политики DevOps.

Установите флажок для одной из политик и нажмите кнопку Удалить.

Тестирование политики DevOps

После создания политики любой из пользователей Azure AD, выбранных в качестве субъектов, теперь может подключаться к источникам данных в область политики. Для тестирования используйте SQL Server Management Studio (SSMS) или любой клиент SQL и попробуйте запросить некоторые динамические административные представления (DMV) и динамические функции управления (DMF). В следующих разделах приведено несколько примеров. Дополнительные примеры см. в статье Сопоставление популярных динамических административных представлений и dmf в статье Что можно сделать с помощью политик DevOps Microsoft Purview?.

Если вам требуется дополнительное устранение неполадок, см. раздел Дальнейшие действия в этом руководстве.

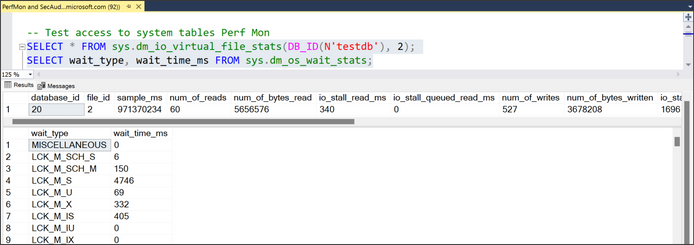

Проверка доступа к SQL Монитор производительности

Если вы указали субъекты политики для роли SQL Монитор производительности, можно выполнить следующие команды:

-- Returns I/O statistics for data and log files

SELECT * FROM sys.dm_io_virtual_file_stats(DB_ID(N'testdb'), 2)

-- Waits encountered by threads that executed. Used to diagnose performance issues

SELECT wait_type, wait_time_ms FROM sys.dm_os_wait_stats

Проверка доступа к аудитору безопасности SQL

Если вы указали субъекты политики для роли аудитора безопасности SQL, можно выполнить следующие команды из SSMS или любого клиента SQL:

-- Returns the current state of the audit

SELECT * FROM sys.dm_server_audit_status

-- Returns information about the encryption state of a database and its associated database encryption keys

SELECT * FROM sys.dm_database_encryption_keys

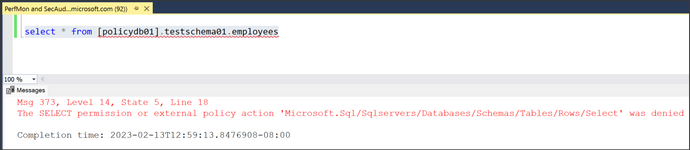

Обеспечение отсутствия доступа к пользовательским данным

Попробуйте получить доступ к таблице в одной из баз данных с помощью следующей команды:

-- Test access to user data

SELECT * FROM [databaseName].schemaName.tableName

Субъект Azure AD, который вы тестируете, должен быть отклонен, что означает, что данные защищены от внутренних угроз.

Сведения об определении роли

В следующей таблице роли политики данных Microsoft Purview сопоставлены с определенными действиями в источниках данных SQL.

| Роль политики Microsoft Purview | Действия в источниках данных |

|---|---|

| SQL Монитор производительности | Microsoft.Sql/Sqlservers/Connect |

| Microsoft.Sql/Sqlservers/Databases/Connect | |

| Microsoft.Sql/Sqlservers/Databases/SystemViewsAndFunctions/DatabasePerformanceState/Rows/Select | |

| Microsoft.Sql/Sqlservers/SystemViewsAndFunctions/ServerPerformanceState/Rows/Select | |

| Microsoft.Sql/Sqlservers/Databases/SystemViewsAndFunctions/DatabaseGeneralMetadata/Rows/Select | |

| Microsoft.Sql/Sqlservers/SystemViewsAndFunctions/ServerGeneralMetadata/Rows/Select | |

| Microsoft.Sql/Sqlservers/Databases/DBCCs/ViewDatabasePerformanceState/Execute | |

| Microsoft.Sql/Sqlservers/DBCCs/ViewServerPerformanceState/Execute | |

| Microsoft.Sql/Sqlservers/Databases/ExtendedEventSessions/Create | |

| Microsoft.Sql/Sqlservers/Databases/ExtendedEventSessions/Options/Alter | |

| Microsoft.Sql/Sqlservers/Databases/ExtendedEventSessions/Events/Add | |

| Microsoft.Sql/Sqlservers/Databases/ExtendedEventSessions/Events/Drop | |

| Microsoft.Sql/Sqlservers/Databases/ExtendedEventSessions/State/Enable | |

| Microsoft.Sql/Sqlservers/Databases/ExtendedEventSessions/State/Disable | |

| Microsoft.Sql/Sqlservers/Databases/ExtendedEventSessions/Drop | |

| Microsoft.Sql/Sqlservers/Databases/ExtendedEventSessions/Target/Add | |

| Microsoft.Sql/Sqlservers/Databases/ExtendedEventSessions/Target/Drop | |

| Microsoft.Sql/Sqlservers/ExtendedEventSessions/Create | |

| Microsoft.Sql/Sqlservers/ExtendedEventSessions/Options/Alter | |

| Microsoft.Sql/Sqlservers/ExtendedEventSessions/Events/Add | |

| Microsoft.Sql/Sqlservers/ExtendedEventSessions/Events/Drop | |

| Microsoft.Sql/Sqlservers/ExtendedEventSessions/State/Enable | |

| Microsoft.Sql/Sqlservers/ExtendedEventSessions/State/Disable | |

| Microsoft.Sql/Sqlservers/ExtendedEventSessions/Drop | |

| Microsoft.Sql/Sqlservers/ExtendedEventSessions/Target/Add | |

| Microsoft.Sql/Sqlservers/ExtendedEventSessions/Target/Drop | |

| Аудитор безопасности SQL | Microsoft.Sql/Sqlservers/Connect |

| Microsoft.Sql/Sqlservers/Databases/Connect | |

| Microsoft.Sql/sqlservers/SystemViewsAndFunctions/ServerSecurityState/rows/select | |

| Microsoft.Sql/Sqlservers/Databases/SystemViewsAndFunctions/DatabaseSecurityState/rows/select | |

| Microsoft.Sql/sqlservers/SystemViewsAndFunctions/ServerSecurityMetadata/rows/select | |

| Microsoft.Sql/Sqlservers/Databases/SystemViewsAndFunctions/DatabaseSecurityMetadata/rows/select | |

Дальнейшие действия

Ознакомьтесь со следующими блогами, видео и связанными статьями:

- Блог: Политики Microsoft Purview DevOps для базы данных Azure SQL теперь общедоступна

- Блог: Недорогое решение для управления доступом к сведениям о работоспособности, производительности и безопасности SQL

- Блог: Политики Microsoft Purview DevOps обеспечивают подготовку доступа в масштабе для ИТ-операций

- Блог: API политик Microsoft Purview DevOps теперь является общедоступным

- Видео: необходимые условия для политик: параметр "Управление использованием данных"

- Видео: краткий обзор политик DevOps

- Видео: подробный обзор политик DevOps

- Статья. Руководство по использованию политик DevOps в Microsoft Purview

- Статья. Политики Microsoft Purview DevOps на SQL Server с поддержкой Azure Arc

- Статья. Политики Microsoft Purview DevOps в базе данных Azure SQL

- Статья. Политики Microsoft Purview DevOps для целых групп ресурсов или подписок

- Статья . Устранение неполадок с политиками Microsoft Purview для источников данных SQL

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по