Повышение прав доступа для управления всеми подписками Azure и группами управления

Глобальный администратор Microsoft Entra ID может не иметь прав доступа ко всем подпискам и группам управления в своем каталоге. В этой статье описываются способы, с помощью которых вы можете повысить права доступа для всех подписок и групп управления.

Примечание.

См. сведения о просмотре и удалении персональных данных в руководстве по созданию запросов субъектов данных Azure в соответствии с GDPR. Дополнительные сведения о GDPR см. в разделе, посвященном GDPR, в Центре управления безопасностью Майкрософт и на портале Service Trust Portal.

Для чего нужно повышение прав доступа

Если вы являетесь глобальным администратором, иногда могут возникать ситуации, требующие выполнения следующих действий:

- восстановление доступа к подписке Azure или группе управления, если пользователь потерял доступ;

- чтобы предоставить другому пользователю или самому себе доступ к подписке или группе управления Azure;

- просмотр всех подписок Azure или групп управления в организации;

- предоставление приложению автоматизации (например, приложению для выставления счетов или аудита) доступа ко всем подпискам Azure или группам управления.

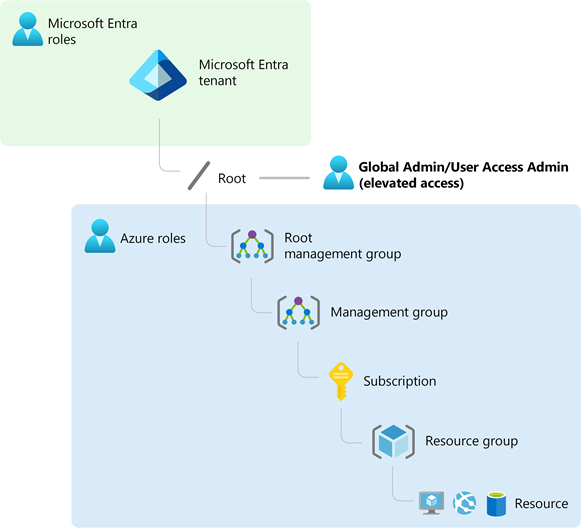

Как работает повышение прав доступа

Microsoft Entra ID и ресурсы Azure защищены независимо друг от друга. То есть назначения ролей Microsoft Entra не предоставляют доступ к ресурсам Azure, а назначения ролей Azure не предоставляют доступ к Microsoft Entra ID. Однако глобальный администратор в Microsoft Entra ID может назначить себе права доступа для управления всеми подписками Azure и группами управления в вашем каталоге. Эту возможность следует использовать, если у вас нет доступа к ресурсам в подписке Azure, например к виртуальным машинам или учетным записям хранения, и вы хотите использовать свои привилегии глобального администратора для получения доступа к этим ресурсам.

При повышении прав доступа вам будет назначена роль администратора доступа пользователей в Azure, охватывающая корень каталога (/). Это позволяет просматривать все ресурсы и назначать доступ в любой подписке или группе управления в каталоге. Назначения роли администратора доступа пользователей можно удалить с помощью Azure PowerShell, Azure CLI или REST API.

После внесения изменений, которые необходимо выполнить на уровне корня, следует удалить этот повышенный уровень доступа.

Выполнение действий в корневом область

Шаг 1. Повышение доступа для глобального Администратор istrator

Выполните следующие действия, чтобы повысить права доступа глобального администратора с помощью портала Azure.

Войдите на портал Azure как глобальный администратор.

Если вы используете управление привилегированными пользователями Microsoft Entra, активируйте назначение роли глобального Администратор istrator.

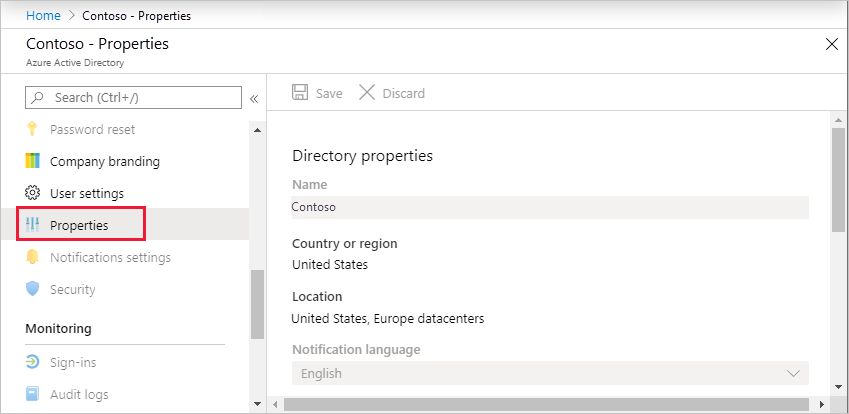

Откройте Microsoft Entra ID.

В разделе Управление выберите Свойства.

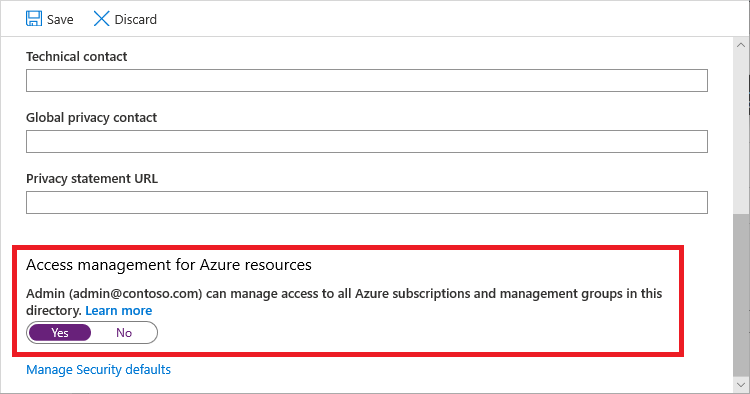

В разделе Управление доступом для ресурсов Azure установите значение Да.

Когда вы переводите этот переключатель в положение Да, вам назначается роль администратора доступа пользователей в Azure RBAC с корнем каталога (/) в качестве области действия. Это дает вам разрешение на назначение ролей во всех подписках Azure и группах управления, связанных с этим каталогом Microsoft Entra. Этот переключатель доступен только для пользователей, которым назначена роль глобального Администратор istrator в идентификаторе Microsoft Entra.

Если для переключателя задать значение Нет, роль администратора доступа пользователей в Azure RBAC будет удалена из вашей учетной записи. Вы больше не можете назначать роли во всех подписках Azure и группах управления, связанных с этим каталогом Microsoft Entra. Вы сможете просматривать (и управлять ими) только подписки и группы управления Azure, к которым вам был предоставлен доступ.

Примечание.

Если вы используете Privileged Identity Management, деактивация назначения ролей не приводит к перемещению переключателя Управление доступом для ресурсов Azure в положение Нет. Чтобы поддерживать минимально необходимый уровень привилегий, установите этот переключатель в положение Нет перед отключением назначения роли.

Нажмите кнопку Сохранить, чтобы сохранить настройки.

Этот параметр не является глобальным свойством и применяется только к текущему выполнившему вход пользователю. Вы не можете повысить права доступа для всех членов роли глобального администратора.

Выйдите из системы и войдите снова, чтобы обновить доступ.

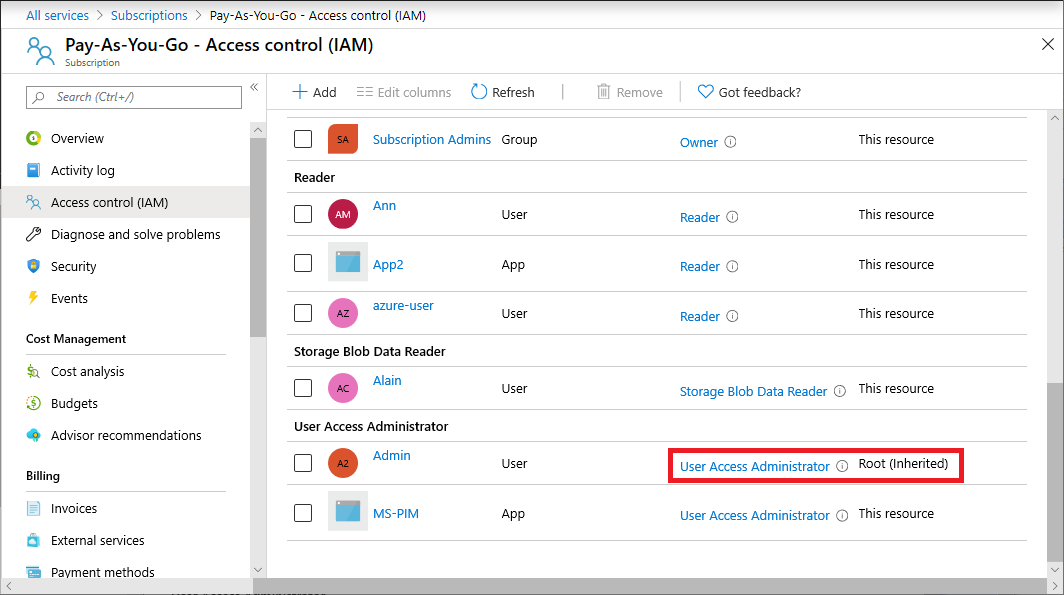

Теперь у вас есть доступ ко всем подпискам и группам управления в своем каталоге. Теперь на панели управления доступом (IAM) вы увидите, что вам назначена роль администратора доступа пользователей в корневой области.

Выполните изменения, для которых требуются повышенные права доступа.

Сведения о назначении ролей см. в статье Назначение ролей Azure с помощью портала Azure. Если вы используете Privileged Identity Management, воспользуйтесь инструкциями в статье Обнаружение ресурсов Azure для управления ими с помощью Privileged Identity Management (PIM) или Назначение ролей для доступа к ресурсам Azure с помощью службы "Управление привилегированными пользователями".

Выполните действия, описанные в следующем разделе, чтобы удалить доступ с повышенными правами.

Шаг 2. Удаление повышенного доступа

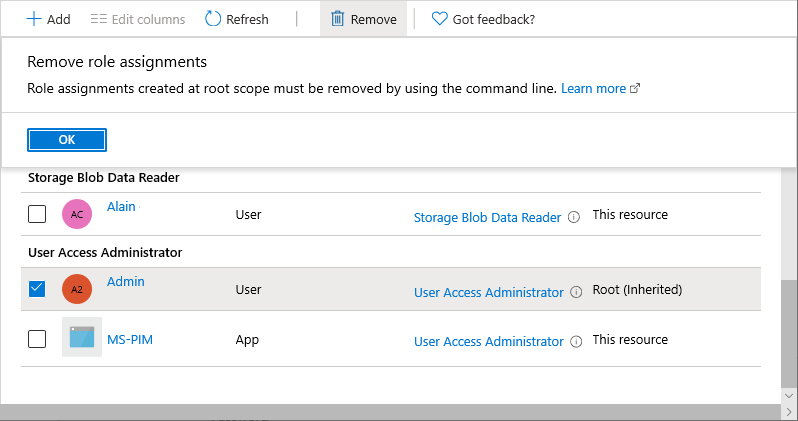

Чтобы удалить назначение роли администратора доступа пользователей в корневой области (/), выполните следующие шаги.

Войдите в систему от имени пользователя, которого вы использовали для повышения уровня доступа.

В списке навигации щелкните идентификатор Microsoft Entra и выберите пункт "Свойства".

Переведите переключатель Управление доступом для ресурсов Azure в положение Нет. Так как это параметр для отдельного пользователя, необходимо войти как тот же пользователь, который использовался для повышения доступа.

Если вы попытаетесь удалить назначение роли администратора доступа пользователей с помощью панели управления доступом (IAM), вы увидите следующее сообщение. Чтобы удалить это назначение роли, необходимо перевести переключатель в положение Нет или воспользоваться Azure PowerShell, Azure CLI или REST API.

Выполните выход пользователя с правами глобального администратора.

Если вы используете Privileged Identity Management, отключите назначение роли глобального администратора.

Примечание.

Если вы используете Privileged Identity Management, деактивация назначения ролей не приводит к перемещению переключателя Управление доступом для ресурсов Azure в положение Нет. Чтобы поддерживать минимально необходимый уровень привилегий, установите этот переключатель в положение Нет перед отключением назначения роли.

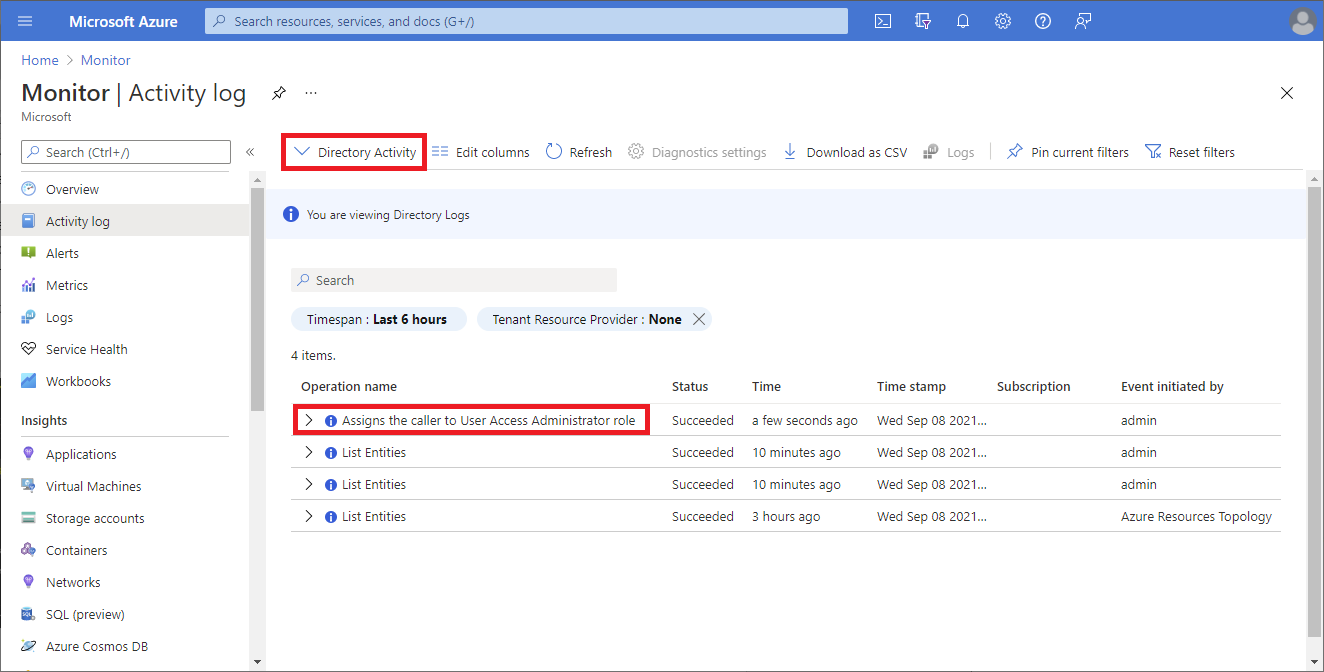

Просмотр записей журнала повышения прав доступа в журналах действий каталога

При повышении доступа запись добавляется в журналы. Как глобальный Администратор istrator в идентификаторе Microsoft Entra ID, вы можете проверка, когда доступ был повышен и кто это сделал. Записи журнала повышенного доступа не отображаются в стандартных журналах действий, но вместо этого отображаются в журналах действий каталога. В этом разделе описаны различные способы просмотра записей журнала повышенного доступа.

Просмотр записей журнала повышения прав доступа с помощью портал Azure

Войдите на портал Azure как глобальный администратор.

Откройте журнал действий монитора>.

Измените список действий на действие каталога.

Выполните поиск следующей операции, которая означает действие повышенного доступа.

Assigns the caller to User Access Administrator role

Просмотр записей журнала повышения прав доступа с помощью Azure CLI

Используйте команду az login для входа в качестве глобального Администратор istrator.

Используйте команду az rest, чтобы выполнить следующий вызов, где необходимо отфильтровать по дате, как показано в примере метки времени и указать имя файла, в котором должны храниться журналы.

Вызывает

urlAPI для получения журналов в Microsoft.Аналитика. Выходные данные будут сохранены в файле.az rest --url "https://management.azure.com/providers/Microsoft.Insights/eventtypes/management/values?api-version=2015-04-01&$filter=eventTimestamp ge '2021-09-10T20:00:00Z'" > output.txtВ выходном файле выполните поиск

elevateAccess.Журнал будет выглядеть следующим образом, где можно увидеть метку времени, когда произошло действие и кто его вызвал.

"submissionTimestamp": "2021-08-27T15:42:00.1527942Z", "subscriptionId": "", "tenantId": "33333333-3333-3333-3333-333333333333" }, { "authorization": { "action": "Microsoft.Authorization/elevateAccess/action", "scope": "/providers/Microsoft.Authorization" }, "caller": "user@example.com", "category": { "localizedValue": "Administrative", "value": "Administrative" },

Делегирование доступа к группе для просмотра записей журнала повышения прав доступа с помощью Azure CLI

Если вы хотите периодически получать записи журнала повышенного доступа, вы можете делегировать доступ к группе, а затем использовать Azure CLI.

Откройте группы идентификаторов>Microsoft Entra.

Создайте новую группу безопасности и запишите идентификатор объекта группы.

Используйте команду az login для входа в качестве глобального Администратор istrator.

Используйте команду az role assignment create, чтобы назначить роль читателя группе, которая может читать журналы только на уровне каталога, которые находятся на

Microsoft/Insights.az role assignment create --assignee "{groupId}" --role "Reader" --scope "/providers/Microsoft.Insights"Добавьте пользователя, который будет считывать журналы в ранее созданную группу.

Пользователь в группе теперь может периодически запускать команду az rest , чтобы просмотреть записи журнала повышенных прав доступа.

az rest --url "https://management.azure.com/providers/Microsoft.Insights/eventtypes/management/values?api-version=2015-04-01&$filter=eventTimestamp ge '2021-09-10T20:00:00Z'" > output.txt