Управление безопасностью в Azure

Подписчики Azure могут управлять своими облачными средами с помощью нескольких устройств, в том числе рабочих станций управления, ПК для разработки и даже устройств привилегированных пользователей, у которых есть разрешения на выполнение конкретных задач. В некоторых случаях функции администрирования можно выполнять с помощью веб-консолей, таких как портал Azure. В других случаях могут быть прямые подключения к Azure из локальных систем через виртуальные частные сети (VPN), службы терминалов, протоколы клиентских приложений или (программно) классическую модель развертывания Azure. Они также могут использовать присоединенные к домену или изолированные и неуправляемые конечные точки клиентов, например планшеты и смартфоны.

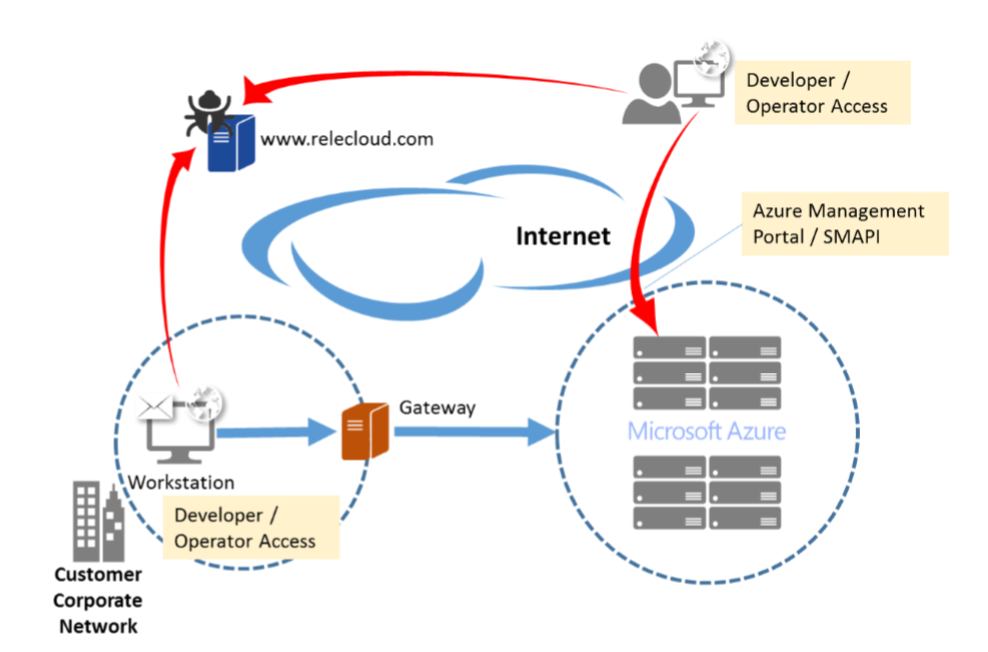

Хотя все эти возможности доступа и управления и предоставляют множество преимуществ, многообразие вариантов увеличивает риски в облачном развертывании. Например, может быть сложно управлять административными действиями, отслеживать их и вести их аудит. Многообразие вариантов также может создавать угрозу безопасности, так как доступ к конечным точкам клиентов, используемым для управления облачными службами, не регулируется. При использовании общедоступных или личных рабочих станций для разработки инфраструктуры и управления ею открываются новые направления непрогнозируемых угроз, например при просмотре веб-страниц (атаки на предприятие) или использовании электронной почты (социотехника и фишинг).

Потенциал атак увеличивается в этом типе среды, так как сложно создавать политики безопасности и механизмы для надлежащего управления доступом к интерфейсам Azure (например, SMAPI) из широко различных конечных точек.

Угрозы при удаленном управлении

Злоумышленники часто пытаются скомпрометировать учетные данные (например, с помощью подбора пароля, фишинга и сбора учетных данных) или обманом вынудить пользователей запустить вредоносный код (например, с помощью скрытых загрузок с вредоносных веб-сайтов или вредоносных вложений в сообщениях электронной почты), чтобы получить привилегированный доступ. В облачной среде, управляемой удаленно, нарушение безопасности учетной записи создает высокий риск, так как она предоставляет доступ с любых конечных точек и в любое время.

Даже при жестком контроле над учетными записями основного администратора учетные записи пользователей нижнего уровня можно использовать для использования слабых мест в стратегии безопасности. Отсутствие достаточных знаний об обеспечении безопасности также может приводить к нарушениям, ведь пользователи могут случайно раскрыть или предоставить сведения о своей учетной записи.

Если рабочая станция пользователя также служит для выполнения задач администрирования, компрометации можно ожидать со многих направлений. Вирус может проникнуть в систему во время просмотра веб-сайтов, использования сторонних средств и средств с открытым исходным кодом или открытия вредоносного файла документа, который содержит программу-троян.

Как правило, атаки настольных компьютеров, которые влекут нарушения безопасности данных, осуществляют с помощью эксплойтов для браузеров, подключаемых модулей (таких как Flash, PDF и Java), а также целевого фишинга (по электронной почте). Если эти компьютеры используют для разработки других ресурсов или управления ими, у них могут быть разрешения административного уровня или уровня обслуживания, позволяющие получать доступ к активным серверам или сетевым устройствам, чтобы выполнять операции.

Основы безопасности работы

Для более безопасного управления и операций можно свести к минимуму область атаки клиента, уменьшая количество возможных точек входа. Это можно сделать с помощью принципов безопасности: "разделение обязанностей" и "разделение сред".

Изолируйте важные функции друг от друга, чтобы уменьшить вероятность того, что ошибка на одном уровне приведет к нарушению на другом. Примеры:

- Администратор истративные задачи не должны сочетаться с действиями, которые могут привести к компрометации (например, вредоносным программам в электронной почте администратора, который затем заразит сервер инфраструктуры).

- Рабочая станция, используемая для операций с высокой конфиденциальностью, не должна быть той же системой, используемой для целей высокого риска, таких как просмотр Интернета.

Уменьшите область атаки системы, удалив ненужное программное обеспечение. Пример:

- Если основной целью устройства является управление облачными службами, не требуется установка клиента электронной почты или других приложений для администрирования, поддержки или рабочей станции разработки уровня "Стандартный".

Клиентские системы, которые имеют доступ администратора к компонентам инфраструктуры, должны подчиняться наиболее строгой политике для снижения угроз безопасности. Примеры:

- Политики безопасности могут включать параметры групповой политики, которые запрещают открытый доступ к Интернету с устройства и применяют ограничительную настройку брандмауэра.

- При необходимости в прямом доступе используйте VPN-подключение по протоколу IPsec.

- Настройте отдельные домены Active Directory для управления и разработки.

- Изолируйте сетевой трафик рабочей станции управления и включите его фильтрацию.

- Используйте антивредоносное ПО.

- Реализуйте многофакторную проверку подлинности, чтобы уменьшить риск кражи учетных данных.

Консолидация ресурсов доступа и удаление неуправляемых конечных точек также упрощают управление.

Обеспечение безопасности удаленного управления Azure

Azure предоставляет механизмы безопасности, предназначенные помочь администраторам облачных служб и виртуальных машин Azure. Эти механизмы включают в себя следующее:

- Проверка подлинности и управление доступом на основе ролей Azure (Azure RBAC).

- мониторинг, ведение журналов и аудит;

- сертификаты и шифрование подключений;

- портал веб-управления;

- фильтрацию сетевых пакетов.

Благодаря настройке безопасности на стороне клиента и развертыванию центра обработки данных шлюза управления можно ограничить и отслеживать доступ администратора к облачным приложениям и данным.

Примечание.

Выполнение некоторых рекомендаций в этой статье может привести к более интенсивному использованию данных, а также сетевых и вычислительных ресурсов, а значит, и к дополнительным затратам на лицензии или подписки.

Усиление защиты рабочей станции управления

Цель повышения защиты рабочей станции — оставить только самые важные функции, необходимые для работы, чтобы свести к минимуму количество возможных направлений атак. Усиление защиты системы предусматривает уменьшение количества установленных служб и приложений, ограничение работы приложений, ограничение доступа к сети только до рамок необходимого, а также постоянное своевременное обновление системы. Кроме того, при использовании рабочей станции с усиленной защитой для управления средства и действия администрирования выполняются отдельно от других пользовательских задач.

Чтобы уменьшить количество возможных направлений атак физической инфраструктуры в локальной корпоративной среде, вы можете выделить отдельные сети для управления, реализовать пропускную систему для серверных задач и настроить работу станций в защищенных областях сети. В облачной и гибридной ИТ-моделях сложнее защитить службы управления из-за отсутствия физического доступа к ИТ-ресурсам. Реализация решений по защите требует тщательной настройки программного обеспечения, а также настройки процессов обеспечения безопасности и детальных политик.

Использование минимально привилегированного программного обеспечения в заблокированной рабочей станции для управления облаком и разработки приложений может снизить риск инцидентов безопасности, стандартизированив среды удаленного управления и разработки. Усиление защиты рабочей станции помогает предотвратить компрометацию учетных записей, используемых для управления важными облачными ресурсами, устраняя распространенные уязвимости, на которые рассчитаны вредоносные программы и эксплойты. В частности, вы можете использовать Windows AppLocker и Hyper-V, чтобы управлять поведением клиентской системы, изолировать ее работу и уменьшить риски, в том числе со стороны почты или Интернета.

На защищенной рабочей станции администратор запускает стандартную учетную запись пользователя (которая блокирует выполнение на уровне администратора) и связанные приложения управляются списком разрешений. Ниже приведены основные характеристики рабочей станции с усиленной защитой:

- Активное сканирование и исправление. Разверните антивредоносное ПО, выполняйте регулярное сканирование уязвимостей и своевременно обновляйте все рабочие станции с использованием новых обновлений системы безопасности.

- Ограниченная функциональность. Удалите все приложения, которые не нужны и отключают ненужные (запускаемые) службы.

- Усиление защиты сети. Применяйте правила брандмауэра Windows, чтобы разрешить использовать только допустимые IP-адреса, порты, а также URL-адреса, связанные с управлением Azure. Кроме того, заблокируйте входящие удаленные подключения к рабочей станции.

- Ограничение на выполнение. Разрешить только набор предопределенных исполняемых файлов, необходимых для запуска управления (называемого "запретом по умолчанию"). По умолчанию пользователям следует запретить разрешение на запуск любой программы, если она явно не определена в списке разрешений.

- Минимум привилегий. Пользователи рабочей станции управления не должны иметь права администратора на самом локальном компьютере. Таким образом, они не могут изменять конфигурацию системы или системные файлы либо намеренно, либо непреднамеренно.

Все это можно реализовать принудительно с помощью объектов групповой политики (GPO) в доменных службах Active Directory, применив эти объекты ко всем учетным записям управления в локальном домене управления.

Управление службами, приложениями и данными

Чтобы настроить облачные службы Azure, можно использовать портал Azure или API управления службами Azure, интерфейс командной строки Windows PowerShell или пользовательское приложение, которое поддерживает использование интерфейсов RESTful. Службы, использующие эти механизмы, включают идентификатор Microsoft Entra, служба хранилища Azure, веб-сайты Azure и виртуальная сеть Azure и другие.

Развернутые виртуальные машины предоставляют собственные клиентские средства и интерфейсы, например консоль управления Майкрософт (MMC), корпоративную консоль управления (например, Microsoft System Center или Windows Intune), или другое приложение управления Microsoft SQL Server Management Studio, например. Обычно эти средства находятся в корпоративной среде или сети клиента. Их работа может зависеть от определенных сетевых протоколов, таких как протокол удаленного рабочего стола (RDP), которые требуют прямого подключения с отслеживанием состояния. Некоторые из них могут иметь веб-интерфейсы, которые не должны быть открыто опубликованы или доступны через Интернет.

Вы можете ограничить доступ к управлению службами инфраструктуры и платформы в Azure с помощью многофакторной проверки подлинности, сертификатов управления X.509 и правил брандмауэра. Портал и API управления службами Azure требуют использования протокола TLS. Тем не менее, при развертывании служб и приложений в Azure нужно предпринять меры по защите, в зависимости от развертываемого объекта. В большинстве случаев эти механизмы можно с легкостью включить при стандартизированной конфигурации рабочей станции с усиленной защитой.

Рекомендации по безопасности

Как правило, помощь в защите рабочих станций администратора для использования с облаком аналогична методикам, используемым для любой локальной рабочей станции. Например, свернутые разрешения на сборку и ограничения. У некоторых уникальных аспектов облачного управления больше общего с удаленным управлением или корпоративным управлением по внештатному каналу. К ним относятся использование и аудит учетных данных, удаленный доступ с повышенным уровнем безопасности, обнаружение угроз и реагирование.

Проверка подлинности

Вы можете настроить ограничения входа Azure, чтобы ограничить доступ к инструментам администрирования и возможность запрашивать доступ для аудита по исходным IP-адресам. Чтобы Azure было проще определять клиенты управления (рабочие станции и (или) приложения), можно настроить API управления службами (с помощью инструментов, разработанных пользователями, например командлетов Windows PowerShell) и портал Azure так, чтобы они требовали установку сертификатов управления на стороне клиента в дополнение к сертификатам TLS/SSL. Мы также советуем использовать многофакторную проверку подлинности для доступа администраторов.

Некоторые приложения или службы, развернутые в Azure, могут иметь собственные механизмы проверки подлинности для доступа конечных пользователей и администраторов, а другие используют полные преимущества идентификатора Microsoft Entra. В зависимости от того, является ли вы федеративными учетными данными через службы федерации Active Directory (AD FS) (AD FS), используя синхронизацию каталогов или сохраняя учетные записи пользователей исключительно в облаке, с помощью Microsoft Identity Manager (часть Microsoft Entra ID P1 или P2) помогает управлять жизненными циклами удостоверений между ресурсами.

Подключение

Есть несколько механизмов, которые позволяют обезопасить клиентские подключения к виртуальным сетям Azure. Два из этих механизмов, VPN типа "сеть — сеть" (S2S) и VPN типа "точка — сеть" (P2S), позволяют использовать стандартный IPsec (S2S) для шифрования и туннелирования. При подключении к общедоступной системе управления службами Azure, например к порталу Azure, платформа Azure требует использовать протокол HTTPS.

Автономная защищенная рабочая станция, которая не подключается к Azure через шлюз удаленных рабочих столов, должна использовать VPN на основе SSTP для создания первоначального подключения к Azure виртуальная сеть, а затем установить подключение RDP к отдельным виртуальным машинам с помощью VPN-туннеля.

Аудит управления и принудительное применение политик

Как правило, чтобы обеспечить безопасность процессов управления, используют два подхода: аудит и принудительные политики. Их одновременное использование обеспечивает комплексный контроль, но в некоторых случаях это невозможно. Кроме того, отличаются степень риска, издержки и объем действий по управлению безопасностью при каждом подходе. Это связано, в частности, с уровнем доверия, установленным у отдельных пользователей и в системных архитектурах.

Мониторинг, ведение журналов и аудит выступают основой для отслеживания административных действий и формирования общих сведений о них, но вести подробный аудит всех действий не всегда целесообразно, так это создает большой объем данных. Лучшее решение — вести аудит эффективности политик управления.

Принудительное применение политик, в том числе средств ограничения доступа, обеспечивает регулирование действий администраторов программными методами и гарантирует применение всех возможных мер защиты. Ведение журналов служит подтверждением принудительного выполнения в дополнение к записям о том, кто, где и когда выполнил действие. Оно также позволяет вам проверять сведения о том, насколько администраторы соблюдают политики, в том числе перекрестно, и предоставляет доказательства их действий.

Настройка клиента

Мы советуем задать для рабочей станции с усиленной защитой одну из трех основных конфигураций. Главные их различия заключаются в стоимости, удобстве использования и возможностях доступа. При этом у всех конфигураций одинаковый профиль безопасности. В следующей таблице представлен краткий анализ преимуществ и рисков при каждой конфигурации. (Обратите внимание, что "корпоративный компьютер" относится к стандартной конфигурации настольных компьютеров, которая будет развернута для всех пользователей домена независимо от ролей.)

| Настройка | Льготы | Минусы |

|---|---|---|

| Изолированная рабочая станция с усиленной защитой | Строго контролируемая рабочая станция | Больше затрат на выделенные настольные компьютеры |

| - | Ниже риск эксплойтов приложений | Требуется больше действий по управлению |

| - | Четкое разделение обязанностей | - |

| Корпоративный ПК в качестве виртуальной машины | Меньше затрат на оборудование | - |

| - | Разделение ролей и приложений | - |

Важно, чтобы затверденная рабочая станция является узлом, а не гостевым, без ничего между операционной системой узла и оборудованием. После "чистого исходного принципа" (также известного как "безопасный источник") означает, что узел должен быть наиболее защищенным. В противном случае защищенные рабочие станции (гость) подвергаются атакам на систему, на которую она размещена.

Вы можете дополнительно разделить административные функции для каждой рабочей станции с усиленной защитой по образам выделенных систем, чтобы в каждом из них были только инструменты и разрешения, необходимые для управления выбранными облачными приложениями и приложениями Azure, назначив конкретные локальные объекты групповой политики AD DS для выполнения необходимых задач.

В ИТ-средах без локальной инфраструктуры (например, объекты групповой политики не имеют доступа к локальному экземпляру доменных служб Active Directory, потому что все серверы находятся в облаке) такая служба, как Microsoft Intune, упрощает развертывание и обслуживание конфигураций рабочих станций.

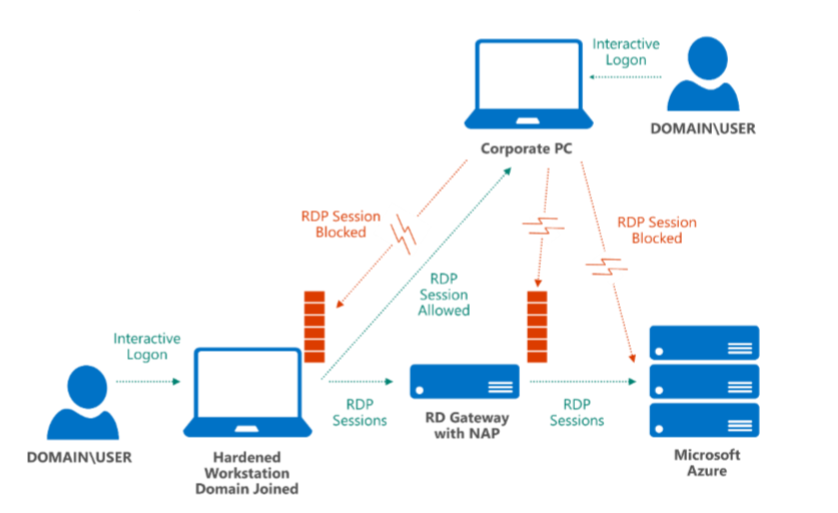

Изолированная рабочая станция управления с усиленной защитой

Изолированная рабочая станция с усиленной защитой предусматривает, что у администраторов есть один ПК или ноутбук для задач администрирования и второе такое устройство для выполнения других задач. В сценарии изолированной рабочей станции с усиленной защитой (показанном ниже) в локальном экземпляре брандмауэра Windows (вместо него может быть брандмауэр стороннего клиента) настроена блокировка входящих подключений, например по протоколу RDP. Администратор может войти на защищенную рабочую станцию и запустить сеанс RDP, который подключается к Azure после установления VPN-подключения с помощью Azure виртуальная сеть, но не может войти на корпоративный компьютер и использовать RDP для подключения к защищенной рабочей станции.

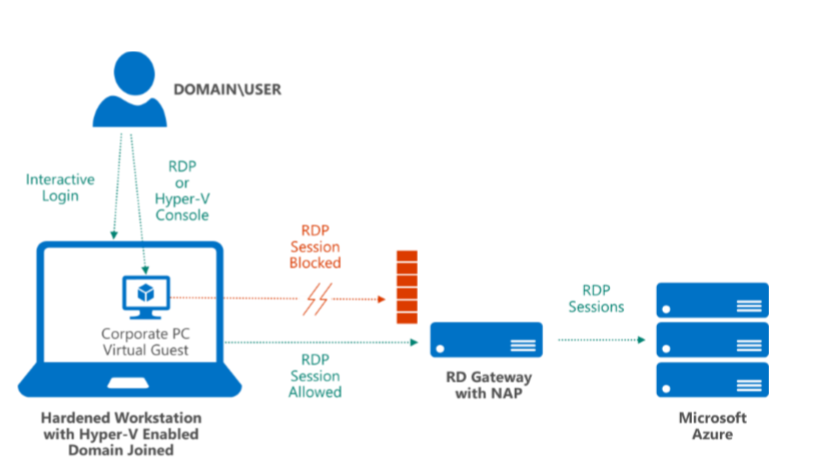

Корпоративный ПК в качестве виртуальной машины

В случаях, когда нерентабельно и неудобно содержать отдельную изолированную рабочую станцию с усиленной защитой, на станции можно разместить виртуальную машину для выполнения обычных пользовательских задач.

Чтобы избежать множества рисков для безопасности, которые может создавать использование одной станции для управления системами и других повседневных задач, на рабочей станции с усиленной защитой можно развернуть виртуальную машину Windows Hyper-V. Эту виртуальную машину можно использовать в качестве корпоративного ПК. Корпоративная среда ПК может оставаться изолированной от узла, что уменьшает ее область атаки и удаляет ежедневные действия пользователя (например, электронная почта) из совместного взаимодействия с конфиденциальными административными задачами.

Виртуальная машина корпоративного ПК работает в защищенном пространстве и дает возможность использовать пользовательские приложения. Узел остается "чистым источником" и применяет строгие политики сети в корневой операционной системе (например, блокируя доступ RDP из виртуальной машины).

Рекомендации

При управлении приложениями и данными в Azure следует учитывать следующие дополнительные рекомендации.

Полезные советы

Не предполагайте, что, поскольку рабочая станция заблокирована, что другие распространенные требования к безопасности не должны быть выполнены. Риск больше, так как у учетных записей администраторов обычно повышенные права доступа. В таблице ниже показаны примеры рисков и альтернативные безопасные меры.

| Не рекомендуется | Рекомендуется |

|---|---|

| Не отправляйте учетные данные для административного доступа и другие секретные данные (например, сертификаты TLS/SSL или управления) по электронной почте. | Соблюдайте конфиденциальность: предоставляйте имена и пароли учетных записей устно (но не храните их в ящике голосовой почты), устанавливайте сертификаты клиентов и серверов удаленно (используя зашифрованный сеанс), скачивайте данные из защищенных сетевых папок и распространяйте их с помощью съемных носителей. |

| - | Поддерживайте упреждающее управление жизненным циклом сертификатов управления. |

| Не храните пароли учетных записей в незашифрованном или в нехэшированном виде в хранилищах приложений (например, в электронных таблицах, на сайтах SharePoint или в файловых ресурсах). | Установите принципы управления безопасностью и политики усиления безопасности системы и примените их к среде разработки. |

| Не предоставляйте администраторам одни и те же учетные записи и пароли, не используйте пароли повторно для нескольких пользовательских учетных записей или служб, особенно тех записей, которые служат для доступа к социальным сетям или выполнения других действий, не связанных c администрированием. | Создайте выделенную учетную запись Майкрософт для управления подпиской Azure, учетной записью, которая не используется для личной электронной почты. |

| Не отправляйте файлы конфигурации по электронной почте. | Файлы и профили конфигурации следует устанавливать из надежного источника (например, зашифрованного USB-устройства флэш-памяти). Для этого не стоит использовать механизм, который легко скомпрометировать, такой как электронная почта. |

| Не используйте простые и ненадежные пароли для входа. | Применение надежных политик паролей, циклов истечения срока действия (при первом использовании), времени ожидания консоли и автоматической блокировки учетных записей. Используйте систему управления клиентскими паролями с многофакторной проверкой подлинности при доступе к хранилищу паролей. |

| Не открывайте порты управления для доступа через Интернет. | Заблокируйте порты и IP-адреса Azure, чтобы ограничить доступ к управлению. |

| - | Используйте брандмауэры, VPN и защиту доступа к сети для всех подключений, предназначенных для управления. |

Операции в Azure

В рамках работы Корпорации Майкрософт инженеры операций и сотрудники службы поддержки, обращающиеся к производственным системам Azure, используют защищенные компьютеры рабочей станции с виртуальными машинами, подготовленными на них для доступа к внутренней корпоративной сети и приложений (например, электронной почты, интрасети и т. д.). Все компьютеры рабочей станции управления имеют TPM, загрузочный диск узла шифруется с помощью BitLocker, и они присоединяются к специальному подразделению (OU) в основном корпоративном домене Майкрософт.

Для принудительного усиления безопасности системы используется групповая политика с централизованным обновлением программного обеспечения. В результате сбора данных о событиях на рабочих станциях управления формируются журналы событий (например, безопасности и AppLocker), которые хранятся в центральном расположении и обеспечивают возможность аудита и анализа.

Кроме того, для подключения к рабочей сети Azure используются выделенные прыжки в сети Майкрософт, для которых требуется двухфакторная проверка подлинности.

Контрольный список безопасности Azure

Сокращение числа задач, которые могут выполнять администраторы на рабочей станции с усиленной защитой, сводит к минимуму количество возможных направлений атак в средах разработки и управления. Защитить рабочую станцию с усиленной защитой вам помогут следующие механизмы:

- Веб-браузер является ключевой точкой входа для вредного кода из-за его обширного взаимодействия с внешними серверами. Просмотрите политики клиента и примените выполнение в защищенном режиме, отключение надстроек и отключение загрузки файлов. Убедитесь, что отображаются предупреждения безопасности. Воспользуйтесь преимуществами зон Интернета и создайте список доверенных сайтов, для которых вы настроили достаточный уровень усиления защиты. Заблокируйте все другие сайты и внутренние коды браузера, такие как ActiveX и Java.

- Работа с правами обычного пользователя. Работа в качестве обычного пользователя предоставляет ряд преимуществ. Самое большое из них — так сложнее украсть учетные данные администратора с помощью вредоносных программ. Кроме того, у стандартной учетной записи пользователя нет повышенных привилегий в корневой операционной системе, и по умолчанию многие параметры конфигурации и API заблокированы.

- Подписывание кода. Подписывание кода всех средств и скриптов, которые используют администраторы, создает управляемый механизм для развертывания политик защиты приложений. Хэши не масштабируется с быстрыми изменениями кода, а пути к файлам не обеспечивают высокий уровень безопасности. Задайте политики выполнения PowerShell для компьютеров Windows.

- Групповая политика. Создайте глобальную политику администрирования и примените ее ко всем рабочим станциям домена, используемым для управления (и заблокируйте доступ для всех остальных станций), а также к учетным записям пользователей, прошедшим проверку подлинности на этих рабочих станциях.

- Подготовка с повышенным уровнем безопасности. Защитите базовый образ рабочей станции с усиленной защитой от незаконного получения. Предпринимайте меры по обеспечению безопасности, такие как шифрование и изолированное хранение образов, виртуальных машин и скриптов, а также ограничьте доступ к ним (вы можете использовать возврат и извлечение, которые подлежат аудиту).

- Исправления. Сохраняйте согласованную сборку (или имеют отдельные образы для разработки, операций и других административных задач), сканируйте изменения и вредоносные программы регулярно, сохраняйте сборку в актуальном состоянии и активируйте только компьютеры, если они необходимы.

- Управление. Используйте ad DS GPOs для управления всеми интерфейсами Windows администраторов, такими как общий доступ к файлам. Включите рабочие станции управления в процессы аудита, мониторинга и ведения журналов. Отслеживайте все действия доступа и использования, которые выполняют администраторы и разработчики.

Итоги

Использование рабочей станции с усиленной защитой для администрирования облачных служб, виртуальных машин и приложений Azure помогает избежать множества рисков и угроз, которые может представлять удаленное управление важной ИТ-инфраструктурой. Azure и Windows предоставляют механизмы, которые можно использовать для защиты подключений и управления ими, а также управления проверкой подлинности и поведением клиентов.

Следующие шаги

Следующие ресурсы доступны для предоставления более общих сведений об Azure и связанных службы Майкрософт:

- Защита привилегированного доступа— получение технических сведений о проектировании и создании безопасной административной рабочей станции для управления Azure

- Microsoft Trust Center. Узнайте о возможностях Azure, которые позволяют защитить структуру и рабочие нагрузки Azure, используемые на соответствующей платформе.

- Microsoft Security Response Center. Это место, куда можно сообщать об уязвимостях, в том числе о проблемах Azure. Это также можно сделать по почте, отправив сообщение по адресу secure@microsoft.com.